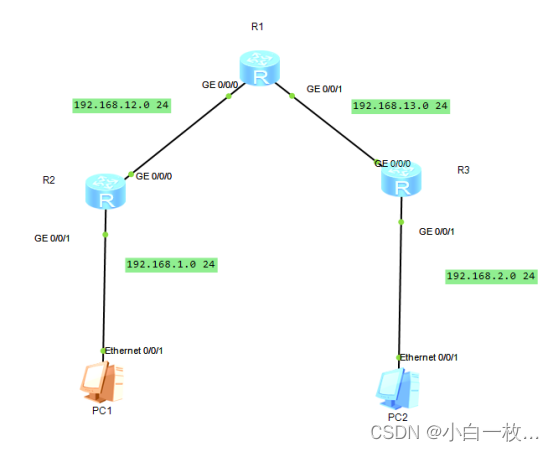

VPN学习--GRE|IPSEC

1、GRE-VPN

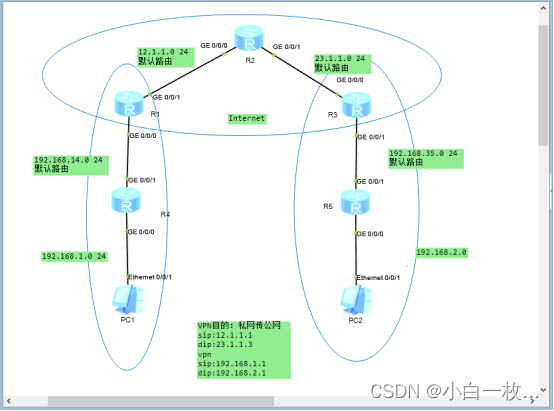

一、R1-R2-R3建立OSPF

GRE步骤:

1.建立tunnel隧道

2.添加ip地址

3.配置隧道协议

4.隧道的源地址(公网)

4.隧道的目的地址(公网)

5.配置路由协议让路由从tunnel口出去。

二、Tunnel接双up条件?

1、tunnel口要ip地址

2、Tunnel口配置目的地可达0

R2:

interface Tunnel0/0/1

ip address 192.168.3.2 255.255.255.0

tunnel-protocol gre

source 192.168.12.2

destination 192.168.13.3

ip route-static 192.168.2.0 24 tunnel 0/0/1

R3:

interface Tunnel0/0/1

ip address 192.168.3.2 255.255.255.0

tunnel-protocol gre

source 192.168.13.3

destination 192.168.12.2

Ip route-static 192.168.1.0 24 tunnel 0/0/1

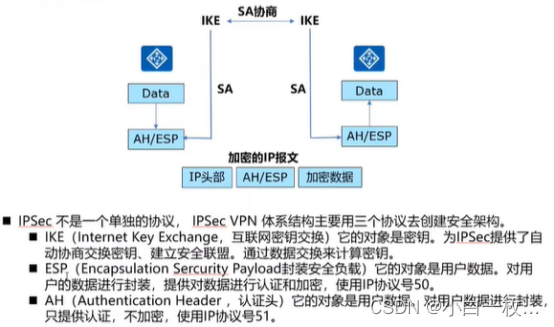

2、 IPSEC-VPN

(1)加密算法:

对称加密:加密方和解密方采用同一个秘钥。

非对称加密:加密方通过对端的公钥加密数据;解密坊通过自己的私钥解密数据。

(2)解密算法:

MD5:哈希输入任意长度的消息,产生一个128比特的消息摘要。

SHA

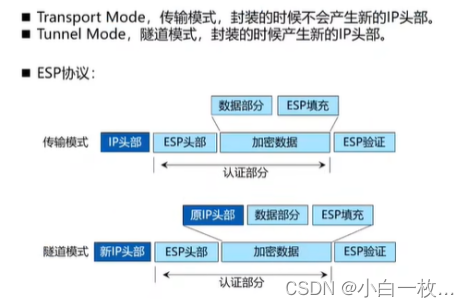

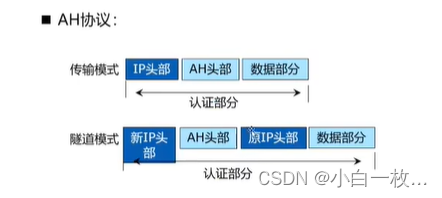

(3)模式

Transport Mode:传输模式,封装时候不会产生新的IP头部

Tunnel Mode:隧道模式,封装的时候产生新的IP头部

(4)SA安全联盟

安全参数索引号SPI:SPI唯一确定SA,一个32bit

手动指定配置、IKE协商产生SA,SPI随机生成。

每个阶段建立安全通道。AH(51),ESP(50)

手动/IKE协商(基本上使用后面一种)

手工方式: 安全联盟所需的全部信息都必须手工配置,比较复杂,适合对等体较少或小型静态环境。

IKE动态协商方式:只需要对等体间配置好IKE协商参数,由IKE自动协商来创建和维护SA。相对简单,适合中、大型的动态网络环境中。

(5)工作原理

IKE协调过程:分为两个阶段

1、第一阶段:建立一个IKE SA(也称为ISAKMP SA),为第二阶段的协调提供保护。

IKE SA建立后对等体件的所有ISAKMP消息都被加密,这条安全通道可以保证阶段2的协调能够安全进行

(产生秘钥,保证2阶段的安全性)

两种模式:

主模式:6条ISAKMP消息交互

野蛮模式:3条ISAKMP消息交互

主模式6个报文:

第1、2个报文协商:加密算法、认证算法、认证方式、DH等

第3、4个报文交换DH产生密钥—SKEYID基础密钥、–>SKEYID-a–>SKEYID-e–>SKEYID-d,用于推出ipsec报文加密、验证密钥。

第5、6个报文,验证对端合法性。

第二阶段

目的就是建立用来传输数据的IPsecc SA、IPsec SA是为IP数据提供安全保护的快速模式(Quick Mode)

3条ISAKMP消息交互

第1、2个报文协商加密算法、认证算法、封装协议(ESP、ah、)模式(tunnel、transport)等

第3个报文确认

(6)配置步骤

1、网络可达性(公网通、内网通)

2配置感兴趣流

3配置第一阶段

4配置第二阶段

5关联感兴趣流+第一阶段+第二阶段(配置安全策略)

6应用安全策略到接口上

第一阶段配置:

ike protocol 10 //协议名称

Encryption-algorithm 3des-cbc //加密算法

Authentication-alogrithm md5 //认证算法

Authentication-method pre-share //认证方式预共享

Ike peer huawei1 v1

Pre-shared-key simple huawei //预共享秘钥

Remote-address 12.1.1.2 //对端公网ip

Dis ike proposal //查看配置信息

第二阶段配置

Ipsec proposal huawei2 //配置第二阶段建立IPSEC SA

Transform esp 协商: //用户数据封装协议(ESP|AH)AH只封装不加密、ESP是既封装又加密

Encapsulation-mode tunnel //配置数据报文是否需要添加新头部(tunnel添加新头部、transport不加新头部)

Esp encryption-algorithm 3des //用户加密算法

Esp authentication-algorithm md5 //用户认证算法,用户进行完整性校验

配置感兴趣流+第一阶段+第二阶段

Ipsec policy vpn 1 isakmp

Security acl 3000

Ike-peer huawei1

Proposal huawei2

应用到接口上:

Interface gigabitethernet 0/0/0

Ipsec policy vpn

2.1实验1

条件:出口能够配置ipsecvpn

匹配感兴趣流

R1:

Acl 3000

Rule permit ip source 192.168.1.1 0 destination 192.168.2.1 0.0.0.255

分部的人去访问总部的某一台服务器。

R3:

Acl 3000

Rule permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.1 0

第一阶段:第一阶段保护第二阶段数据报文交互安全。

R1:

ike proposal 10 //优先级越小越优先

encryption-algorithm 3des-cbc //加密算法

authentication-algorithm md5 //认证算法

Authentication-method pre-share //认证方式 :预共享

下面是第一阶段的域共享

Ike peer wyt v1

Pre-shared-key simple 12345 //配置预共享密钥

Remote-address 23.1.1.3

R3:

ike proposal 10

encryption-algorithm 3des-cbc

authentication-algorithm md5

Authentication-method pre-share

下面是第一阶段的域共享

Ike peer wyt v1

Pre-shared-key simple 12345

Remote-address 12.1.1.1

第二阶段:

R1

Ipsec proposal wyt2

Encapsulation-mode tunnel

Transform ah 协商:用户数据封装协议(esp|ah)

Esp authentication-algorithm md5

R3:

Ipsec proposal wyt2

Transform ah

Encapsulation-mode tunnel

Ah authentication-algorithm md5

配置感兴趣流+第一阶段+第二阶段 +应用到端口

R1:

Ipsec policy vpn 1 isakmp

Security acl 3000 //关联感兴趣流

Ike-peer wyt //关联第一阶段

Proposal wyt2 //关联第二阶段

Int g0/0/1

Ipsec policy vpn

R3:

Ipsec policy vpn 1 isakmp

Security acl 3000

Ike-peer wyt

Proposal wyt2

Int g0/0/0

Ipsec policy vpn

1130

1130

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?