1. 测评项目 a)

内容

应遵循最小安装的原则,仅安装需要的组件和应用程序

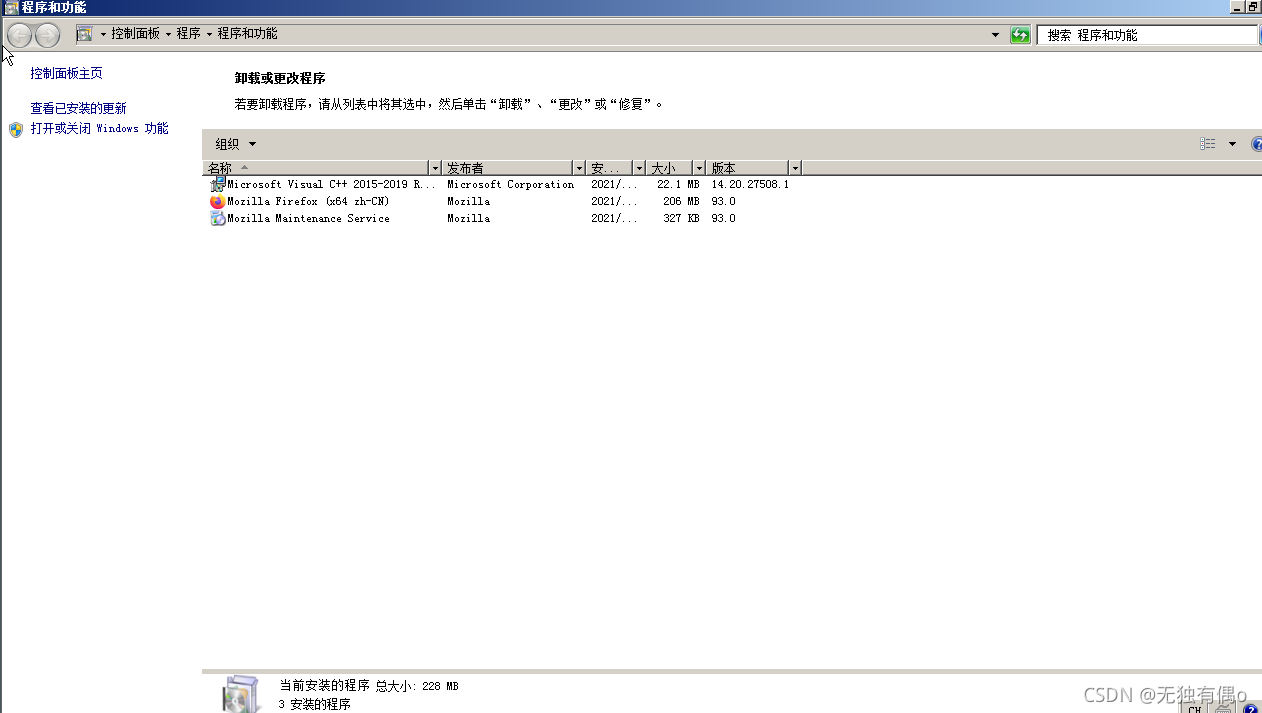

1.1 应核查是否遵循最小安装原则,是否未安装非必要的组件和应用程序

这一条通过输入appwiz.cpl可以看到,多余或者不明白功能的应用程序可以询问管理员用途。

2. 测评项目 b)

内容

应关闭不需要的系统服务、默认共享和高危端口

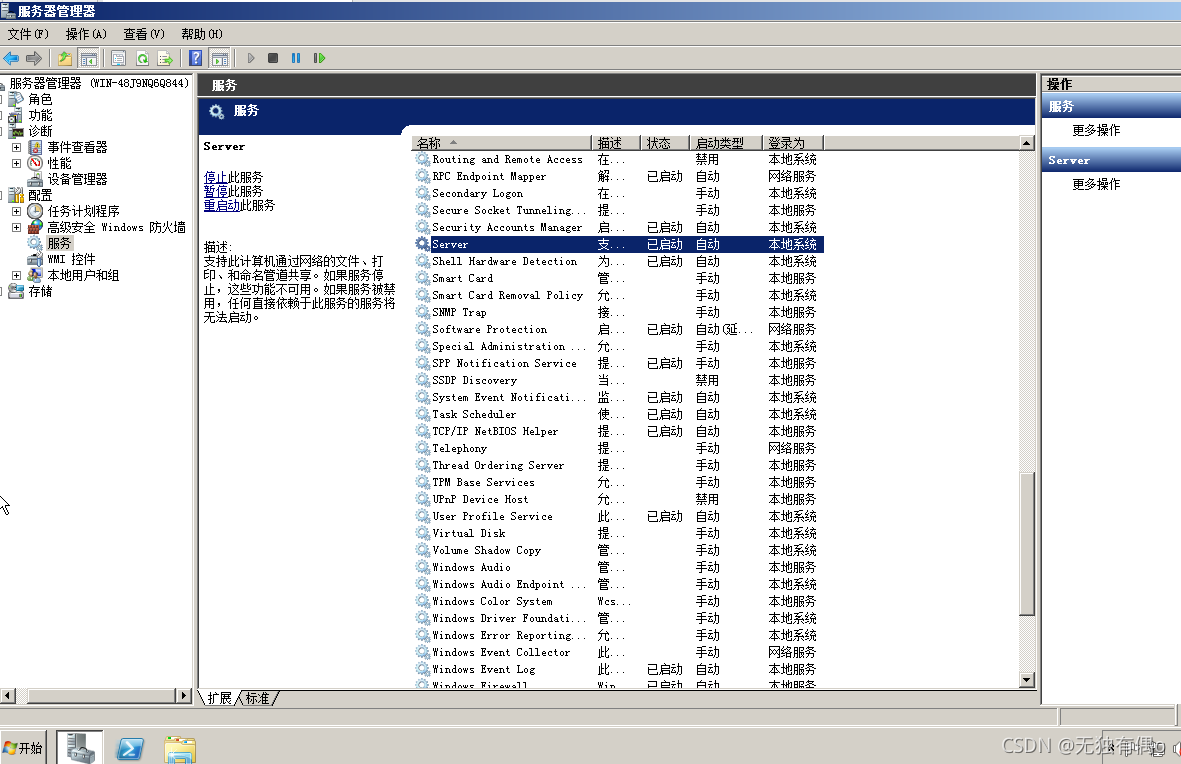

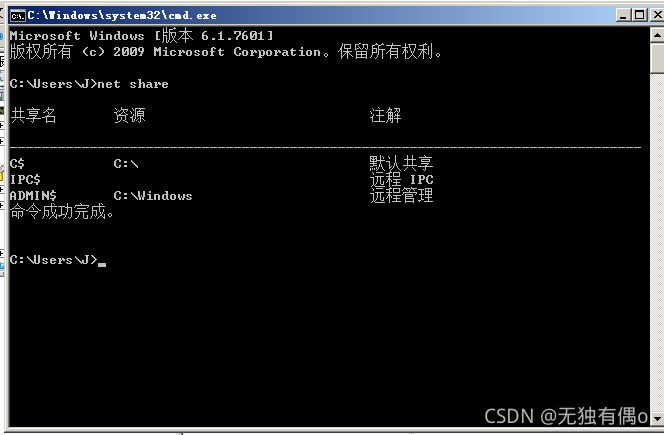

2.1 应核查是否关闭了非必要的系统服务和默认共享,是否不存在非必要的高危端口

这一项不必多说了,非必要的端口一看便知,默认共享就先看服务器管理器的server(一般默认开启),然后在cmd里面输入net share可以查看。

系统开启的服务看这里就知道了

3. 测评项目 c)

内容

应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制

3.1 应核查配置文件或参数是否对终端接入范围进行限制

- 不存在远程接入,即只有去机房的物理设备查看,直接跳过

- 使用远程桌面,主要是看windows防火墙和IP策略/硬件防火墙有没有对rdp端口(3389)做策略,或者把rdp的端口号给改了。

4. 测评项目 d)

内容

应提供数据有效性检验功能,保证通过人机接口输入或通过通信接口输入的内容符合系统设定要求

这一项略

5. 测评项目 e)

内容

应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞

5.1应通过漏洞扫描、渗透测试等方式核查是否不存在高风险漏洞;是否在经过充分测试评估后及时修补漏洞

DDDD

6. 测评项目 f)

内容

应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警

这一项对于windows来说,要通过第三方软硬件来实现了。

比如EDR、卡巴斯基(企业版)等,等具备入侵防范检测和报警功能(通过邮箱、短信等),或者在网络中部署有IPS等设备具有相关功能也可以。

另外,部署在云上的话,阿里云、华为云等,也存在这样的安全服务,也可以实现要求。但是要注意的是,被测评方是否购买了此类安全服务。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?