Linux Root密码暴力破解及重置的三种方式

一、操作系统启动流程

百度百科 | 链接

-

电源打开,计算机加电

-

启动BIOS,检测启动项目

-

读取启动盘第一个扇区512Bytes,包含是MBR主引导记录(446引导程序bootloader =》grub程序 64分区信息 2结束标志)

-

grub启动,grub将操作系统内核加载进内存

-

操作系统会让BIOS检测驱动程序,读取运行级别

- 0-》关机,系统默认运行级别不能设为0,否则不能正常启动

- 1-》单用户模式,不需要输入账号密码登录进操作系统后就是管理员账号=》破解管理员root密码

- 2=》多用户模式,没有网络

- 3=》多用户模式,有网络

- 4=》系统未使用,保留

- 5=》图形界面模式,有网络

- 6-》重启,系统默认运行级别不能设为6,否则不能正常启动

二、单用户模式-无任何加密Root密码重置

- 开机进入grub界面,按下方向键,阻止系统继续

-

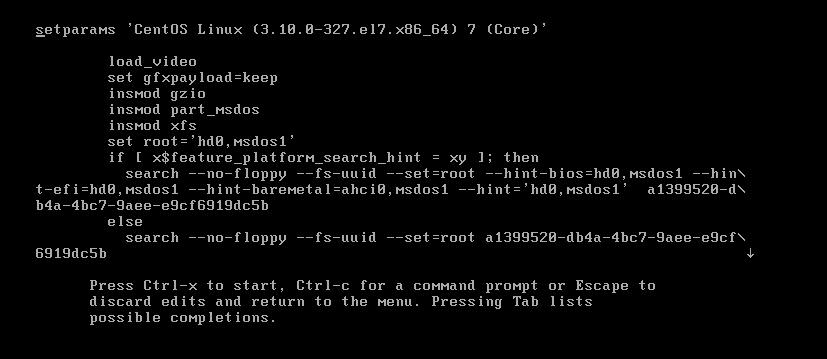

按e键盘出现如下界面

-

按方向键下,定位到最后,找到‘ro’一行,ro的意思是read olny,将‘ro’替换成rw init=/sysroot/bin/sh

-

按住Ctrl+x进入单用户模式

-

执行chroot/sysroot。其中chroot命令来切换操作系统,/sysroot/目录就是原始系统

-

如果要修改root密码

使用passwd root命令修改root密码,touch /.autorelabel命令的作用是让我们修改的秘密在SELinux启动的情况下依然能生效,也可以编辑/etc/sysconfig/selinux文件,将selinux设置为disabled。如果不执行,密码不会生效。按Ctrl+d或exit命令退出原始系统,执行reboot重启生效。

三、grub加密

执行 grub2-setpassword 命令,

然后修改/boot/grub2/grub.cfg文件,删除 --unrestricted

重启后开机会要求输入grub密码

四、光盘修复模式

虽然将grub加密能避免这种破解方式,但用户可以通过光盘(或U盘)修复模式,使用光盘里的系统临时先控制硬件,这样就能够修改掉grub密码和root密码。

-

首先要将系统启动盘插入主机,虚拟机将iso镜像文件载入虚拟光驱即可。开机后按F2或F12亦或者Del键进入BIOS,具体看你的主机,可以在网上找到进入BIOS的键。修改启动顺序,在Boot栏将CD-ROM Drive调整至最上方,然后按F10保存并重启。

-

选择Troubleshooting故障排除模式

-

选择第二项,救援CentOS系统

-

然后选择1)Continue回车,选项的意思是

Continue:救援模式程序会自动查找系统中已有的文件系统,并可读写挂载到/mnt/sysimage目录下. Read-Only:会以只读的方式挂载已有的文件系统。 Skip to shell:手动挂载 -

进入后,执行chroot /mnt/sysimage 命令切换到原硬盘上的系统,再执行passwd root命令修改root密码,也能修改grub密码。

-

执行exit退出原系统,重启即可。

五、BIOS加密

进入BIOS的Security栏,选择Set Supervisor Password回车,然后设置BIOS密码,最后按F10保存即可。

当再次进入到BIOS界面时就需要输入加密密码了

六.破解BIOS加密

当你忘记了BIOS密码时,终极的办法就是扣电池,如果没有电,它里面的信息就会丢失了。当它再次通上电时,BIOS就会回到未设置的原始状态,当然BIOS密码也就没有了。

七.锁主机, 锁机柜, 主板放保险箱可以防止电池被扣

小伙伴们学废了吗?

提示:操作方式很不安全,谨慎操作。

140

140

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?