一、工具下载和安装

下载地址:https://github.com/frida/frida/releases/tag/14.2.18/frida-server-14.2.18-android-x86_64.xz

frida安装到模拟器:

1.下载与frida-server并解压

2.配置好abd环境变量,并开启root模式

3.上传frida-server并启动

#拷贝server端到手机端

adb push frida-server-14.2.18-android-x86_64 /data/local/tmp/

#建立转发接口

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043

#启动frida服务

adb shell

su

cd /data/local/tmp/

chmod 777 frida-server-14.2.18-android-x86_64

./frida-server-14.2.18-android-x86_644.新建命令行并转发

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043注意:当手机CPU只支持arm时需要选用frida-server-14.2.18-android-arm该架构的工具,如果支持arm64则需要用frida-server-14.2.18-android-arm64;而模拟器,一般情况需要用x86架构的工具,也有的需要用x86_64,不同模拟器要求不一样可多尝试几次。

5.查看手机进程

# 在客户端安装frida后可使用以下指令查看手机进程

frida-ps -U #或者frida-ps -R

二、frida基础使用

1.frida shell

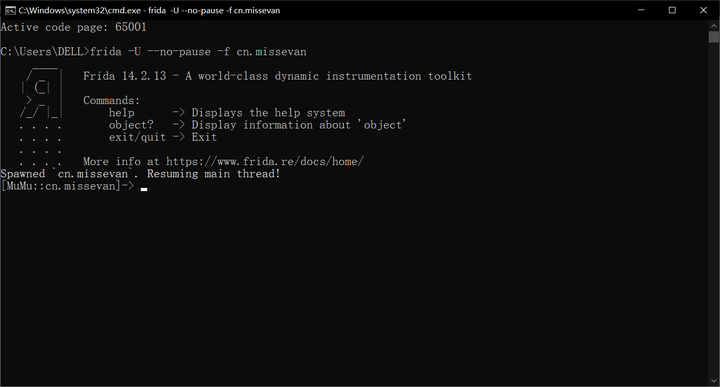

命令: frida -U --no-pause -f 包名

如图为进入frida shell成功后界面

进入后按Tab键可以查看frida支持的方法,此用法一般适用于查看基本信息

常用方法:

Process.getModuleByName("libc.so") 查看名字为libc.so的so库的详细信息

Module.findBaseAddress("libc.so") 查看名字为libc.so的so库的基址

Module.enumerateImportsSync("libc.so") 查看名字为libc.so的so库的导入函数表

Module.enumerateExportsSync("libc.so") 查看名字为libc.so的so库的导出函数表

Module.enumerateRangesSync("libc.so") 查看名字为libc.so的so库的可执行内存区

在shell里同样可以执行js脚本,不过我们一般不用shell来做这事。

2.frida js

命令: frida -U -l js脚本路径 包名

注入js脚本

脚本demo:

Java.perform(function(){

var Hook = Java.use(''); //use方法里填要hook的完整类名

Hook.fun.implementation = function(arr){ //fun改成要hook的方法名

// hook逻辑

}

});

关于frida js方法的介绍可以看这篇文章:

3.frida python

三、实战

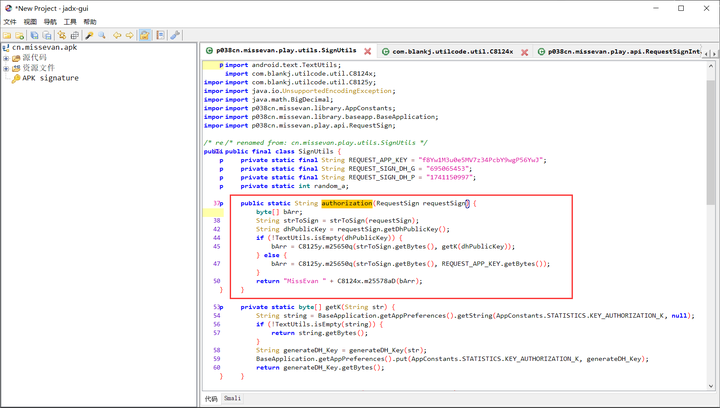

这里用之前实战过的某有加密参数的app来做示范,这里要找key为authorization的加密逻辑。

1.我这边用jadx定位实现逻辑的函数,静态分析加密逻辑

分析代码后可以知道value就是传进来的某参数sha256加密并base64编码

strtosign函数便是将参数传为字符串并处理的函数

2.当代码的逻辑过于混乱或无法准确分析出传入的参数时可以用frida来hook函数动态分析,这里我们hook authorization函数来观察传出的字符串。

js脚本:

Java.perform(function(){

var Hook = Java.use('cn.missevan.play.utils.SignUtils');

Hook.authorization.implementation = function(requestSign){

console.log('hook success');

var strToSign = Hook.strToSign(requestSign);

console.log(strToSign); //输出需要的参数

}

})

根据前面的流程开启frida之后在模拟器上触发函数执行

可以看到成功输出了我们需要的参数

重复上面的流程直到成功重现加密逻辑,可以调用api为止

四、Objection

objection是一个封装了frida的python库,允许我们用命令行而不是代码脚本来实现一些基本的hook功能,比如监控函数的入参出参,从而减少开发者的代码量。

1.安装命令: pip install objection

2.启动objection shell:objection -g 包名 explore

启动成功页面

其他的objection指令可以用objection --help命令查看

3.shell常用命令:

memory list modules查看当前程序调用的所有somemory list modules --json test.json查看到其所有so 并保存位json (终端所在目录)frida-ps -U |grep xxx筛选过滤memory search内存搜索android hooking list activities打印所有 activities (页面)android intent launch_activity activities名强行启动指定activities 可以强行启动页面android hooking list classes打印所有classesandroid hooking search classes 类名筛选指定类android hooking list class_methods 类名打印方法体android hooking watch class_method 类名.方法名 --dump-args --dump-return快速hook(来看是否代码走到这里)

五、Andriod开发hook脚本

1、获取hook接口

a、使用工具apktoool的命令“apktool d -s xxx.apk ”,获得对应的dex文件(工具下载地址:https://ibotpeaches.github.io/Apktool/install/)。

b、使用工具dex2jar-2.0的命令“d2j-dex2jar classes.dex classes2.dex ”,获得对应的jar文件(工具下载地址:dex2jar download | SourceForge.net)。

c、使用工具jd-gui打开对应的jar文件,可查看相应的java脚本,从中找到要hook的接口postFormJSON(工具下载地址:Java Decompiler)。

2、开始编写hook脚本

import frida

import sys

#hook的java脚本

jscode = '''

Java.perform(function(){

//找到接口所在的类

var netutil = Java.use('com.kwai.opensdk.allin.internal.utils.NetUtil');

//hook接口postFormJSON,将返回值设置成""

netutil.postFormJSON.overload("java.lang.String","java.util.Map","java.util.Map").implementation = function(paramString,paramMap1,paramMap2){

send("postFormJSON:"+paramString);

return "";

}

});

'''

def on_message(message, data):

print(message)

rdev = frida.get_remote_device()

session = rdev.attach("com.crossgate.kuaishou")

script = session.create_script(jscode)

script.on("message", on_message)

script.load()

sys.stdin.read()注意:接口类型有几种,每种接口的hook方式也不相同,具体可参考Frida 之 Java层Hook - 简书

上面frida基础使用也有讲到,重复内容。

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?