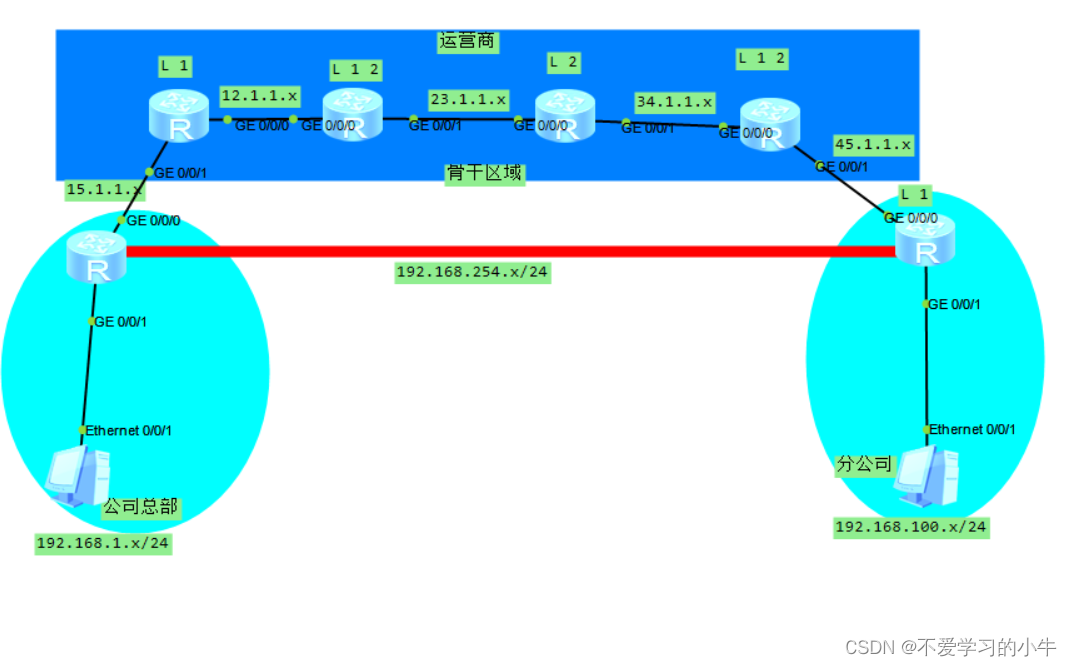

① 保证运营商网络通畅,运营商路由器运行OSPF协议,两端的公司局域网配置静态路由,指向运营商网络;

rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.100.0 0.0.0.255 限制只有源和目的IP地址符合ACL的报文才可以走隧道;

rule 5 permit ip source 192.168.100.0 0.0.0.255 destination 192.168.1.0 0.0.0.2

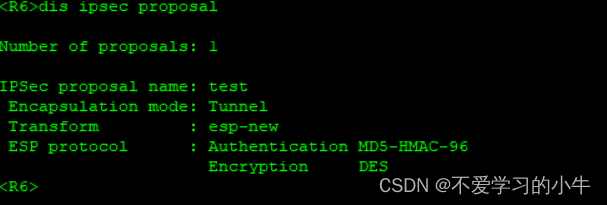

ipsec proposal test 创建一个名为test的IPsec安全提议

(认证方式为esp 认证,加密算法为MDE,隧道封装模式为tunnel)

ipsec policy ipsec-test 10 manual 创建一个名称为ipsec-test 的IPsec安全策略

security acl 3000 在创建的ACL中调用ACL3000

tunnel remote 45.1.1.2 指定隧道的目的地址

sa spi inbound esp 199807 设置安全联盟的安全参数索引SPI,本端的inbound和outound必须一致

sa string-key inbound esp simple 9874321 设置安全联盟的认证秘钥本端的inbound和outound必须一致

sa string-key outbound esp simple 9874321

ipsec policy ipsec-test 10 manual 创建一个名称为ipsec-test 的IPsec安全策略

security acl 3000 在创建的ACL中调用ACL3000

tunnel remote 45.1.1.1 指定隧道的目的地址

sa spi inbound esp 123456 设置安全联盟的安全参数索引SPI,本端的inbound和outound必须一致

sa string-key inbound esp simple 9874321 设置安全联盟的认证秘钥本端的inbound和outound必须一致

sa string-key outbound esp simple 9874321

interface GigabitEthernet0/0/0

ip address 15.1.1.1 255.255.255.0

interface GigabitEthernet0/0/0

ip address 45.1.1.2 255.255.255.0

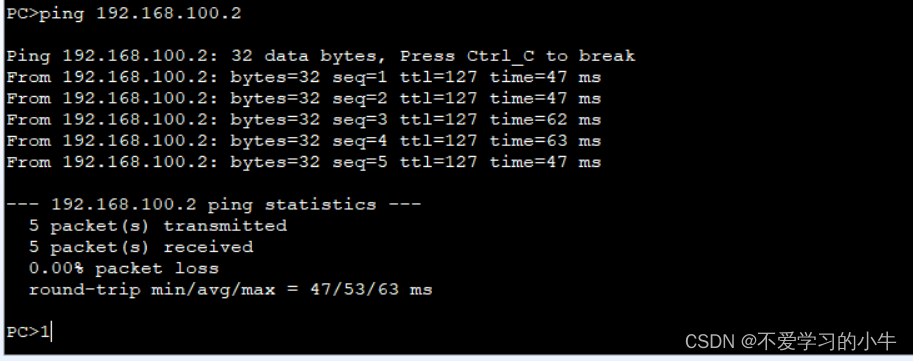

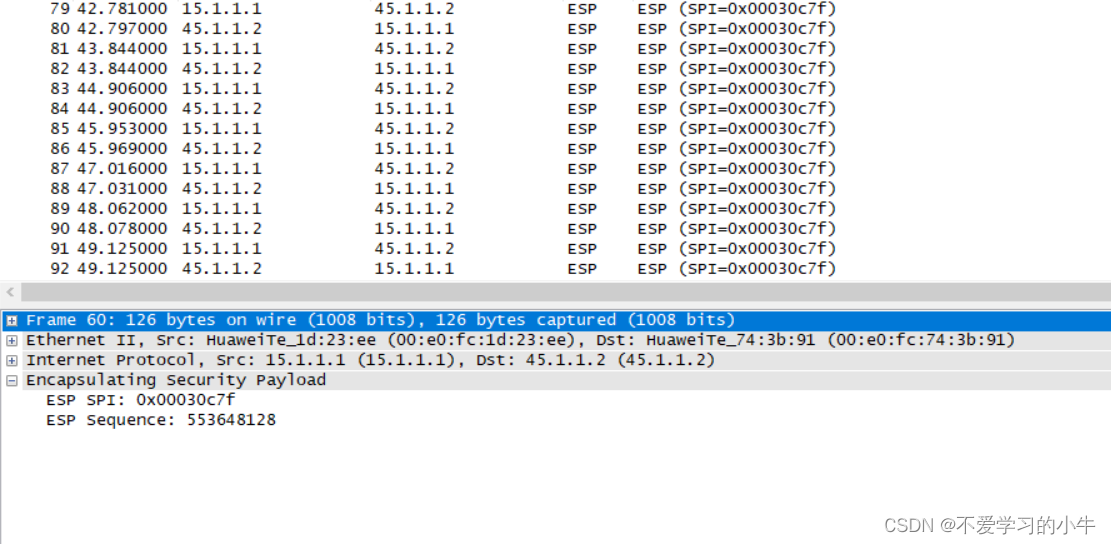

tips: 经过IPsec-vpn的数据包经过加密,抓包分析无法看出协议,源、目的IP地址等,抓包看到的源和目的IP地址只是公网的出口IP地址;

1468

1468

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?