1-通过流量分析发现 Dos 攻击

Dos 攻击是拒绝服务攻击,通过浪费受害者服务器性能达到让受害主机“不能正常提供服务”的目的。

大多数受到 Dos 攻击的主机的表现为 CPU 或者带宽利用率增大。

如何通过分析流量发现 Dos 攻击:

- 先通过实际情况设置网络的带宽,然后进行分析。

- 通过趋势图观察带宽利用率,是否居高不下

- 如果发现异常,即可初步判断主机可能遭受了 Dos 攻击。

- 需要进一步分析,确定异常的原因。

1-1:通过流量分析分辨流量型 Dos 攻击手法

在发现流量居高不在的情况时,伴随着 SYN 包比 SYN/ACK 包的比值超过 2:1 时。则可以通过 TCP IP 时序图界面,观察是否存在:大量来自同一主机的三次握手未完成绘画。如果有,则能确定 Dos 攻击手法为 SYN Flood 攻击。

如果居高不下时,UDP 流量大于 TCP 流量,则可以通过 UDP 会话数据流视图查看 UDP 流量交互内容。如果能发现 UDP 发送了大量无效内容。

如果流量中 ICMP 包较多,出现了大量的 Ping 请求包,则可以判断为 ICMP Flood 攻击。

1-2:通过流量分析分辨反射型 Dos 攻击手法

**反射型 Dos 原理:**攻击者利用受害者地址,发送一些特殊的应用层请求给公网的服务器,服务器对受害者发送大包进行应答。使得受害者遭受 Dos 攻击。

在这个过程中,公网服务器被当作反射器利用,接受攻击者的请求,将流量反射给攻击者,因此这种攻击得名 DRDos

如果遭受 Dos 攻击时能够在流量中看到大量 NTP 协议数据包,且 NTP 包的请求码为 42,则此类攻击手法为 NTP Monlist 攻击。

如果能够看到大量的 DNS 协议应答包,且包中的应答为 255,则此类攻击手法为 DNS 放大攻击。

2-如何通过流量分析研判 Web 攻击

Web 攻击的流量都是基于 HTTP 协议的,我们可以使用安全厂商的研判工具,比如科来的 CSANS 进行研判。

- 使用 TCP 会话视图,查看 TCP 数据流。可以看到基于流量还原的 HTTP 协议交互

- 蓝色字表示客户端发送内容,绿色字表示服务器返回内容。

- 通过对蓝色字发送的交互内容进行判断有无攻击 Payload,以及服务器是否对攻击 Payload 进行了处理和返回。

- 由于流量是不会说谎的,所以有无攻击,是否误报,攻击是否成功这些问题都可以从 TCP 还原流中得到精确的结果。

3-如何在大量请求中快速找到攻击会话

在实际分析过程中,可能会遇到服务器被攻击成功,而没有出发其他设备的告警。

在没有告警其他数据包的留存下,我们需要下载被攻击时间前 15 分钟全部流量进行分析。这样下载来的数据包中会包含大量的 HTTP 会话。

如何找到攻击会话呢,步骤如下:

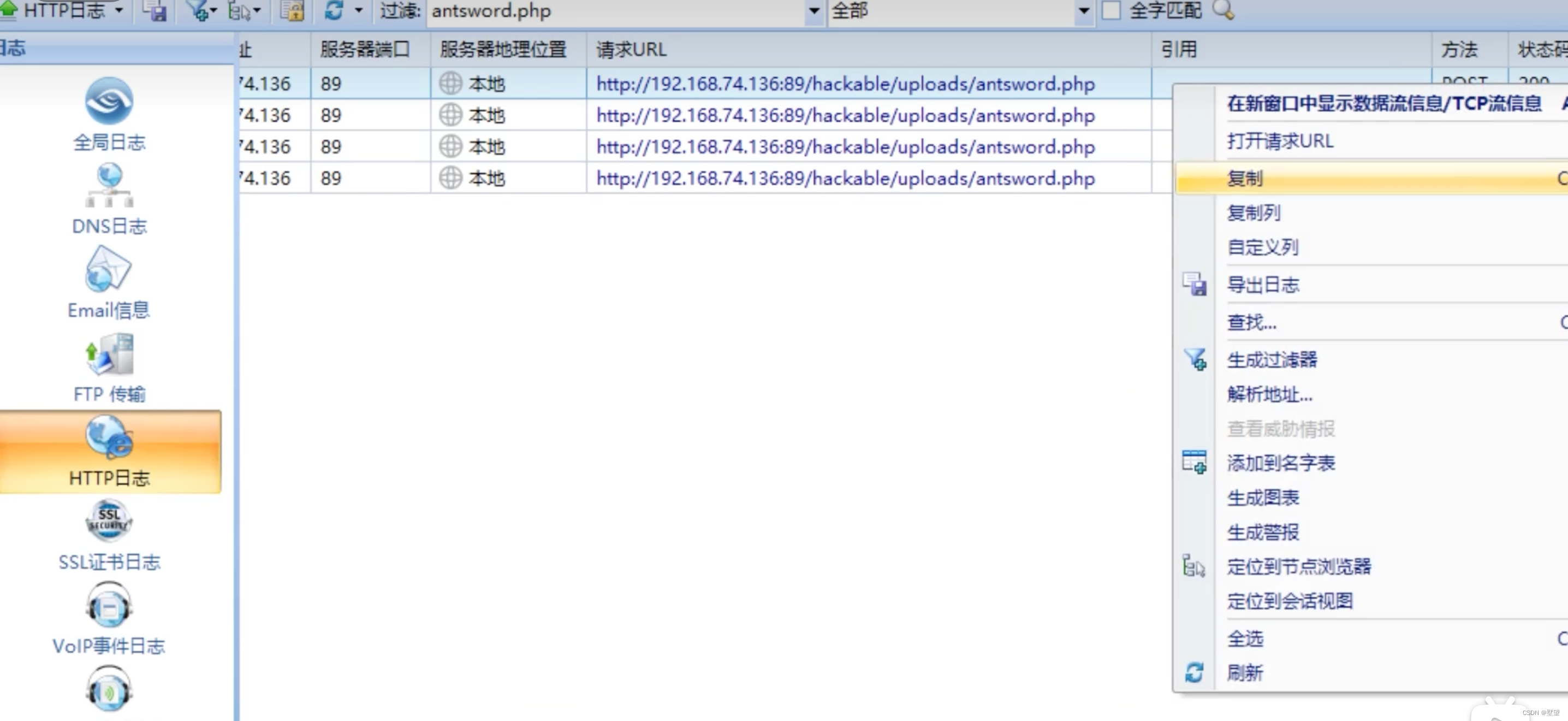

- 使用日志视图,查看 HTTP 交互日志。

- 日志中有请求的方法,路径,Rerfer 等容易携带攻击指令的字段, 还可以看到服务器返回状态码。

- 我们可以基于字符进行搜索和排序,如果发现某个会话可疑,就通过右键定位到会话视图。## 1-通过流量分析发现 Dos 攻击

Dos 攻击是拒绝服务攻击,通过浪费受害者服务器性能达到让受害主机“不能正常提供服务”的目的。

大多数受到 Dos 攻击的主机的表现为 CPU 或者带宽利用率增大。

如何通过分析流量发现 Dos 攻击:

- 先通过实际情况设置网络的带宽,然后进行分析。

- 通过趋势图观察带宽利用率,是否居高不下

- 如果发现异常,即可初步判断主机可能遭受了 Dos 攻击。

- 需要进一步分析,确定异常的原因。

1-1:通过流量分析分辨流量型 Dos 攻击手法

在发现流量居高不在的情况时,伴随着 SYN 包比 SYN/ACK 包的比值超过 2:1 时。则可以通过 TCP IP 时序图界面,观察是否存在:大量来自同一主机的三次握手未完成绘画。如果有,则能确定 Dos 攻击手法为 SYN Flood 攻击。

如果居高不下时,UDP 流量大于 TCP 流量,则可以通过 UDP 会话数据流视图查看 UDP 流量交互内容。如果能发现 UDP 发送了大量无效内容。

如果流量中 ICMP 包较多,出现了大量的 Ping 请求包,则可以判断为 ICMP Flood 攻击。

1-2:通过流量分析分辨反射型 Dos 攻击手法

**反射型 Dos 原理:**攻击者利用受害者地址,发送一些特殊的应用层请求给公网的服务器,服务器对受害者发送大包进行应答。使得受害者遭受 Dos 攻击。

在这个过程中,公网服务器被当作反射器利用,接受攻击者的请求,将流量反射给攻击者,因此这种攻击得名 DRDos

如果遭受 Dos 攻击时能够在流量中看到大量 NTP 协议数据包,且 NTP 包的请求码为 42,则此类攻击手法为 NTP Monlist 攻击。

如果能够看到大量的 DNS 协议应答包,且包中的应答为 255,则此类攻击手法为 DNS 放大攻击。

2-如何通过流量分析研判 Web 攻击

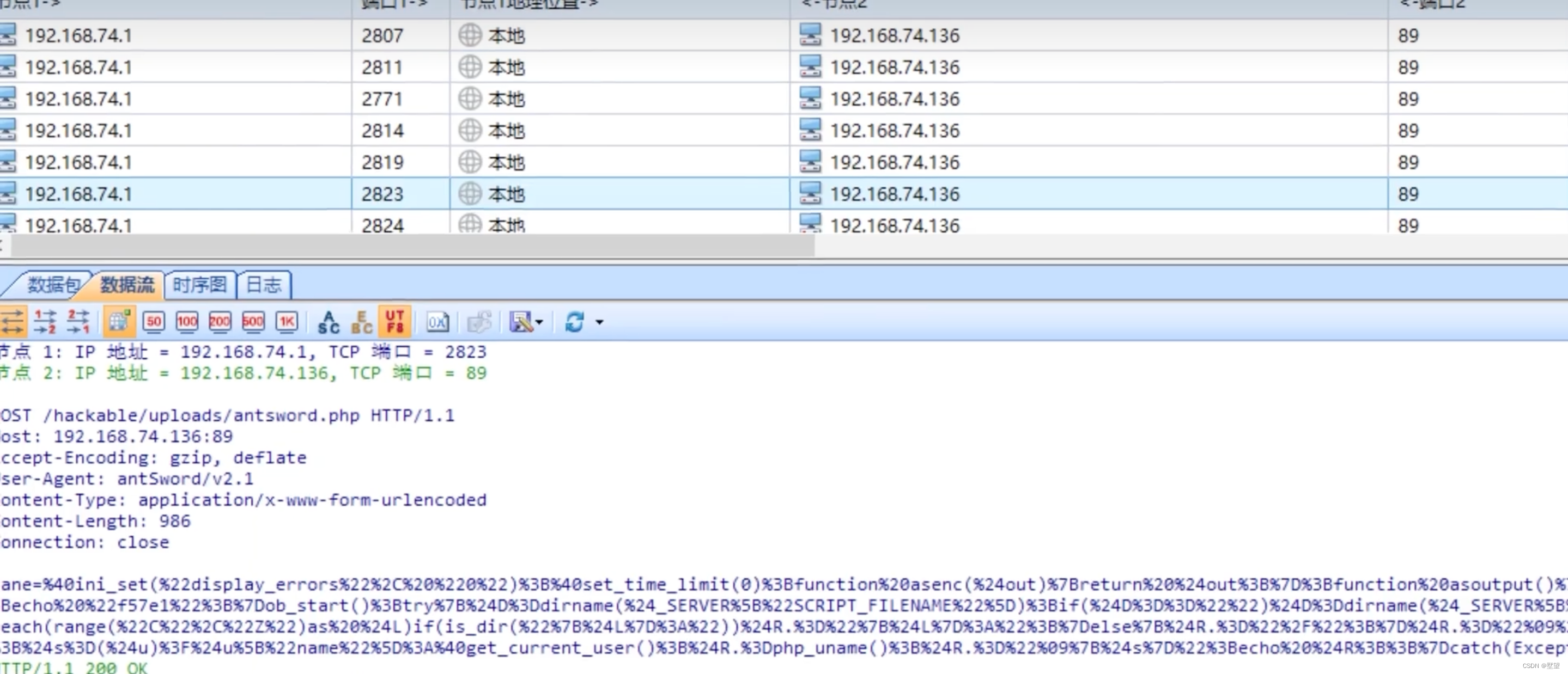

Web 攻击的流量都是基于 HTTP 协议的,我们可以使用安全厂商的研判工具,比如科来的 CSANS 进行研判。

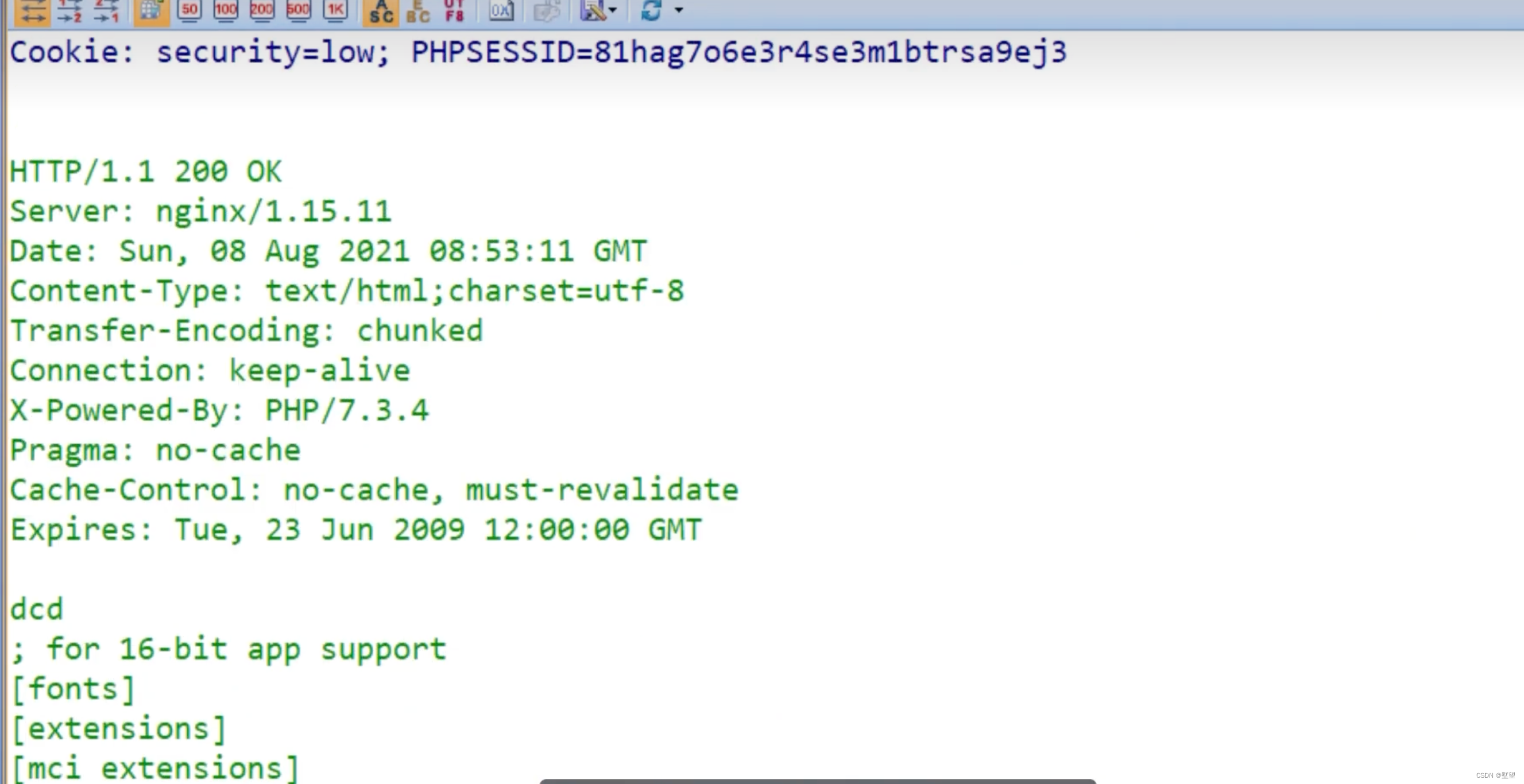

- 使用 TCP 会话视图,查看 TCP 数据流。可以看到基于流量还原的 HTTP 协议交互

- 蓝色字表示客户端发送内容,绿色字表示服务器返回内容。

- 通过对蓝色字发送的交互内容进行判断有无攻击 Payload,以及服务器是否对攻击 Payload 进行了处理和返回。

- 由于流量是不会说谎的,所以有无攻击,是否误报,攻击是否成功这些问题都可以从 TCP 还原流中得到精确的结果。

3-如何在大量请求中快速找到攻击会话

在实际分析过程中,可能会遇到服务器被攻击成功,而没有出发其他设备的告警。

在没有告警其他数据包的留存下,我们需要下载被攻击时间前 15 分钟全部流量进行分析。这样下载来的数据包中会包含大量的 HTTP 会话。

如何找到攻击会话呢,步骤如下:

-

使用日志视图,查看 HTTP 交互日志。

-

日志中有请求的方法,路径,Rerfer 等容易携带攻击指令的字段, 还可以看到服务器返回状态码。

-

我们可以基于字符进行搜索和排序,如果发现某个会话可疑,就通过右键定位到会话视图。

-

查看 TCP 相关会话,通过分析数据流,进一步研判攻击。

通过对客户端访问网页的流量进行分析,寻找如下几个特征可以分析 XSS 攻击。 -

返回包中和请求包中找到了相同的攻击语句。

-

返回包中的攻击语句仍包裹在 标签内。

-

返回包中的攻击语句未被转义。

如果发现捕获到的流量同时满足以上特征,即可判断 XSS 攻击成功。

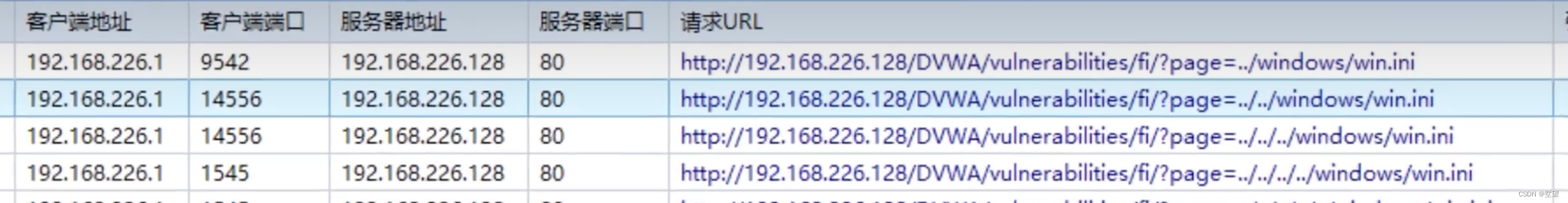

5-如何发现针对 Web 网站的目录遍历攻击

目录遍历攻击又称为目录穿越攻击,可以访问到敏感的文件,比如/etc/passwd 这类文件。

如何发现目录遍历攻击,具体方法如下

- 使用日志视图,对 HTTP 的 Get 请求进行分析。可以搜索**“…/”,“~/”**这些关键字

- 如果能够发现相关的日志记录,则说明存在相关的攻击行为。

- 通过右键定位到会话视图,观察服务器的 HTTP 应答可以判断是否攻击成功。

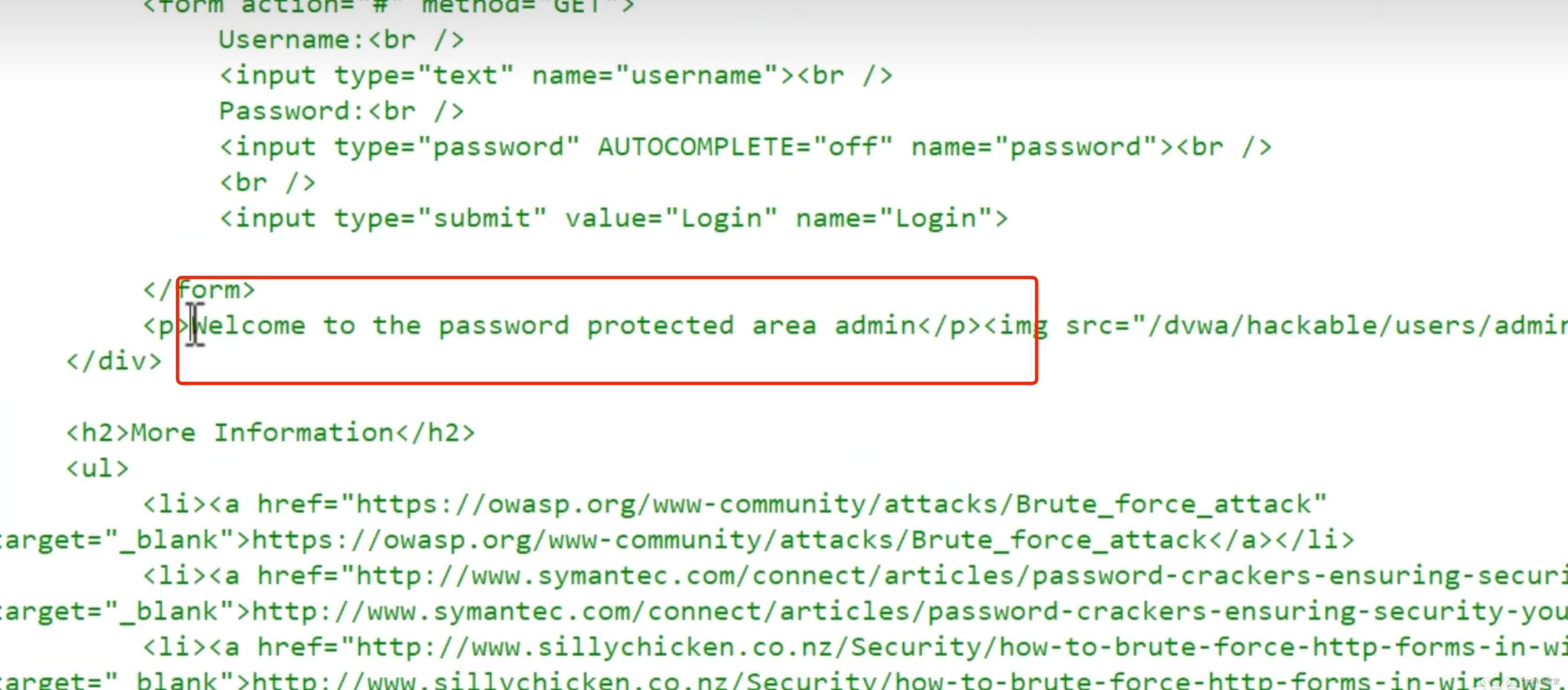

6-如何发现针对网站的暴力破解攻击

一些具备登陆功能的网站由于没有采用验证码防护或者限制登陆的次数 ,极易被暴力破解攻击。

如何发现暴力破解攻击,具体方法如下:

- 直接搜索登陆 URL 的访问记录,如果能够发现某个特定 IP 在短时间内大量发送登陆请求,则证明可能存在暴力破解攻击。

- 通过右键定位到会话视图,观察服务器的 HTTP 应答 ,可以判断暴力破解是否攻击成功。

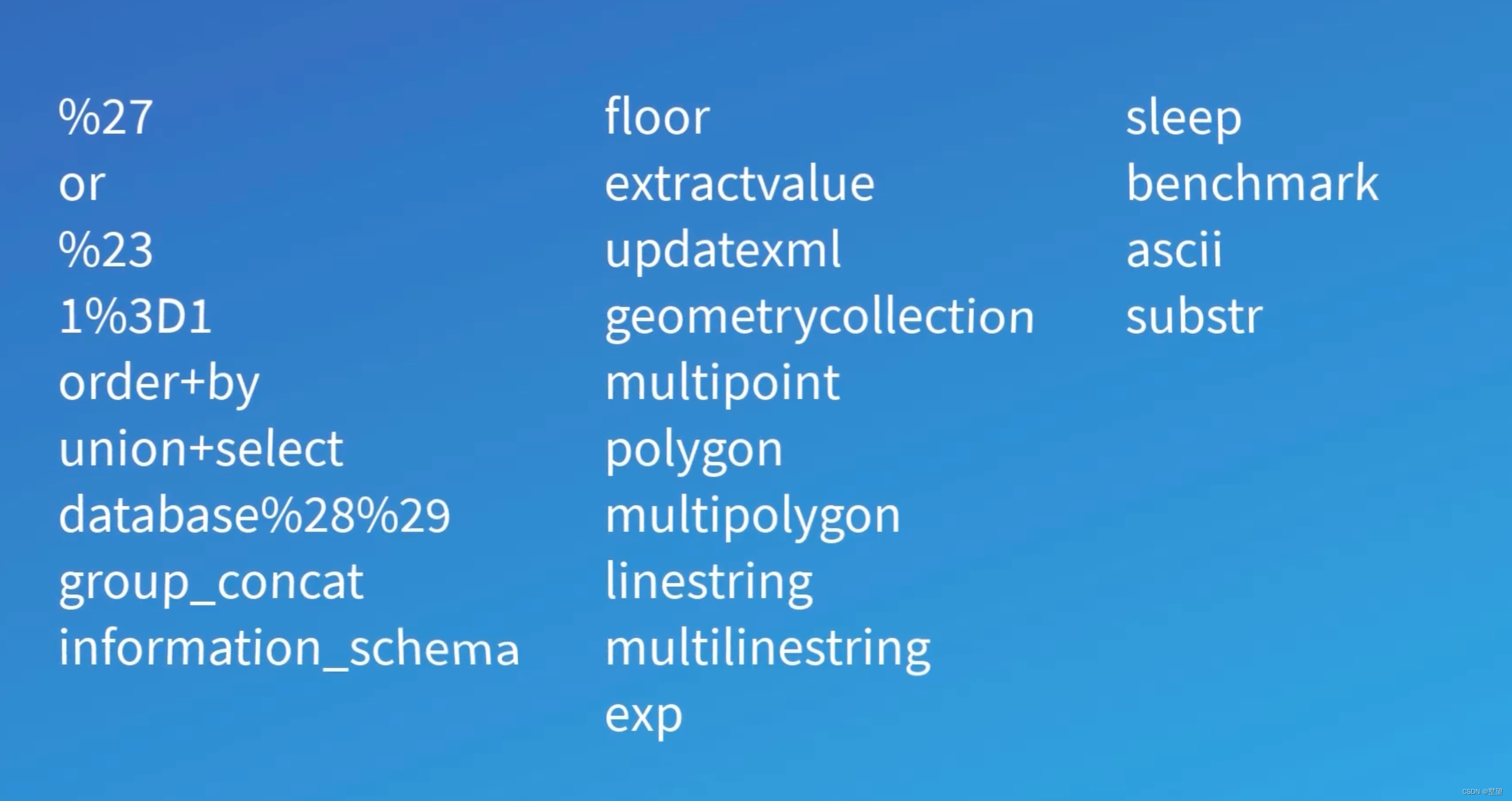

7-如何发现 SQL 注入攻击及是否成功

如何发现存在 SQL 注入:

-

使用日志视图进行分析,SQL 注入可能存在于 GET,POST 请求的的 URL、Cookie、Refer、User-Agent 等

-

通过在日志中搜索 SQL 注入相关攻击语句,可以从搜索结果中发现攻击行为

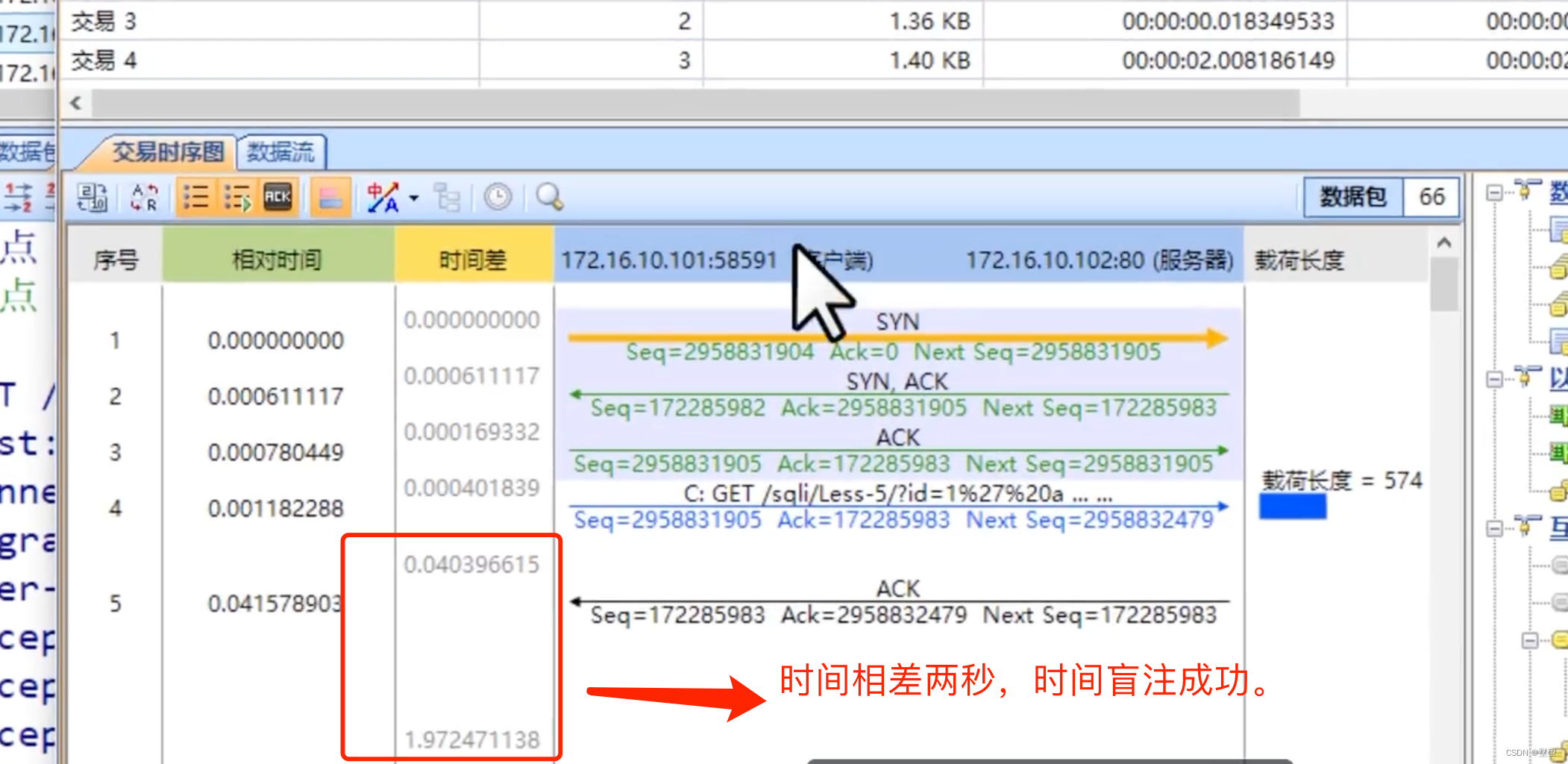

研判 SQL 注入攻击,需要结合服务器等返回内容进行观察。 -

首先要找到 SQL 注入的 TCP 会话。

-

观察服务器的应答流量,查看是否包含本不该返回的数据,例如其他用户的信息,数据库名表名等敏感信息。

-

如果攻击者采用基于时间的盲注攻击,则需要双击查看 TCP 会话的交互时序图,通过时间差来判断盲注攻击命令是否执行成功。

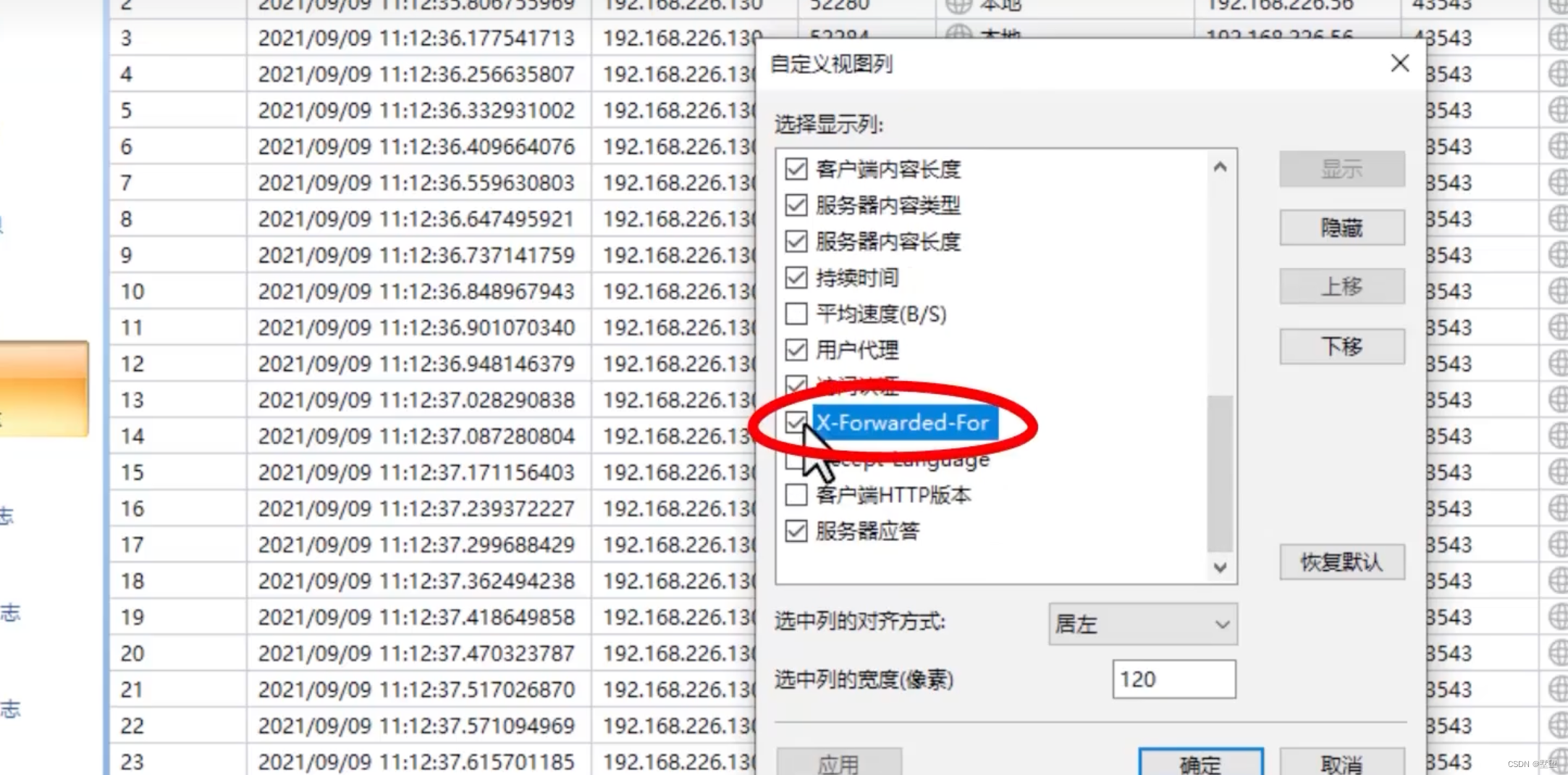

XFF 全称“X-Forward-For”,是由代理服务器在转发 HTTP 请求时,添加在请求中的字段。用于声明数据包中的真实源 IP,一些攻击包会利用 XFF 字段携带攻击 Payload。

还有一些攻击包,我们可以通过 X-Forward-For 查看到攻击者的真实 IP。

如何快速提取 HTTP 请求中的 XFF 字段:

-

使用日志视图,右键点击表头,选择更多,在弹出的窗口中选择 XFF 字段。

-

点击确定后即可在 HTTP 日志中快速浏览 XFF 字段。

**总结:**以上是分析Web安全流量操作的一部分内容,在实战中这些都是基本技术,需要熟练掌握和了解不同方向的流量关注侧重点

191

191

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?