随着网络安全以及个人信息保护各项法规条例出台,安全与隐私相关的工作重要性就不言而喻了,业界对汽车信息安全的流程框架以及需要重点开展的内容基本已经达成共识。但隐私保护呢? 在GDPR,《个人信息保护法》等法律大背景下,隐私保护在汽车领域的应用似乎还没有完全提上议程,需要保护的信息对象的确定,该如何分析的方法论,依然还没有达成共识,本篇试图对隐私模型LINDDUN进行介绍,也算为后续隐私分析话题抛个砖。

在谈隐私分析之前,我们还是从汽车信息安全的产品需求定义入手,对研发人员来说,从定义产品的安全需求开始就启动了漫漫的汽车信息安全之旅,不管对于技术研发,还是流程建设,威胁分析和风险评估(以下简称“TARA”)都是绕不开的话题,如何有效的执行呢?只能说仁者见仁,智者见智,尽管TARA方法本身并没有太多争议,但输出结果还是需要依靠主观经验,这也暗合了网络安全的艺术。因为你不知道黑客会如何攻击你,只能通过经验积累来摸清攻击的基本套路,对风险进行评估。

尽管TARA的结果取决于主观经验,但基本的方法逻辑依然是靠谱的,尤其是随着ISO/SAE 21434的正式发布,第十五章详细的介绍了TARA的方法论,也就结束了业内对方法本身的讨论,这也是个经验标准化的过程,尽管21434提到的方法细节方面有诸多需要自己确定的地方,至少从标准方面已经做到最优解了,导致很多自研的TARA方法需要重新修改调整,以应对未来的合规要求。

威胁分析与风险评估作为方法论本身,并没有对分析对象进行规定,更多是强调内生逻辑,对于汽车信息安全从业人员来说,提到TARA,第一反应想到的肯定手头正在做的安全分析,威胁模型采用的是CIA或者STRIDE模型,甚至是攻击树模型,那安全分析是否同样适用于隐私分析呢?这也就是我们今天要介绍讨论的话题。

安全与隐私其实是有区别的,安全强调的是产品本身的健壮性和防护能力,而隐私更多的是从用户的权益保护角度出发,由于隐私涉及到人本身的权益,所以分开并自有了分析逻辑,这对于汽车行业相对比较陌生,在互联网行业深受GDPR的影响,近年来罚款收益也颇丰,也就是说传统行业的隐私分析方法已经成熟并值得汽车行业参考的。

那分析方法有什么区别呢?还是得从威胁模型入手,攻击千千万万,其实我们无法穷尽所有的攻击和威胁,也就是说没有绝对的安全。为了方便分析,我们需要对安全威胁进行分类,比如传统的CIA模型,STRIDE模型,每类威胁也对应一种安全属性。

当然从工作量的角度来说STRIDE看起来要比CIA多一倍,模型之间的区别其实不在于工作量,更重要的是每条分析能精准到位,确实有类似的攻击事件和安全威胁存在,而以量评估TARA的质难免偏颇。那接下来我们先介绍下微软最先提出的STRIDE模型。

在 CSDN博客https://blog.csdn.net/jackyrongvip/article/details/89736633搜索出如下内容,简单整理,供大家参考:

随着智能车的普及,《个人信息保护法》出台实施,现在谈汽车的隐私保护也正是时候,如果说汽车信息安全在近两年的市场熏陶下,大家已经知道大概,不过汽车隐私安全的概念和方法亟待普及,前面我们花了很长篇幅为隐私分析模型做铺垫,接下来,我们来重点看看LINDDUN模型。 以上就是STRIDE模型的简单介绍,对于汽车信息安全从业人员来说,做过TARA的话会了解其中的真味,毕竟收集各种威胁库和攻击路径,并从渗透测试的角度评估,并不是每个专注防的小伙伴能了解的,那得刻意站在河对面,看待整车的网络安全问题。

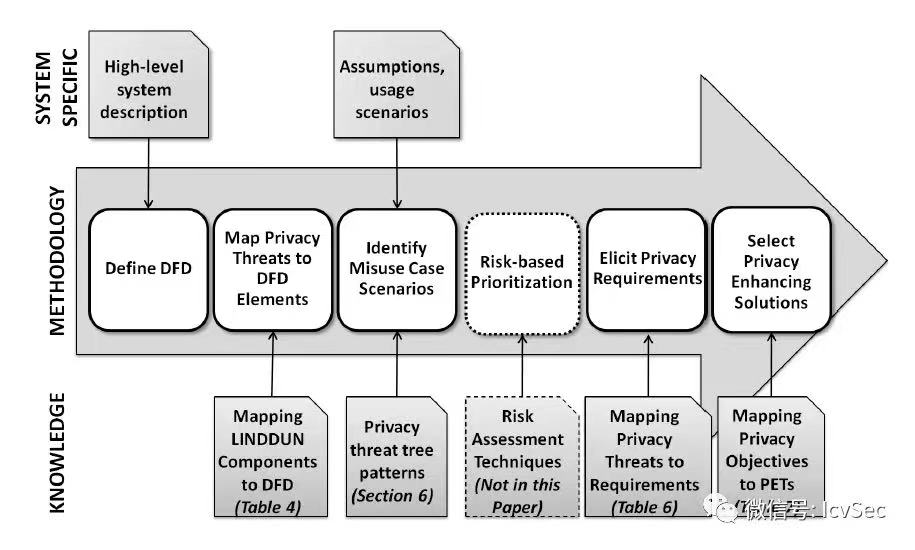

与TARA类似,基于LINDDUN模型的隐私分析也有同样的流程,具体流程见下图:

首先是建立数据流图DFD,然后基于LINDDUN的威胁建模映射到每条数据流中逐一分析,在TARA里面,我们首先是定义资产,然后按照安全属性,或者威胁模型STRIDE开始逐条分析,现在隐私分析也类似,只是威胁模型发生了变化,采用LINDDUN模型,那么什么是LINDDUN模型呢?

尽管我们已经将流程和威胁模型罗列出来,为了方便大家理由,还是有必要澄清下基本概念。从表里也可以看出,隐私也分为硬隐私和软隐私,如何区分?

硬隐私的数据保护目标是数据最小化,假设个人数据不会泄露给第三方,作为数据主体提供尽可能少的信息,并尽力减少对其他实体的信任,而软隐私呢?恰恰相反,基于数据主体已经失去了对数据的控制,不得不相信数据控制者的诚实和能力,软隐私的数据保护目标是提供数据安全,并在特定的目的和同意下处理数据,通过政策,访问控制和审计等手段。简单来说硬隐私就是数据不要给别人,软隐私就是数据给出去了,如何防止数据被非法利用。

聊完分类,我们再看看LINDDUN模型具体的定义。

1.可链接性两个或更多利益相关项(IOI,如主题、信息、行动等)的可链接性允许攻击者充分区分这些相关项在系统中是否有关联。在系统内是否有关联。

2.可识别性是指攻击者可以充分识别与利益相关的主体,例如,信息的发送者。通常,可识别性指的是一组潜在的主体,称为可识别性[10]。实质上,当涉及到一个主体及其属性时,可识别性是可链接性的一个特例。可识别性对匿名性和假名性都是一种威胁。

3.抗抵赖性,与安全性相反,这是对隐私的一种威胁。抗抵赖性允许攻击者收集证据来反驳否认方的主张,并证明用户知道、做过或说过什么。

4.可探测性,一个相关项的可探测性意味着攻击者可以充分区分这样一个项目是否存在。如果我们把信息视为利益相关项,这意味着信息是可以从随机噪音中充分辨别出来的。

5.信息泄露的威胁将个人信息暴露给不应该接触到的人。

6.内容无意识表示用户对披露给系统的信息没有意识到。用户要么提供了太多的信息,使攻击者能够轻易地检索到用户的身份,要么提供了不准确的信息,导致错误的决定或行动。

7.政策和同意后的不遵守是指,即使尽管该系统向其用户显示其隐私政策。也不能保证该系统实际上遵守了广告中的政策。因此,用户的个人 数据仍然可能被泄露。

聊完LINDDUN的基本概念和定义之后,再结合TARA的STRIDE模型,基本也就知道了隐私分析的套路,那为什么要选LINDDUN模型作为隐私分析对象呢?从LINDDUN的官网上,我们也查到了三条官方的理由:

总体来说LINDDUN模型是基于隐私威胁的,你得了解如何评估风险和修复,然后就是系统方法,有步骤有节奏的进行,最后就是有理论知识支撑。

模型方法本身想必是没有大的疑问的,那在汽车研发设计里面该如何使用这套方法进行分析,以应对日益增多的合规需求呢?问题留给大家,我们也慢慢看行业的发展,后续期待有更多的专家参与讨论交流。

参考链接:

1. https://www.researchgate.net/publication/220428156_A_privacy_threat_analysis_framework_Supporting_the_elicitation_and_fulfillment_of_privacy_requirements。

2. https://www.linddun.org/

3. 威胁建模:12种方法 (uml.org.cn)

文章来源:汽车信息安全 原文链接:https://mp.weixin.qq.com/s/j_yNFkNwvQ1PwffScDn5jQ

作者:Vincent-青骥 版权归原作者所有,如需转载,请联系作者。

原文链接:https://bbs.z-onesoft.com/omp/community/front/api/page/mainTz?articleId=7742

421

421

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?