pikachu xss系列漏洞实战之盲打、过滤、htmlspecialchars、herf输出、js输出

pikachu xss系列漏洞实战

首先搭建一下后台,需要连接数据库数据库

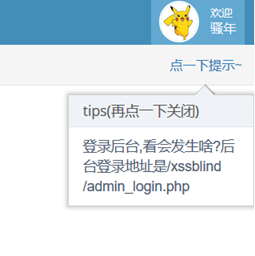

xss盲打

前端数据交互的地方,输入信息,输入后的结果不在前端显示,也就是

只有后台能看到输入的内容,从前端无法判断是否存在XSS,这种情况下,我们直接往里面插入XSS代码,然后等待

输入信息后:

输入 <script>alert(‘gxy’)</script> 222

登录后台查看

点击Login 登陆之后会弹出小窗,说明后台受到了XSS攻击

XSS之过滤

http://127.0.0.1/pikachu-master/vul/xss/xss_01.php?message=<script>alert(1)</script>&submit=submit

右键查看网页源码

可以看到我们写的那句话都不显示,说明过滤了小写字母,我们可以看一下源码,路径下图中有:

接下来我们采用大写小写混合<SCrIPT>alert(1)</ScRiPt>

成功弹窗了!!!

XSS之htmlspecialchars

首先我们输入带有特殊字符的和唯一标识符 '"<>6666

右键查看网页源代码:

发现只有单引号没被转义,那我们就构造一个特殊字符只有单引号的句子输入 ’ οnclick=‘alert(111)’

回车之后需要点击蓝色的记录,成功出来弹框

成功弹窗!!!

XSS之herf输出

查看源代码,路径如下:

所以我们构造语句为 javascript:alert(111) 回车之后,点击阁下自己输入的url还请自己点一下吧,成功出来弹窗:

成功弹窗!!!

XSS之js输出

随意输入,进行测试

右键查看页面源码:

于是构造如下payload:'</script><script>alert('xss')</script>

成功弹窗!!!

后续操作请持续关注哦!!!

了解更多请关注下列公众号:

😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗😗😗😗😗😗😗😗😗

😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗😗😗😗😗😗😗😗😗

825

825

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?