目录

0x01简单概述

Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行两条命令即可编译、运行一个完整的漏洞靶场镜像。旨在让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

Docker是一个开源的容器引擎,它有助于更快地交付应用。方便快捷已经是Docker的最大优势,过去需要用数天乃至数周的任务,在Docker容器的处理下,只需要数秒就能完成。 Docker三大核心:

由镜像(Image)、容器(Container)、仓库(Repository)

0x02安装环境

1. kali设置

虚拟机:kali_linux 版本都可以,网卡需要设置为NAT模式

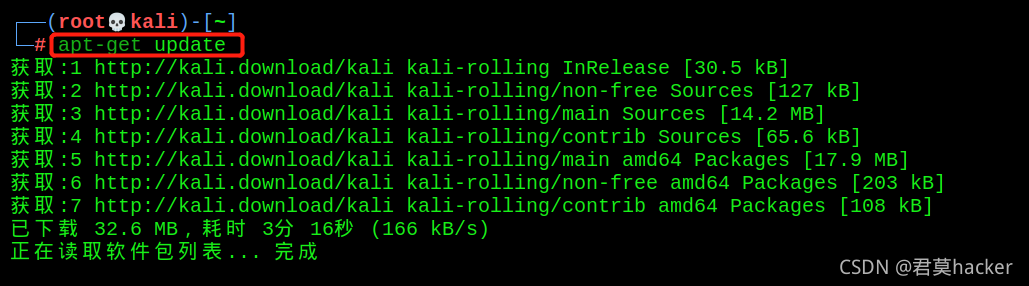

2. 更新软件源中的所有软件列表

防止后面进行安装时报错

apt-get update

知识小扩展:

apt-get update 更新软件源中的所有软件列表。

apt-get upgrade 更新软件。

apt-get dist-upgrade 更新系统版本。如果你对新版本软件的需求不是那么迫切,可以不执行

3. 安装https协议及CA证书

apt-get install -y apt-transport-https ca-certificates

本文档详细介绍了如何在Kali Linux环境下安装Docker和docker-compose,以及如何利用它们来克隆并运行Vulhub靶场。Vulhub是一个开源的漏洞靶场,简化了漏洞复现的过程。通过执行简单的命令,你可以快速建立和访问靶场环境,例如WebLogic的CVE-2017-10271靶场。

本文档详细介绍了如何在Kali Linux环境下安装Docker和docker-compose,以及如何利用它们来克隆并运行Vulhub靶场。Vulhub是一个开源的漏洞靶场,简化了漏洞复现的过程。通过执行简单的命令,你可以快速建立和访问靶场环境,例如WebLogic的CVE-2017-10271靶场。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2586

2586

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?