theme: cyanosis

参考

Server Administration Guide (keycloak.org)

管理 OpenID Connect 客户端

创建 OpenID 连接客户端

- 单击菜单中的客户端。

单击创建客户端。

将 “客户端类型”设置为“OpenID 连接”。

输入客户端 ID。

此 ID 是一个字母数字字符串,用于 OIDC 请求和 Keycloak 数据库中,以标识客户端。

为客户端提供名称。

如果计划本地化此名称,请设置替换字符串值。例如,字符串值,如 ${myapp}。有关详细信息,请参阅服务器开发人员指南。

单击保存。

基本配置

Client ID

在 OIDC 请求和 Keycloak 数据库中用于标识客户端的字母数字 ID 字符串。

Name

KeyCloak UI 屏幕中客户端的名称。本地化 名称,设置替换字符串值。例如,字符串值,如 ${myapp}。有关详细信息,请参阅服务器开发人员指南

Description

客户端的说明。此设置也可以本地化。

Always Display in Console

始终在账户控制台中列出此客户端,即使此用户没有活动会话也是如此。

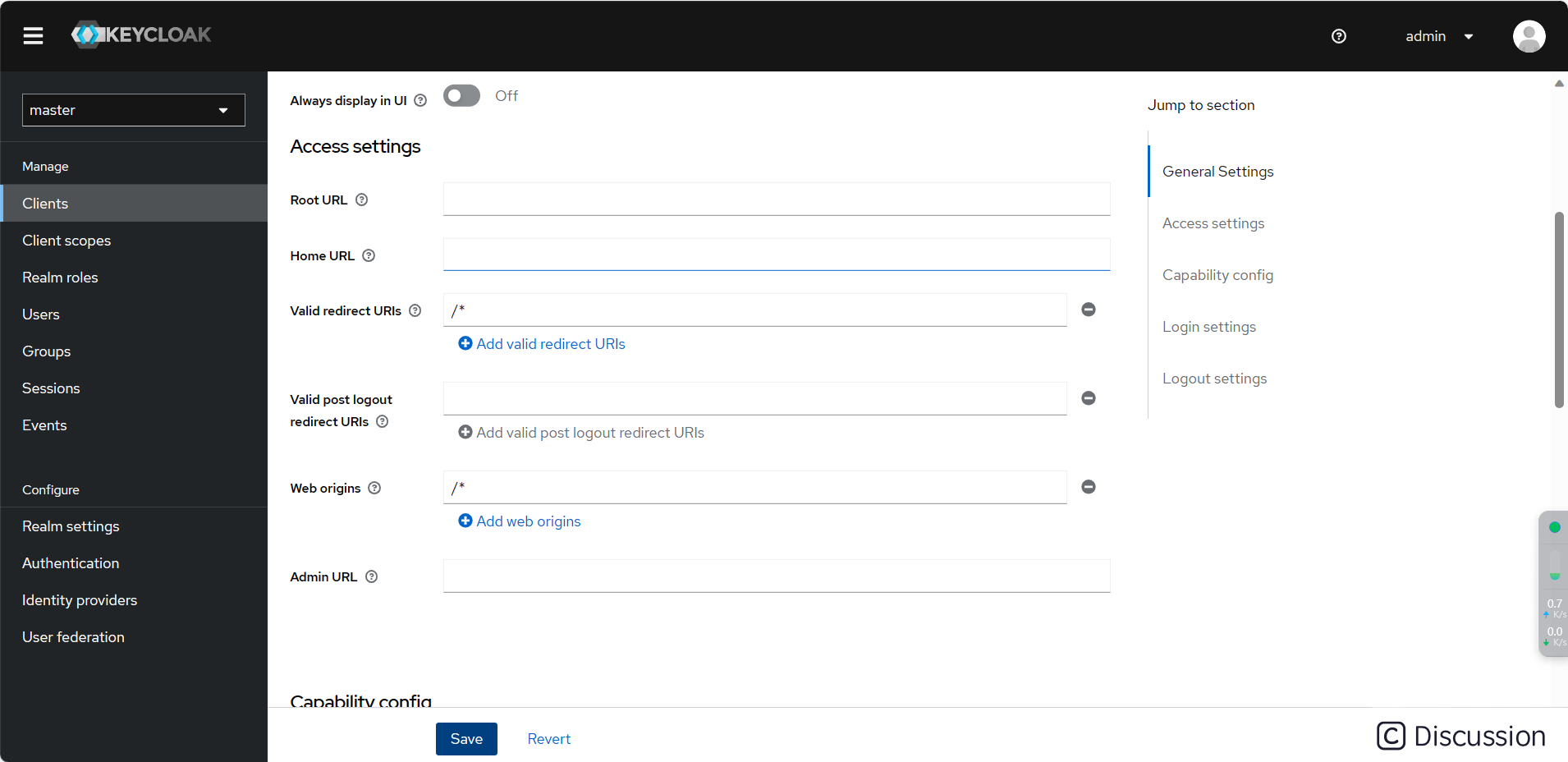

Access Settings

Root URL

如果 Keycloak 使用任何已配置的相对 URL,则会将此值附加到这些 URL 前面。

Home URL

提供身份验证服务器需要重定向或链接回客户端时的默认 URL。

Valid Redirect URIs

必填字段。输入网址模式,然后单击 + 添加,点击 - 移除现有网址,然后点击保存。

您可以在 URL 模式的末尾使用通配符。例如 http://host.com/*

独占重定向 URL 模式通常更安全。有关详细信息,请参阅非特定重定向 URI。

浏览器在成功登录后可以重定向到的有效URI模式。

允许使用简单的通配符,如“http://example.com/”。 也可以指定相对路径,例如/my/Relative/path/。相对路径是相对于客户端根URL的,或者如果未指定任何路径,则使用身份验证服务器根URL。

对于SAML,如果您依赖于登录请求中嵌入的使用者服务URL,则必须设置有效的URI模式。

Web Origins

输入网址模式,然后单击 + 以添加和单击 - 以移除现有网址。单击保存。

此选项处理跨域资源共享 (CORS)。 如果浏览器 JavaScript 尝试向域不同于域的服务器发出 AJAX HTTP 请求 JavaScript代码来自,请求必须使用CORS。服务器必须处理 CORS 请求,否则浏览器将不会显示或允许处理请求。该协议可防止XSS,CSRF和其他基于JavaScript的攻击。

此处列出的域 URL 嵌入在发送到客户端应用程序的访问令牌中。客户端应用程序使用此信息来决定是否允许对其调用 CORS 请求。只有 Keycloak 客户端适配器支持此功能。有关详细信息,请参阅保护应用程序和服务指南。

允许的CORS来源。若要允许有效重定向URI的所有来源,请添加“+”。不过,这不包括通配符“*”。若要允许所有来源,请显式添加 * 。

Admin URL

客户端的回调终结点。服务器使用此 URL 进行回调,例如推送吊销策略、执行反向通道注销和其他管理操作。对于 Keycloak servlet 适配器,此 URL 可以是 servlet 应用程序的根 URL。 有关详细信息,请参阅保护应用程序和服务指南

客户端管理界面的URL。如果客户端支持适配器REST API,请设置此项。此REST API允许身份验证服务器推送吊销策略和其他管理任务。通常,这被设置为客户端的基本URL。

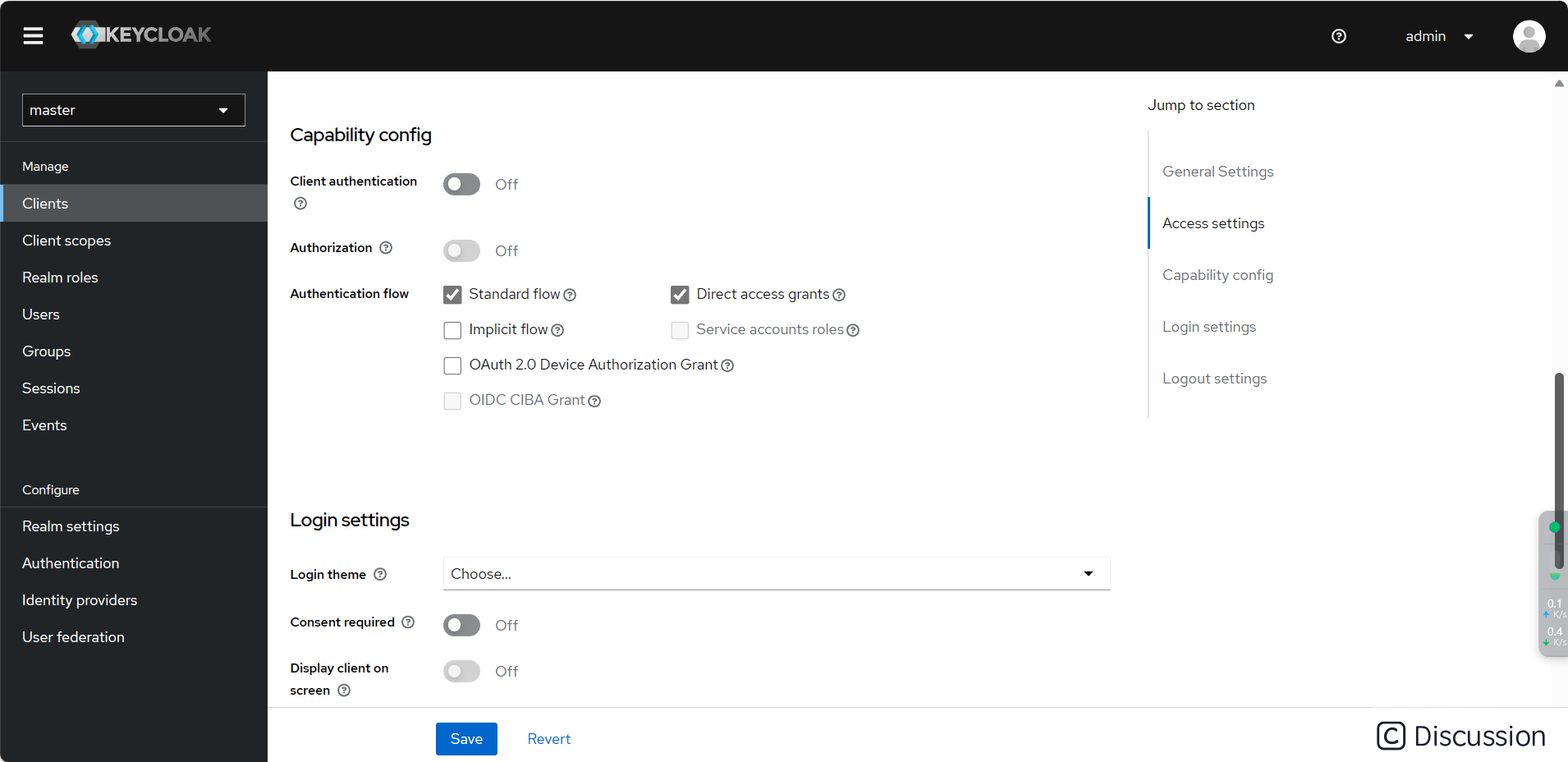

Client authentication

OIDC 客户端的类型:

ON

适用于执行浏览器登录并在发出访问令牌请求时需要客户端机密的服务器端客户端。此设置应用于服务器端应用程序

OFF

适用于执行浏览器登录的客户端客户端。由于无法确保客户端能够保护机密的安全,因此通过配置正确的重定向 URI 来限制访问非常重要。

Authorization

启用或禁用对此客户端的细化授权支持。

Standard Flow

如果启用,此客户端可以使用 OIDC 授权代码流。

Direct Access Grants

如果启用,此客户端可以使用 OIDC 授权代码流。

Implicit Flow

如果启用,此客户端可以使用 OIDC 隐式流。

Service account roles

如果启用,此客户端可以向 Keycloak 进行身份验证并检索专用于此客户端的访问令牌。根据 OAuth2 规范,这将支持此客户端。

Client Credentials GrantAuth 2.0 Device Authorization Grant

如果启用,此客户端可以使用 OIDC 设备授权授予。

OIDC CIBA Grant

- 如果启用,此客户端可以使用 OIDC 客户端启动的反向通道身份验证授权。

Login settings

Login theme

用于登录、OTP、授权注册和忘记密码页面的主题。

Consent required

如果启用,用户必须同意客户端访问。

适用于执行浏览器登录的客户端客户端。由于无法确保客户端客户端可以保护机密的安全,因此通过配置正确的重定向 URI 来限制访问非常重要。

Display client on screen

如果“**需要同意”处于“关闭”** 状态,则此开关适用。Off

同意屏幕将仅包含与配置的客户端范围对应的同意。

On

同意屏幕上还将有一个关于此客户端本身的项目。

Client consent screen text

如果启用了 “Consent required” 和“在*Display client on screen*”,则适用。包含将在同意屏幕上显示的有关此客户端权限的文本。

Logout settings

Front channel logout

If Front Channel Logout is enabled, the application should be able to log out users through the front channel as per OpenID Connect Front-Channel Logout specification. If enabled, you should also provide the

Front-Channel Logout URL.Front-channel logout URL

URL that will be used by Keycloak to send logout requests to clients through the front-channel.

Backchannel logout URL

URL that will cause the client to log itself out when a logout request is sent to this realm (via endsessionendpoint). If omitted, no logout requests are sent to the client.

Backchannel logout session required

Specifies whether a session ID Claim is included in the Logout Token when the Backchannel Logout URL is used.

Backchannel logout revoke offline sessions

Specifies whether a revokeofflineaccess event is included in the Logout Token when the Backchannel Logout URL is used. Keycloak will revoke offline sessions when receiving a Logout Token with this event.

1360

1360

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?