前言

哈喽,我是ICT大龙。本期给大家更新一次使用华为防火墙实现SSL VPN的技术文章。

本次实验只需要用到两个软件,分别是ENSP和VMware,本次实验中的所有文件都可以在文章的末尾获取。话不多说,教程开始。

什么是VPN

百度百科解释:虚拟专用网络(VPN)的功能是:在公用网络上建立专用网络,进行加密通讯。在企业网络中有广泛应用。VPN网关通过对数据包的加密和数据包目标地址的转换实现远程访问。VPN可通过服务器、硬件、软件等多种方式实现。

相信朋友们在工作或者学习中会碰到这样一个场景。大家如果外面出差或者是在家里需要访问公司内网的服务器进行办公,又因为公司内服服务器为了安全并没有映射到公网上面,所以我们访问的时候往往要先去开启VPN客户端进行连接,连接成功之后才能正常访问办公。

像上面这种场景我们就使用到了VPN技术,VPN技术就是在公网上面建立一条虚拟的专用网络。而且可以对这个虚拟的专用网络进行加密,这样不仅可以在公网上面传输数据,还可以对数据进行加密,从而保护数据的安全性。

大家可以回忆一下在连接VPN进行办公的时候是使用浏览器进行连接,还是使用专用的客户端进行连接。

而今天我们介绍的这个VPN技术一般就是使用浏览器进行连接的,这样对用用户来说更加方便快捷。这就是SSL VPN技术。我们下面先展示通过SSL VPN访问公司内网服务器的下效果,给大家提起本次实验的兴趣,后面再去讲SSL VPN的原理。

效果演示

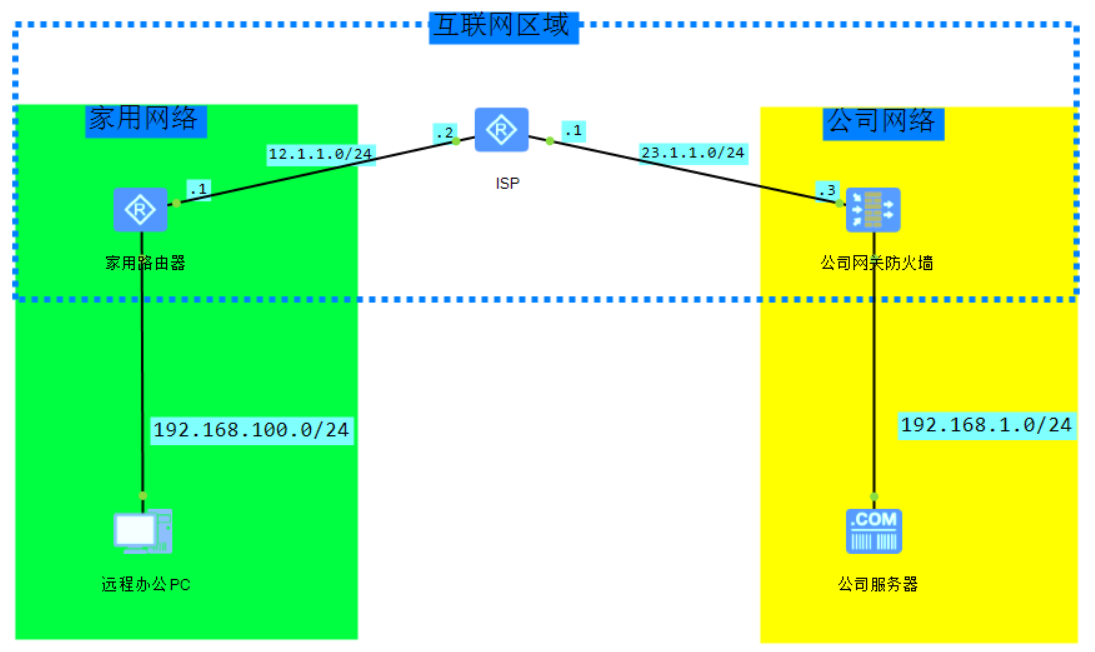

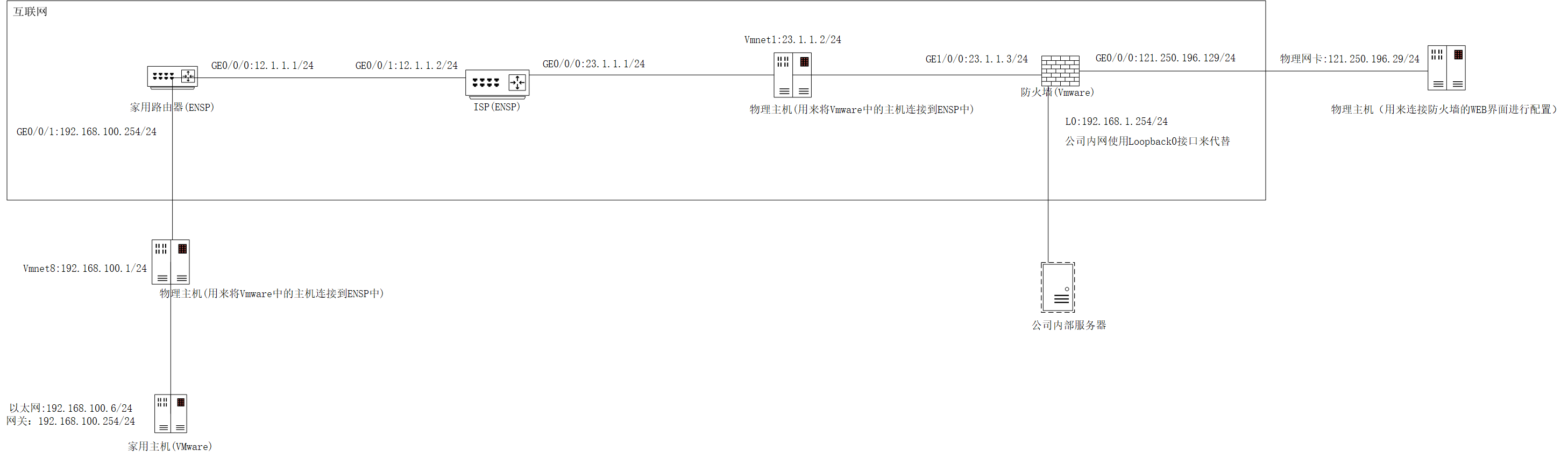

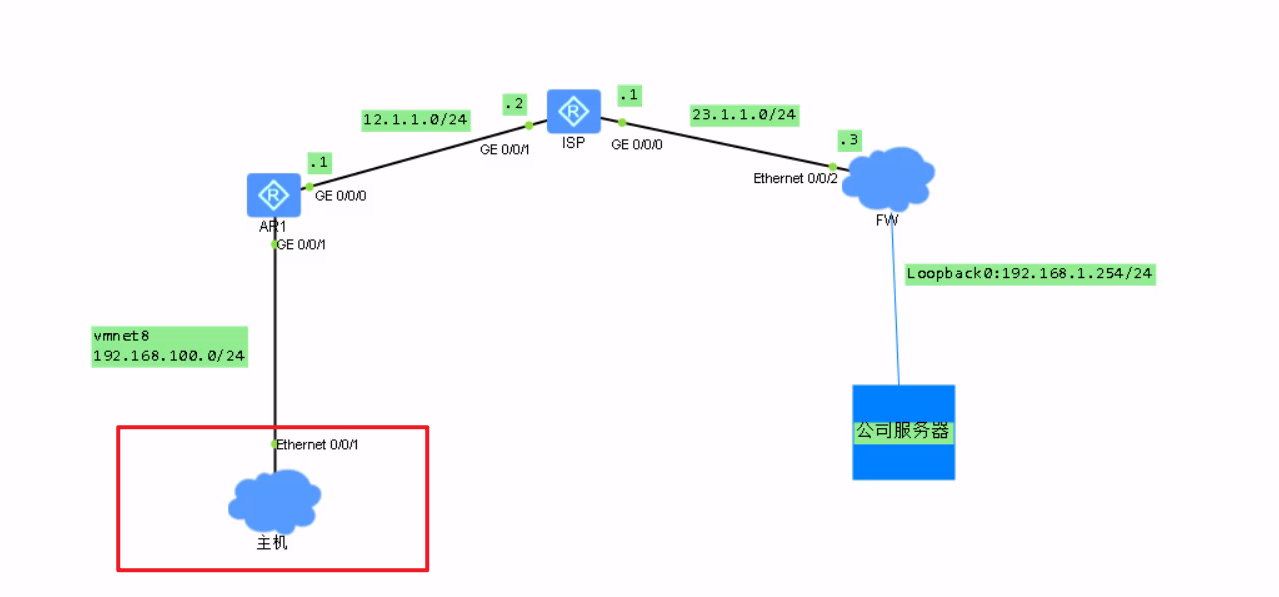

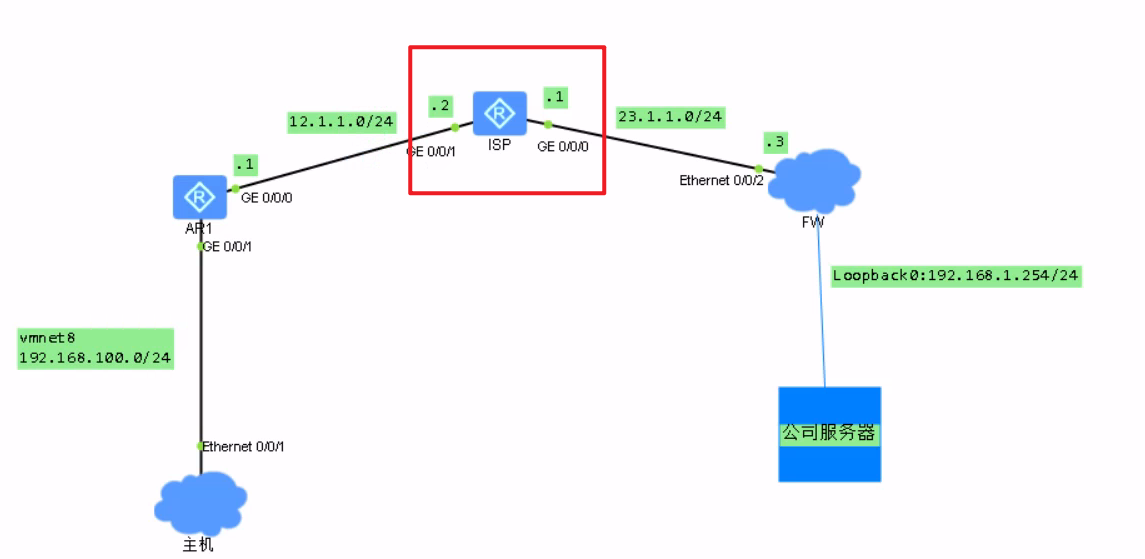

先来看一下实验的拓扑图

如图,远程办公PC需要访问公司的内网服务器。

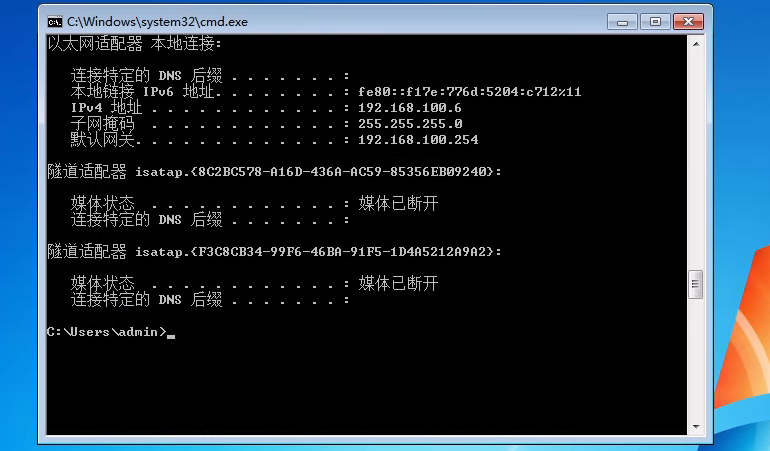

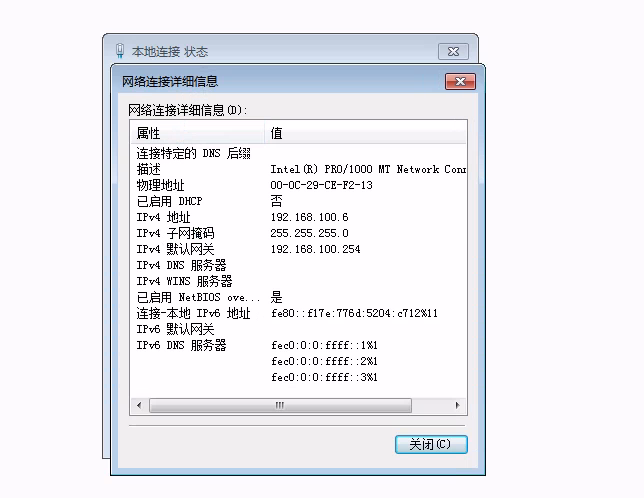

1.查看用户PC的IP地址

2.ping公司内网服务器(现在因为没有连接VPN,所以是不能通信的)

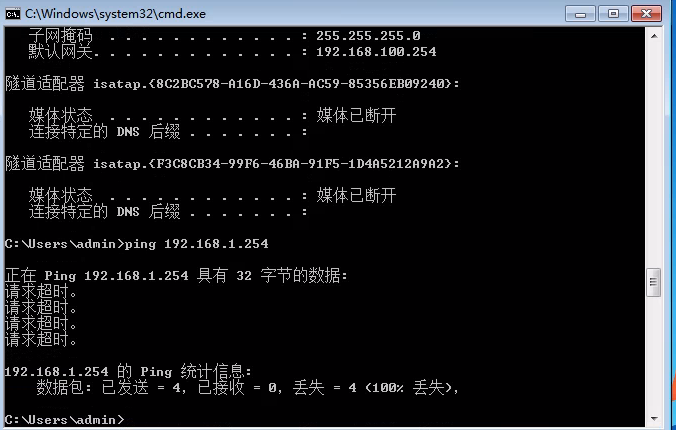

3.访问公司VPN的WEB界面,因为SSL VPN是在公司防火墙上面配置的,所以访问的URL就是公司网关的公网地址

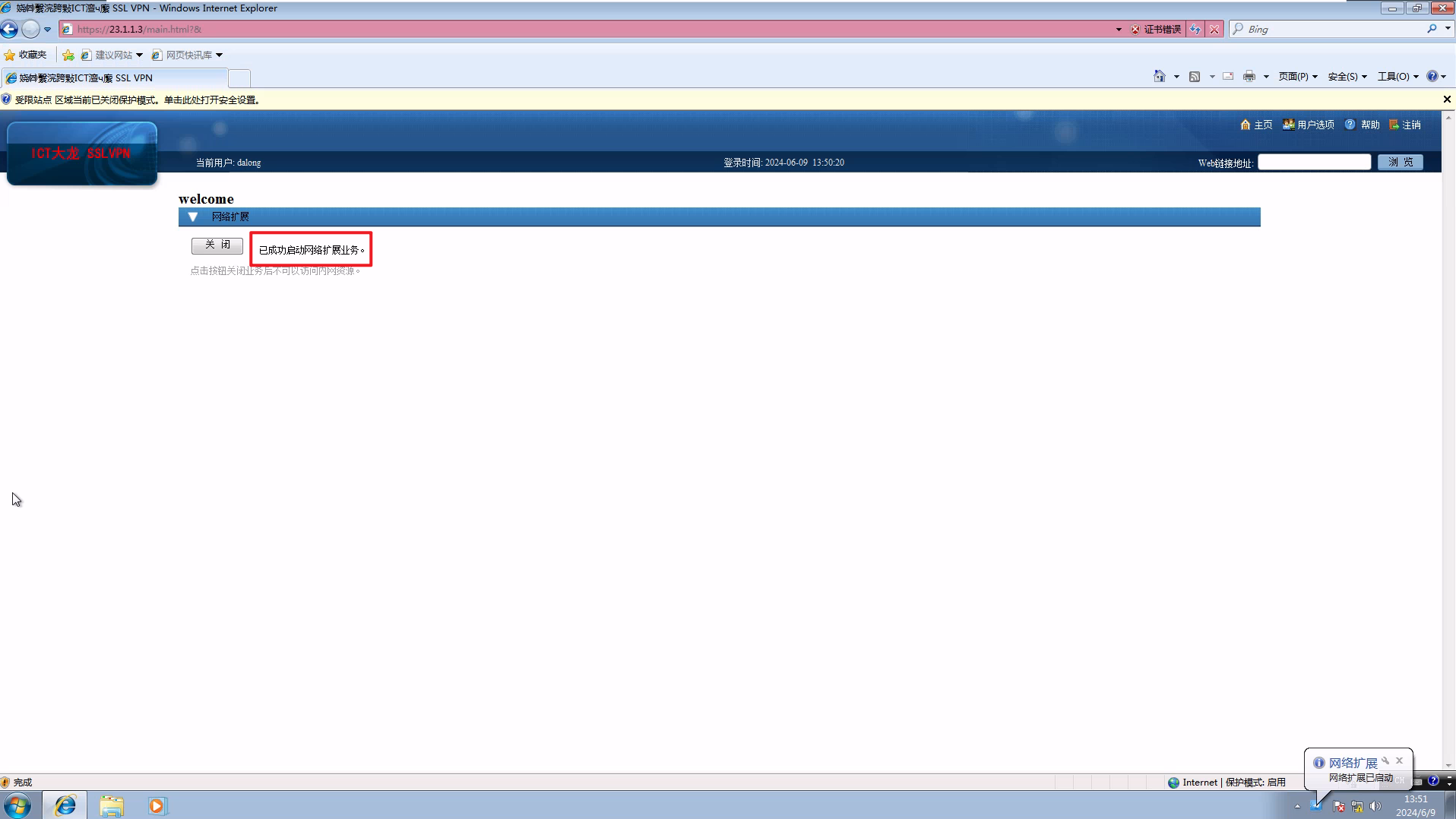

4.登录用户名密码之后点击启动VPN(可以看到已成功启动网络扩展业务,这样就说明VPN连接成功了)

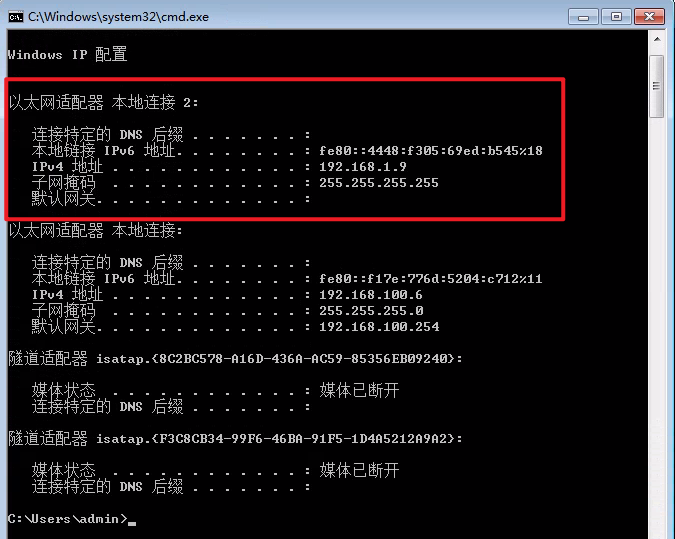

5.现在再来看一下本机的IP地址是什么

我们可以看到当前PC有两个网卡,新增加的这个网卡也分配了IP地址。这个地址就是VPN服务端为VPN客户端分配的IP,用于与公司内网进行通信。

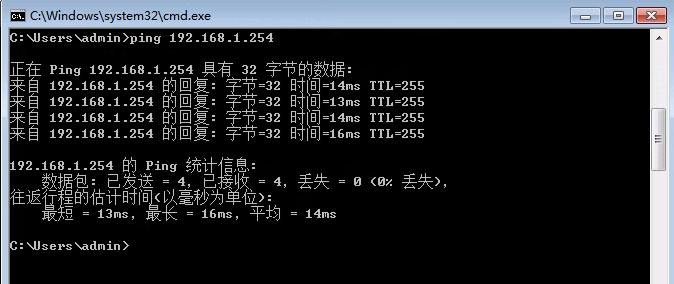

6.现在再次使用PC端对公司内网服务器进行ping测试

可以看到连接VPN成功后,现在已经可以与公司内网的服务器进行通信了。

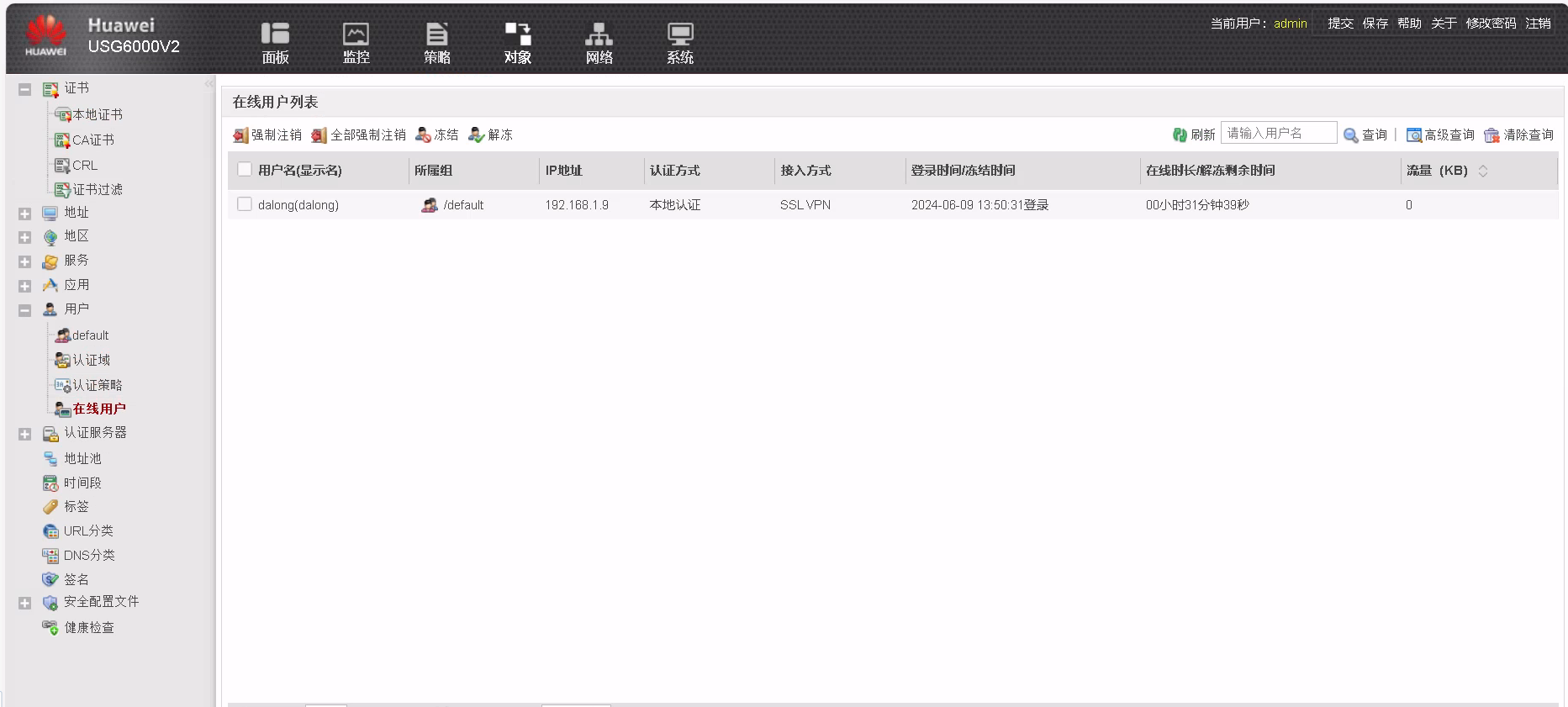

7.SSL VPN服务端查看客户端在线状态

以上就是SSL VPN技术的演示,我们接下来先讲一下SSL VPN的原理,之后再演示搭建的教程。

SSL VPN原理

什么是SSL VPN?

SSL VPN是采用SSL/TLS协议来实现远程接入的一种轻量级VPN技术。SSL VPN按照分类属于应用层。

SSL VPN是如何工作的?

移动办公用户访问企业内网的服务器时,首先与SSL VPN服务器建立安全连接(SSL VPN隧道),采用标准的SSL协议对传输数据进行加密。登录SSL VPN服务器时,用户会先在WEB界面上进行身份验证。验证成功之后,SSL VPN服务器将报文转发给指定的内网设备,从而使得移动办公用户在身份验证成功之后,可以实现访问企业内网中管理员分配的服务器资源。SSL VPN可以直接使用WEB浏览器覆盖所有的VPN访问需求。

SSL VPN搭建过程

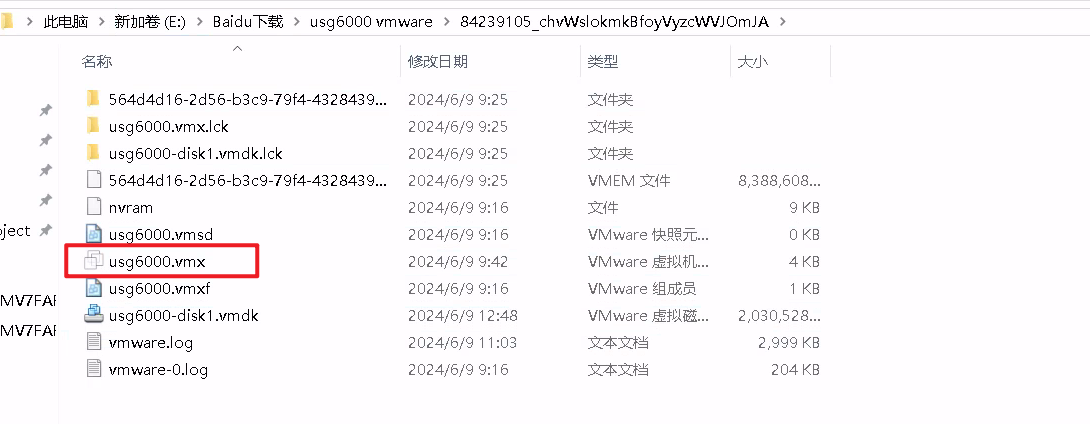

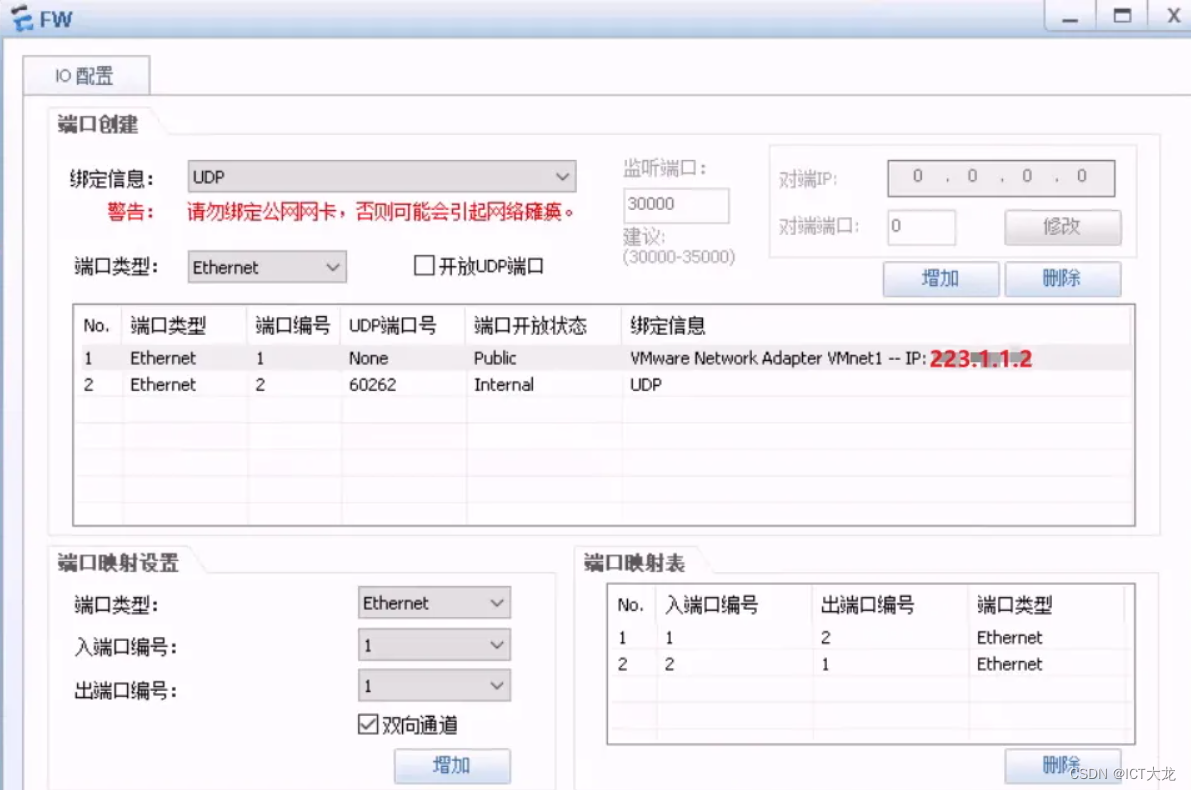

本次搭建的所有设备都是使用模拟器进行模拟的。因为ENSP中内置的USG6000V防火墙无法正常配置SSL VPN,所以我们需要将USG6000V2的防火墙部署到VMware中,后期通过桥接的技术连接到ENSP中。

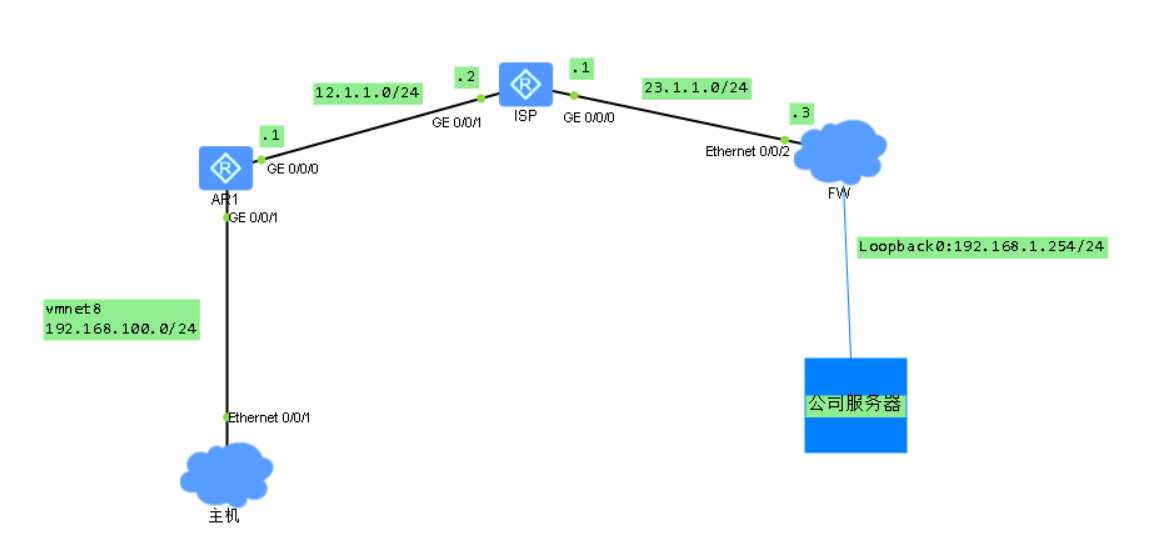

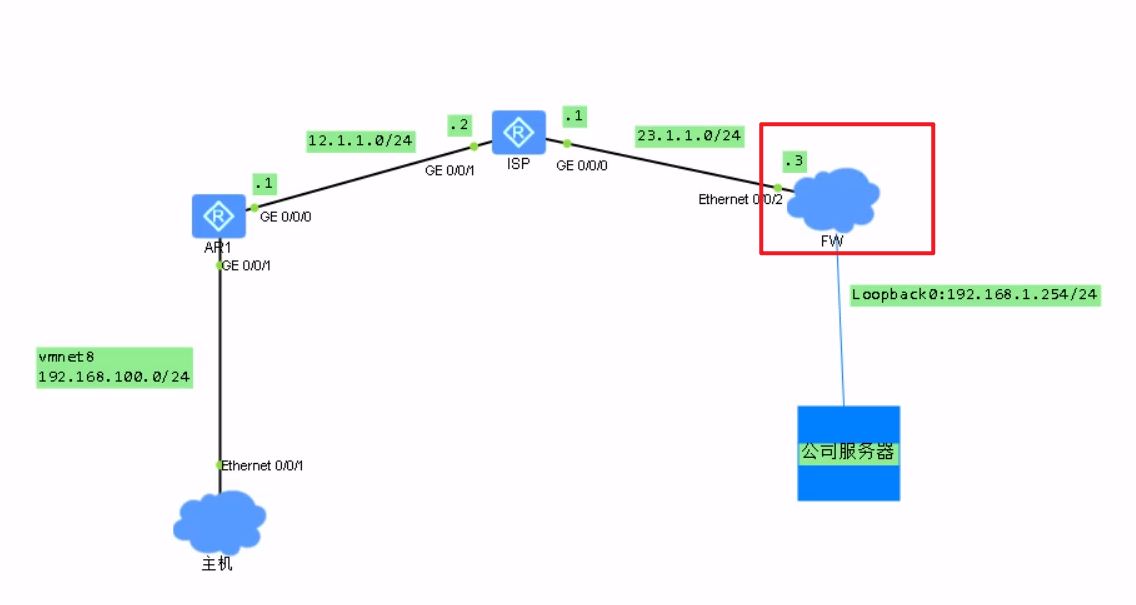

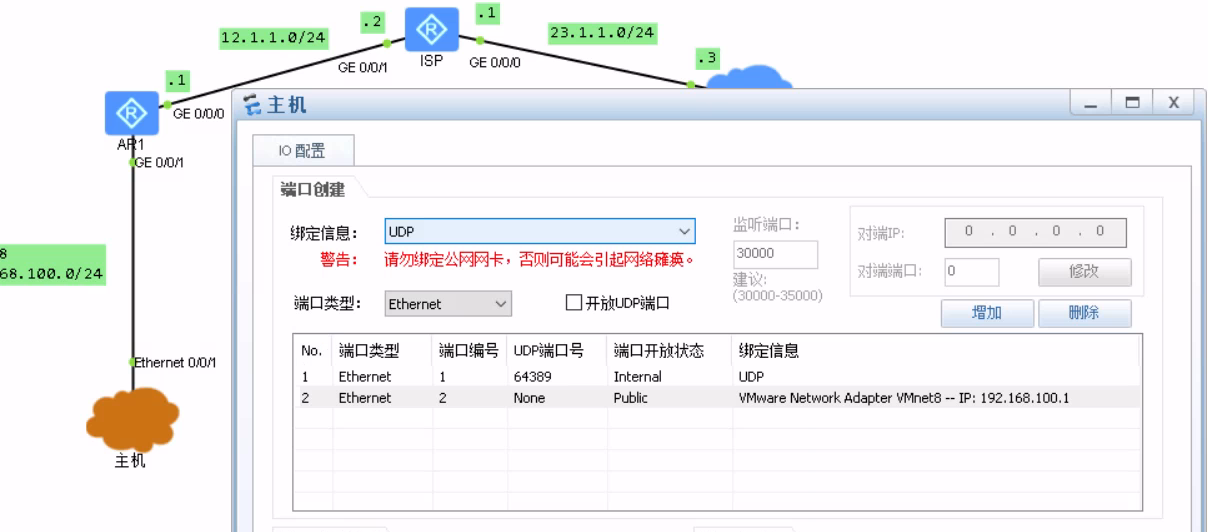

网络桥接拓扑图

ENSP实验拓扑图

一、防火墙配置

下载完成解压之后可以得到下图中的这些文件,我们直接双击红色框内的文件就可以导入启动防火墙设备。

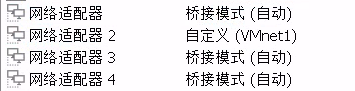

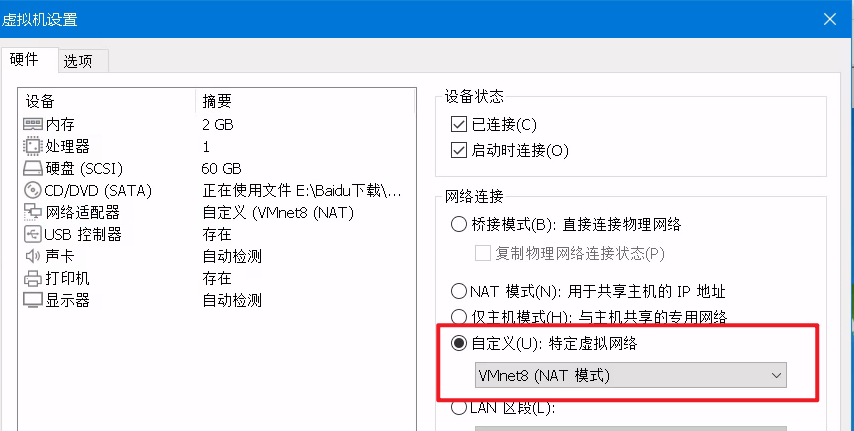

首先配置一下网卡的连接模式,这次实验我只用到了两个网卡,大家可以根据自己的想法和需求来进行部署。

开启设备之后,输入用户名和密码进入设备(admin/Huawei@123)。配置网卡的IP地址并允许相应的服务,我这里直接把接口下的服务都允许了,在实际网络中请勿这样操作。

配置防火墙的管理口IP,使物理机可以通过WEB界面配置防火墙

interface GigabitEthernet0/0/0

ip address 121.250.196.29 255.255.255.0

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

#防火墙与公网互联的接口

interface GigabitEthernet1/0/0

ip address 23.1.1.3 255.255.255.0

isis enable 1 #配置ISIS协议

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

service-manage netconf permit

#使用环回口Loopback0来模拟公司内网

interface LoopBack0

ip address 192.168.1.254 255.255.255.0

#防火墙策略,全部放行(真实环境请勿模仿)

security-policy

default action permit

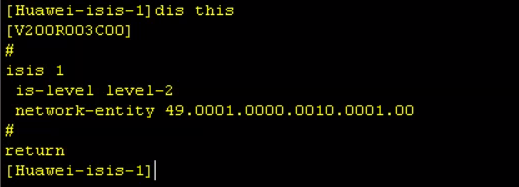

#配置isis路由协议

isis 1

is-level level-2

network-entity 49.0001.0000.0030.00

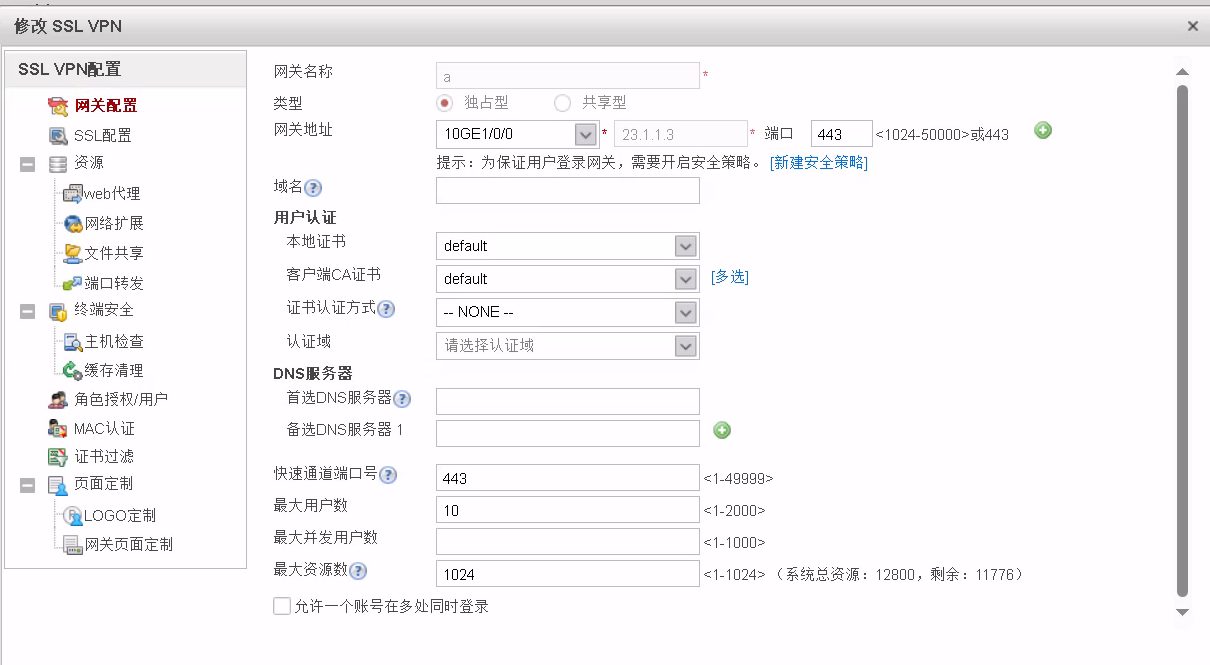

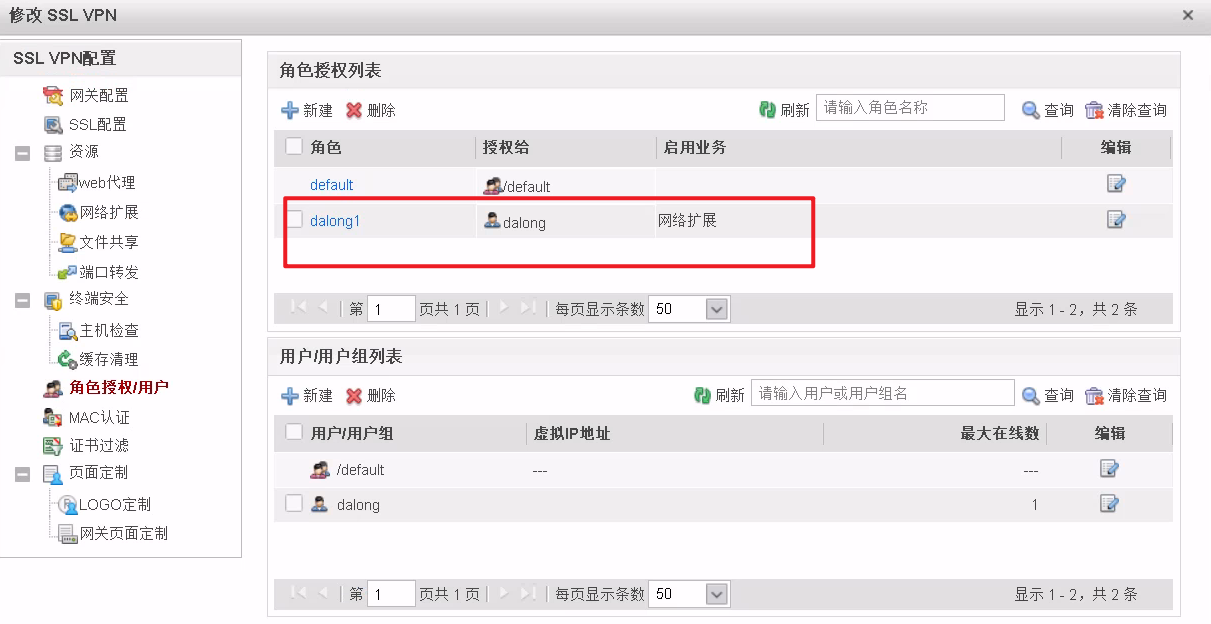

配置SSL VPN服务

配置基本信息

配置网络扩展

配置角色授权

其余地方可以根据自己的需求进行配置。到此,防火墙配置完成,就是这么的简单。

再来看一下防火墙在ENSP中的位置

二、移动办公用户配置

在VMware中安装了一个win7系统来代替。

网卡配置

移动用户在ENSP中的位置

移动用户主机就配置完成了,然后来看一下移动用户网关的配置。

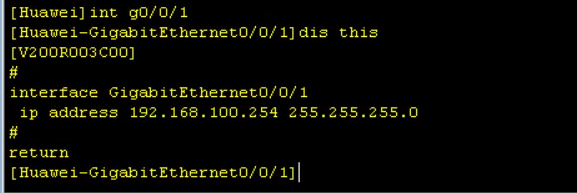

网关连接PC的接口

网关连接互联网的接口,配置了easy-ip

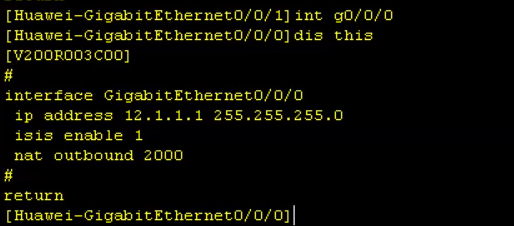

路由协议配置

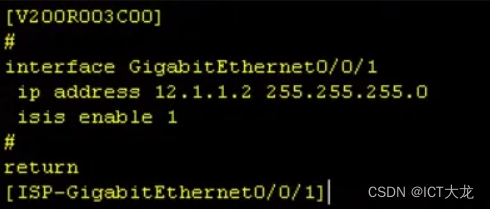

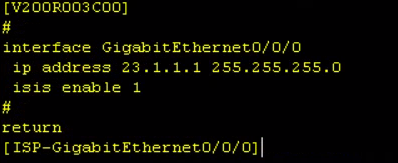

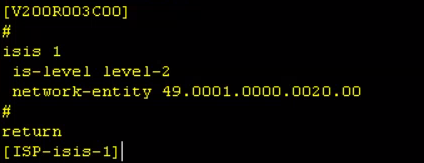

三、ISP配置 ISP设备只在ENSP中设置,并没有在VMware中部署,来看一下ISP在ENSP中的位置。

设备配置

现在不管是ENSP还是VMware都已经配置完成,下一步我们要再去配置ENSP与VMware之间的桥梁(宿主机)。

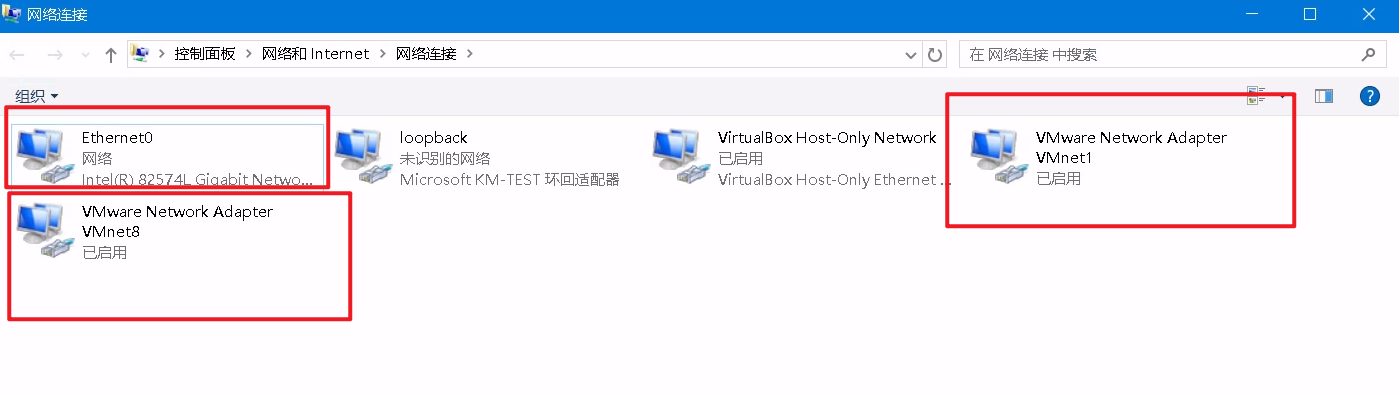

我们只需要配置vmnet1(防火墙用来连接ENSP中ISP的桥梁)与vmnet8网卡(移动办公用户连接ENSP中家用网络网关的桥梁)和物理网卡(用来登录WEB界面配置防火墙)即可。

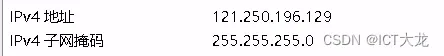

物理网卡

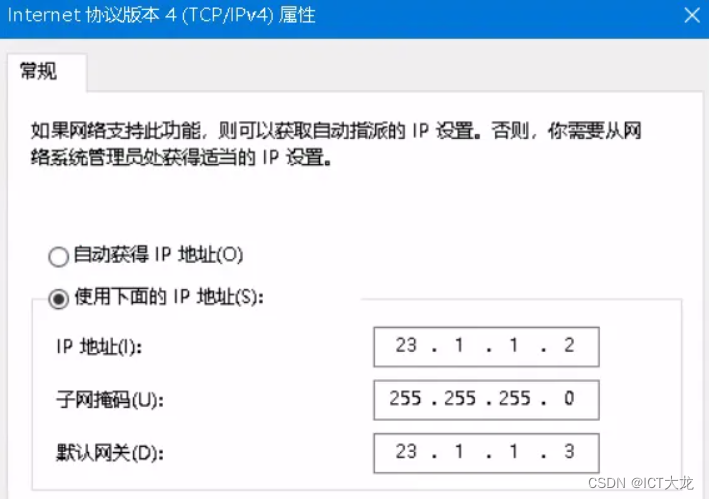

vmnet1网卡

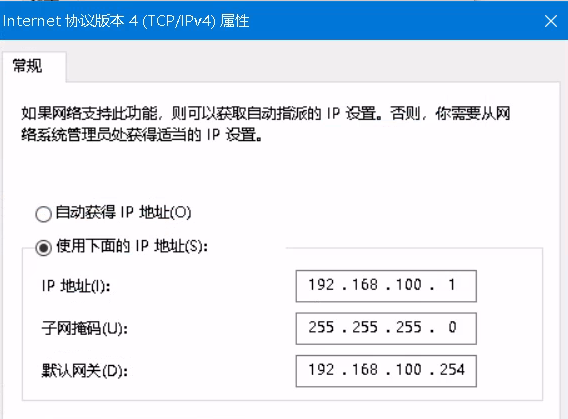

vmnet8网卡

到这里并没有结束,因为物理网卡的优先级是最高的。所以远程办公用户去访问防火墙的时候并不会经过vmnet8网卡进行转发,而是经过物理网卡,这样访问防火墙就会失败。

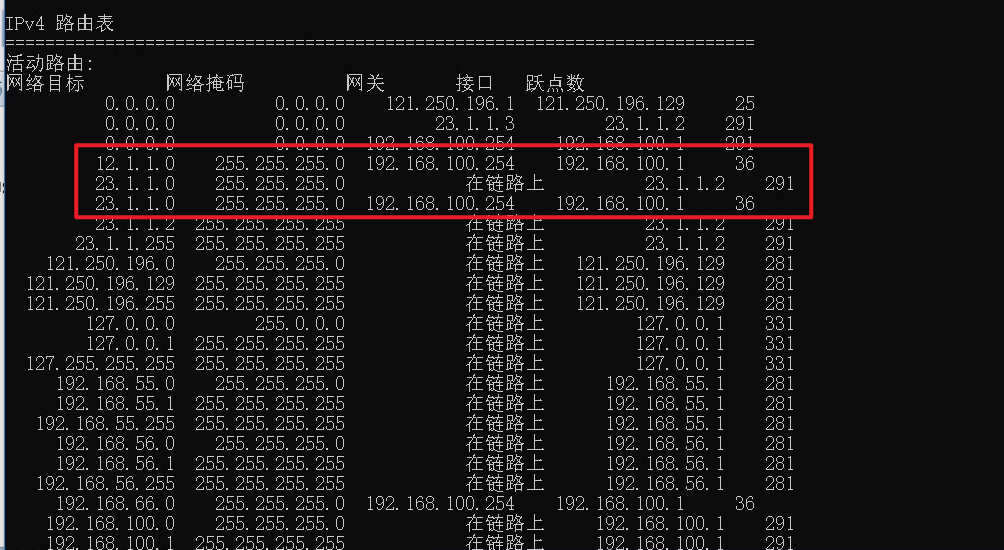

我们可以在宿主机中添加两条静态路由

route add 23.1.1.0 mask 255.255.255.0 192.168.100.254

route add 12.1.1.0 mask 255.255.255.0 192.168.100.254

输入route print查看路由表信息

OK啦,现在全部配置就完成了。

结束

本次实验中,桥接网卡步骤设计的比较多,可以直接按照上面给出的桥接网络拓扑图进行配置,这样可以清晰很多。

本次实验就写到这里啦,以后还会不定期的更新。如果大家喜欢我的文章,欢迎大家给我点个关注哦。

5531

5531

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?