一、排查思路

1.对资产进行排查

在取得客户授权的前提下,针对暴露的资产排查。

2.对主机的入侵排查

一般从网络连接、进程、账号信息、进程任务、自启动项等进行排查。

二、排查内容

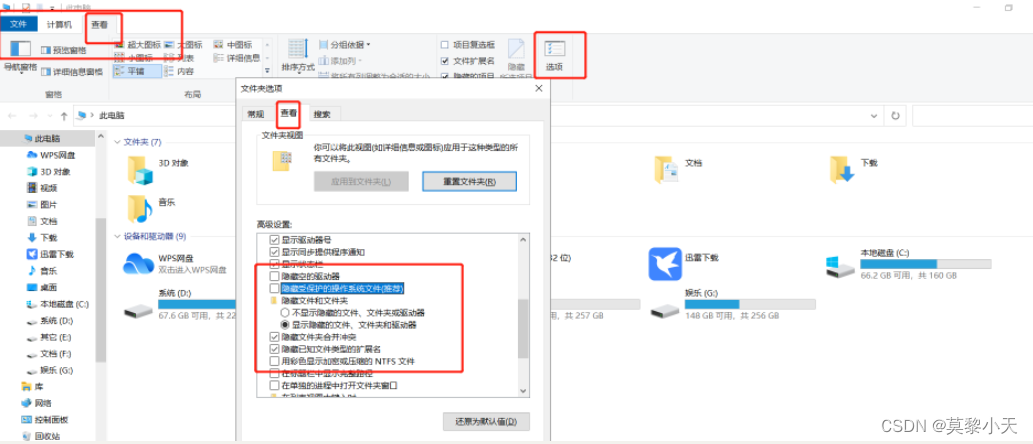

1.隐藏文件或程序显示

在文件资源管理器的菜单中,点击查看下的选项,设置显示隐藏的文件以及扩展名等,以便查看全部的文件。

2.网络连接

在命令行中,输入netstat -ano 查看当前的网络的连接状态。

1.查看特殊端口(22、3389等)是否有连接异常。

2.查看当前的主机与外网地址的连接情况,使用IP查询工具(微步、站长之家),定位IP信息。

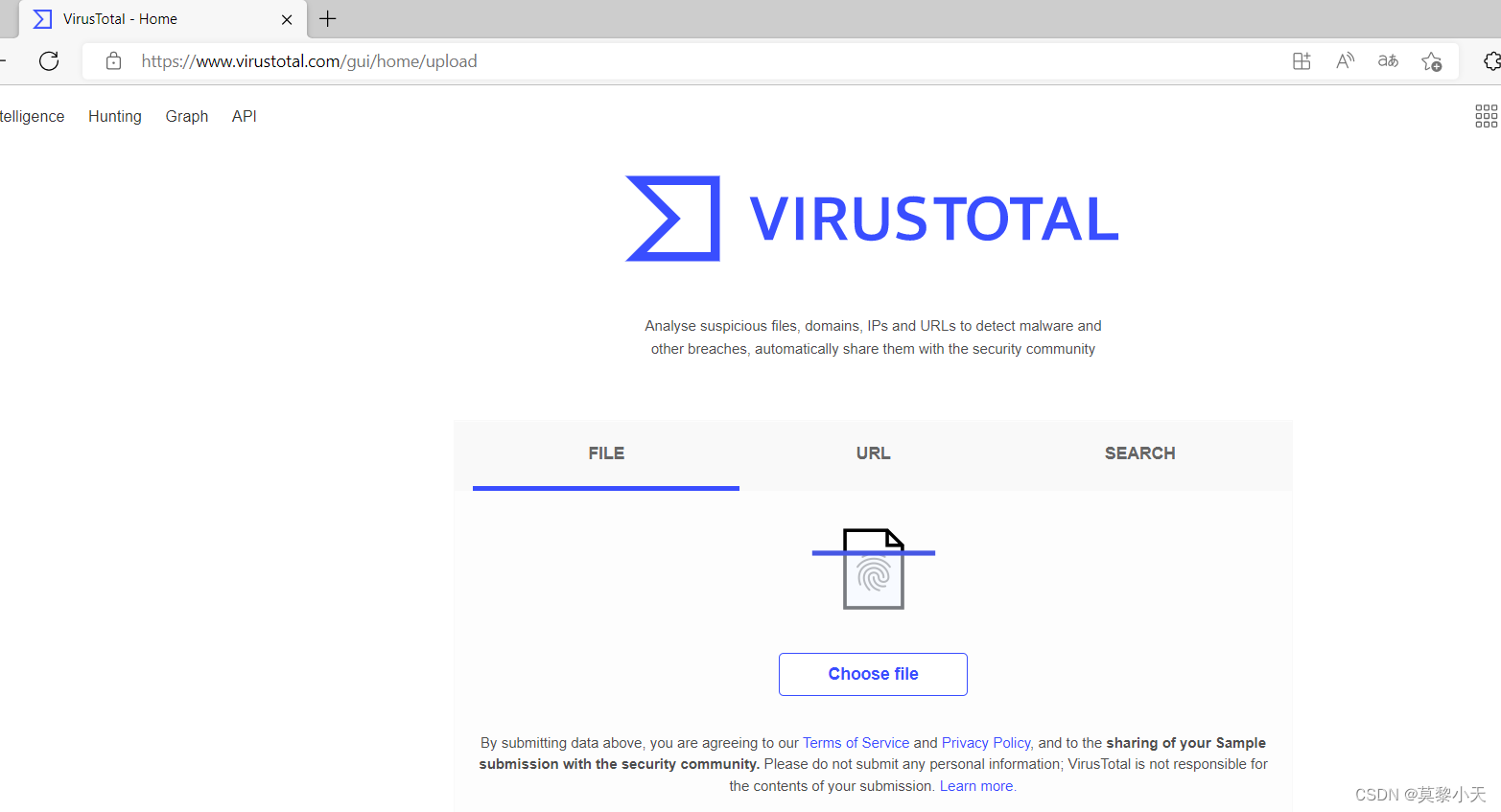

3.将网络连接中,对应进程的对应文件进行检测(根据pid对应的任务管理器的服务下的文件。检测工具:https://www.virustotal.com/)

3.敏感文件目录

对以下目录进行筛查

1.临时目录(/TEMP目录)

2.%APPDATA%目录(回车即可打开C:\Users\Administrator\AppData\Roaming)

3.各种浏览器、默认下载目录和Windows的Recent目录

4.回收站中存在的文件

4.注册表

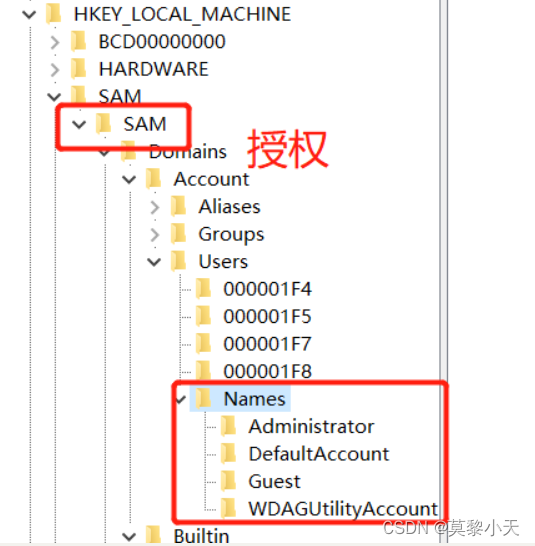

在运行中打开regedit,查看注册表

1.清除异常多余账号

在注册表中,该 计算机\HKEY_LOCAL_MACHINE\SAM\SAM\Domains 路径下看是否存在异常账号(注意:在查看SAM时,需要授权(完全控制权),在做完相应的工作后,需要移除授权。)

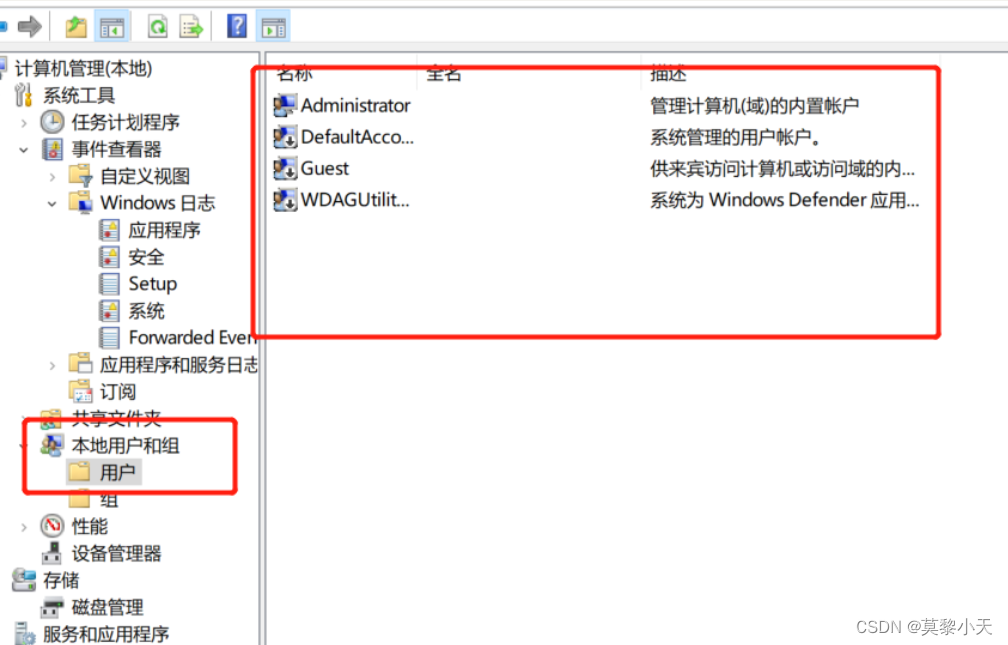

5.账号

1.点击计算机的管理菜单,进入计算机管理页面,点击本地用户和组,可以查看用户信息

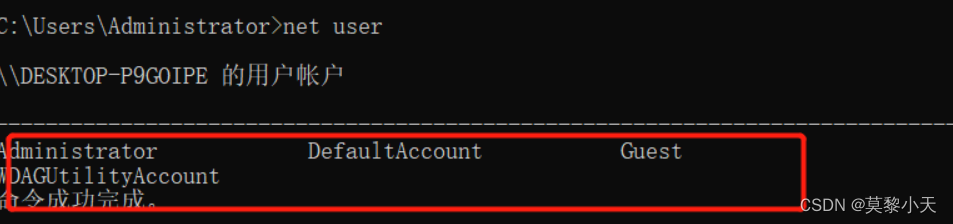

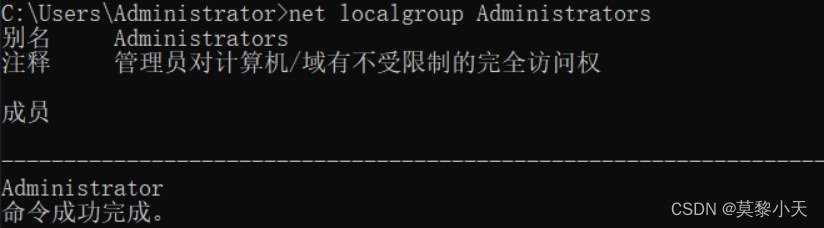

2.命令行下输入net user即可查看存在的用户账户

3.在命令行下输入net localgroup Administrators,即可查看账号异常情况

6.自启动

1.利用类似火绒附带的火绒剑分析工具,查看启动项。有异常的点击提取文件,将文件上传到检测工具检测异常。

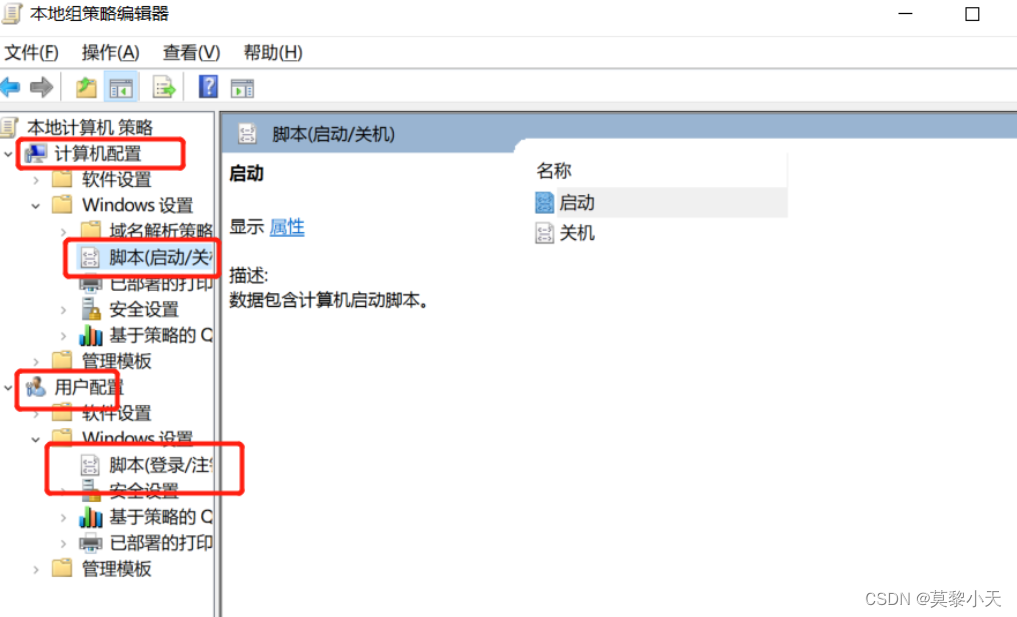

2.在本地组策略中(打开方式:运行中输入gpedit.msc)查看自启项是否异常,点击菜单的属性,是否写入了脚本等

7.日志

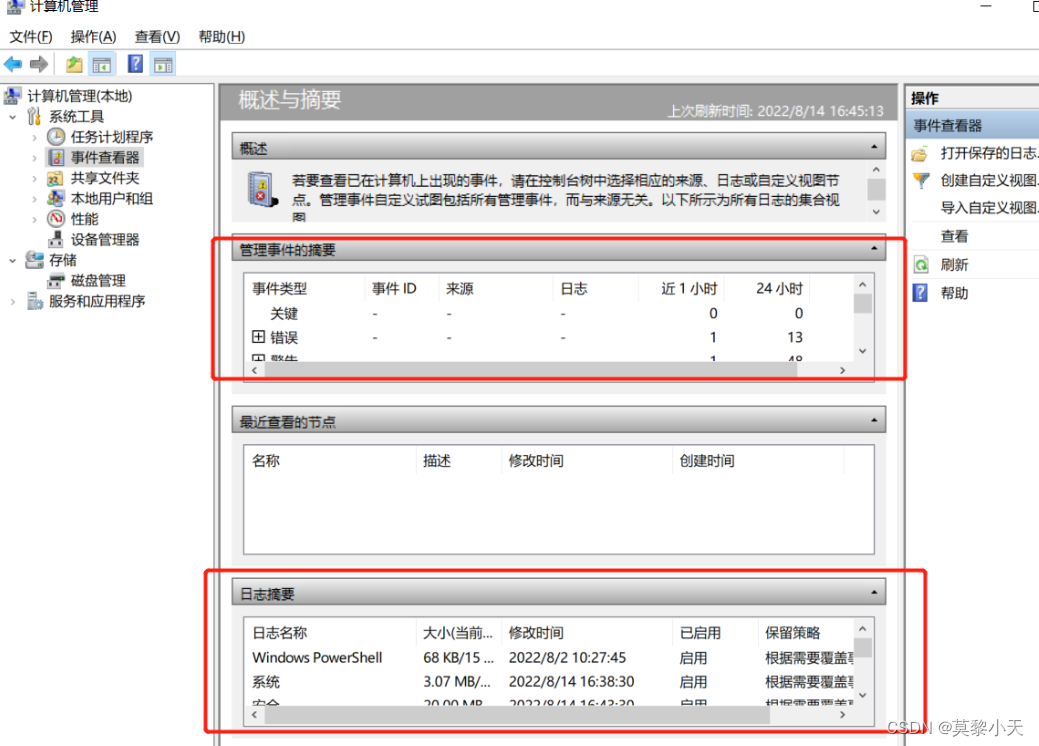

点击计算机的管理菜单,进入计算机管理页面,点击事件查看器,即可查看各种日志。包括登陆日志中的暴力破解、账号增删信息、各种访问登陆日志等。

489

489

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?