二层组网架构的区域如何划分?

上一篇我们了解了区域的作用以及配置了一个三层口组网区域加入,但是在实际环境中,组网方式多种多样,除了上一篇介绍的三层对接以外,我们还需要熟悉下另外一种比较常用的组网结构。

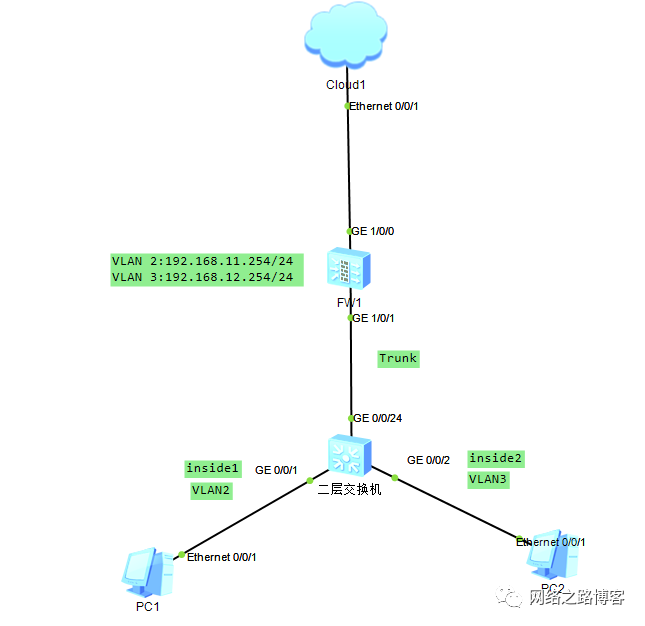

防火墙划分多个VLANIF,对接二层交换机场景

这个场景在工作中也很常见,防火墙上面充当三层交换机的功能,配置多个VLANIF网关,对接二层交换机的口划入Trunk,下面的二层交换机对接终端的划入到对应的VLAN。在常见的配置中只需要把VLAN、VLANIF以及接口的模式配置好就可以了,这里就出现了一个疑惑了,在防火墙里面接口是必须加入安全区域的,这里有三个接口,VLANFI2、VLANIF3、以及物理口G1/0/1,我们如何来加入跟划分呢? VLANIF口好判断,不同的VLANIF代表一个区域,只需要规划区域加入即可,主要是G1/0/1是否需要加入?该如何加入?

规划有两种选择

(1)VLANIF2与3都属于一个区域,那么G1/0/1如果需要加入的话,直接加入这个区域即可

(2)VLANIF2与3分别属于不同的区域,那么G1/0/1如果需要加入的话,是不是很头疼了。!

带着这个头疼的问题,来实践验证下,这里把vlanif2划入了inside1,vlanif3划入了inside2,g1/0/0划入了untrust,G1/0/1等待结果。

防火墙基础配置

vlan batch 2 to 3

dhcp enable

#

interface Vlanif2

ip address 192.168.11.254 255.255.255.0

dhcp select interface

dhcp server ip-range 192.168.11.1192.168.11.250

dhcp server dns-list 223.5.5.5 114.114.114.114

dhcp servergateway-list 192.168.11.254

#

interface Vlanif3

ip address 192.168.12.254 255.255.255.0

dhcp select interface

dhcp server ip-range 192.168.12.1192.168.12.250

dhcp server dns-list 223.5.5.5 114.114.114.114

dhcp server gateway-list 192.168.12.254

#

interfaceGigabitEthernet1/0/0

undo shutdown

ip address dhcp-alloc

#

interfaceGigabitEthernet1/0/1

portswitch

undo shutdown

port link-type trunk

port trunk allow-pass vlan 2 to 3

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/0

#

交换机配置

vlan batch 2 to 3

#

interfaceGigabitEthernet0/0/24

port link-type trunk

port trunk allow-pass vlan 2 to 3

#

interfaceGigabitEthernet0/0/1

port link-type access

port default vlan 2

stp edged-port enable

#

interfaceGigabitEthernet0/0/2

port link-type access

port default vlan 2

stp edged-port enable

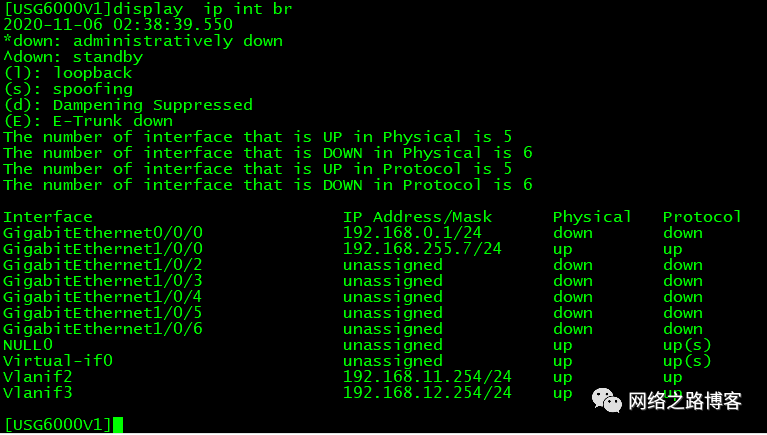

现在最基础的配置完成了,G1/0/0通过DHCP获取到了上网的地址,VLANIF2与3也配置了地址,以及G1/0/1配置了trunk,允许了2跟3通过,下面来看下新的安全区域如何创建,以及需要注意什么。

新建安全区域

[USG6000V1]firewallzone name inside1

[USG6000V1-zone-inside1]add interface Vlanif2

[USG6000V1]firewallzone name inside2

[USG6000V1-zone-inside2]add interface Vlanif3

创建新的时候需要通过firewal zone name后面跟名字,后续再次进入只需要firewall zone跟名字即可。现在接口加入成功了,来测试下。

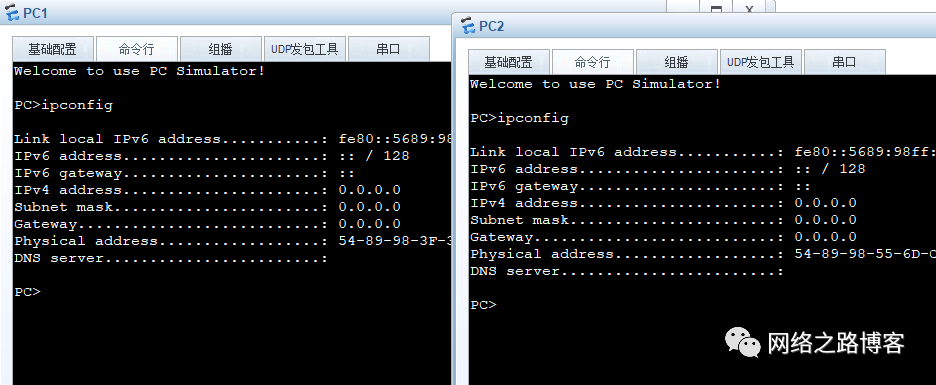

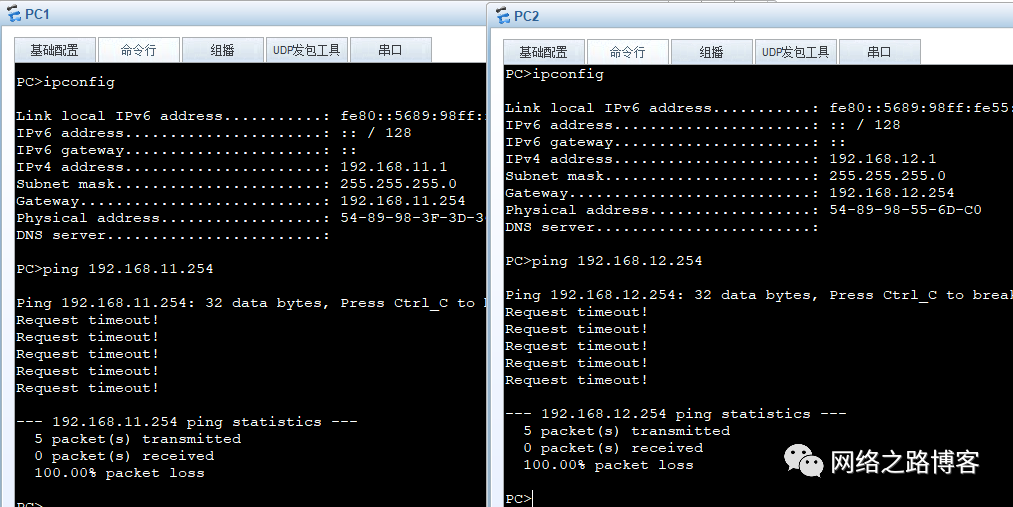

两台PC获取地址失败,这里注意一下,模拟器的二层口的DHCP会有问题,这个属于模拟器的一个小Bug。这里手动静态设置下

会发现静态设置了到网关也不通,接口也加入安全区域了!!,这个就是我们平时在实际中会遇到的一些问题,而且很容易被忽略。

忽略(1):接口没有开启管理允许

在上一篇的一个案例中讲解到了华为防火墙的口默认开启了管理控制功能,但是默认没有允许任何流量通过(管理口除外),我们需要手动去允许。

[USG6000V1]interface vlan 2

[USG6000V1-Vlanif2]service-manageping permit

[USG6000V1nterface vlan 3

[USG6000V1-Vlanif3]service-manageping permit

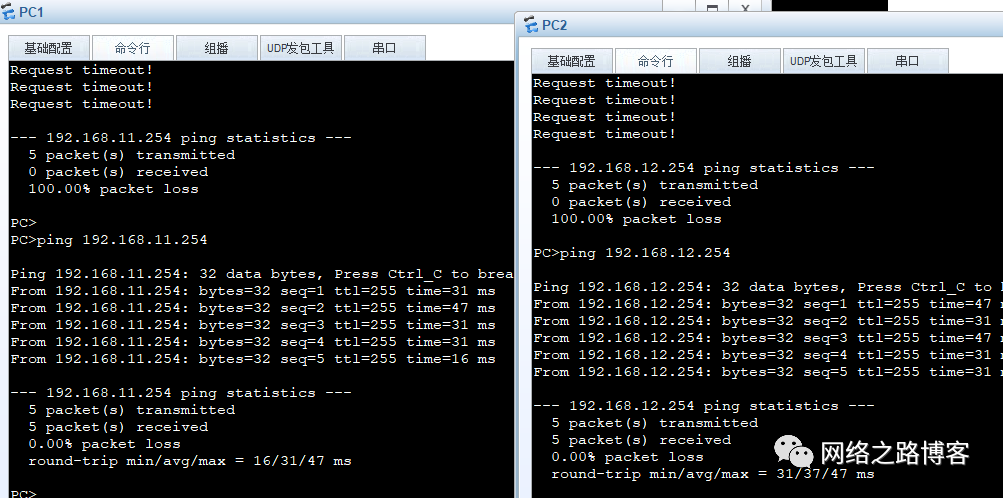

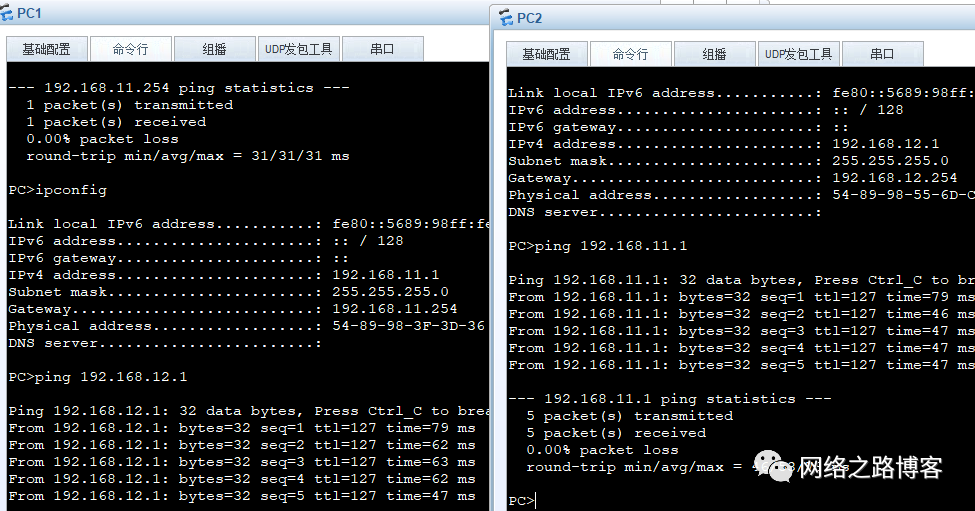

开启后可以通了!!,看似都正常,来试试互访

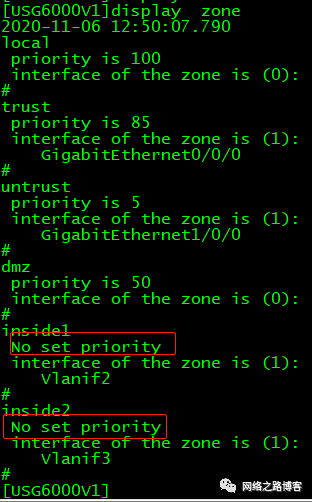

忽略(2):新建区域没有设置安全等级

在下一代防火墙中,新建的区域没设置安全等级也是可以允许接口加入的,老一代的则会提示当前区域安全等级没有设置的话是拒绝加入的,由于没有提示,就很容易造成刚接触防火墙的朋友一个误区,ping网关都通了!是不是不需要设置安全等级也可以!

可以看到除了系统内置的,默认有安全等级,但是新建的inside1与inside2是没有的,那么测试下没有设置安全等级是否能通!

[USG6000V1]security-policy

[USG6000V1-policy-security]default action permit

Warning:Setting the default packet filtering to permit poses security risks. You are advised to configure the security policy based on the actual data flows. Are you sure you want to continue?[Y/N]y

这个配置属于后面才开始接触的知识点,是安全策略,这里的意思是全部放行,为了测试下2个区域之间的流量是否能通。

通了,测试下来发现确实可以不用设置安全等级也可以通信,那么到底设置不设置呢?这里博主说下,必须设置上

(1)在工作中还会遇到老版本的UTM系列防火墙,不设置肯定是不让加入接口的,养成一个好的习惯

(2)在ASPF应用中,比如多通道的协议、FTP、PPTP等协议,如果没设置安全等级,那么ASPF会失效,也不会起到 作用!导致这些协议后续流量被丢弃,现在大部分协议都习惯披着“马甲”在工作,这个功能是非常有必要的。

提示没有设置安全等级,所以在新建安全区域的时候,一定一定设置好安全等级,特别是在下一代防火墙中它没设置不会在提示需要设置才能加入,那么导致有的朋友学习防火墙就直接从下一代防火墙开始的,没有经历过UTM时代的防火墙,就没这么注意这个安全等级的事了,在这里博主还是提醒下,安全等级还是非常重要的。(可能之前经常玩juniper防火墙的朋友对于安全等级这个概念还是比较陌生的)

新建安全区域完整配置

[USG6000V1]firewallzone name inside1

[USG6000V1-zone-inside1]setpriority 75

[USG6000V1]firewallzone name inside2

[USG6000V1-zone-inside2]setpriority 75

Error: Can not use same priority in differentsecurity zone.

[USG6000V1-zone-inside2]setpriority 76

这里博主在提及下,安全等级是唯一的,每个区域的安全等级不能相同,对于习惯思科ASA防火墙的朋友要注意下。并且也可以到处另外一个问题的结论了,就是切换成二层口的接口并不需要加入安全区域,只需要把VLANIF加入即可。

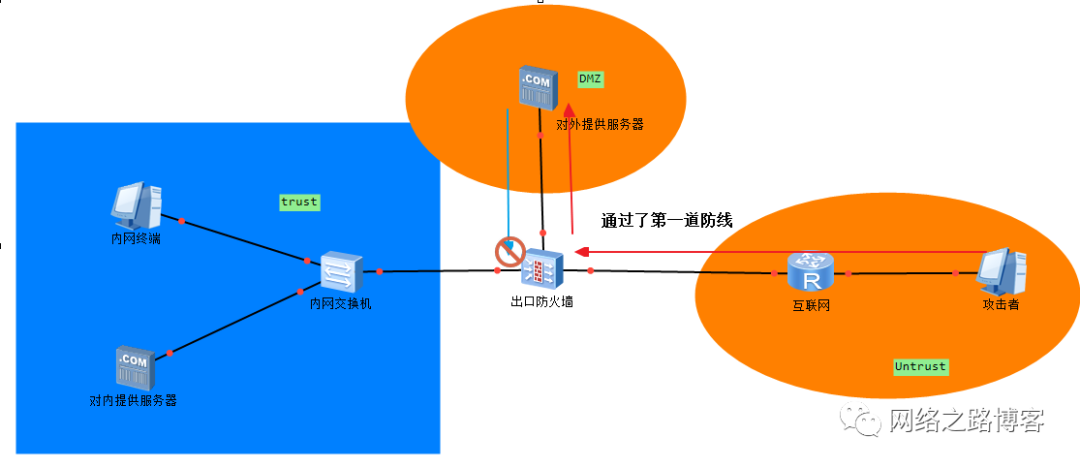

服务器划分哪个区域好呢?

在防火墙里面默认的4个区域中,内网经常用到的一个Trust、一个DMZ,如果内网存在服务器提供一些WWW、FTP等服务的时候,那到底是划分在哪个区域好呢?

博主经验分享:这个时候分两种情况考虑

(1)服务器只对内提供服务,那么在Trust或者DMZ都可以

(2)服务器即对内,又对外,那么建议在DMZ区域

在DMZ的好处,由于服务器是对外提供服务的,存在被攻击以及入侵的可能性,一旦被入侵或者中病毒,如果服务器存在Trust,那么对于Trust的其他终端的危害是非常大的,那么放在DMZ则多了一层保障,攻击者过了Untrust到DMZ的保护屏障,如果想要在跳转到Trust,则还需要过DMZ到Trust的保护屏障,这就给维护人员更多的时间去处理以及避免这种危害扩散的更广。

安全区域的总结

学完安全区域后,应该懂得安全区域的作用以及配置与注意事项,安全区域作为防火墙区分流量方向的依据是最基础也是最重要的环节,这里博主在来总结下

(1)华为防火墙默认内置了四个安全区域:Trust/DMZ/Untrust/Local,并且内置了默认的安全等级

(2)新建的安全区域默认是没有安全等级的,需要手动输入,然后把对应的接口加入到安全区域

(3)安全等级每个区域是唯一的,不能相同

(4)一个接口只能被加入到一个安全区域里面(Local除外,因为防火墙所有接口默认隐性都属于Local,Local代表防火墙本身)

(5)对于把防火墙当做三层交换机来使用,对应接口配置成trunk,起了VLANIF的情况下,对应的二层物理口不需要加入Zone,只需要把对应的VLANIF加入即可。

(6)对于常见的组网,系统内置的DMZ、Trust、Untrust足够我们使用了

如何用eNSP进行WEB操作防火墙配置

ENSP模拟器是支持WEB操作的,对于想学习WEB的朋友,可以使用模拟器来完成操作,这里讲解下博主比较喜欢的桥接方式,把电脑跟防火墙桥接起来,这样就可以进行管理了。

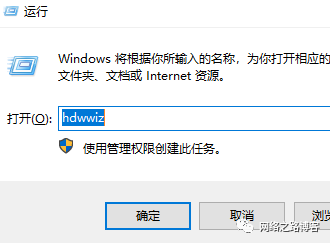

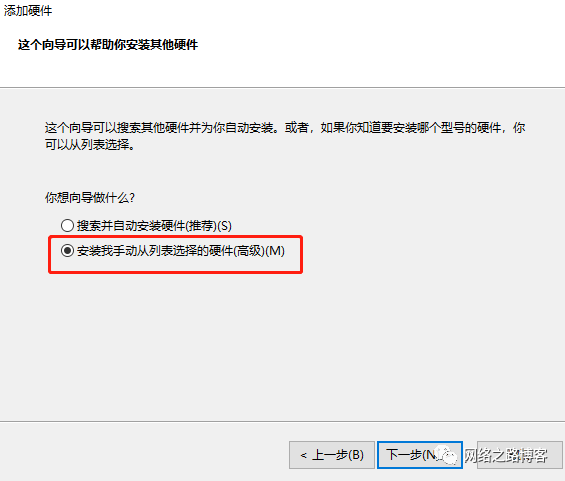

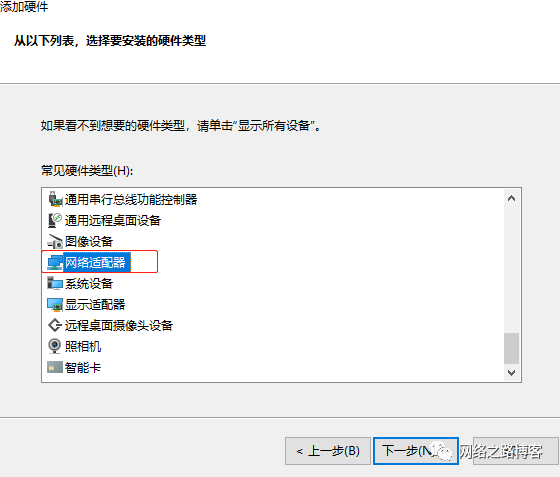

1、建立一个电脑的环回口(先关闭模拟器)

运行里面输入hdwwiz

手动选择

选择网络适配器

选择微软环回适配器,然后下一步安装完成

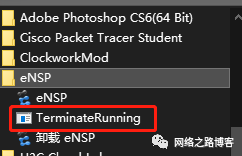

2、运行计数器,刷新网卡

运行下这个,建议重启下电脑

3、设置环回口地址

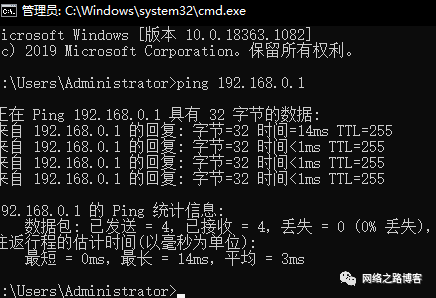

环回口地址设置成了192.168.0.55,这是因为防火墙默认的管理地址是192.168.0.1,把网卡设置在同一个网段,只需要桥接上就可以管理了。

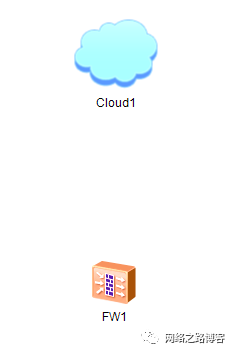

4、打开eNSP桥接

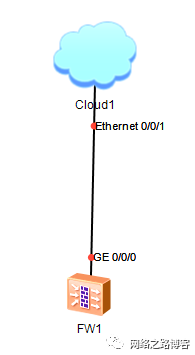

拖一台USG6000V,以及一个云,双击云

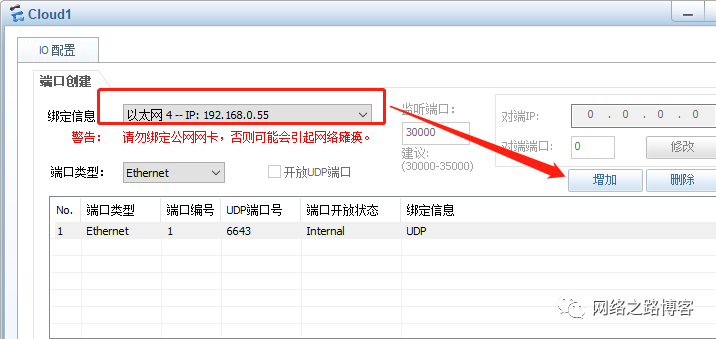

添加一个UDP端口号,然后在绑定之前创建的环回口

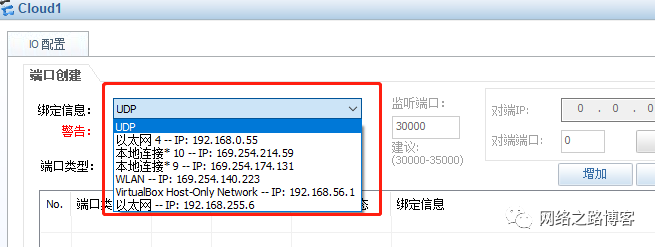

下拉,会发现有很多网卡,后面有IP地址,之前把环回口地址设置成了192.168.0.55,所以这里选择以太网4

选择后,添加即可

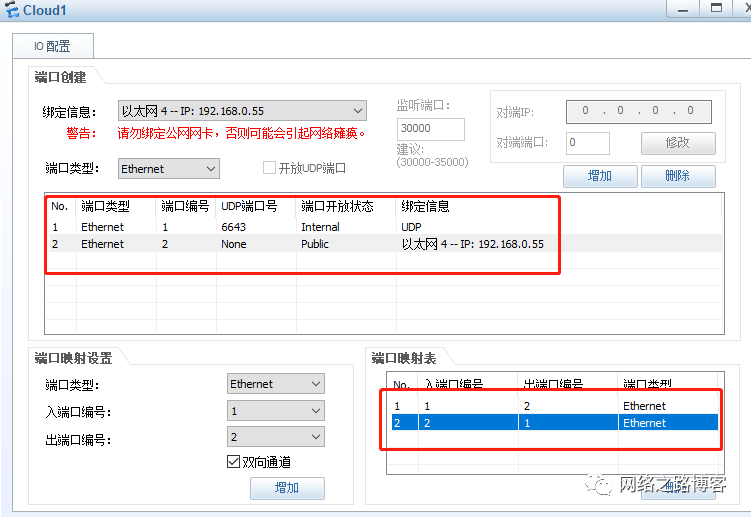

端口映射这里,入跟出选择1跟2,然后双向通道,点击添加

最终结果是这样就完美结束,可以接线了。

注意这里防火墙要用G0/0/0来桥接,因为它是防火墙的管理口,我们来测试下。

5、初始化下防火墙

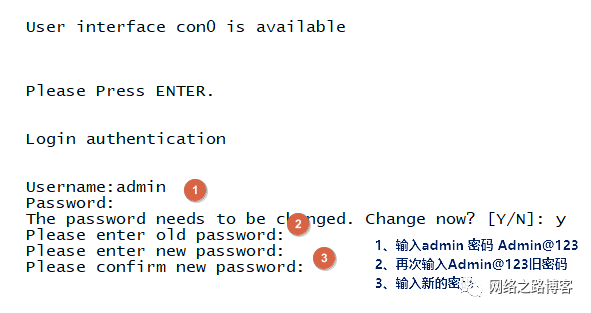

第一次进入需要输入账号密码,使用默认的,并且需要修改。

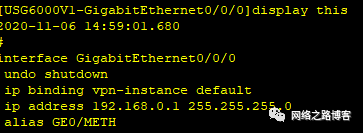

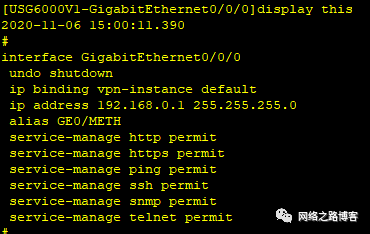

防火墙的G0/0/0口默认有一个192.168.0.1的地址,但是模拟器没有允许访问,需要开启管理功能。

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

直接通过all permit放行所有管理功能。

6、测试

浏览器输入192.168.0.1,自动跳转到https,输入账号跟新密码即可,接下来就可以进行配置了。

WEB端配置安全区域

在WEB端把接口加入安全区域有两种

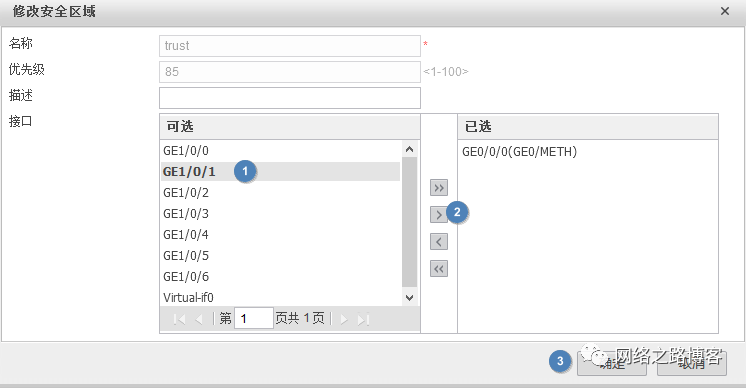

(1)在安全区域内直接添加对应的接口

在网络--安全区域---编辑(比如Trust)

选择要加入的接口,移动过去,然后确定即可。

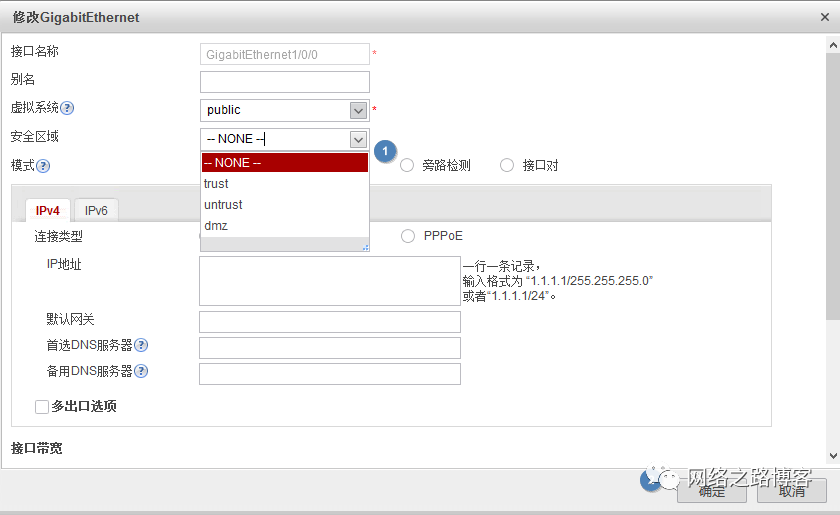

(2)在接口处,选择加入对应的安全区域

选择对应区域,确定即可,对于新建安全区域配置,可以直接在安全区域里面新建即可。

新建区域比较简单,输入名字、优先级,需要的接口移到右边,确定即可。

在这个案例中,对于安全区域的划分已经都了解完毕了,但是遗留了几个问题,外网口ping网关通不通? 在文中使用了default action permit 默认全部放行,才使得inside1的VLAN2与inside2的VLAN3通信正常的,它们是如何通信的,为什么不输入该命令就通信不了呢? 可以先想想哦~答案下面几篇认真学,可以解决这个疑问!~

1820

1820

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?