Local区域的安全策略

在学习安全区域的时候,提到过防火墙有一个特殊的区域为Local区域,Local区域的作用是管理防火墙自身的流量的,包括去往防火墙自身的流量,以及防火墙自身发出去的流量,别小看这个Local,很多技术都依赖防火墙自身去建立,如果策略没有得到放行,那么这些技术都实现不起来,工作中最常见的

(1)管理防火墙的流量,比如TELENT、SSH、HTTPS、Ping

(2)VPN的流量,不管站点到站点还是远程拨入,都需要与防火墙建立通道

(3)路由协议,防火墙除了支持静态路由以外,OSPF、BGP、RIP这些都是支持的

上述提到的就是工作中比较常见的需要防火墙来处理的数据,之前我们介绍的安全策略都是针对穿越防火墙的数据进行安全策略的配置,这里来了解了解防火墙自身报文处理应该如何做安全策略。

防火墙狠起来自己都限制!(实验来感受Local区域的存在感)

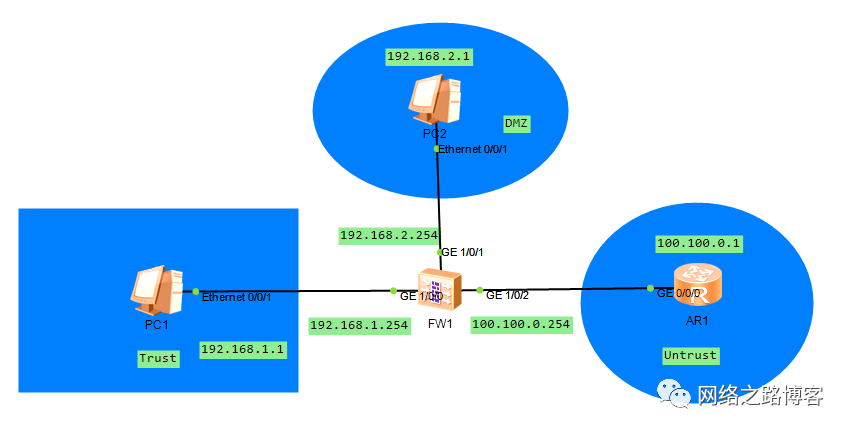

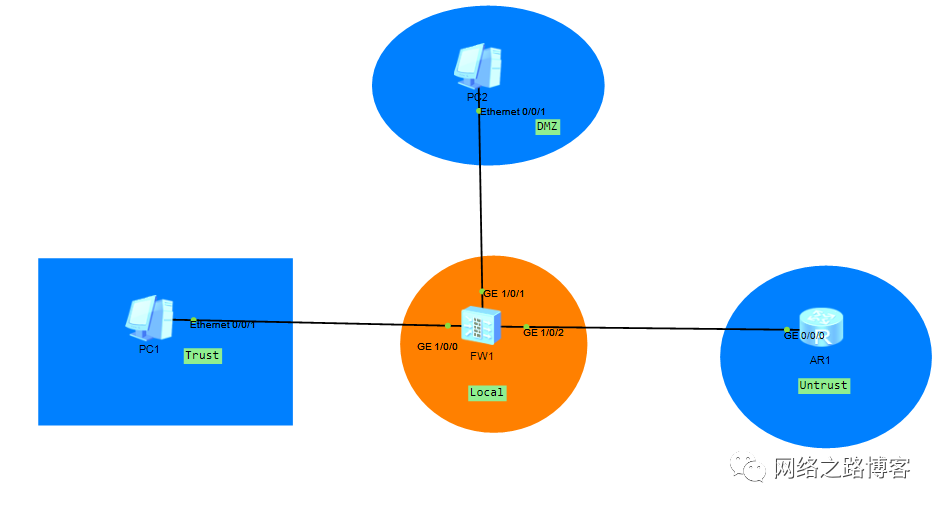

整个环境很简单,三个区域,分别连接了PC以及路由器,并且配置好了对接地址,加入了安全区域,我们来看看默认情况下防火墙Local区域流量的限制是怎么样的。

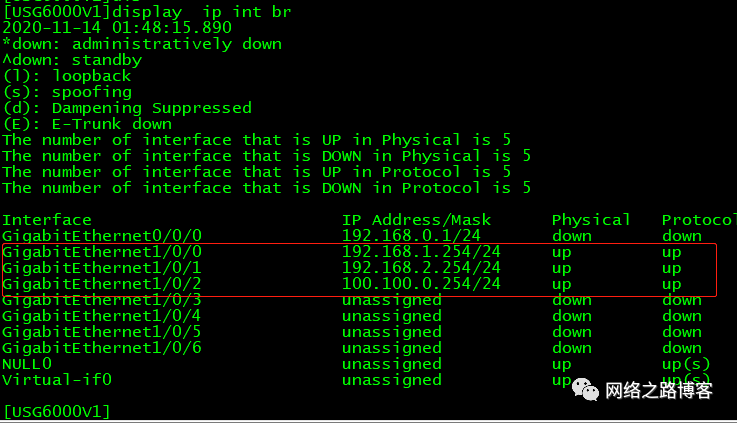

防火墙就简单的配置了三个对接地址

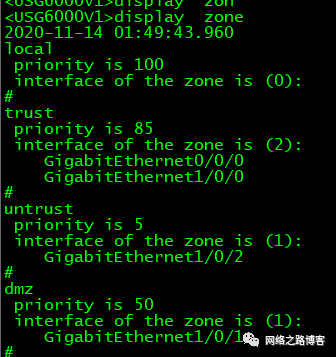

接口分别加入了安全区域

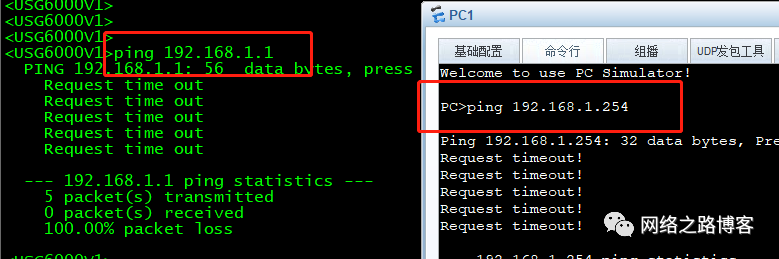

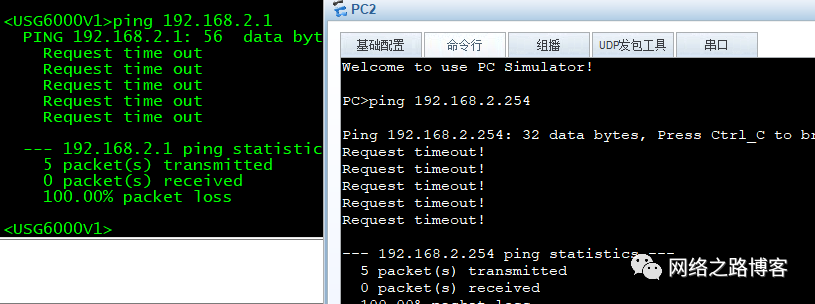

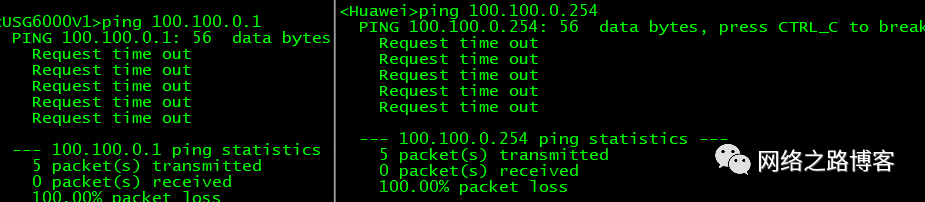

(1)感受下Ping防火墙,以及防火墙Ping直连地址

测试下来,不管是Trust、DMZ、Untrust 双方都不通。

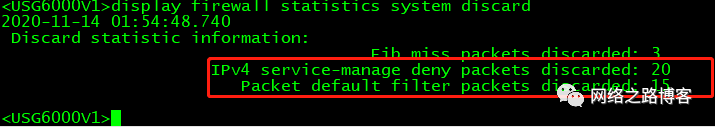

这里博主讲解一个比较实用的拍错命令,displayfirewall statistics system discard ,在遇到问题的时候还是非常有帮助的,能够提供一些提示帮助。

提示里面显示了,三种类型,第一个暂时不看,我们来看第二个与第三个

(1)IPv4 service-manage deny packets discarded:指的是IPV4管理服务被丢弃的包

(2)Packet default filter packets discarded:指的是默认策略过滤的数据包数量。

显然,我们的数据包是发出去了,或者防火墙收到了,只是安全规则没有做,导致不通,下面我们先来做下Local区域的安全策略,看看做完后的结果,在做之前首先得分析下区域流量的方向性,这样才好去配置。

有了这个图是不是变的很清晰了,Local代表防火墙本身,那么PC1去ping防火墙,流量方向是Trust到Local,反之,防火墙主动去Ping PC1,那么流量方向是Local到trust(DMZ与untrust同样的分析方式)。

(1)当某些区域访问防火墙的流量时,安全策略放行区域到Local的流量

security-policy

rule name Trust_local

source-zone trust

destination-zone local

source-address 192.168.1.0 mask 255.255.255.0

destination-address 192.168.1.254 mask255.255.255.255

service http

service https

service icmp

service ssh

service telnet

action permit

rule name DMZ_local

source-zone dmz

destination-zone local

source-address 192.168.2.0 mask 255.255.255.0

destination-address 192.168.2.254 mask255.255.255.255

service http

service https

service icmp

service ssh

service telnet

action permit

rule nameUntrust_local

source-zone untrust

destination-zone local

source-address 100.100.0.0 mask 2

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1351

1351

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?