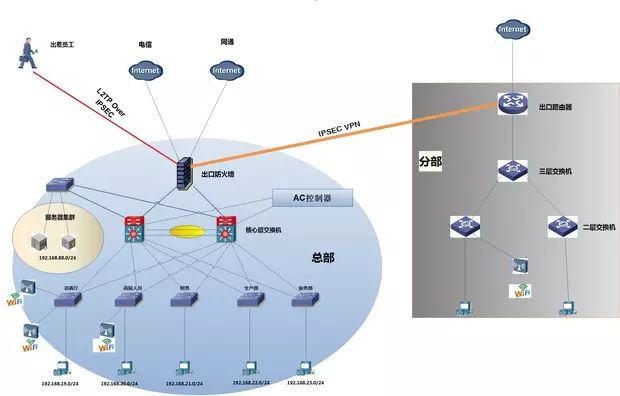

1 拓扑与说明

某公司的网络架构,这样的架构在目前的网络中是在常见的,假设您接收一个这样的网络,应该如何部署,该实战系列,就是一步一步讲解,如何规划、设计、部署这样一个环境,这里会针对不同的情况给出不同的讲解,比如拓扑中有2个ISP,假设客户需求是,想实现主备的效果,又或者是想负载分担。DHCP部署在防火墙上面或者是单独的服务器上面又该如何配置部署。

「模拟器、工具合集」复制整段内容

链接:https://docs.qq.com/sheet/DV0xxTmFDRFVoY1dQ?tab=7ulgil2 防火墙篇之安全策略部署

分析防火墙需要部署哪些技术。一个防火墙的作用是能够保护内网安全,进行检测,怎么检测的呢,防火墙分区域的,当Trust区域(高级别)访问Untrust(低级别,也就是ISP网络)的时候,可以全部访问,而防火墙动态创建状态化信息,数据包从外边返回的时候,根据状态化信息来放行,而ISP的网络想主动访问内部则不行,因为低级别访问高级级别inbound的流量都是被拒绝的,除非做策略开放,所以我们第一个要做的就是策略。想要访问internt,而内网都是私网地址,需要访问ISP的话,则必须把私网地址访问成公网地址,所以必须部署NAT技术,另外有对外提供服务【比如WeB,fTP等】需要做NAT Server技术。在有多ISP的情况下,我们希望能够实现负载分担或者是备份功能,那么我们必须部署策略路由、静态路由、浮动路由、NQA或者IP-lInk技术,来动态的检测链路的状态,从而动态的切换。另外分部与出差的员工需要访问公司内网,所以还需要部署VPN技术。总结就是:1、部署Policy 2、部署Nat 3、部署双ISP出口路由与自动切换技术。4、部署VPN

3 Policy部署

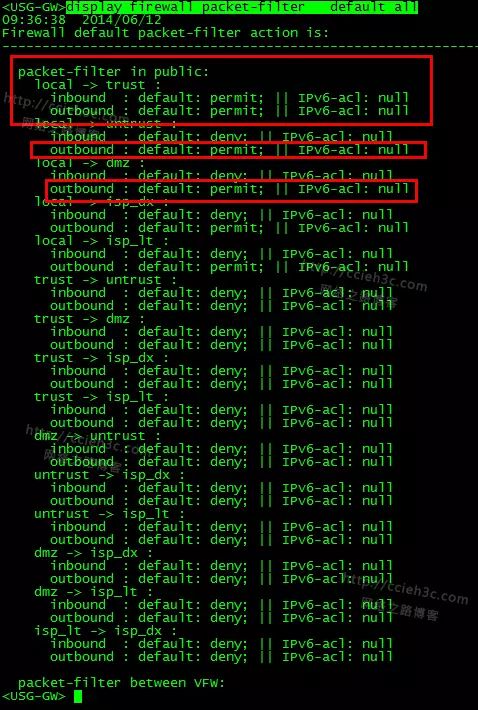

说明:不同USG型号的防火墙策略默认出厂不太一样,比如用的USG 5500则默认需要配置策略放行,否则流量都不通过,只有Local到Trust一些流量默认是放行的,而USG 2200系列的话,就默认全是Permit的,不需要放行流量,如果不确定的话,可以通过命令 display firewall packet-filter default all 查看。

可以看到只有少数的是Permit的,其余默认都是deny的,在部署之前首先要明白方向性,只有明白了方向性的才好进行部署。

4 什么是inbound与Outbound流量。

首先要明白,inbound与

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2529

2529

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?