整理不易,不要忘了点赞关注收藏!!!

简写解释

精简版

CA 电子签证机关 Certificate Authority⭐

PKI 公钥基础设施 Public Key Infrastructure⭐

RBAC 基于角色的访问控制 Role-Based Access Control

ABAC 基于属性的访问控制 Attribute-Based Access Control

DES 数据加密标准 Data Encryption Standard

AES 高级加密标准 Advanced Encryption Standard

ECC 椭圆曲线密码编码学 Elliptic Curves Cryptography

MD5 信息摘要算法第五版 Message Digest Algorithm 5

SHA 安全散列算法 Security Hash Algorithm

MAC 信息认证码 Message Authentication Code

EPC 电子产品代码 Electronic Product Code

IDS 入侵检测系统 Intrusion Detection System⭐

WAP 无线应用协议 Wireless Application Protocol

WEP 有线等效保密 Wired Equivalent Privacy⭐

AH 验证头部协议 Authentication Header

ESP 封装负载 Encapsulating Security Payload⭐

IKE Internet密钥交换 Internet Key Exchange

SA 安全联盟 Security Association

RPC 远程调用 Remote Procedure Call⭐

IDA 国际开发协会 International Development Association

LBS 位置服务/定位服务 Location Based Services

WTLS 无线传输层安全性 Wireless Transport Layer Security

SSID 服务区标识符 Service Set Identifier⭐

IDEA 国际数据加密算法 International Data Encryption Algorithm

全面版

IOT 物联网

T2T 物品到物品

H2T 人到物品

H2H 人到人

RFID 射频识别

NAS 网络附加存储

SAN 专用存储区域网络

DOS 拒绝服务攻击

DDOS 分布式拒绝服务攻击

CA 电子签证机关

PKI 公钥基础设施

DES 美国数据加密标准

AES 高级加密标准

DSA 数字签名算法

DSS 数字签名标准

ECC 椭圆曲线密码编码学

MD5 信息摘要算法第5版

SHA 安全散列算法

NSA 美国国家安全局

IDEA 国际数据加密算法

RBAC 基于角色的访问控制机制

KDC 密钥分配中心

MTM 中间人攻击

EPC 产品电子代码

LCAP 询问-应答协议

SNEP 安全网络加密协议

SRDA 安全数据集合协议

ABAC 基于属性的访问控制

MAC 信息认证代码

WEP 有线等效加密

SSID 服务集标识

IDS 入侵检测系统

IKE 因特网密钥交换

AH 网络认证协议

ESP 封装安全载荷

SA 安全联盟

VPN 虚拟专用网络

IPSec 虚拟私人网络协议

RFC 请求注释

SSL 安全套接字层

TLS 传输层安全性

WTLS 无线传输层安全性

SET 安全电子交易

ESB 企业服务总线

DCE 分布式计算环境

RPC 远程过程调用

ORB 对象请求代理

TP 事务处理

API 应用程序接口

SaaS 软件即服务

PaaS 平台即服务

IaaS 基础设施服务

CSA 云安全联盟

LBS 位置服务

SMC 安全多方计算

P2P 对等计算

DCT 离散余弦变换

LSB 最低有效位算法

名词解释

- 中间人攻击

这是一种间接的攻击。这种攻击模式是利用各种技术手段将受入侵者的计算机放置到网络中两台通信计算机之间,黑客拦截数字信息共享,一般作为窃听者或冒充他人,这台计算机就称为“中间人” - 前向私密性

因中途退出传感器网络或被俘获的恶意节点,因周期性的密钥更新或被撤销后无法利用原来的密钥获取新的合法的密钥无法继续参与网络通信,即无法进行报文的解密和发送合法的可认证的报文 - 后向私密性

新加入传感器网络的合法节点通过新分发的密钥或周期性的密钥更新进行正常的网络通信,即报文的加解密和认证方式等,而且能够保证网络是可扩展的,即允许新节点的大量加入 - Hash函数

是一种从任何一种数据中创建小的数字“指纹”的方法。 散列函数把消息或数据压缩成摘要,使得数据量变小,将数据的格式固定下来。 - 动态口令

每个用户都拥有一个身份令牌,该令牌以每分钟一次的速度生成新的口令,验证服务器会跟踪每个用户的身份令牌产生的口令相位,这是一种时间同步的动态口令系统 - ZigBee

ZigBee是一种短距离、低速率的无线通信技术,是当前面向无线传感网络的技术标准 - 单向陷门数

是一种存在陷门的特殊的单向函数,它在一个方向上易于计算,反方向却难以计算。它有两个明显的特征:一个是单向性、一个是存在陷门 - 硬件令牌

是当前主流的生成动态口令的终端,它基于时间同步,每一分钟更新一次动态口令,动态口令一次有效,每次生成6位或8位的动态口令 - 防火墙

是由软件和硬件构成的系统,是一种特殊编程的路由器,用来在两个网络之间实施接入控制策略 - 包过滤防火墙

在网络中的适当位置对数据包进行过滤,检查数据流中每个数据包的源地址、目的地址、所有TCP端口号和TCP链路状态等,然后依据一组预定义的规则,以允许符合规则的数据包通过防火墙进入内部网络,而将不符合的数据包加以删除 - 代理服务器

代理服务器防火墙运行在两个网络之间,它对于客户机来说像是一台真正的服务器,而对于外界的服务器来说又是一台客户机,当代理服务器防火墙接收到用户的请求后,会检查用户请求的站点,是否符合公司的要求,如果符合公司允许用户访问该站点,代理服务器防火墙会像一个客户机一样去该站点取回所需信息,再转发给用户 - 数字签名

指通过一个单向函数对传送的报文进行处理得到的,是一个用以认证报文来源并核实报文是否发生变化的一个字母数字串,用于提供服务不可否认的安全机制 - 隐私保护

是指用户对个人信息进行有效控制的权利,在保护数据隐私的同时不影响数据的使用 - 信息安全三要素

保密性:保证信息不泄漏给未经授权的用户

完整性:保证信息从真实的发信者传送到真实的收信者手中,传送过程中没有被非法用户添加、删除、替换等

可用性:保证授权用户能对数据进行及时可靠的访问 - 选择性转发

是指经由恶意节点的关键信息被部分或全部丢掉,对以数据为中心的传感器网络应用带来严重威胁 - 字典攻击

通过使用字典中的词库破解密码的一种方法,攻击者将词库中的所有口令与攻击对象的口令列表一一比较,如果得到匹配的词汇则密码破译成功 - 社交工程

描述非技术类入侵的术语,它多依赖于人类互动且通常涉及到欺骗其他人来破坏正常的安全程序 - 电子签证机关

是采用PKI公开密钥技术,专门提供网络身份认证服务,负责签发和管理数字证书,且具有权威性和公正性的第三方信任机构。

简答题

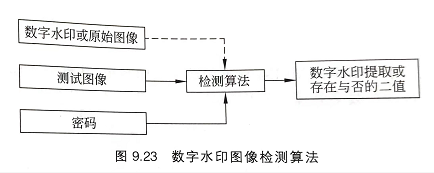

- 数字水印原理

1.1 数字水印系统的基本框架

1.2 数据水印系统的基本原理

- 如何使用安全路由

2.1 在路由中加入容侵策略,可提高物联网的安全性

2.2 用多径路由选择方法抵御选择性转发攻击。采用多径路由选择,允许节点动态地选择一个分组的下一跳节点,能进一步抑制攻击者控制数据流的计划,从而提供保护

2.3 在路由设计中加入广播半径限制以抵御洪泛攻击。采用广播半径限制,每个节点都有一个数据发送半径限制,使它只能对落在这个半径区域内的节点发送数据。而不能对整个网络广播,这样就把节点的广播范围限制在一定的地理区域内。具体可以对节点设置最大广播半径(Rmax)参数

2.4 在路由设计中加入安全等级策略以抵御虫洞攻击和陷洞攻击

- 零知识证明

零知识证明是这样一种技术,即当示证者P掌握某些秘密信息,P设法向验证者V证明自己掌握这些信息,验证者V可以验证P是否真的掌握这些秘密信息,但同时P又不想让V也知道那些信息(如果连V都不知道那些秘密信息,第三者想盗取那些信息当然就更难了)

- ZigBee安全保证

4.1 加密技术

4.2 鉴权技术

4.3 完整性保护

4.4 顺序更新

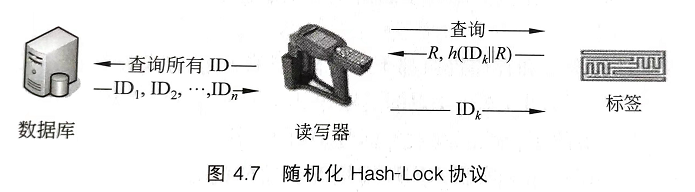

- 随机化Hash-Lock协议

它采用了基于随机数的询问一应答机制。认证通过后的Tag标识仍以明文的形式通过不安全信道传送,因此攻击者可以对Tag进行有效的追踪。同时,一旦获得了Tag的标识,攻击者就可以对Tag进行假冒。该协议也无法抵抗重传攻击。不仅如此,每一次Tag认证时,后端数据库都需要将所有Tag的标识发送给阅读器,二者之间的数据通信量很大.所以,该协议不仅不安全,也不实用。

- hash函数特征

6.1 输入可以任意长度,输出是固定长度

6.2 计算hash值的速度比较快

6.3 防碰撞特性(Collisionresistance)

6.4 隐藏性(Hiding)或者叫做单向性(one-way)

6.5 谜题友好(puzzlefriendly)

- 分析(移动支付、无人机、车联网)等安全问题

- 数字签名

8.1 定义:数字签名是通过一个单向函数对传送的报文进行处理而得到的,是一个用以认证报文来源并核实报文是否发生变化的字母数字串

8.2 作用:鉴别文件或书信真伪,签名起到认证,使之生效的作用

8.3 应用过程:数据发送方使用自己的私钥对数据校验和或其他与数据内容有关的变量进行加密处理,完成对数据的合法签名;数据接收方则利用对方的公钥来解读收到的数字签名,并将解读结果用于对数据完整性的检验,以确认发送方数字签名的合法性。

8.4 使用场景:鉴权;验证完整性;保证不可抵赖性

-

IPSec协议

9.1 特点:数据机密性、数据完整性、数据来源认证、防重放

9.2 机制:IPsec提供了两种安全机制:认证和加密。1⃣️认证机制使IP通信的数据接收方能够确认数据发送方的真实身份以及数据在传输过程中是否遭篡改。2⃣️加密机制通过对数据进行加密运算来保证数据的机密性,以防数据在传输过程中被窃听。

9.3 组成:IPsec协议中的AH协议定义了认证的应用方法,提供数据源认证和完整性保证;ESP协议定义了加密和可选认证的应用方法,提供数据可靠性保证。 -

三重认证

M1卡的三通认证(三重认证)是保障M1卡安全的重要手段,读卡器M1卡的读写操作必须n过三伦验证,在该程中M1和读卡器相互发送验证信息来验证密钥,并且该过程也同样被加密。

-

hello 洪泛攻击

-

蓝牙服务的安全保证

-

挑战-应答识别技术

-

医疗物联网安全

背景:智能化、数字化医疗体系

攻击手段:损坏体内设备(心脏起搏器)、体外设备(输液泵)、平台信息窃取

隐患:设计不够严谨、系统老旧、医护人员缺乏安全意识、制度滞后于技术

防范:监管、处罚、制定制度指南(从政府部门);培训人员、升级设备、加密信息(从医疗行业);监测威胁、技术更新迭代(科技巨头)

关键词:网络安全、数据安全、隐私保护

- 位置隐私安全

2245

2245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?