var a = Java. use ( 'com.feigua.androiddy.b.a' ) ;

a. a. implementation = function ( arg1, arg2, arg3 ) {

console. log ( arg1, arg2, arg3) ;

var result = this . a ( arg1, arg2, arg3) ;

console. log ( result) ;

return result;

}

var i = Java. use ( 'com.feigua.androiddy.d.i' ) ;

i. a. implementation = function ( a ) {

console. log ( a) ;

var result = this . a ( a) ;

console. log ( result) ;

return result;

}

import requests, time, execjs

url = 'http://appapi.feigua.cn/api/v1/user/loginByPhoneNew'

ts = int ( time. time( ) )

ctx = execjs. compile ( open ( './sign.js' , encoding= 'utf-8' ) . read( ) )

md5_arg = 'CCd35181!!6445btrrtBBertert===&phone=18235015508&platform=Android&pwd=123456&ts=' + str ( ts)

sign = ( ctx. call( 'md5' , md5_arg) ) . upper( )

headers = {

"Platform" : "Android" ,

"Imei" : "5277a742-0307-4c35-a995-60626971d081" ,

"Version" : "162-1.6.2" ,

"LoginType" : "" ,

"LoginId" : "" ,

"ts" : str ( ts) ,

"Sign" : sign,

"Content-Type" : "application/x-www-form-urlencoded" ,

"Content-Length" : "28" ,

"Host" : "appapi.feigua.cn" ,

"Connection" : "Keep-Alive" ,

"Accept-Encoding" : "gzip" ,

"User-Agent" : "okhttp/3.12.0"

}

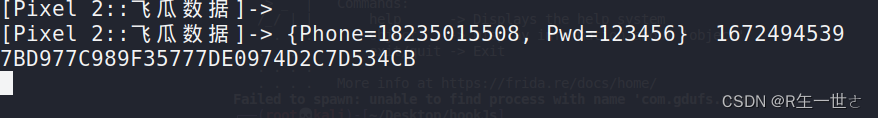

params = {

'Phone' : '18235015508' ,

'Pwd' : '123456'

}

response = requests. post( url, headers= headers, data= params) . text

print ( response)

153

153

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?