攻击性不大,但是攻击思路有点意思。

介绍

DNSBomb是一种脉冲式拒绝服务攻击(PDOS),利用查询速率限制、查询超时和最大响应大小设置等特性,使用恶意设计的权威服务器和具有该漏洞的递归解析器创建定时响应泛洪。该攻击还会通过控制权威服务器来返回大型响应来进行放大。

PDoS

Pulsing Denial of Service (PDoS) 是一种变种的分布式拒绝服务(DDoS)攻击,其目标是通过使目标设备或网络过载而使其无法正常工作。与传统的 DDoS 攻击不同,PDoS 会定期“脉冲”流量,使目标设备在攻击间歇期间有时间恢复。这种攻击模式使得监测和防御变得更加困难,因为攻击者的意图可能不易被识别,而且攻击持续时间可能会更长。

DNSBomb攻击原理

构建DNSBomb攻击需要攻击者控制某域名的权威服务器,例如attack.com的权威域名服务器。

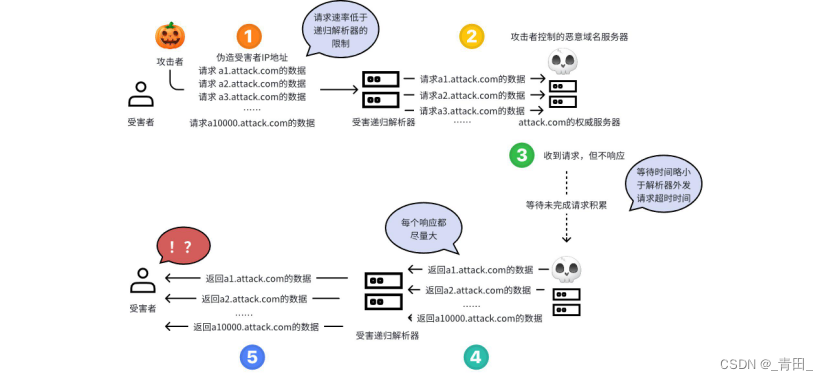

攻击步骤如下:

- 向解析器慢速请求:

- 缓慢地(低于速率控制)向目标解析器发送该域名下的请求,例如a1.attack.com,a2.attack.com

- 会使用伪造的其他受害者的IP进行请求

- 解析器向域名服务器请求:

- 目标解析器会向攻击者控制的域名服务器发起解析请求

- 攻击者控制的权威域名服务器在收到目标解析器的请求后,故意先不回复

- 拖延回复累积DNS查询

- 在解析器超时时限内,恶意域名服务器始终没有应答,目标解析器此时积累了大量未完成的attack.com子域的请求

- 批量放大响应

- 待外发请求的超时时间临近,恶意域名服务器会短时返回所有的响应

- 同时,恶意域名服务器会使用尽可能大的响应来放大此次攻击

- “脉冲”DoS

- 收到攻击的解析器会因为短时内收到大量的大型响应而拒绝服务

- 解析器也可能通过向受害者地址(请求来源IP)发送大量的大型响应而使受害者网络阻塞

- 每次攻击之间会有积累攻击请求的阶段

DNSBomb的危害性

鉴于多数解析器会对:

- 同一IP来源的请求数量/每秒

- 外发请求的超时时间

- 收到响应的大小

存在限制,因此DNSBomb攻击的危害性一般来讲并不大。

解析器外发请求的EDNS(0) payload的默认值一般是1232字节,外发请求的超时时间一般是几秒,在超时时间内,即使存在10000个攻击域的未完成请求,造成的瞬时响应流量只有12M,一般不会构成较大威胁。

参考

https://www.nlnetlabs.nl/news/2024/May/08/unbound-1.20.0-released/

https://nlnetlabs.nl/downloads/unbound/CVE-2024-33655.txt

https://www.isc.org/blogs/2024-dnsbomb/

5006

5006

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?