实战 | API接口泄露=>未授权访问=>信息泄露

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!

0x02 初探系统

0x03 API接口泄露

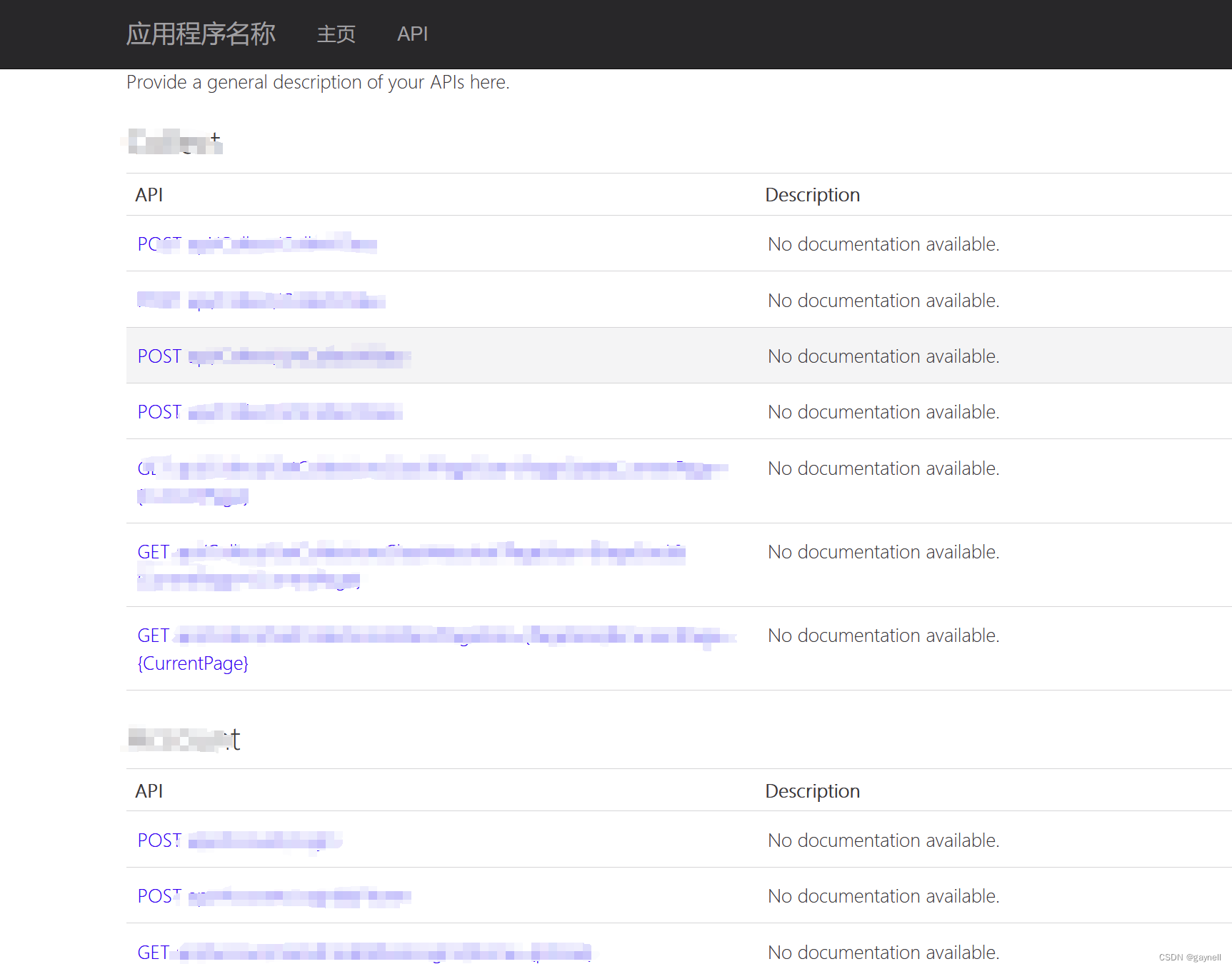

API接口文档泄露是指网站或应用程序的API(Application Programming Interface,应用程序编程接口)文档意外暴露给公众或未经授权的用户。这可能发生在多种情况下,比如:

1. 未正确配置权限:开发人员可能意外地将API文档设置为公开或未正确配置访问权限,使其可以被未经授权的用户访问。

2. 错误的安全设置:在网站或应用程序的开发过程中,可能存在安全设置上的缺陷或漏洞,导致API文档的意外暴露。

3. 未经意的发布:开发团队可能在开发或测试阶段中无意中发布了API文档,而忘记了在生产环境中移除或保护它。

API接口文档的泄露可能导致以下问题:

1. 信息泄露:暴露的API文档可能包含敏感信息,如密钥、令牌、数据结构等,这可能被恶意用户利用。

2. 未经授权的访问:恶意用户可以利用泄露的文档对API进行未经授权的访问,执行未授权的操作或获取未经授权的数据。

今天我们将看一下我在今年早些时候进行的一项外部渗透测试之一。客户只提供我们一个系统的URL,由于有保密协议,我们将使用https://www.example.com来代替。前期的信息搜集再此就不一一展示了(包括目录,端口,服务信息等)。

直接进入到主题,访问目标系统网页。访问链接https://www.example.com:18061存在API接口文档泄漏。

0x04 未授权访问系统日志接口

未经授权访问系统日志接口漏洞是指攻击者或未授权用户能够访问系统日志接口,获取敏感的系统日志信息,可能导致安全风险和隐私泄露。系统日志通常包含有关系统运行、用户活动和其他重要信息的记录,因此,未经授权访问这些日志可能会造成严重的安全问题。

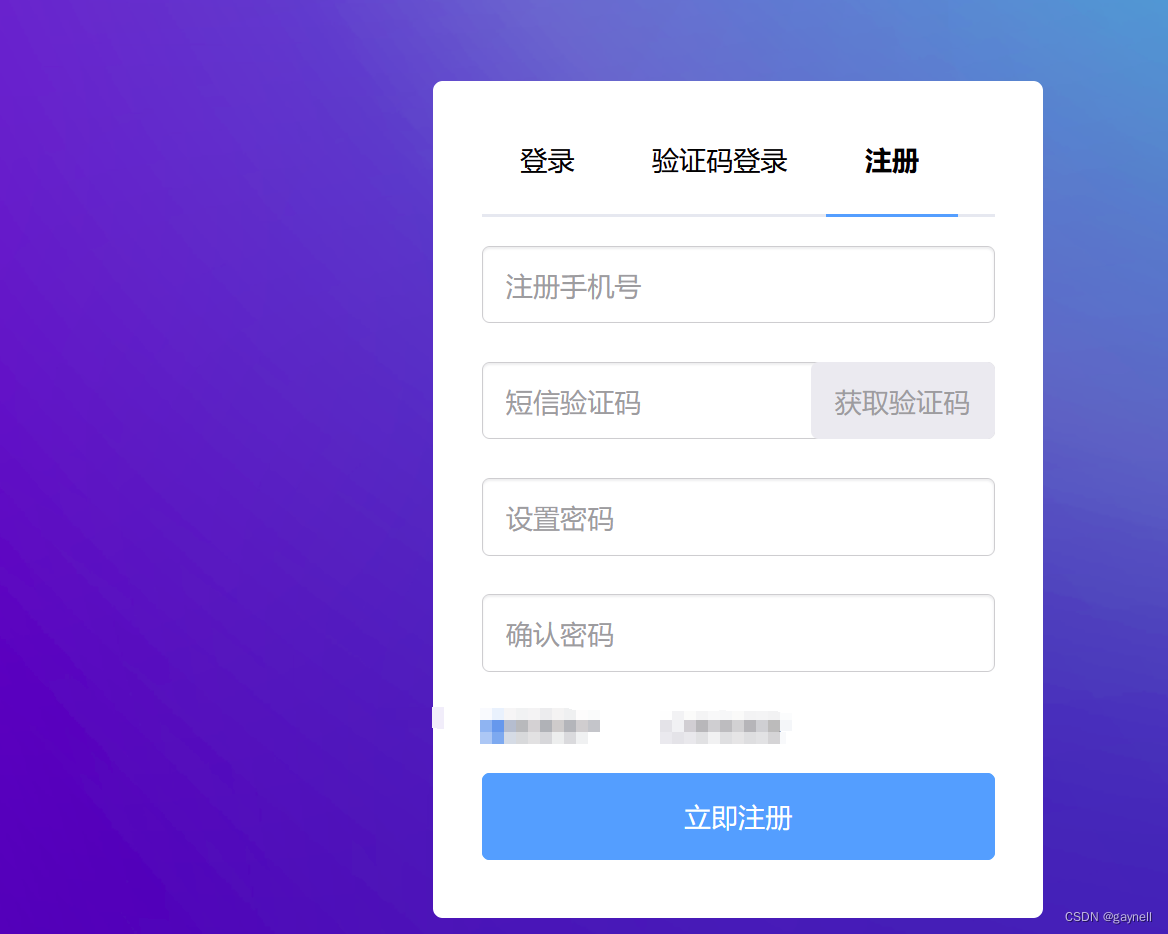

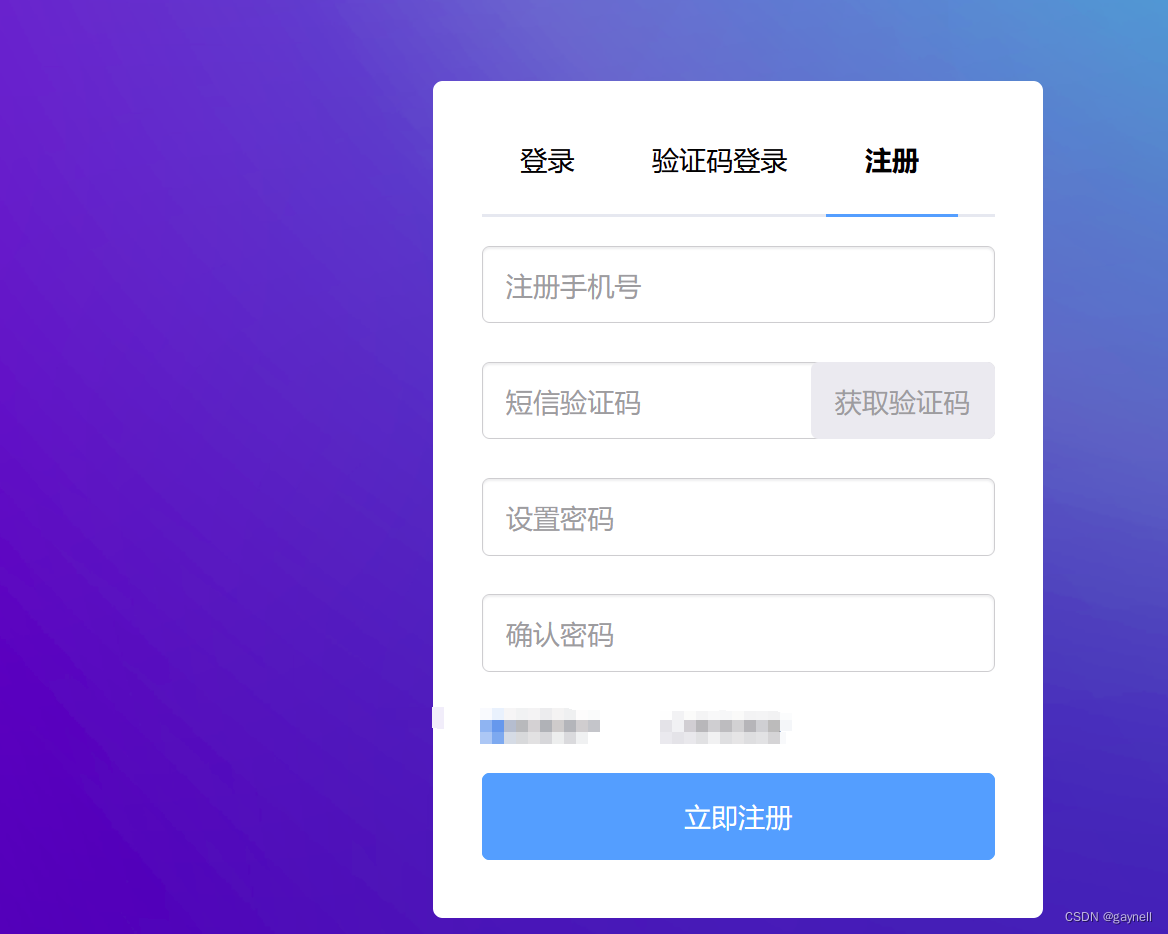

通过API接口文档的泄露,我们可以对其API接口进行fuzz。直接进入主题,访问目标系统,注册一个账户进行登录。

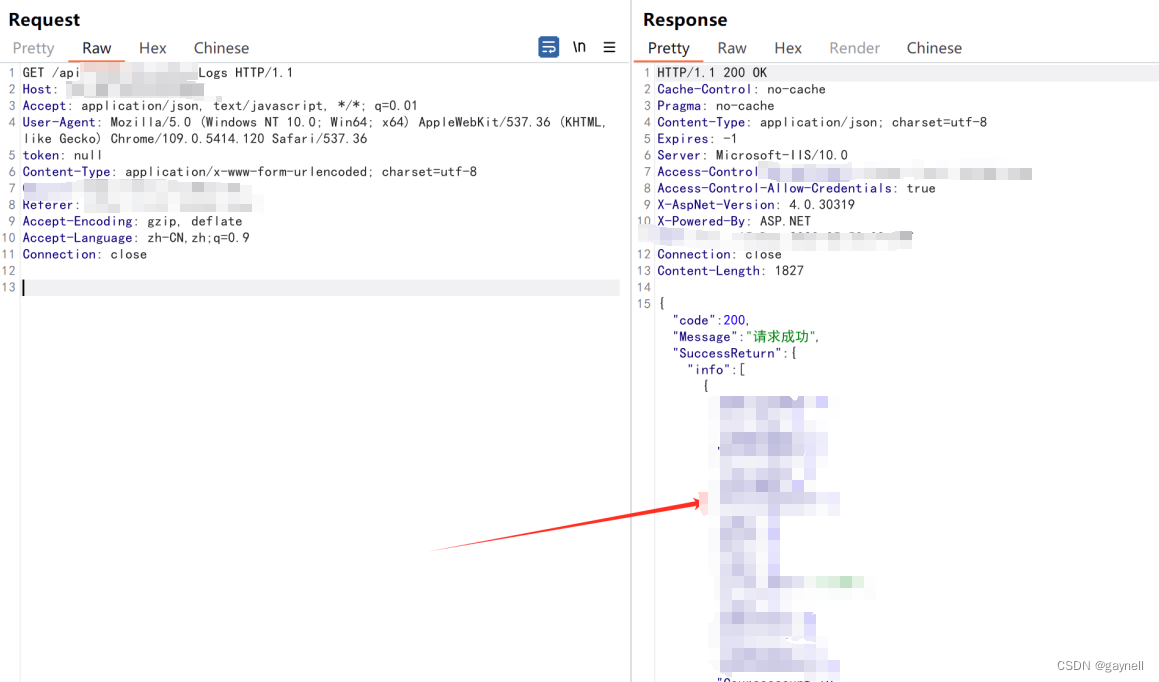

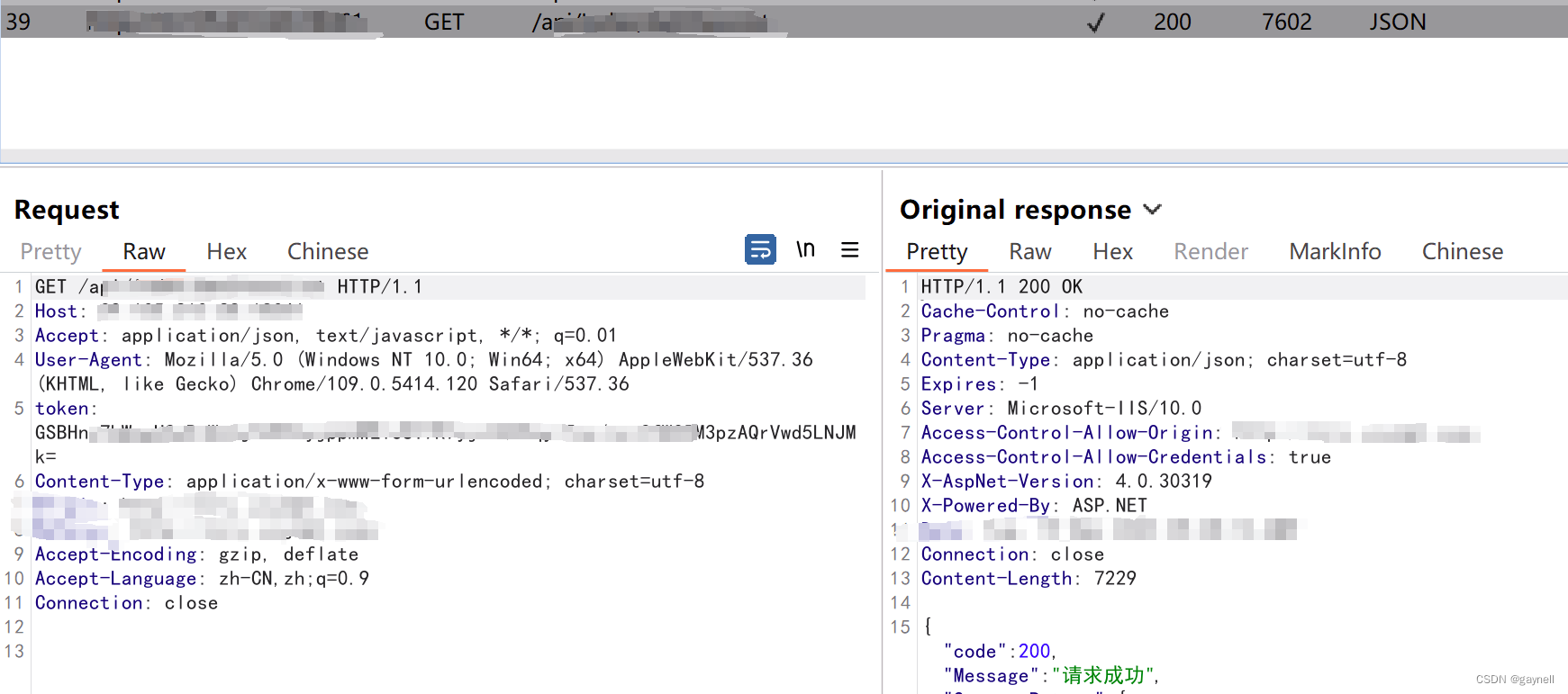

登录后对其数据包流量就行抓取,并发送

登录后对其数据包流量就行抓取,并发送Repeater模块对API进行fuzz。

0x05 垂直越权

通过API接口文档的泄露,我们可以对其API接口进行fuzz。直接进入主题,访问目标系统,注册一个账户进行登录。

登录后对其数据包流量就行抓取,并发送

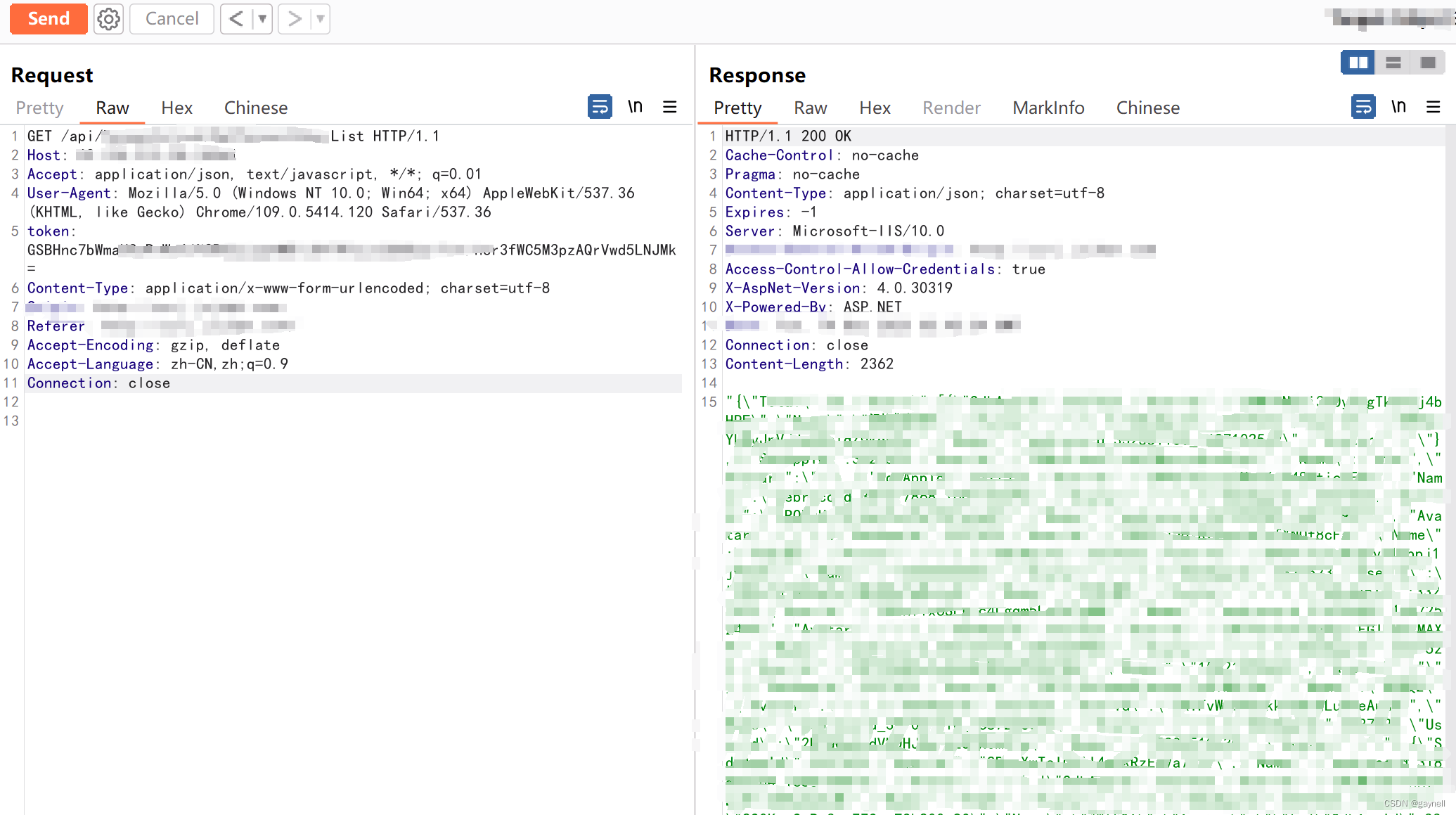

登录后对其数据包流量就行抓取,并发送Repeater模块对API进行fuzz。 发现其可以垂直越权可以查看用户信息

发现其可以垂直越权可以查看用户信息

0x06 信息泄露

通过API接口文档的泄露,我们可以对其API接口进行fuzz。直接进入主题,访问目标系统,注册一个账户进行登录。

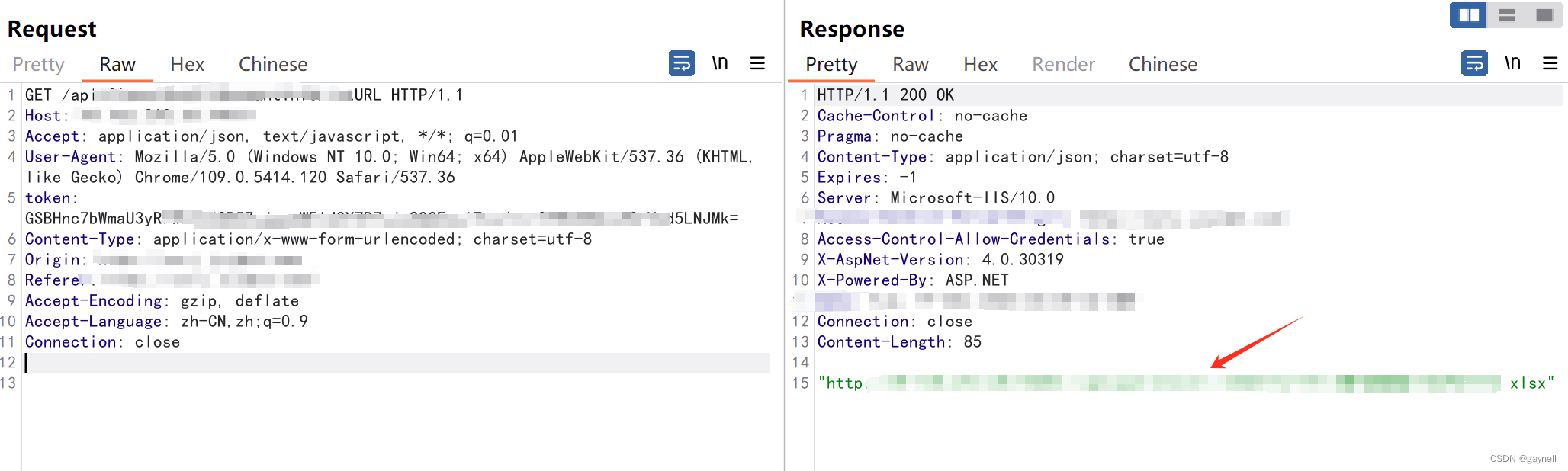

登录后对其数据包流量就行抓取,并发送Repeater模块对API进行fuzz。发现其接口有一个数据表格的下载地址。

访问其返回包的地址,可以下载文件名为账号的表格文件,其中有两万多条个人敏感信息。

在对API接口进行fuzz时不单单对其进行未登录的fuzz测试,在有可以注册账户登录的情况下,注册登录后也要对其测过的API接口进行fuzz。

219

219

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?