第十六天

本课意义

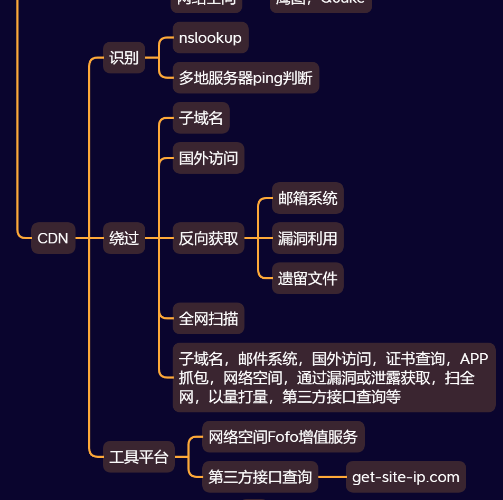

1.CDN服务对安全影响

2.CDN服务绕过识别手法

一、CDN服务-解释差异识别

1.前置知识:

- 传统访问:用户访问域名–>解析服务器IP–>访问目标主机

- 普通CDN:用户访问域名–>CDN节点–>真实服务器IP–>访问目标主机

- 带WAF的CDN:用户访问域名–>CDN节点(WAF)–>真实服务器IP–>访问目标主机

2.国内服务商:

- 阿里云——百度云——七牛云

- 又拍云——腾讯云——Ucloud

- 360——网宿科技——ChinaCache

3.国外服务商

- CloudFlare——StackPath——Fastly

- Akamai——CloudFront——Edgecast

- CDNetworks——Google Cloud CDN

- CacheFly——Keycdn——Udomain——CDN77

二、CDN绕过-配置差异导致

1.使用阿里云创建CDN服务

2.加速域名——>需要启用加速的域名

子域名获取真实IP 失效(和加速配置有关),如果配置了CDN加速那么加速情况如下

- www.cbl666.could 加速

- bbs.cbl666.cloud 不加速

子域名和域名又可能是在同一IP或同一网段,可以通过查询不加速的网站的IP地址,来推算该IP地址是否为加速的网站的IP地址;所以说加速域名的设置会影响到方法的可行度

3.加速区域——>需要启用加速的地区

国外访问获取真实IP,是基于配置选择加速区域的时候没有勾选全球服务,导致可以找到一些冷门的国外服务器;对该网站进行访问来测试该网站是否有CDN服务,从而来找到真实IP

4.加速类型——>需要启用加速的资源

最全的CDN绕过技术文章

https://mp.weixin.qq.com/s/zxEH-HMqKukmq7qXfrdnQQ

三、CDN绕过-主动连接获取

常见方法:

子域名,邮件系统,国外访问,证书查询,APP抓包,网络空间

通过漏洞或泄露获取,扫全网,以量打量,第三方接口查询等

四、CDN绕过-全网扫描获取

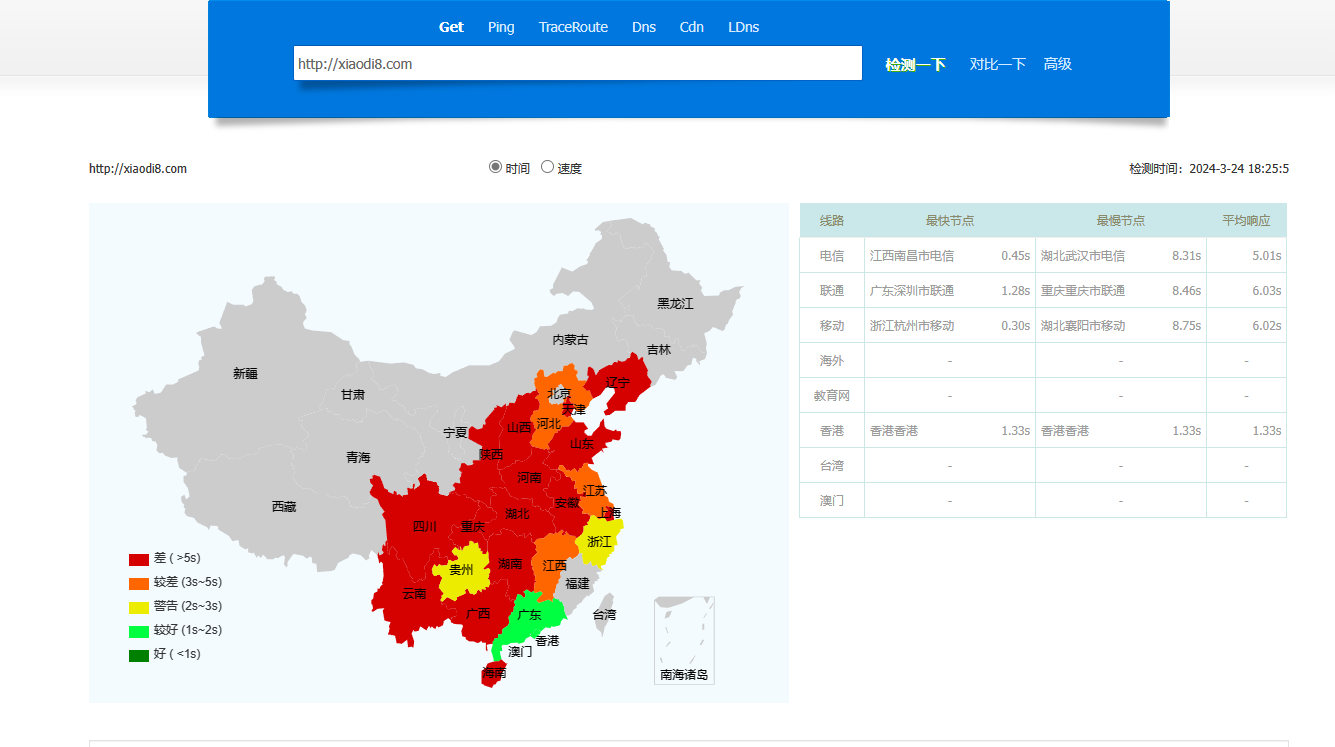

- 超级Ping:http://www.17ce.com/

- 超级Ping:https://ping.chinaz.com/

- 接口查询:https://get-site-ip.com/

- 接口查询:https://fofa.info/extensions/source

- 国外请求:https://tools.ipip.net/cdn.php

- 国外请求:https://boce.aliyun.com/detect/

- IP社区库:https://www.cz88.net/geo-public

- 全网扫描:https://github.com/Tai7sy/fuckcdn

- 全网扫描:https://github.com/boy-hack/w8fuckcdn

- 全网扫描:https://github.com/Pluto-123/Bypass_cdn

五、环境复现

1.前置后置-CDN服务-识别&绑定访问

1.使用超级Ping

2.输入目标地址查看结果

3.如果没有配置CDN服务,那解析IP那一列全都是一样的IP地址

4.如果配置了CDN服务,那解析IP那一列全都是不一样的IP地址

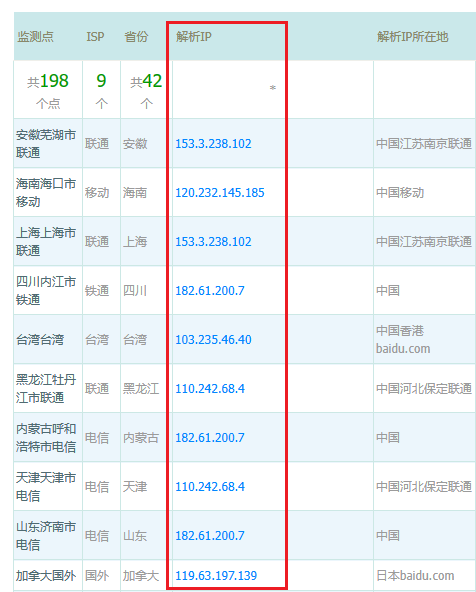

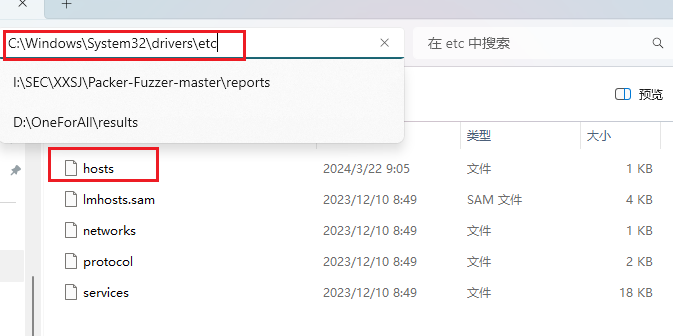

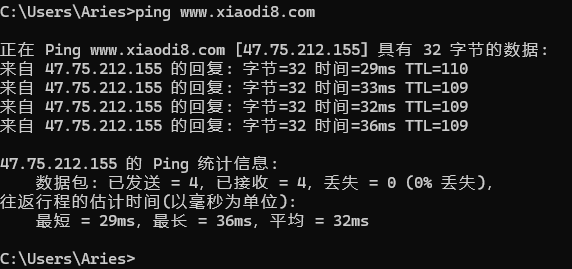

5.找到了真实IP之后绑定HOST访问解析(参考基础课CDN安全影响)

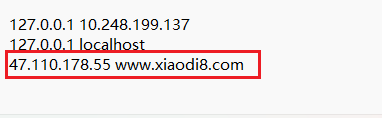

6.进入C:\Windows\System32\drivers\etc\hosts下添加IP+解析域名后保存

总结:

1.所以如果对CDN节点发起攻击是没有用的,因为只是一个节点;所以说要做信息收集一定要找到真实IP地址

2.所以如果只有WWW配置了CDN服务,那直接访问域名或者其他解析域名,就会暴露真实IP地址

2.某应用-CDN绕过-子域名&接口查询

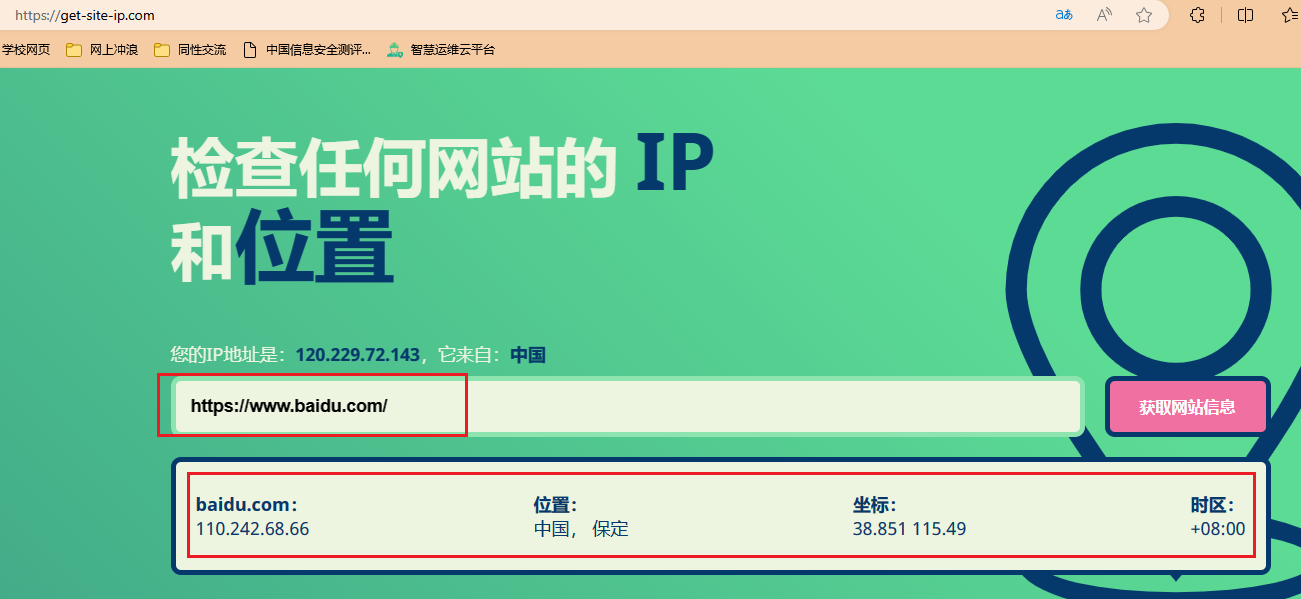

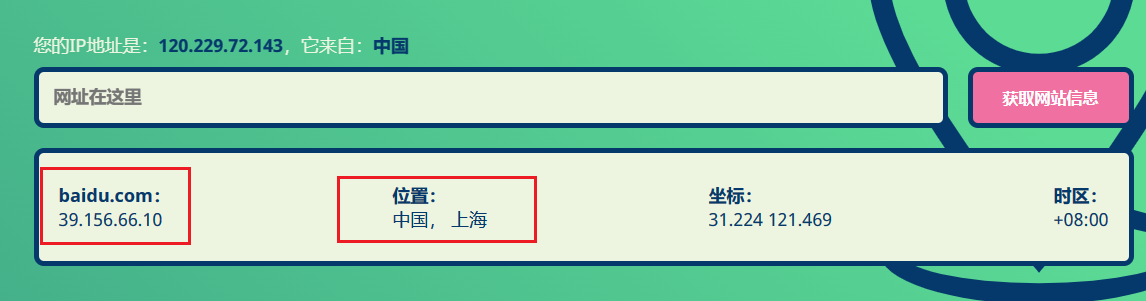

1.使用接口查询:https://get-site-ip.com/或者https://fofa.info/extensions/source 网站的真实IP和地理位置

2.如果变化多次那就说明无法使用这种技术查询真实IP地址

3.如果查到多个IP,那就结合备案信息,看哪个IP距离备案城市更近,去判断真实的IP地址

3.某应用-CDN绕过-主动漏洞&遗留文件

1.主动漏洞

1.如果开启了CDN绕过,在网址后面加上/ssf.php进入图片上传页面,原理就是有些网站注册成功之后需要上传图片用作头像

2.在输入框中输入一个远程地址,让该网站的服务器去加载这个地址

3.在服务器上构造一个小站点,会在IP地址上创建一个8000端口

4.然后模拟在输入框中加载那个资源,此时服务器就会显示请求过8000端口的IP地址,该地址就是真实IP

2.遗留文件

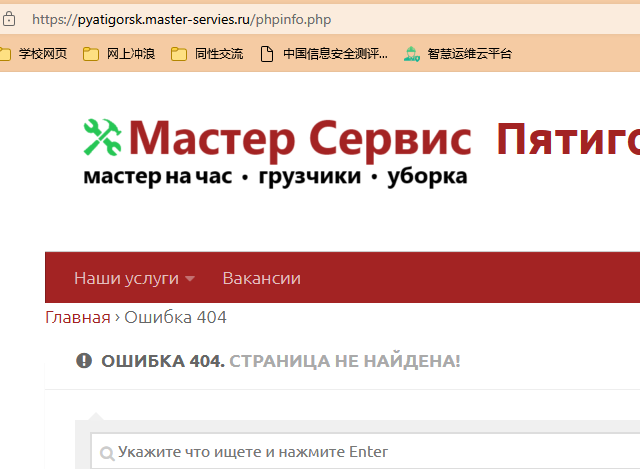

1.在网址后面加上/phpinfo.php查看php信息

2.使用页面查找输入SERVER_ADDR,该网页中的信息可能会遗留服务器的IP信息,如果有内网会显示内网IP地址,如果没有内网会显示真实IP地址

4.某应用-CDN绕过-邮件系统&全网扫描

1.邮件系统

常见的邮件触发点有:

- RSS订阅

- 邮箱注册、激活处

- 邮箱找回密码处

- 产品更新的邮件推送

- 某业务执行后发送的邮件通知

- 员工邮箱、邮件管理平台等入口处的忘记密码

1.邮件服务器一般不会做CDN服务,而且会主动发送信息

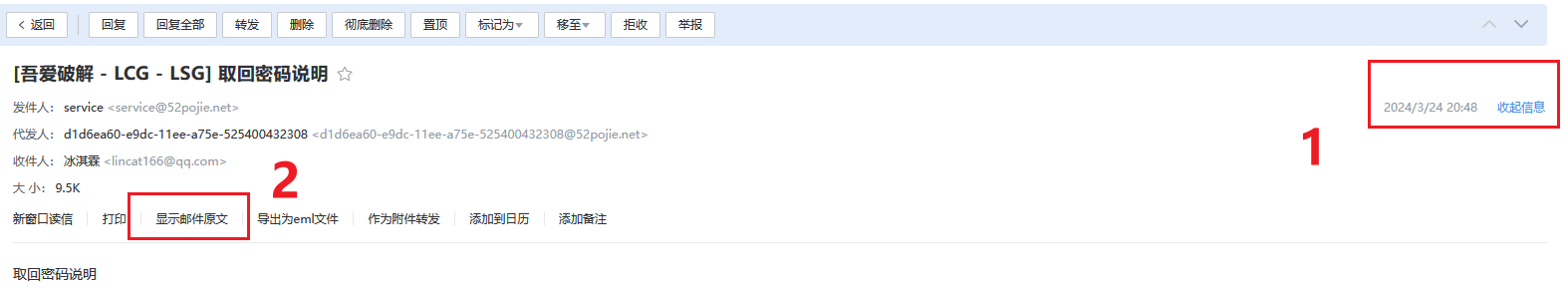

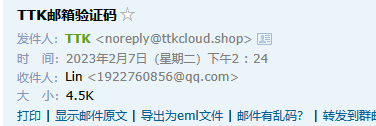

2.登陆网站,点击忘记密码输入邮箱信息发送验证邮箱

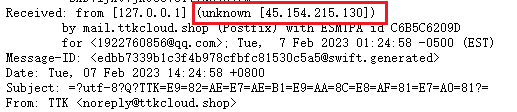

3.查看收到的邮件信息,点击显示原文,在Received字段中存在域名和真实IP信息

4.判断条件,发信人是否为当前域名邮件用户名,如果不是那么该信息则无用

5.骚操作

使用自己搭建的邮件服务器给对方发送一个不存在的邮件地址,对方无法识别这个邮件地址,所以发送失败会退信给自己,而且还会同时返回一个提示错误的信息,该信息中包含邮件服务器的真实IP地址

2.全网扫描

- 判断加速厂商https://tools.ipip.net/cdn.php

- IP库筛地址段

- 配置范围扫描

先从IP段去扫描符合开放端口,再从IP去访问看看关键字,将符合结果进行保存!

工具项目:

https://www.cz88.net/geo-public

https://github.com/Tai7sy/fuckcdn

1656

1656

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?