第十八天

本课意义

1.如何获取到目标APP信息

2.如何从APP信息中提取资产

一、Web&备案信息&单位名称中发现APP

1.通过查询网站去查询APP信息

https://www.xiaolanben.com/

https://aiqicha.baidu.com/

https://www.qimai.cn/

https://app.diandian.com/

2.其他方法

- 查备案信息在搜

- 网站上有APP下载

- 市场直接搜单位名称

3.敏感信息获取

通过获取App配置、数据包,去获取url、api、osskey、js等敏感信息。

- 资产信息:IP 域名 网站——>转到对应Web测试 接口测试 服务测试

- 泄露信息:配置key 资源文件——>key(osskey利用,邮件配置等)

- 代码信息java代码安全问题——>逆向相关

二、APP资产静态提取&动态抓包&动态调试

1.APP中收集资产

- 抓包——>动态表现——>去运行APP,使用鼠标键盘对APP进行操作然后进行抓包

- 提取——>静态表现&动态调试

- 搜索——>静态表现——>APP没有任何动静,从逆向的角度对APP进行反编译,得到APP的源码,最后从源码中去按照特定的方法去搜索提取各种敏感信息——>提取的信息可能无用

2.优缺点分析

-

抓包抓表现出来的数据————>优点:没有误报————>缺点:无法做到完整

-

反编译从源码中提取数据————>优点:数据较为完整————>缺点:有很多无用的资产

-

动态调试从表现中提取数据

优点:没有误报,解决不能抓包不能代理等情况

优点;搞逆向的人能看到实时的app调用链等

缺点:无法做到完整

案例:某APP打开无数据包,登录有数据包(反编译后未找到目标资产,抓包住到了)

原因:那个登录界面是APP打包的资源,并没有对外发送数据、

3.软件与环境

1.搭建环境

MobSF:https://github.com/MobSF/Mobile-Security-Framework-MobSF

AppInfoScanner:https://github.com/kelvinBen/AppInfoScanner

Windows - MobSF安装参考:

https://www.cnblogs.com/B-hai/p/15696948.html

2.两个在线平台

https://mogua.co/

https://www.zhihuaspace.cn:8888/

三、环境复现

1.名称获取APP信息(爱企查/小蓝本/七麦/点点)

1.复制企业名称到爱企查去查询APP信息

2.复制企业名称到小蓝本去查询APP信息

3.复制企业名称到点点数据去查询APP信息,设置相关参数查询结果更加精细

4.复制企业名称到七麦在线去查询APP信息,设置相关参数查询结果更加精细

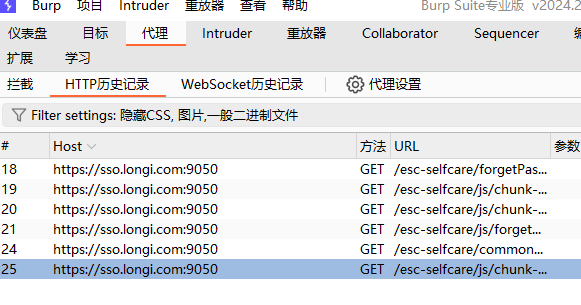

2.APP提取信息-动态抓包

Burp抓包

1.打开逍遥模拟器安装需要分析的APP

2.开启代理使用Burp进行抓包,查看抓到的登陆失败的信息

3.将动态分析与静态分析所能看到的数据包进行对比

3.APP提取信息-静态分析

1.南明离火分析:

1.打开南明离火网站https://www.zhihuaspace.cn:8888/

2.将下载的APK文件上传进行分析

3.在左边的工具栏进行查看分析

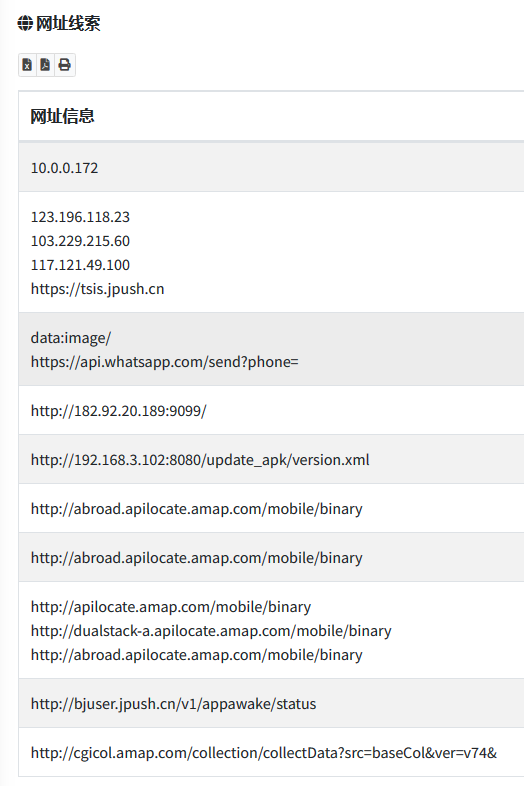

2.AppInfoScanner

1.下载AppInfoScanner项目并打开https://github.com/kelvinBen/AppInfoScanner

2.根据README文档查看使用方法对目标APP进行分析

3.根据返回的信息对URL挑选与域名相关的进行查看

4.在南明离火网站中的基础信息一栏打开反编译源码中的JAVA源代码

1.MobSF搭建

1.在F8X武器库下运行命令bash f8x -mobsf,不使用代理

2.下载完成后使用命令docker run -it --rm -p 8000:8000 opensecurity/mobile-security-framework-mobsf:latest运行服务

3.将APP上传进行分析

4.分析完成之后在左栏的恶意软件分析中点击域恶意软件检查查看域名

3.APP提取信息-动态调试

1.longi

1.打开模拟器并安装所要分析的软件,点击首页的动态分析,选择目标APP点击开始动态分析

2.进入有个手机屏幕显示界面的时候拉到最下面点击启动活动

3.点击各个模块进行调试后导出调试报告

4.点击启动HTTPTools进行查看,选择存在敏感域名的网址查看信息

2.小迪网站封装

1.打开AppInfoScanner,将APP放到运行目录下

2.运行程序,查看提取出来的网址信息

3.打开动态调试上传小迪网站进行分析

4.点击各种调试功能收集数据

5.点击启动HTTPTools进行查看,选择存在敏感域名的网址查看信息,查看对这个网址进行各种操作的信息

本文介绍了如何通过Web备案信息获取APP信息,包括使用在线平台和工具如MobSF和AppInfoScanner进行静态分析与动态抓包。讨论了抓包和逆向工程的优缺点,并提供了具体案例和软件环境搭建步骤。

本文介绍了如何通过Web备案信息获取APP信息,包括使用在线平台和工具如MobSF和AppInfoScanner进行静态分析与动态抓包。讨论了抓包和逆向工程的优缺点,并提供了具体案例和软件环境搭建步骤。

897

897

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?