外企、国外发展考思科!

组网需求

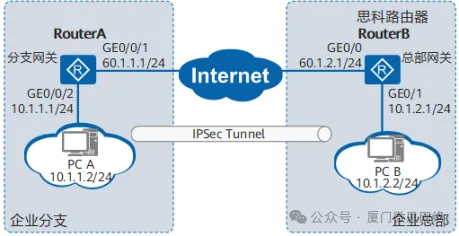

如图1所示,RouterA为企业分支网关,RouterB为企业总部网关(思科路由器),分支与总部通过公网建立通信。

企业希望对分支子网与总部子网之间相互访问的流量进行安全保护。由于分支与总部通过公网建立通信,可以在分支网关与总部网关之间建立一个IPSec隧道来实现该需求。

案例拓扑

图1

文件配置

1、配置RouterA

sysname RouterA //配置设备名称

#

ipsec authentication sha2 compatible enable

#

acl number 3000 //指定被保护的数据流,分支子网访问总部子网的流量

rule 5 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

#

ipsec proposal prop1 //配置IPSec安全提议

esp authentication-algorithm sha1

esp encryption-algorithm 3des

#

ike proposal 1 //配置IKE安全提议

encryption-algorithm 3des

dh group2

authentication-algorithm sha1

authentication-method pre-share

integrity-algorithm hmac-sha1-96

prf hmac-sha1

#

ike peer peer1

undo version 1

pre-shared-key cipher %#%#@W4p8i~Mm5sn;9Xc&U#(cJC;.CE|qCD#jAH&/#nR%#%# //配置预共享密钥为YsHsjx_202206

ike-proposal 1

local-address 60.1.1.1

remote-address 60.1.2.1 //采用IP地址方式标识对等体

#

ipsec policy policy1 10 isakmp //配置IPSec安全策略

security acl 3000

ike-peer peer1

proposal prop1

#

interface GigabitEthernet0/0/1

ip address 60.1.1.1 255.255.255.0

ipsec policy policy1 //在接口上应用安全策略

#

interface GigabitEthernet0/0/2

ip address 10.1.1.1 255.255.255.0

#

ip route-static 0.0.0.0 0.0.0.0 60.1.1.2 //配置静态路由,保证两端路由可达

#

return

2、配置RouterB

hostname RouterB //配置设备名称

!

crypto ikev2 proposal prop1

encryption 3des

integrity sha1

group 2

!

crypto ikev2 policy policy1

match fvrf any

match address local 60.1.2.1

proposal prop1

!

crypto ikev2 keyring key1

peer peer1

address 60.1.1.1

pre-shared-key local YsHsjx_202206

pre-shared-key remote YsHsjx_202206

!

!

crypto ikev2 profile profile1

match fvrf any

match identity remote address 60.1.1.1 255.255.255.0

identity local address 60.1.2.1

authentication local pre-share

authentication remote pre-share

keyring key1

!

crypto ipsec transform-set p1 esp-3des esp-sha-hmac

!

crypto map p1 ipsec-isakmp

set peer 60.1.1.1

set transform-set p1

set ikev2-profile profile1

match address 100

!

interface GigabitEthernet0/0

ip address 60.1.2.1 255.255.255.0

duplex auto

speed auto

crypto map p1 //在接口上应用安全策略

!

interface GigabitEthernet0/1

ip address 10.1.2.1 255.255.255.0

duplex auto

speed auto

!

!

ip route 0.0.0.0 0.0.0.0 60.1.2.2 //配置静态路由,保证两端路由可达

!

access-list 102 permit ip 10.1.2.0 0.0.0.255 10.1.1.0 0.0.0.255 //指定被保护的数据流,总部子网访问分支子网的流量

!

end

3、验证结果

# 配置成功后,在PC A上执行ping操作仍然可以ping通PC B。

# 在RouterA上执行display ike sa和display ipsec sa命令,在RouterB上执行show crypto isakmp sa和show crypto ipsec sa命令,均可以看到IPSec隧道配置成功的信息。

# 在RouterA上执行命令display ipsec statistics可以查看数据包的统计信息。

— 年度热文 —

1333

1333

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?