Improve yourself

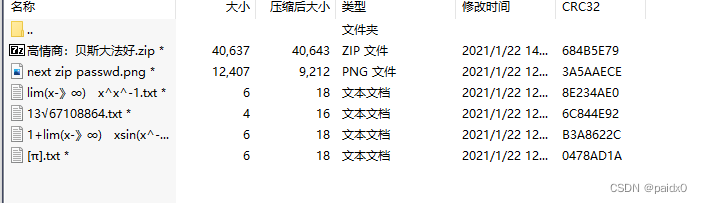

天知道这些公式想表达什么,看了眼八神的博客,这玩意要CRC爆破?和这些公式有毛关系,离谱

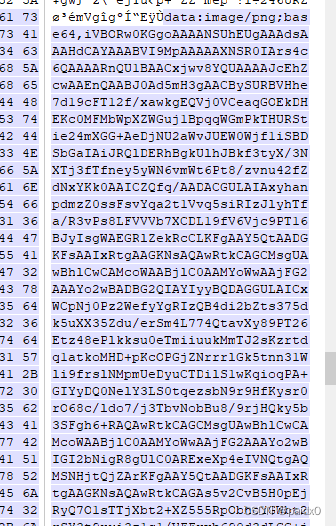

python crc32.py reverse 0x8e234ae0

alternative: bugku_ (OK)

python crc32.py reverse 0xb3a8622c

alternative: youare (OK)

python crc32.py reverse 0x0478ad1a

alternative: pretty (OK)

python crc32.py reverse 0x6c844e92

good

这里的 good 我是没跑出来,离谱

bugku_youareprettygood 这个密码去解压,确实是这样的

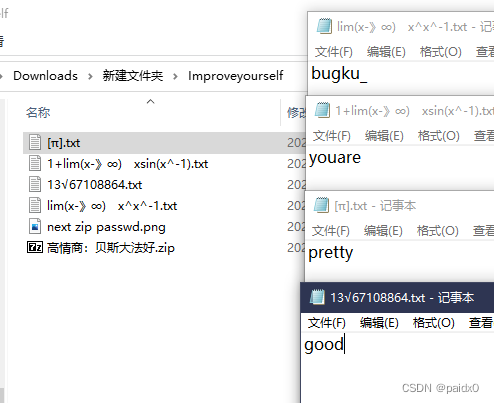

下一个压缩包的密码

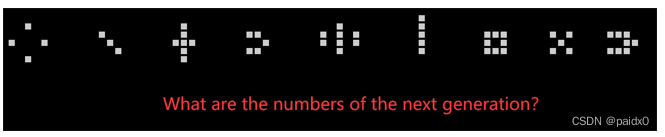

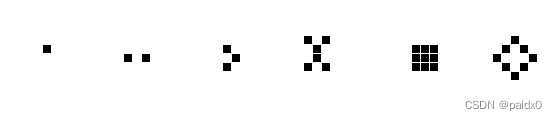

这又是啥玩意,元胞自动机是个啥,这是碳基生物想的到的吗

照着画了一遍,然后单步演化,所以这是什么意思,真的艹了

跳过跳过,解压密码是 012369849,解压出来发现藏了张图片复制出来

补齐三个定位角,还是没办法扫,我真吐了

注意到文件名提示 mark = 0,百度了一下QR mark,不懂跳过,放上八神的图

解压flag,简直了一题更比六题强,套神出品真的良心

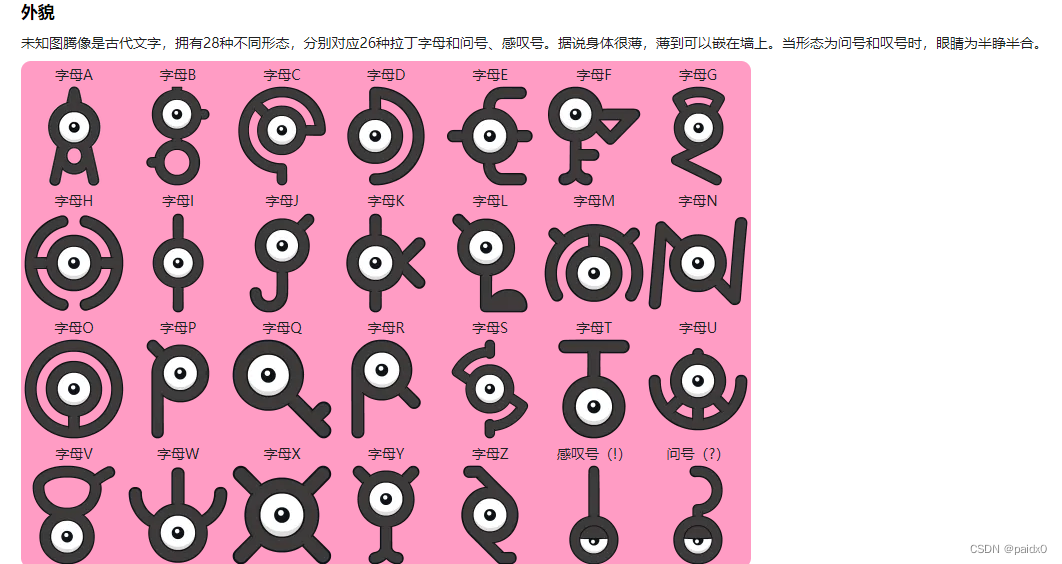

神奇宝贝

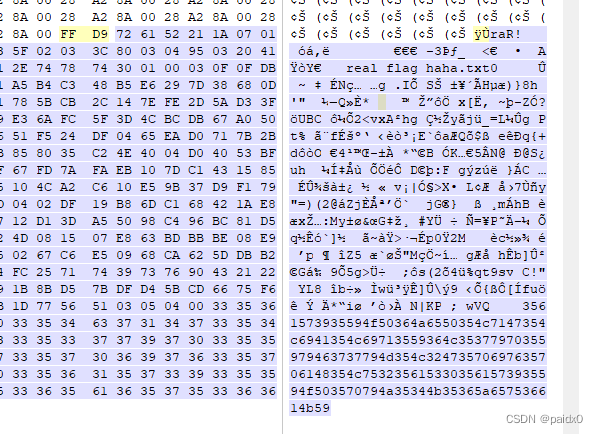

文件头报错,是zip文件头被改,504B0304

whereisflag 解压得到

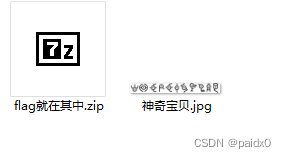

00111 1010 00001 0 11110 00011 100 100 11100 00111 11111 1000 1010 01 01 1000 100 00000 00000 00111 0 11000 00001 00000 11000 1000 10000 11110 11111 11100 0010 10000

国王把明文撒了盐之后交给士兵,士兵在途中经过了两个交叉的篱笆地才将密文传交给摩斯侦探。

摩斯 2C4E93DD820BCAABD552E7457B6908F6

两次栅栏加密 298CDE70C32A57B84D0A546FEDBB2596

MD5 PassW0rd

解压另一个压缩包

MTM4NDAwMjE4MTYxNTg5Nzc2ODk2NzcxOTYyMTQzMTgzMzcwNjU0Njg0NDU1MTk4MzcwOTk3ODA3NDU1MDUzMjI1OTc5MTI2Mj

UxMDM4MjY3MDU5NzU4OTQ0MzAxNTQ2Nzg0OTU2MTY1NTUxMTQ4MDMxNzE4MDg4NzM4ODA1MzgyNDgyOTE0MTEwMTA5MzMxNTI4Mzg0OTI4OTM5MzgxMjg3MzA2MDE4NjExNDEyNTE2ODM4MzcyNjUzMzkz

138400218161589776896771962143183370654684455198370997807455053225979126251038267059758944301546784956165551148031718088738805382482914110109331528384928939381287306018611412516838372653393

转成2机制正好长度 625,25*25的二维码大小,开始很多 1,也符合黑色是定位角,0 是白色

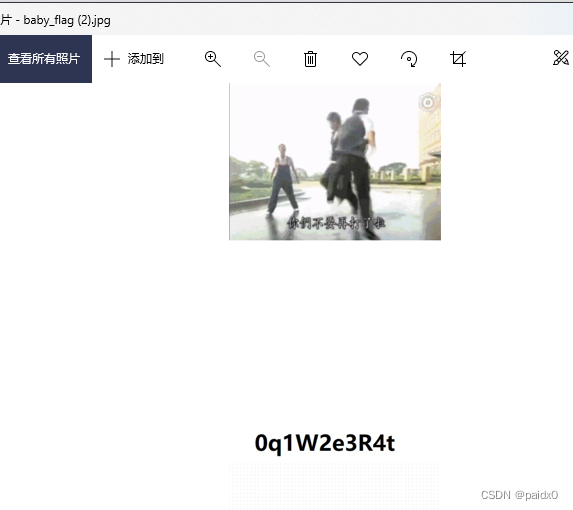

baby_flag.txt

Rar 文件,文件头位置也被调换

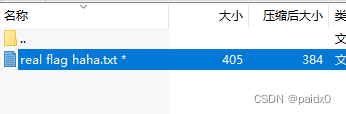

开始的那张图片高度改大一点,有密码

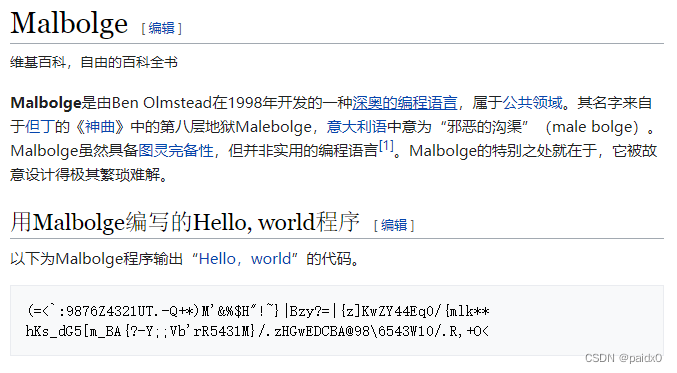

真是一种丑陋的语言呢

oh!!!!!!!!!!!!!!ugly programming language!!!!!!!!!!!

D'`r#?oJ[;|9Wx0/et?rqM(-9JI6(hEgeBc.x,<;)yrZvo5mrkji/Plkjib(fedFE[!Y^]\[Tx;QuU7SRKo2NGLEDh+AFEDC<;_?>~}5Y987w5.R21qp('K+$j"'~}${"y?`_{tyrwp6tmUqj0nmleMib(fe^c\"`_^@VUTxXWV8NSRKJn10LKJIHAe?'=<;:9]76Z:981w543,P*)M-,%k)"F&}${zy?>_{zyr8YXtmlk1onmlNMib(I_d]\"`BA]\Uy<;QPUTMLpJ2NMLKDhHA)E>b%$@?8\}5Y981w543,P0/o-&Jk)"!~D1

-----------Malbolge在线运行网站------------

善用工具

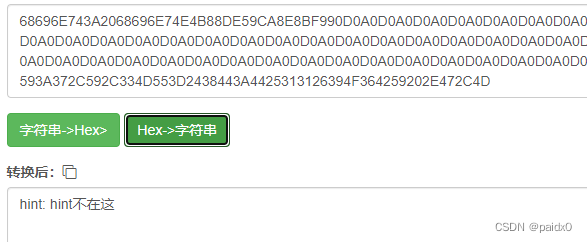

hint: hint不在这

8:V5Y:7,Y,3MU=$8D:D%11&9O6BY .G,M

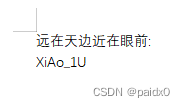

Uuencode keyis91;utF$jAQDfoZ.@:s-

base85 KEYisCamouflage

这个并不是那个压缩包的密码,说明另一个图片还有东西

用Free_File_Camouflage将伪装的文件提取出来一个docx,显示隐藏文字

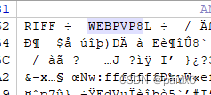

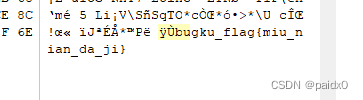

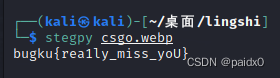

现在解压那个压缩包,拿到一个CSGO,WEBP格式文件

找了一下有关 webp的隐写,这种格式的确实很少见,放个链接记录一下

开始也是结束

binwalk 分离出压缩包

11549.zip的提取密码就是11549

。。。。。

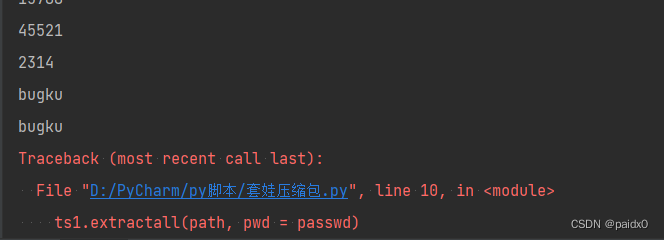

然后就是无限层的套娃解压缩包

import zipfile

path = r'C:\Users\Administrator\Downloads\新建文件夹\\'

zipname = path + '11549.zip'

while True:

ts1 = zipfile.ZipFile(zipname)

res = ts1.namelist()[0].split('.')[0]

print(res)

passwd = bytes(res, 'utf-8')

ts1.extractall(path, pwd = passwd)

zipname = path + ts1.namelist()[0]

解压到最后一个,停在了bugku.zip,好家伙985个压缩包

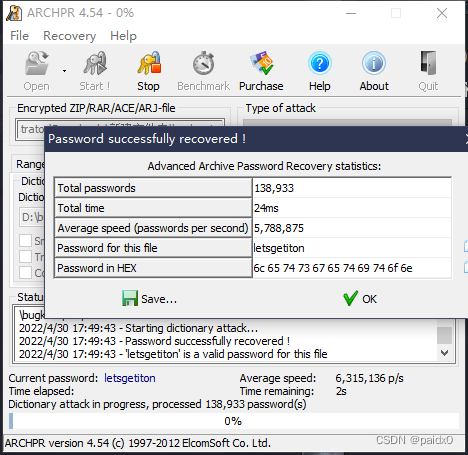

最后一个压缩包直接rockyou 跑了

270

270

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?