#实验目标:H3C防火墙在基于ACL的接口NAT下进行IPsec VPN总部分支互联的(web)配置案例

(文末上传了一个HCL的实验环境,感兴趣的可以试试)

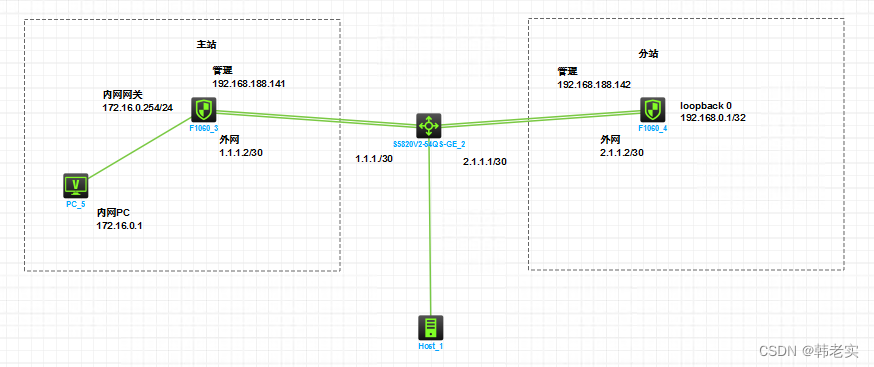

通过HCL进行总部与分支建立IPsec VPN的web配置

总干部防火墙同时代理站内上网所有配置有基于ACL的接口NAT代理访问公网

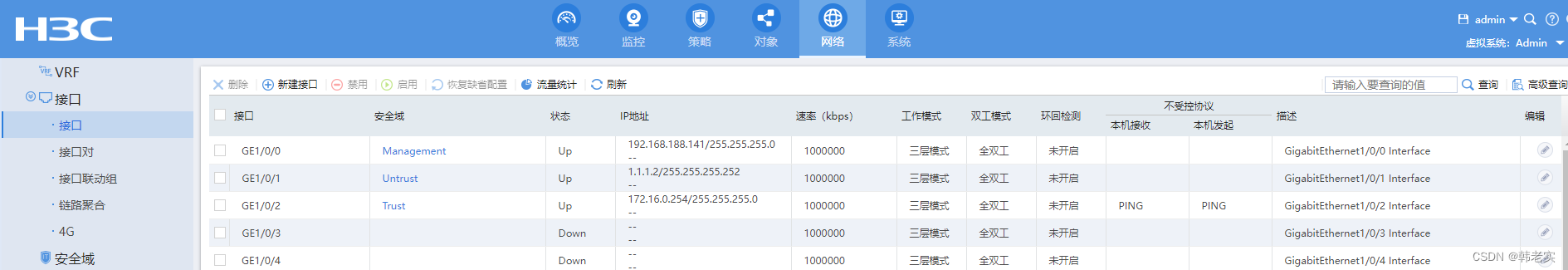

防火墙通过web管理口端口为GE1/0/0,安全域为Management。

主站防火墙管理IP:192.168.188.141

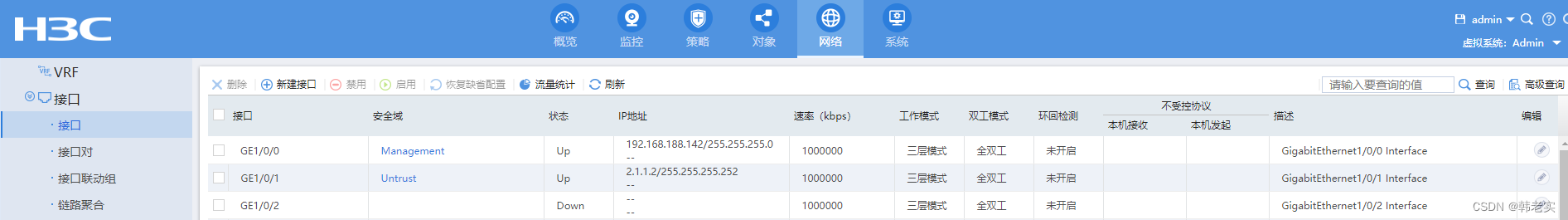

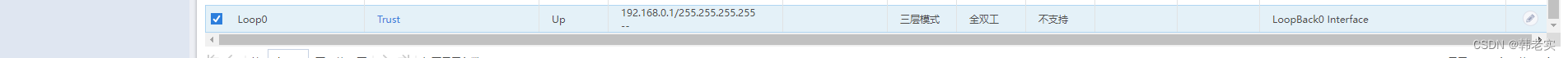

分站防火墙管理IP:192.168.188.142

使用HOST_1用于直连本地网卡

进行防火墙web配置前使用命令行配置管理口地址为本地网卡同段IP,以便进行后续实验。

两台防火墙分别通过模拟的公网地址1.1.1.2、2.1.1.2访问公网以及进行IPsec VPN的互联。

主站172.16.0.1/24代表主站内网PC通过IPsec VPN与分站192.168.0.1网段互通

由于节约计算资源目的,分站使用loopback 口代替内网段,实际操作中只需要注意将对local安全域

改为Trust安全域即可。

交换机

GE1/0/1、GE1/0/2、GE1/0/5 归属vlan2(管理vlan)

GE1/0/3归属vlan3,IP地址1.1.1.1(主站外网)

GE1/0/4归属vlan4,IP地址2.1.1.1(分站外网)

实验步骤:

1、命令行配置防火墙管理地址及登录限制(两台防火墙均需配置)

①配置口地址

interface GigabitEthernet1/0/0

ip address 192.168.188.XXX 255.255.255.0 ##两台防火墙的管理IP不同

②将1/0/0口加入管理域

security-zone name Management

import interface GigabitEthernet1/0/0

③配置acl用于放行管理数据流

acl basic 2000

rule 0 permit

④引用acl2000配置local与management安全域之间的管理放行

zone-pair security source Local destination Management

packet-filter 2000

zone-pair security source Management destination Local

packet-filter 2000

2、登录管理界面

下面在本机已经可以ping通防火墙管理地址了,打开浏览器,默认账号密码均为admin初次登录需要修改密码

①、基本网络

不再赘述上截图

主站防火墙网络接口IP与安全域设置

分站防火墙网络接口与安全域配置

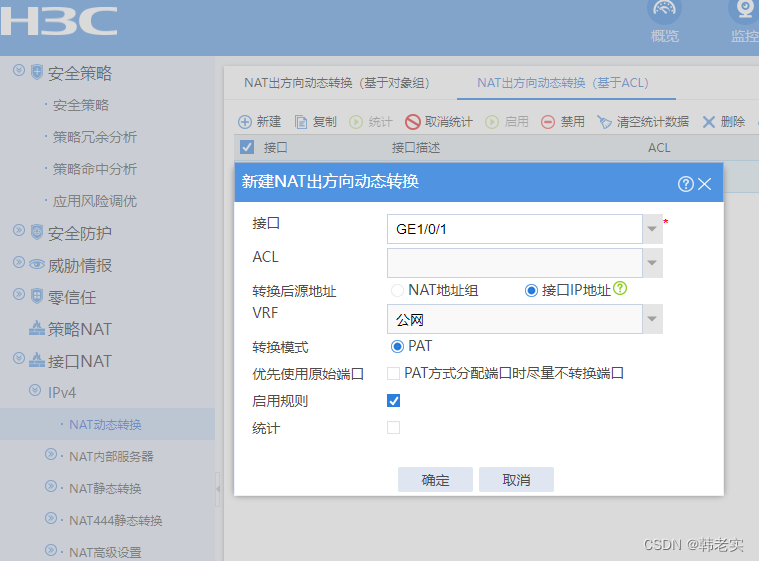

②配置主站基于acl的NAT代理上网easyIP

③放行上网流量

策略——安全策略——安全策略——新建

源安全域:Trust,源地址:本地内网IP:172.16.0.0/24,目的安全域:Untrust,目的地址:对端内网地址:192.178.0.0/24,动作:允许。

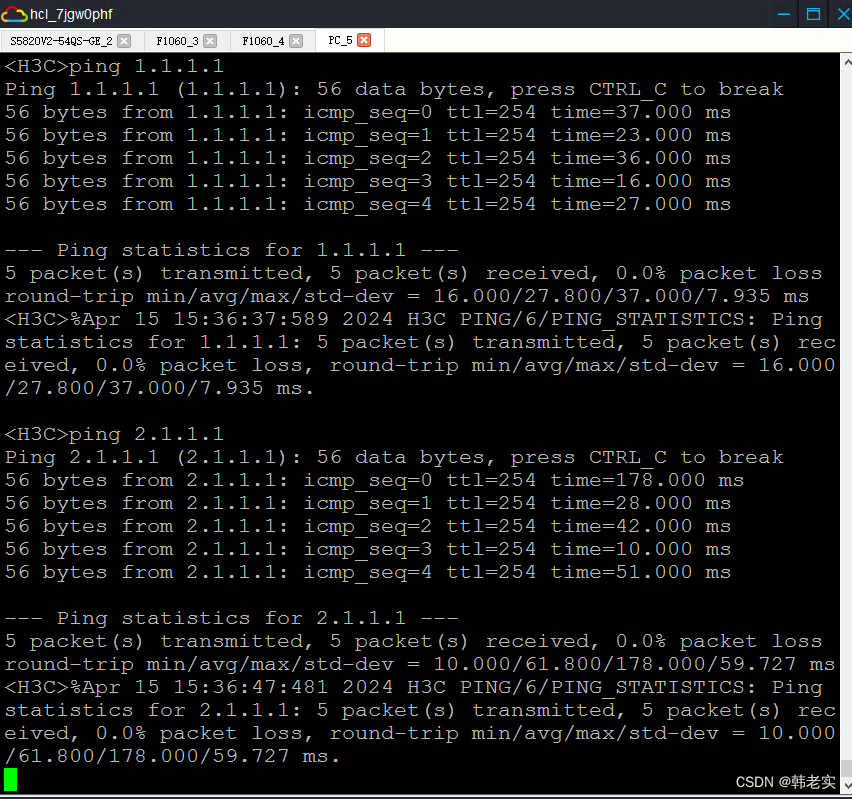

测试一下内网PC已经可以访问公网了,ping一下1.1.1.1或者2.1.1.1

分站是否代理上网看实际需求,在这里就不再贴图

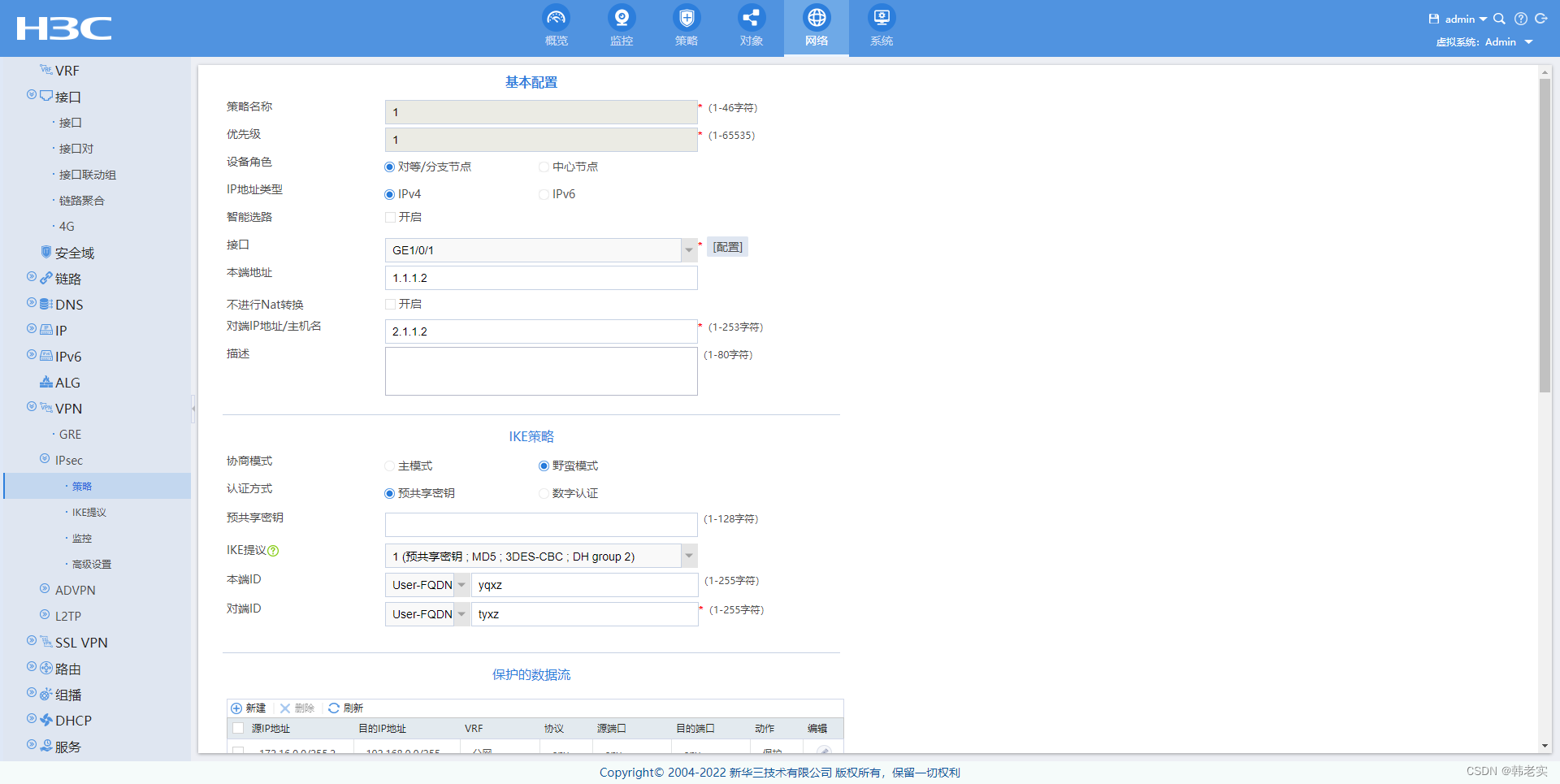

③配置主站IPSec VPN配置

网络——VPN——IPsec——策略——新建

策略名:自定义,优先级:1,设备角色:对等/分支节点,IP地址类型:IPV4,接口:GE1/0/1 自动带入接口地址1.1.1.2,对端IP地址/主机名:2.1.1.2

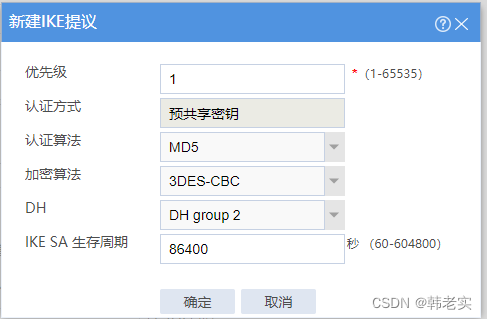

协商模式:野蛮模式,认证方式:预共享密钥,填入预共享密钥:TEST@123456,IKE提议——新建

本端ID:方式选择User-FQDB:yqxz,对端ID:选择User-FQDN:tyxz。

以上内容主站、分支没有什么区别,在ID和IP地址根据实际配置选择即可

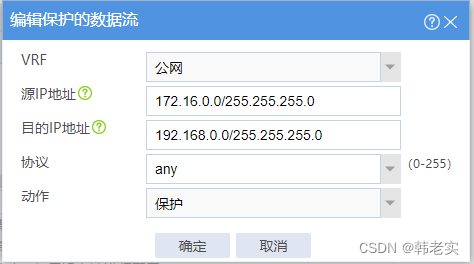

创建主站保护的数据流(其他厂商有些叫做感兴趣数流)源IP地址:本地内网地址,目的IP地址:对端内网IP地址段,其他默认。

触发模式:自动触发(会维持链接状态,不会出现初始流量丢包,但是费资源)

策略高级配置部分

封装模式:隧道模式,安全协议:ESP。认证算法:MD5,加密算法3DES-CBC,两台墙一样就行。

④分站按照以上基本保持相同,除ID、IP天然本端对端对应配置信息即可。

3配置防火墙安全策略

①在两端防火墙均创建安全策略

策略——安全策略——安全策略——新建,创建一条ipsec放行

源区域:Untrust, Local,源地址:<1.1.1.2和2.1.1.2 即两端公网出口地址>

目的区域:Untrust, Local,目的地址:<1.1.1.2和2.1.1.2 即两端公网出口地址>

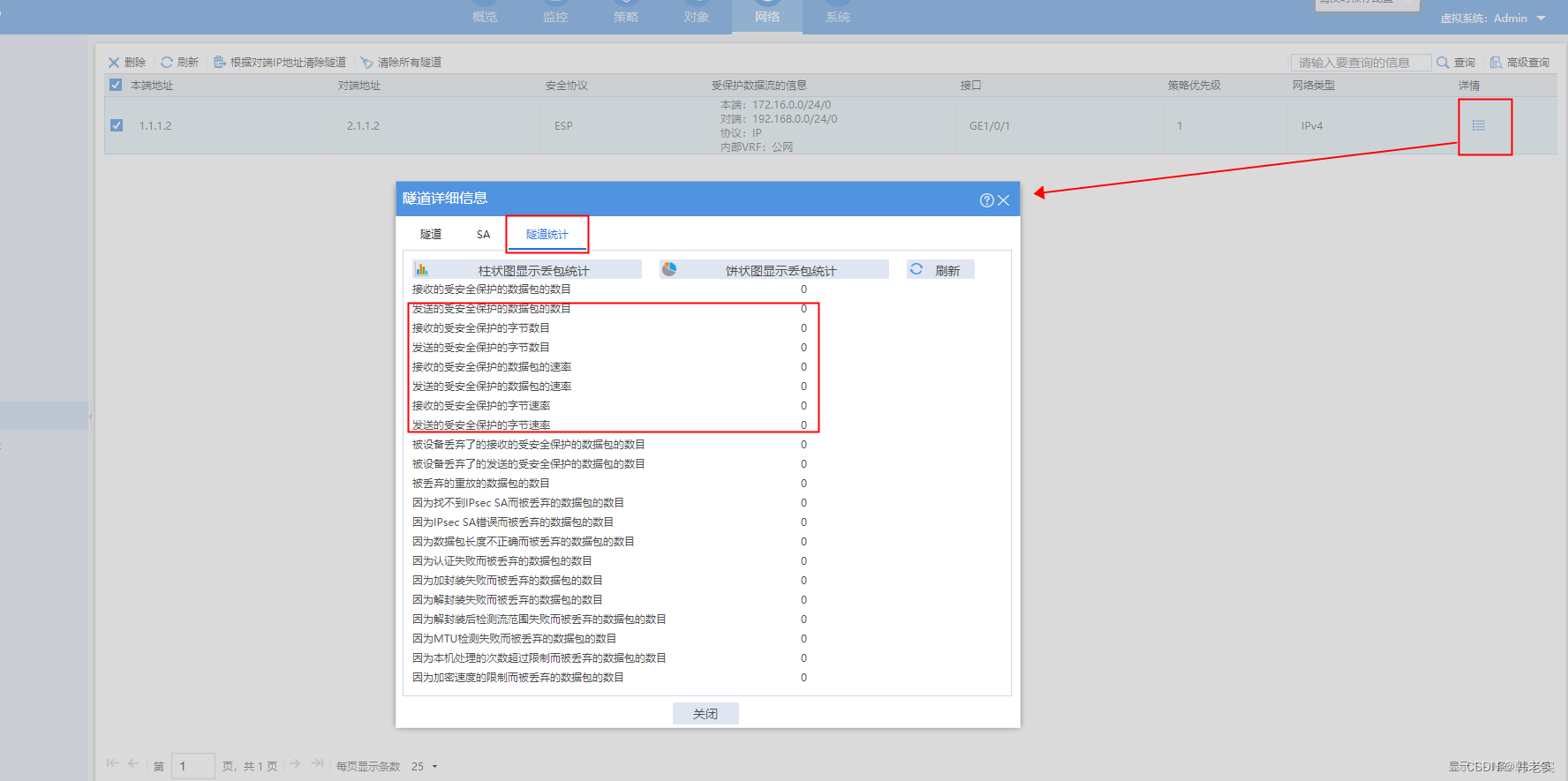

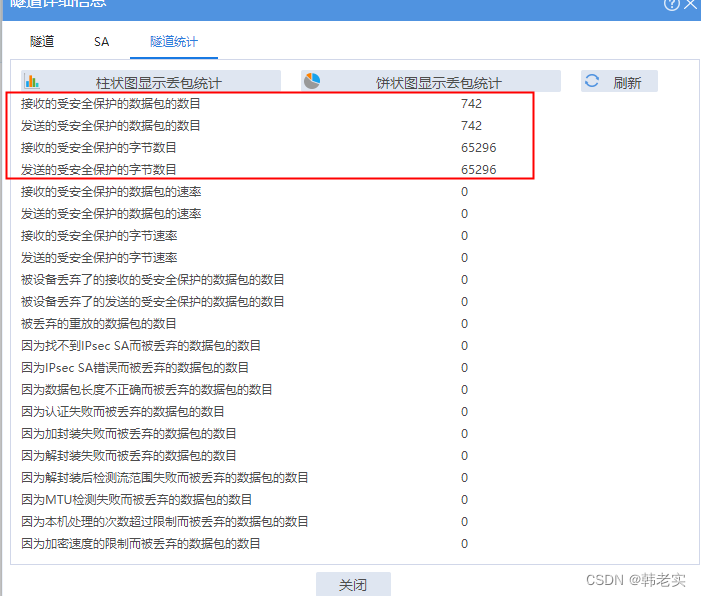

②配置完成后在VPN——IPsec——监控

配置没有问题即可在这里看到建立成功的隧道

到这里,发现IPsec VPN的隧道连接已经建立成功,

③策略——安全策略——安全策略——新建

放行站点间互访流量。

但是无法访问,即便在PC进行ping,到这里发现总部无法ping通分站IP。在隧道——详情——隧道统计,也没有数据流量。

什么原因?其实是由于接口NAT转换的优先级高于IPsec匹配,那么

配置acl规则将需要进隧道的数据进行过滤

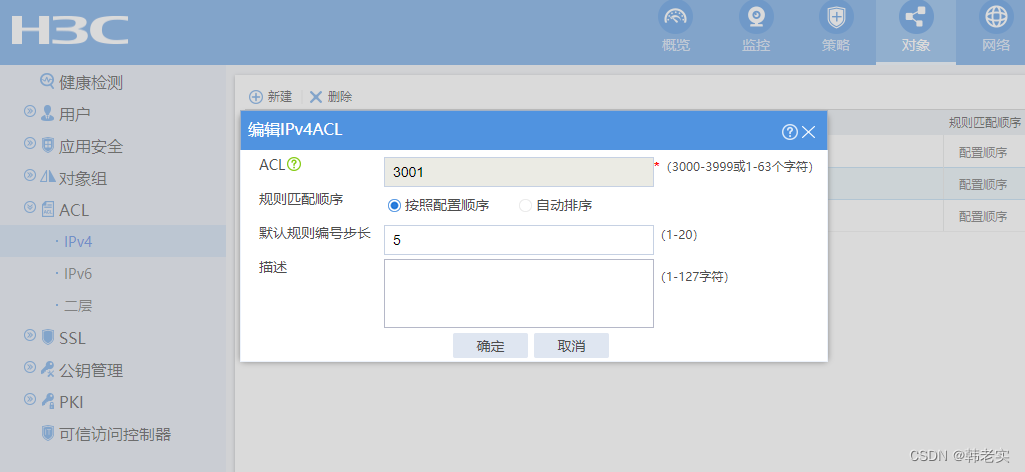

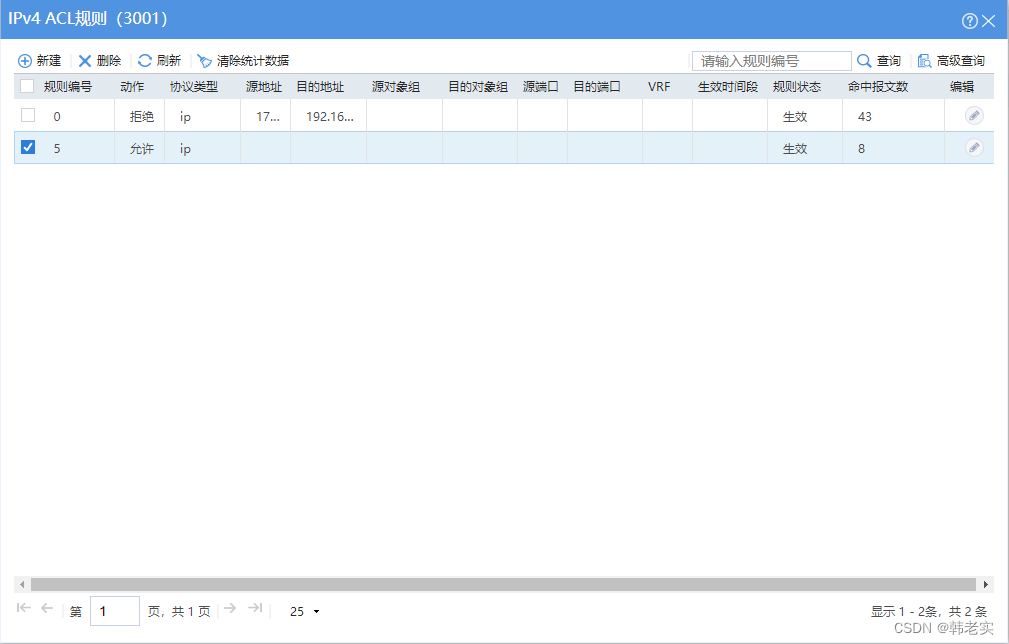

④创建acl

对象——ACL——IPV4——新建 选择高级acl名称从3000开始

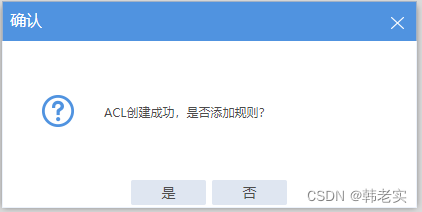

确定——ACL创建成功,是否添加规则?选择“是”

规则编号0:动作:拒绝,匹配源IP地址/通配符:本地内网的网络号和通配符掩码(不会的用工具自己算),匹配目的IP地址/通配符掩码:填对端地址段信息和通配符掩码。

新建第二条规则:编号5,动作允许,其他留空。

完成效果

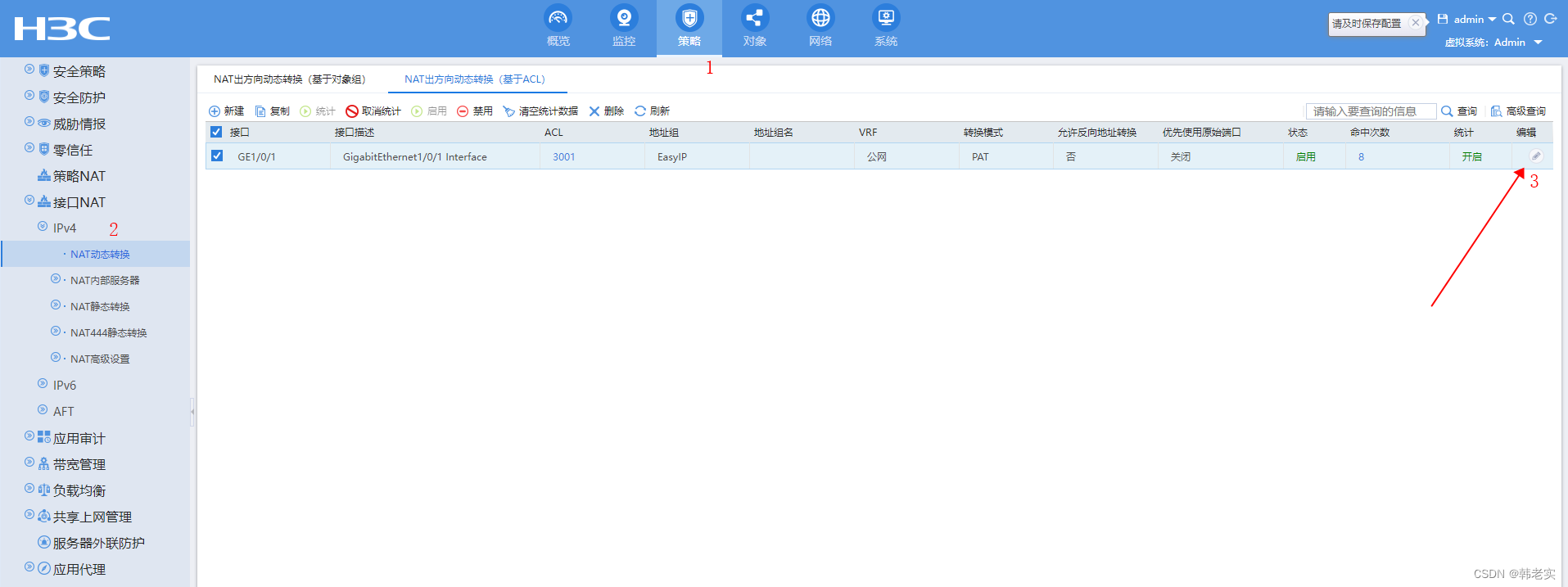

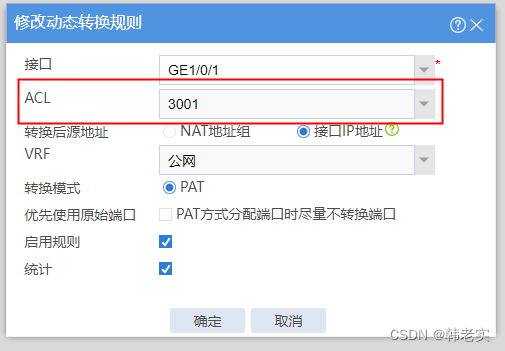

⑤在端口NAT应用新的ACL

策略——接口NAT——IPV4——NAT动态转换——NAT出方向动态转换(基于ACL)——编辑——选择ACL3001

⑥在分站配置两地内网互访放行

源目安全域均写:Untrust、trust,源目IP地址均写:<172.16.0.0/24、192.168.0.0/24>,动作允许

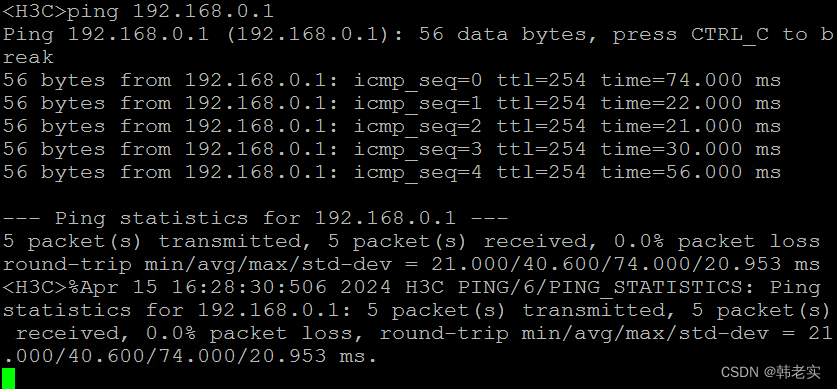

到站内PC,ping对端内网

隧道统计也由匹配数了

HCL实验导出的工程,直接使用H3C HCL模拟器打开工程即可,欢迎交流。

https://download.csdn.net/download/weixin_50640172/89140832

2630

2630

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?