0、前言

最近跟模拟器杠上了,主要是需要运行防火墙,目前已经成功模拟出华为、山石防火墙,而且模拟出来的设备能与物理网络环境进行互联。现在我又盯上华三防火墙了。

首先下载模拟器:

下载地址:H3C网络设备模拟器官方免费下载-新华三集团-H3C https://www.h3c.com/cn/Service/Document_Software/Software_Download/Other_Product/H3C_Cloud_Lab/Catalog/HCL/ 华三的模拟器没用过,没想到这么好用。直接到官网下载最新版,里面就包含VirtualBox,而且也不需要导入网络设备镜像。

https://www.h3c.com/cn/Service/Document_Software/Software_Download/Other_Product/H3C_Cloud_Lab/Catalog/HCL/ 华三的模拟器没用过,没想到这么好用。直接到官网下载最新版,里面就包含VirtualBox,而且也不需要导入网络设备镜像。

我是在虚拟机环境中安装的,一路下一步就行。过程略。

1、开始使用

首先打开模拟器,拖动一台防火墙到空白区域。

启动防火墙,然后再拖动一台本地主机到空白区域。

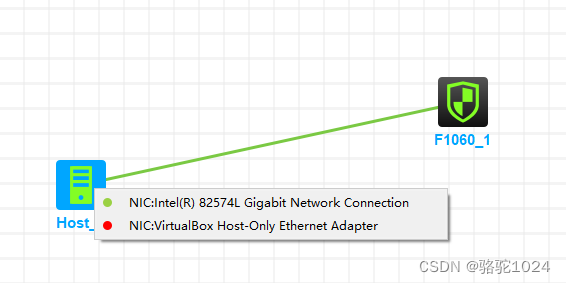

然后添加连线,本地主机使用桥接网卡接口,而不是host-only接口。

2、防火墙配置

启动防火墙,打开命令行接口,配置对应接口的ip及其他配置。

[FW1]int g1/0/1

[FW1-GigabitEthernet1/0/1]ip add 192.168.1.50 24 //配置登录地址

[FW1]security-zone name Trust

[FW1-security-zone-Trust]import interface g1/0/1 将G1/0/1添加到trust区域

[FW1]object-policy ip manage

[FW1-object-policy-ip-manage]rule pass //规则放行

[FW1]zone-pair security source trust destination local //

[FW1-zone-pair-security-Trust-Local]object-policy apply ip manage

[FW1]local-user admin class manage

[FW1-luser-manage-admin]password simple lion@LL990

[FW1-luser-manage-admin]service-type http https

[FW1-luser-manage-admin]authorization-attribute user-role network-admin

以上内容参考网上搜索结果,可能有些出入。这时候使用ping测试网络联通性就没有问题。

如上图所示, 我想要实现SOAR与模拟出来的防火墙进行联动。也就是说上图IP都可以互ping。不像eNSP模拟器排查好久才解决。

配置完毕以后,可以看到登录界面:

找到管理,编辑权限,添加SSH。

这时候就可以使用SSH登录了,就可以使用联动工具生成对应策略了。

3、总结

使用HCL模拟器其实可以做很多复杂的试验,是一个不错的选择。如果我选的话会选择HCL,二不是eNSP。

HCL打开后会看到市场有一些工程,可以直接下载进行学习和实验。

启动时候的欢迎画面截一下,很好看。

2811

2811

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?