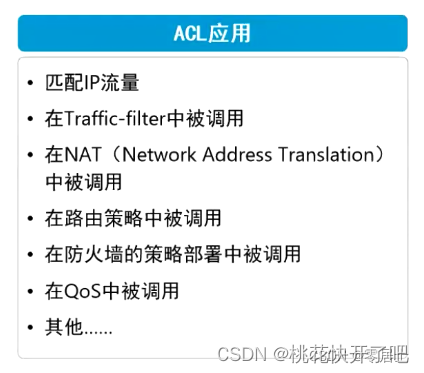

一、ACL概述

ACL,中文名称是“访问控制列表”,它由一系列规则(即描述报文匹配条件的判断语句)组成。这些条件通常被称为五元组-分别是报文的源地址、目的地址、源端口、目的端口、端口号等。这样解释ACL,大大家肯定听不懂,那么我打个比喻,ACL相当于一个过滤器,ACL规则就是过滤器的滤芯,安装什么样的滤芯(即根据报文特征匹配的一系列ACL规则),ACL就能过滤出什么样的报文了。

ACL是由一系列permit或deny语句组成的、有序规则的列表。

ACL是一个匹配工具,能够对报文进行匹配和区分。

1.ACL的工作原理

ACL的工作原理:当数据包从接口经过时,由于接口启用了ACL,此时路由器会对报文进行检查,然后做出相应的处理。

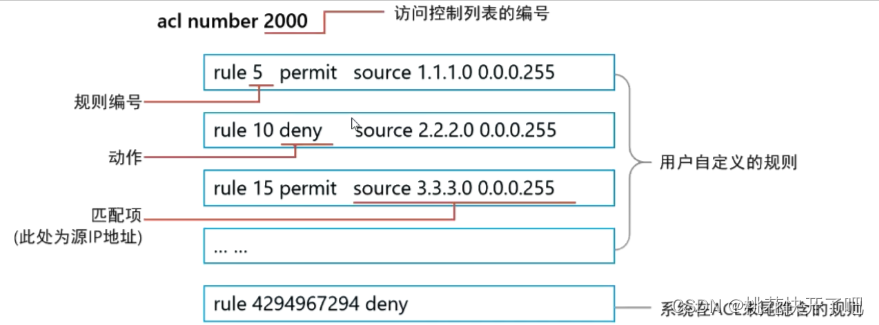

二、ACL的组成

ACL由若干条permit或deny语句组成。每条语句就是该ACL的一条规则,每条语句中的permit或deny就是与这条规则相对应的处理动作。

1.规则编号

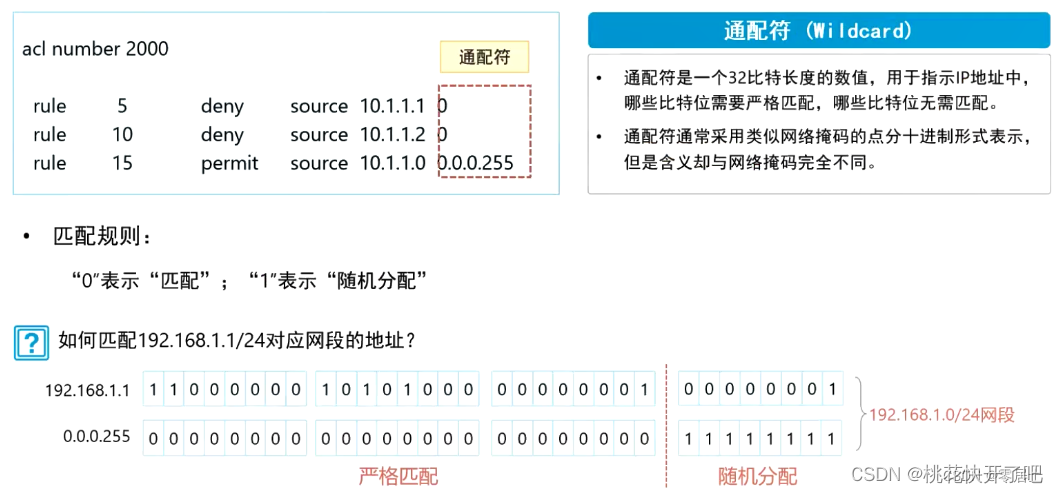

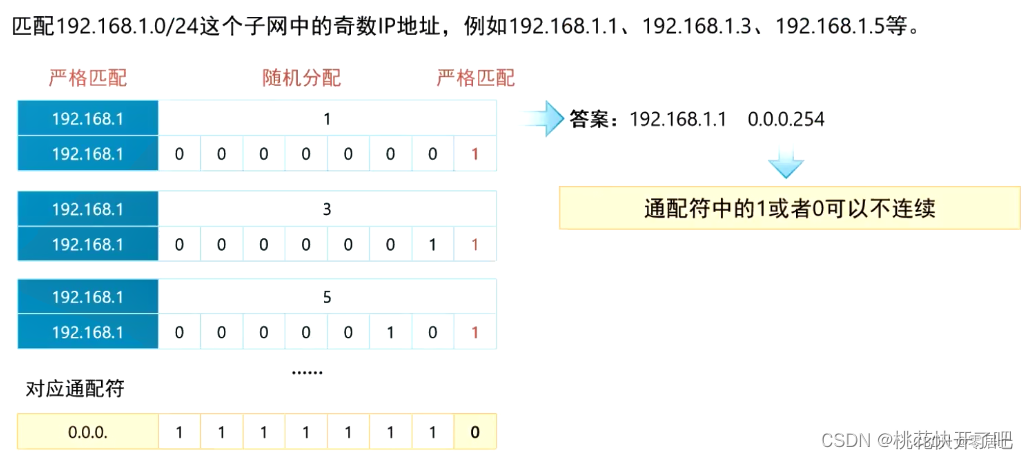

2.通配符

- 子网掩码:1的含义是精确匹配,0的含义是忽略匹配

- 通配符掩码:1的含义是忽略匹配,0的含义是精确匹配

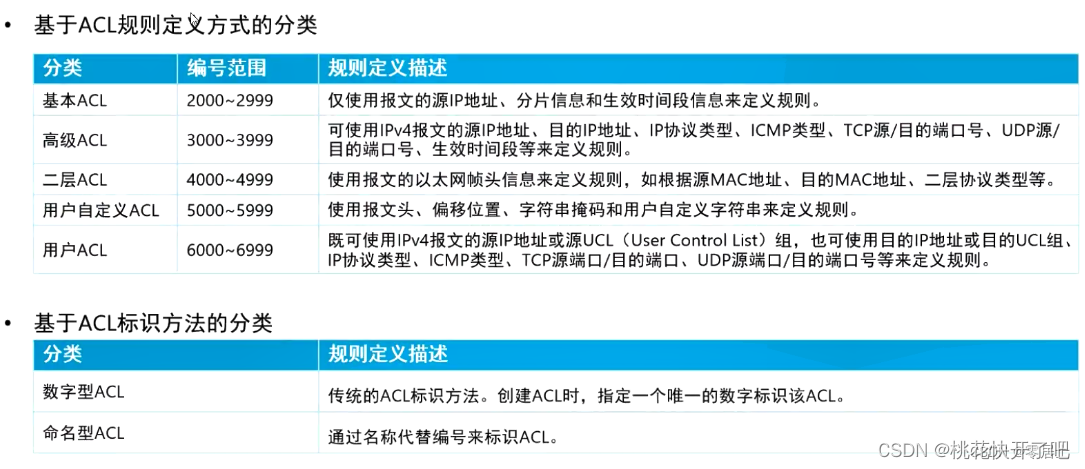

二、ACL的分类与标签

三、基本ACL与高级ACL

三、基本ACL与高级ACL

四、ACL的匹配机制

五、ACL的匹配顺序及匹配结果

- 配置顺序(config模式)

1.ACL的匹配位置

ACL在接口上的应用:

在入口上:数据包从入口进路由器,就会被路由器处理。

在出口上:数据包在经过路由器处理后,才会让它从出口出去。

ACL的应用原则:

基本ACL,尽量用在靠近目的点。

高级ACL,尽量用在靠近源的地方。

应用规则

1、一个接口的同一个方向,只能调用一个ACL

2、一个ACI里面可以有多个rule规则,按照规则ID从小到大排序,从上往下依次执行

3、数据包一旦被某rule匹配,就不再继续向下匹配

4、用来做数据包访问控制时,默认隐含放过所有(华为设备)

2.入站(Inbound)及出站(Outbound)方向

- 有测匹配,无则放行

- 接口响应配置,要被调用

-

六、ACL的实验配置

R1:

R1

ena

conf

hostname R1

interface vlan 111

ip address 172.16.111.1 255.255.255.0

no shutdown

exit

interface gigabitethernet 0/0

no shutdown

ip address 172.16.105.1 255.255.255.0

exit

interface gigabitethernet 0/1

no shutdown

ip address 172.16.107.1 255.255.255.0

exit

interface gigabitethernet 0/2

no shutdown

ip address 172.16.109.1 255.255.255.0

exit

interface fastethernet 0/3/0

switchport mode access

switchport access vlan 111

exit

access-list 110 remark JinZhi GCZX FangWen YJYFTP

access-list 110 deny ip 172.16.107.0 0.0.0.255 172.16.111.0 0.0.0.255

access-list 110 permit ip any any

access-list 120 remark JinZhi CEZX FangWen YJYFTP

access-list 120 deny ip 172.16.109.0 0.0.0.255 172.16.111.0 0.0.0.255

access-list 120 permit ip any any

interface gigabitethernet 0/1

ip access-group 110 in

exit

interface gigabitethernet 0/2

ip access-group 120 in

exit

end

write

copy running-config startup-config

PC0:

ip 172.16.105.111/24 172.16.105.1

set pcname SJZX-1

save

PC1:

ip 172.16.107.111/24 172.16.107.1

set pcname GCZX-1

save

PC2:

ip 172.16.109.111/24 172.16.109.1

set pcname CSZX-1

save

SERVER:

ip 172.16.111.111/24 172.16.111.1

set pcname YJYFTP

save

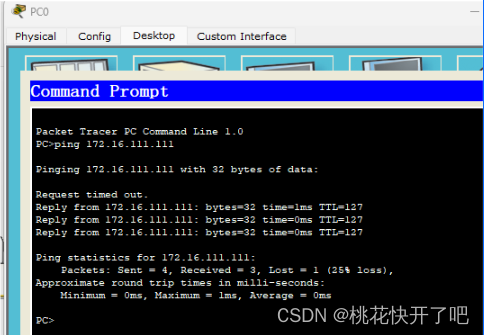

结果认证:

格式:(config)# access-list 2 permit A.B.C.D 反掩码

IP标准访问列表 <1-99>:这是标准IP ACL,用于根据源IP地址来控制流量。通常用于基于源IP地址的简单策略。

扩展访问列表规则 <100-199>:这是扩展IP ACL,它可以根据源和目标IP地址、端口号以及其他条件来控制流量。用于更复杂的策略和安全需求。

MAC扩展访问列表规则 <1100-1199>:这是扩展MAC(Media Access Control) ACL,用于基于MAC地址控制流量。通常用于局域网(LAN)层面的访问控制。

扩展访问列表规则(支持非连续IP地址掩码) <200-299>:类似于扩展IP ACL,但支持非连续的IP地址掩码。允许更精确地控制流量。

MAC-IP扩展访问列表规则 <3100-3199>:这是扩展ACL,允许同时根据源MAC地址和源IP地址来控制流量。

MAC-IP扩展访问列表规则(支持非连续IP地址掩码) <3200-3299>:类似于MAC-IP扩展ACL,但支持非连续的IP地址掩码。

组播源控制访问列表规则 <5000-5099>:用于控制组播数据流的源。

组播目的控制访问列表规则 <6000-7999>:用于控制组播数据流的目标。

MAC标准访问列表规则 <700-799>:这是标准MAC ACL,用于根据MAC地址来控制流量。

deny-preemption:开启deny优先功能,通常用于高可用性环境中,以确保拒绝规则的优先级更高,即使有其他规则允许了该流量。

deny 如果规则匹配 禁止数据包通过 permit 如果规则匹配 允许数据包通过

userdefined-access-list standard 1200-1299 #建一条数字标准自定义访问列表,如果已有此访问列表,则增加一条规则

每个范围内都可以定义具体的ACL规则,以允许或拒绝特定流量。这些规则用于网络安全、流量控制和路由决策等方面。不同的ACL类型和范围提供了不同级别的控制和精确度,以满足不同的网络需求

4、ACL原理

ACL表必须应用到接口的进或出方向才能生效。

一个接口的一个方向只能应用一张ACL表。

进还是出方向的应用取决于流量控制总方向。

ACL表严格自上而下检查每一条规则,因此要注意规则的书写顺序。

每一条ACL规则由条件和动作组成,如果某个数据包不满足某个条件,则继续检查下一条规则,只有满足条件的数据包才会执行相应的动作。

标准ACL应尽量靠近目标位置进行配置。

wencoll小原理:

首先确定ACL配置的位置(哪个路由器?哪个接口的哪个方向?)

其次考虑如何编写ACL规则

如何编写ACL规则:

首先确定是否允许所有流量或拒绝所有流量

然后按照严格控制的顺序编写规则

一般情况下,标准ACL或扩展ACL一旦创建,无法修改或删除某一条规则,只能添加新的规则。如果想要修改或删除某一条规则,需要删除整张ACL表并重新编写。

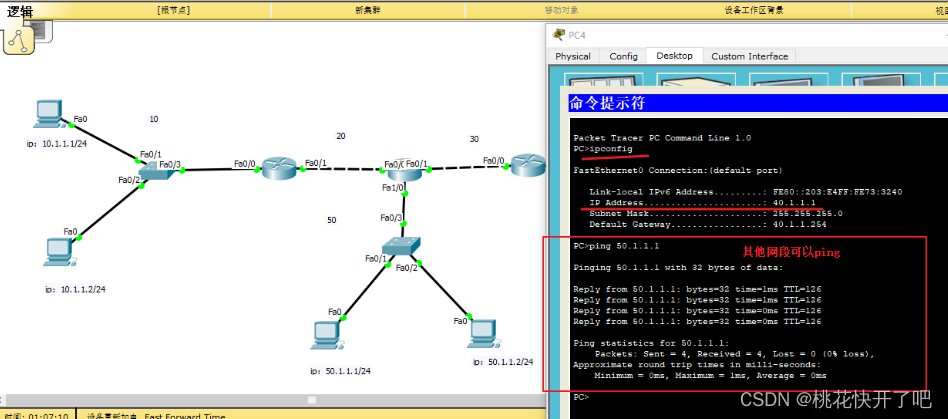

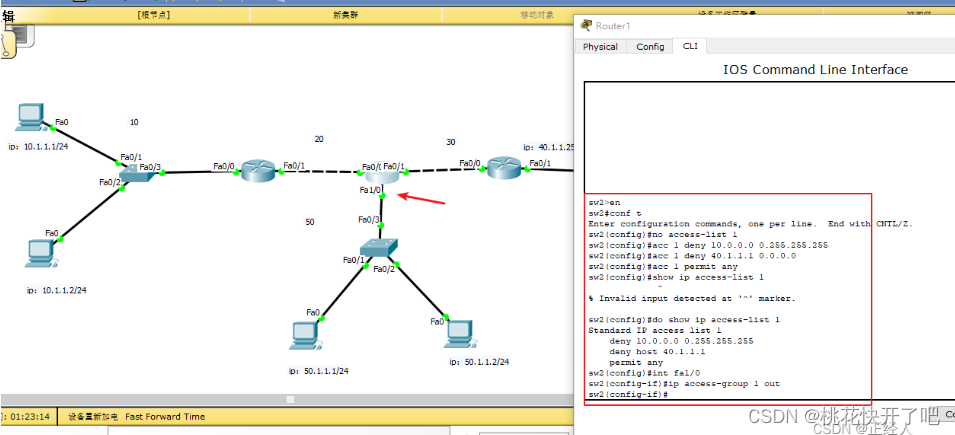

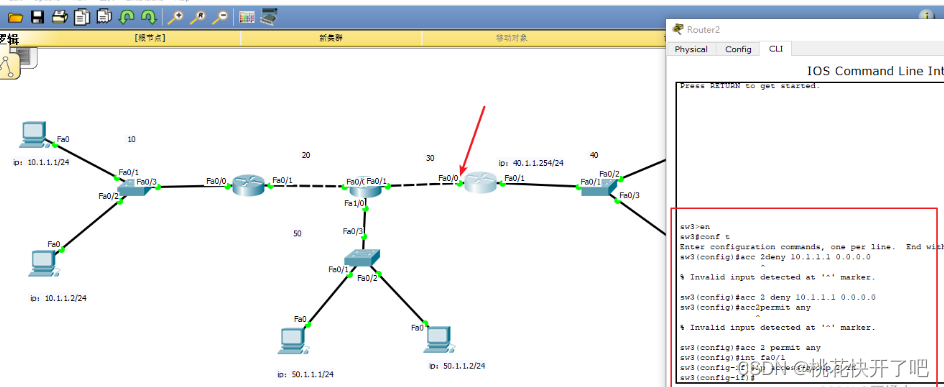

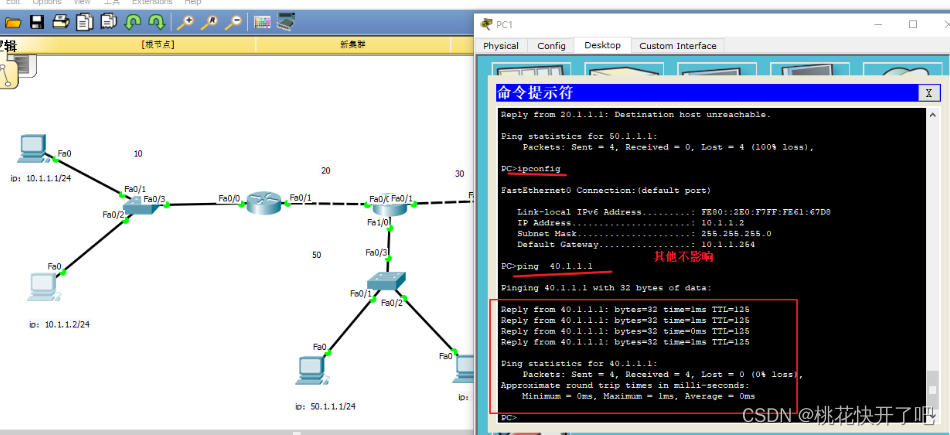

实现10.1.1.1禁止访问40网段,其他不受影响

创建ACL表2

en # 进入特权模式

conf t # 进入全局配置模式

acc 2 deny 10.1.1.1 0.0.0.0 # 过滤10.1.1.1的包,检查全部IP

acc 2 permit any # 其他放行,注意这一句放行所有如果不加,其他网段的包也会被拦截

show ip access-list 2 # 查看表1,非特权模式命令最前面要加 do

将ACL表应用到接口:

int fa0/0

ip access-group 2 in # in 接口入方向,直接在第3个路由器的fa0/0接口的入方向实现拦截因为后面都是40网段的,没必要让10.1.1.1的数据数据包进入路由器

测试:

1、ACL的过滤条件:

ACL基于IP包头的IP地址、四层TCP/UDP头部的端口号、以及其他数据进行过滤,可以基于三层和四层做过滤。

2、配置位置:

ACL可以在路由器上配置,也可以在防火墙上配置(一般称为策略)。

3、ACL主要分为两大类:标准ACL和扩展ACL。

1)标准ACL:

表号范围为1-99。

只能基于源IP地址对数据包进行过滤。

可以使用命令进行配置,例如:access-list 表号 permit/deny 源IP或源网段 反子网掩码。

反子网掩码用于匹配条件,与0对应的需要严格匹配,与1(255)对应的忽略

2796

2796

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?